Reading Time: 1 minutes

特権管理者権限への権限奪取は多くの場合、最初から成功しているわけではありません。攻撃者は一つ、あるいは複数の認証情報によるブルートフォースと呼ばれる手法でログオンを試みますが、ログオンが成功するまでに、それぞれのアカウントで何度も失敗します。

つまりログオン認証の失敗を監視することは、権限奪取を事前に止めることにつながるのです!

しかし、大量のユーザー認証失敗記録を監視することはとても大変な作業です。もし管理者権限を持つユーザーアカウントの名前を分かっていたとしても、各ドメインコントローラーのログを監視するということは、不可能ではないとしても、大変骨の折れる作業となります。各ドメインコントローラーのセキュリティログを利用して、管理者権限をもつユーザーのログオン失敗記録を手動で監視しようとする場合、以下の問題を考慮しなければいけません:

● 各ドメインコントローラーには独自のセキュリティログが含まれており、複製は出来ない

● 殆どのセキュリティログは“必要に応じてイベントログを上書きする”と設定されているため、発見する前に消えてしまう可能性がある

● セキュリティログにはサイズの限界があるため、それぞれのログサイズによっては、失敗ログオン記録が上書きされてしまう可能性がある

● セキュリティログをアーカイブ化することはできるが、検索する際には手動でイベントビューアーに移すか、別のツールを使用する必要がある

● PowerShellを使用することにより、セキュリティログの特定のイベントと詳細を検索できるが、ログがアーカイブ化されていないことが条件

以上のことからわかる通り、ログオン失敗の記録を取得することは困難です。

では、イベントビューアーやセキュリティログの検索、そしてPowerShellと格闘する代わりに、たったワンクリックで管理者のログオン失敗とIPアドレスに関するレポートを表示することが出来るツールを使用してみればいかがでしょうか。もし管理者アカウントでの失敗ログオンに対して、アラートを設定したい場合、もう数クリックで設定することが出来ます。

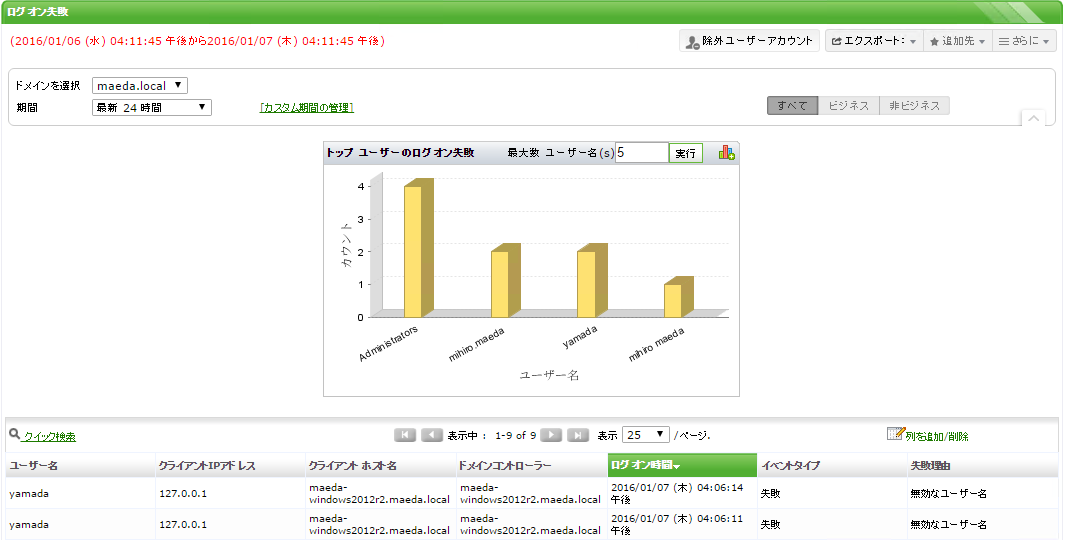

そのツールとはManageEngine提供のADAudit Plusです。“ユーザーによるログイン失敗”を見て頂くと、ユーザーごとのログオン失敗を見ることが出来ます。そしてあなたが見たいユーザーを選択するだけで、IPアドレスを含む図1のような情報を表示することが出来ます。

図1.IPアドレスを含むログイン失敗レポート

もし、管理者権限のアカウントを追跡する必要がある場合、簡単にカスタムレポートを作成することができ、更にログオンに失敗したあらゆるユーザーをそのレポートに紐づけることが可能です。

※この記事は「ManageEngine Blog」に2015年7月2日に投稿された「Tracking “Admin” Logon Failures Down to the IP Address」を翻訳・加筆したものです。

※本ページに掲載されている製品名、会社名などの固有名詞は各社の商標または登録商標です。®マーク、™マークは省略しています。

【翻訳・加筆】

ゾーホージャパン株式会社 前田美裕

フィードバックフォーム

当サイトで検証してほしいこと、記事にしてほしい題材などありましたら、以下のフィードバックフォームよりお気軽にお知らせください。