Reading Time: 1 minutesSAMACの本会員として、ManageEngineが正式に入会しました! このたびManageEngineは、2025年9月に一般社団法人IT資産管理評価認定協会(SAMAC)の本会員として正式に入会いたしました。 SAMACとは、IT資産管理・ソフトウェア資産管理の正しい普及を目的とした非営利型の一般社団法人であり、 業界向けのカンファレンス開催や、コンサルタント向けのトレーニング・認定制度の提供など、幅広い活動を展開されています。 ManageEngineでは、ITSMツールServiceDesk... >>続きを読む

Latest Posts

トップヒント:なぜサイバーデセプションを活用すべきなのか?

Reading Time: 1 minutes「トップヒント」は、最新のテクノロジートレンドを探るコラムです。今回のテーマは、攻撃者を欺き、組織の安全を確保する方法です。 戦場では、敵を混乱させ攻撃を回避するために「デセプション戦術」が用いられます。同様に、テクノロジーの世界におけるデセプション戦略とは何でしょうか? サイバーデセプション技術は、攻撃者を欺き、企業の実際の資産や重要なデータから遠ざけ、偽のターゲットへ誘導することで、被害を防ぐ手法です。この技術を活用すれば、攻撃者の標的や行動を詳細に把握できるようになります。 ただし、サイバーデセプションは、守りの最前線となる防御策ではなく、ITインフラの保護を強化する追加レイヤーとして機能させるべきです。 効果的なデセプション戦略の構成要素と、その導入が組織にとってどのようなメリットをもたらすのかを、次の3つのステップで解説します。... >>続きを読む

トップヒント:偽情報キャンペーンからビジネスを守る3つの方法

Reading Time: 1 minutes「トップヒント」は最新テクノロジートレンドを探るコラムです。今回のテーマは、企業が偽情報から身を守るための3つのステップについて解説します。 あるスタートアップ企業は、この3年間で驚異的な成長を遂げ、従業員500人を抱える企業へと拡大しました。目標が現実となり、順調な未来を期待していた矢先に問題が発生します。あるYouTubeチャンネルで、商品の品質が「大手ブランドの粗悪な模倣品」と酷評される動画が投稿され、瞬く間に評判が悪化しました。 企業側は商品が基準を満たしていることを確信していますが、悪意ある投稿者(元従業員など)がビジネスの妨害を企てていると考えています。しかし、資金力や規模で大企業には及ばない中小企業にとって、この状況に迅速に対応しなければ、重大な損害を被る可能性があります。この危機を乗り越えられるかどうかが、企業の未来を左右する重要な分岐点となります。 虚偽情報キャンペーンは、企業や業界を長年悩ませてきた問題です。ソーシャルメディアの普及により、それらのキャンペーンを実行するのがより簡単になっています。 企業レベルの虚偽情報キャンペーンとは、悪意をもって企業に関する虚偽の情報や誤解を招く情報を拡散する組織的な活動を指します。不満を抱えた元従業員や狡猾な競合他社など、誰でもソーシャルメディア上に否定的な情報を投稿することができ、それが広がるにつれて雪だるま式に拡大していきます。時には本格的なムーブメントに発展し、ニュースに取り上げられるような事態を招くこともあります。... >>続きを読む

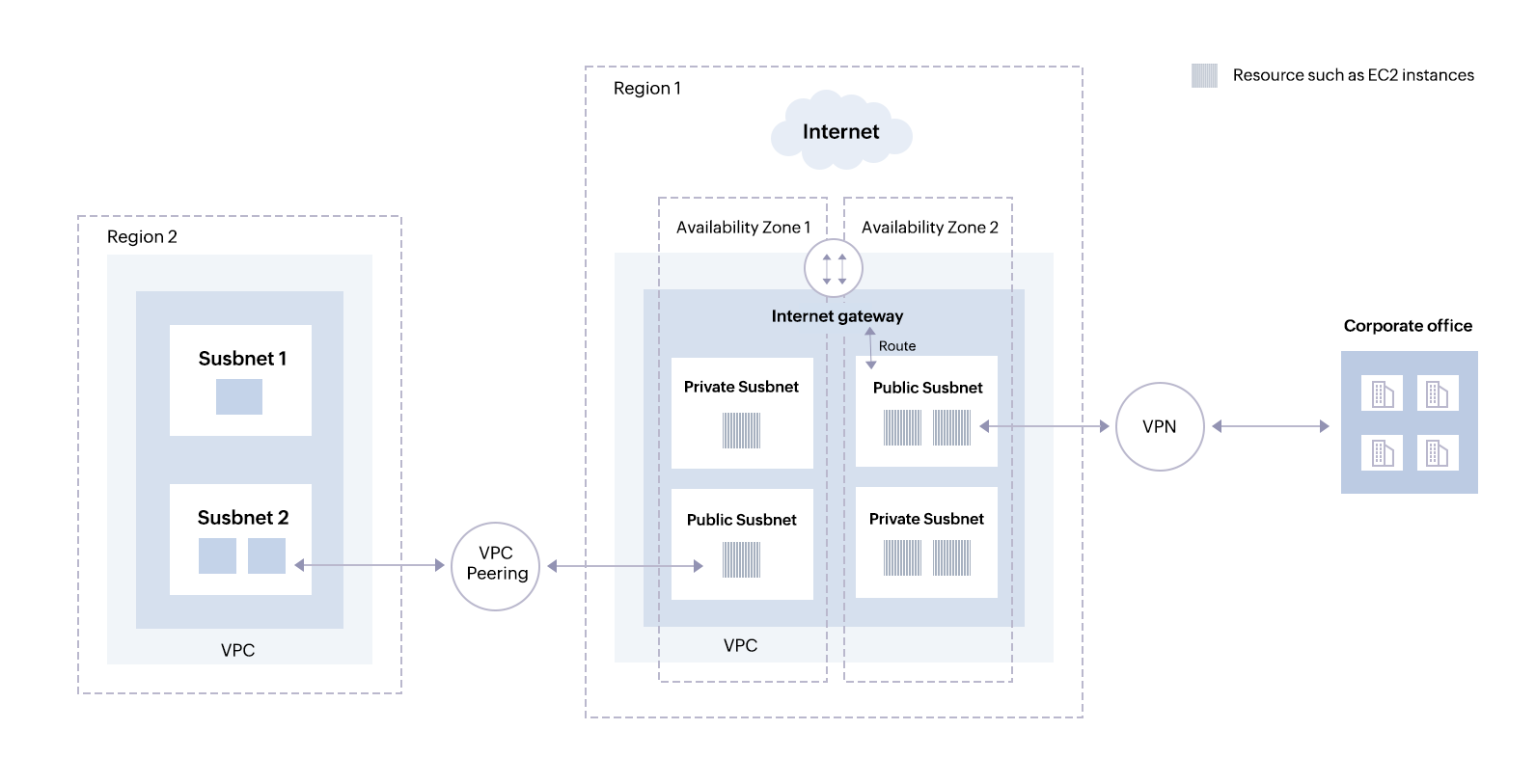

Amazon VPCで強化するセキュリティと効率性:クラウド環境の最適化

Reading Time: 1 minutesサイバー攻撃の脅威は年々増加し、企業の機密データ、運用の継続性、顧客の信頼に影響を与えています。攻撃者は高度な手法を駆使してシステムの脆弱性を狙いますが、Amazon Virtual Private Cloud (Amazon... >>続きを読む

トップヒント:クラウドゲームサービスがプレイヤー数を増やす方法

Reading Time: 1 minutes「トップヒント」は、最新のテクノロジー業界のトレンドを探るコラムです。今週は、クラウドゲームサービスがプレイヤー数を増やすための3つの戦略をご紹介します。 クラウドゲーミングは、PC、ノートパソコン、テレビ、モバイルデバイスなど、どんなデバイスでもオンデマンドでビデオゲームをプレイできる、便利で費用対効果の高いプラットフォームとして登場しました。しかし、現在のところ従来のハードウェアベースのローカルゲームに取って代わるほど普及していないのが現状です。 クラウドゲーミングの利便性やコスト面でのメリットが注目されているにもかかわらず、多くのゲーマーはいまだにPCやゲーム機などのハードウェアを購入し、従来の方法でゲームをプレイしています。では、クラウドゲーミングが広く普及しないのはなぜなのでしょうか?まずは、その仕組みを理解するところから始めましょう。 クラウドゲーミングとは? クラウドゲーミングとは、クラウド上のサーバーを利用してリモートでビデオゲームをプレイするサービスです。ゲームはサービスプロバイダーの強力なサーバーで処理され、その映像がインターネットを通じてユーザーのデバイスにストリーミング配信されます。ユーザーの入力操作もクラウド上で処理されるため、ローカルでゲームをインストールする必要はありません。... >>続きを読む

トップヒント:新年度を迎えるためのデジタル環境整理術

Reading Time: 1 minutesトップヒントは、最新のテクノロジー業界のトレンドを探るコラムです。今回は、年度末の区切りを活かして、デジタル環境を心機一転するための実践的な方法を紹介します。 年度末になると、私たちは自然とこれまでの「持ち物」を振り返ります。例えば、思い出や習慣、散らばったデータなど。これらを手放すのは後で後悔しそうな不安にかられるかもしれませんが、新年度を迎えるためのリセットは、新たなスタートを切る絶好の機会ともいえます。 デスクトップ上に散らばったファイル、山積みの未読メール、長期間使われていないアプリなど、デジタル環境の乱れに心当たりはありませんか。 これらは、あなたの過去の瞬間や意思決定を反映しているかもしれませんが、今では不要になっている可能性があります。古い習慣や考えがそうであるように、デジタルの「乱雑さ」も私たちの負担となり得ます。 新年度は、新しい挑戦や目標に向けて始動する絶好の機会。デジタルライフを整理して、スッキリした状態で新たなスタートを切りましょう。... >>続きを読む

鎖を断ち切る: IPFSの分散化パワーを探る

Reading Time: 1 minutesインターネットの世界は、中央サーバーに依存する従来型のデータ管理方法に大きく依存しています。しかし、IPFS(InterPlanetary File System)が登場したことで、その考え方を根本から変える可能性が見えてきました。IPFSは、ユーザーが情報を取得・保存する際に、物理的な「場所」ではなく、データそのものを基準とするコンテンツ指向のプロトコルです。 IPFSは2015年、Protocol LabsのJuan... >>続きを読む

トップヒント:長期休暇中に発生しそうな3つのホリデー詐欺

Reading Time: 1 minutesトップヒントは、最新のテクノロジー業界のトレンドを探るコラムです。今回は、長期休暇のシーズンに多発する3つの詐欺と、それらを回避する方法について説明します。 もうすぐ春休み、ゴールデンウィーク到来ですね。長期休暇は、何の心配事もなく友人や家族と楽しく過ごしたいものです。しかし、詐欺師にとっても絶好の機会であり、注意しないとなにかと出費の多い休暇予算に大きな打撃を与える可能性があります。Digital Commerce 360によると、2023年12月のオンライン売上は前月比2.59%増加しており、これは前年と同じ傾向で年々増加傾向です。詐欺師は長期休暇中のオンライン支出の増加を認識しており、詐欺手法を毎年刷新・適応させています。 本記事では、一般的な長期休暇中に発生する3つの詐欺とその手口、そして長期休暇を安全に過ごす方法をご紹介します。... >>続きを読む

トップヒント:IT管理者の長期休暇の過ごし方

Reading Time: 1 minutes「トップヒント」は、最新のテクノロジー業界のトレンドを探るコラムです。今回は、IT管理者が長期休暇中にITインフラを最適化しつつ、しっかりと休暇を楽しむための工夫をご紹介します。 もうすぐ春休み、GoldenWeek到来ですね!旅行プランを綿密に計画することに併せて、ITインフラのメンテナンスにも注意を払う必要があります。しかし、長期休暇シーズンは、サイバーセキュリティ脅威の増加、人員不足、予測しづらいワークロードなど、IT管理者にとって多くの課題が発生します。 とはいえ、IT管理者が長期の休暇を楽しめないわけではありません。適切な計画を立てることで、業務を効率的に管理しながらプライベートな時間を確保することも可能です。今回は、IT管理者が長期休暇を乗り切るための実践的なヒントをご紹介します。 1. システムチェックを実施する... >>続きを読む