Reading Time: 1 minutes

ÂâçÂõû„ÄÅÂâç„ÄÖÂõû„Å®Azure AD„Å®SaaSÂûã„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„ÅÆÈñ¢ÈÄ£‰ªò„Åë„ÇíË°å„ÅÑ„ÄÅAzure AD„Å´„ǵ„ǧ„É≥„ǧ„É≥„Åô„Çã„ÅÝ„Åë„Åß„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„Å∏„ÅÆ„Ç¢„Ç؄Ǫ„Çπ„ÅåÂÆüÁèæ„Åô„Çã„Ç∑„É≥„Ç∞„É´„ǵ„ǧ„É≥„Ç™„É≥„ÅÆË®≠ÂÆö„Å´„ŧ„ÅфŶËߣ˙¨„Çí„Åó„Åæ„Åó„Åü„Älj∏ÄÊñπ„ÄÅË™çË®ºÂü∫Áõ§„ÇíAzure AD„Å´‰∏ÄÊú¨Âåñ„Åï„Åõ„Ŷ„ÅÑ„Åì„ÅÜ„Å®„Åô„Çã„Å®„ÄÅËá™Á§æÈñãÁô∫„ÅÆWeb„Ç¢„Éó„É™„DZ„ɺ„Ç∑„Éß„É≥„ÇÇ„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„ÅßÂÆüË°å„Åï„Åõ„Çã„ÅÆ„Åß„ÅÇ„Çå„Å∞Azure AD„ÅßË™çË®º„Åï„Åõ„Åü„ÅÑ„Å®„ÅÑ„ÅÜ„Éã„ɺ„Ç∫„ÇÇÂá∫„Ŷ„Åè„Çã„Åì„Å®„Åß„Åó„Çá„ÅÜ„ÄÇ„Åù„Åì„Åß„ÄʼnªäÂõû„ÅØAzure AD„Å®Web„Ç¢„Éó„É™„DZ„ɺ„Ç∑„Éß„É≥„ÅÆÈñ¢ÈÄ£‰ªò„Åë„ÇíË°å„ÅÑ„ÄÅPaaSÂûã„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„Å®„ÅÆÈñì„Åß„Ç∑„É≥„Ç∞„É´„ǵ„ǧ„É≥„Ç™„É≥„ÇíÂÆüÁèæ„Åô„ÇãÊñπÊ≥ï„Å´„ŧ„ÅфŶËߣ˙¨„Åó„Åæ„Åô„ÄÇ

Webアプリケーションを実装するためのPaaS型クラウドサービスは世の中に色々ありますが、Microsoft Azureを利用すると、Azure ADとの関連付けが非常に簡単にできるので、ここではMicrosoft AzureのWebホスティングサービス(Azure App Service)とAzure ADを関連付けていきます。

Azure App Service„Åß„ÅØ„Ç¢„Éó„É™„ÇíËøΩÂäÝ„Åô„Çã„Å®„ÄÅWeb„Ç¢„Éó„É™„DZ„ɺ„Ç∑„Éß„É≥„Å´„Ç¢„Ç؄Ǫ„Çπ„Åô„ÇãÈöõ„Å´Âà©ÁÅô„ÇãË™çË®º„ǵ„ɺ„Éì„Çπ„ÇíÈÅ∏Êäû„Åß„Åç„Çã„Çà„ÅÜ„Å´„Å™„Å£„Ŷ„ÅÑ„Åæ„Åô„ÄÇ

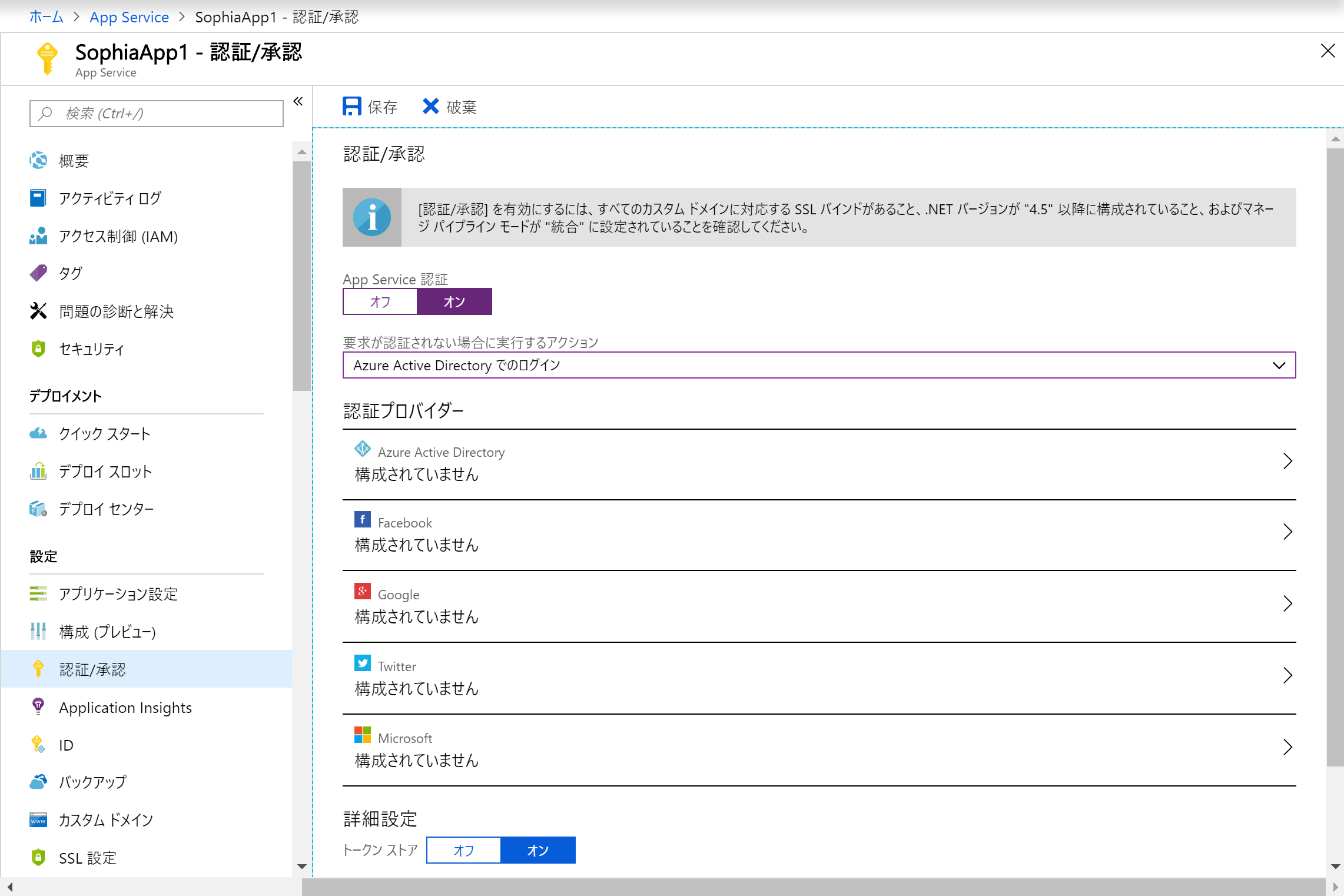

Ë™çË®º„ǵ„ɺ„Éì„Çπ„Å´„ÅØAzure AD„ÅØ„ÇÇ„Å°„Çç„Çì„ÄÅ„Åù„ÅƄŪ„Åã„Å´„ÇÇFacebook„ÄÅGoogle„ÄÅTwitter„ÄÅMicrosoft(„Éû„ǧ„ÇØ„É≠„ÇΩ„Éï„Éà„Ç¢„Ç´„Ƕ„É≥„Éà)„ÅåÈÅ∏Êäû„Åß„Åç„Åæ„Åô„ÄÇAzure AD„ÇíÂà©ÁÅô„ÇãÂÝ¥Âêà„ÄÅAzure App Service„ÅÆË™çË®ºË®≠ÂÆö„ÅØ[Ë™çË®º/ÊâøË™ç]„Åã„Çâ[App ServiceË™çË®º]„ÇíÊúâÂäπ„Å´„Åó„ÄÅ[˶ÅʱDŽÅåË™çË®º„Åï„Çå„Å™„ÅÑÂÝ¥Âêà„Å´ÂÆüË°å„Åô„Çã„Ç¢„ÇØ„Ç∑„Éß„É≥]„Åã„Çâ[Azure Active Directory„Åß„ÅÆ„É≠„Ç∞„ǧ„É≥]„ÇíÈÅ∏Êäû„Åó„Åæ„Åô„ÄÇ„Åï„Çâ„Å´„ÄÅ[Ë™çË®º„Éó„É≠„Éê„ǧ„ÉĄɺ]„Åã„Çâ[Azure Active Directory]„ÇíÈÅ∏Êäû„Åó„ŶAzure AD„ÅÆË®≠ÂÆö„ÇíË°å„ÅÑ„Åæ„Åô„ÄÇ

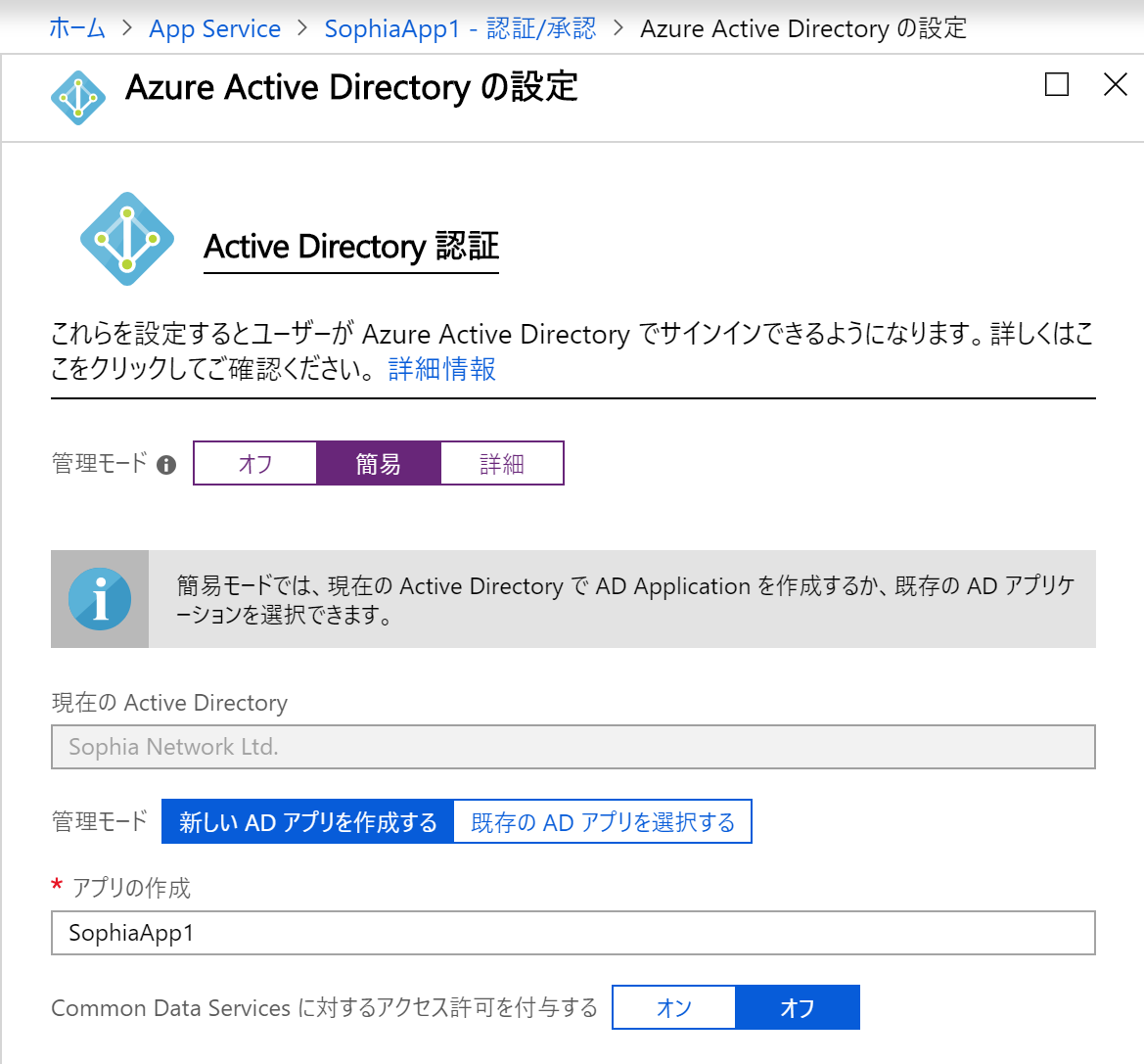

[Azure Active Directoryの設定]画面では、[管理モード]から[簡易]を選択し、[新しいADアプリを作成する]を選択して、アプリを作成するように設定します。ここまでの設定を行えば、必要な認証の設定は完了です。

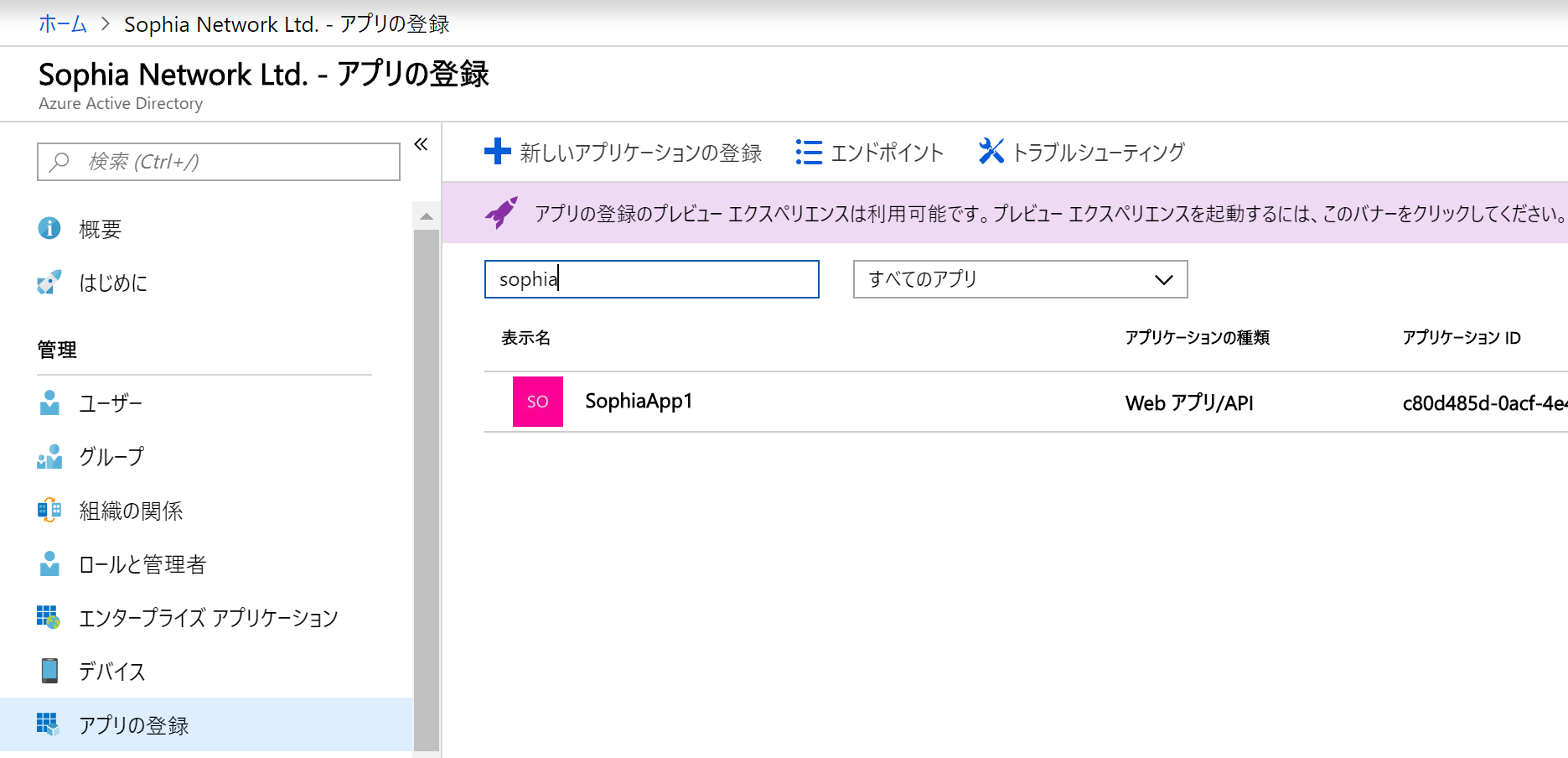

ちなみに、[Azure Active Directoryの設定]画面で[管理モード]の設定を行うと、自動的にAzure ADに「アプリケーション」が作成されます。

Azure AD„Åß„Å؄Ǫ„Ç≠„É•„É™„ÉÜ„Ç£‰∏ä„ÅÆÁêÜÁÅã„Çâ„ÄÅ„Å©„Åì„ÅÆ„Ç¢„Éó„É™„DZ„ɺ„Ç∑„Éß„É≥„ÅÝ„Åã„Çè„Åã„Çâ„Å™„ÅÑ„Çà„ÅÜ„Å™„Ç¢„Éó„É™„DZ„ɺ„Ç∑„Éß„É≥„Åã„ÇâË™çË®º„Åï„Åõ„Ŷ„Åè„ÇåԺńŮ„ÅÑ„ÅÜ˶ÅʱDŽÅØÂèó„Å뉪ò„Åë„Åö„ÄÅ„ÅÇ„Çâ„Åã„Åò„ÇÅÁôªÈå≤„Åï„Çå„Åü„Ç¢„Éó„É™„DZ„ɺ„Ç∑„Éß„É≥„Åã„Çâ„ÅÆË™çË®ºË¶ÅʱDŽÅÝ„Åë„ÇíÂèó„Å뉪ò„Åë„Çã„Çà„ÅÜ„Å™‰ªïÁµÑ„Åø„ÇíÊé°ÁÅó„Ŷ„ÅÑ„Åæ„Åô„ÄÇ„Åì„ÅÆ„Å®„Åç„ÄÅ„Äå„ÅÇ„Çâ„Åã„Åò„ÇÅÁôªÈå≤„Åï„Çå„Åü„Ç¢„Éó„É™„DZ„ɺ„Ç∑„Éß„É≥„Äç„ÇíÁôªÈå≤„Åô„Ç㉪ïÁµÑ„Åø„Åå‰∏äÂõ≥„ÅßË®≠ÂÆö„Åó„Ŷ„ÅÑ„Çã„Äå„Ç¢„Éó„É™„DZ„ɺ„Ç∑„Éß„É≥(„Ç¢„Éó„É™)„Äç„Å´ÂΩì„Åü„Çä„Åæ„Åô„ÄÇ„Åù„ÅÆ„Åü„ÇÅ„ÄÅAzure App Service„Åã„Çâ„Ç¢„Éó„É™„DZ„ɺ„Ç∑„Éß„É≥„Çí‰ΩúÊàê„Åô„Çã„Å®„ÄÅ„Åù„ÅÆÁµêÊûú„ÅØAzure AD„ÅÆ[„Ç¢„Éó„É™„ÅÆÁôªÈå≤]ÁîªÈù¢„Åã„ÇâÁ¢∫Ë™ç„Åß„Åç„Åæ„Åô„ÄÇ

Azure AD„ÅÆË™çË®ºÊ©üËÉΩ„ÇíÂà©ÁÅô„Çã„Ç¢„Éó„É™„DZ„ɺ„Ç∑„Éß„É≥„ÅØÁöÜ„Äʼn∫ãÂâç„Å´Azure AD„Å´„Ç¢„Éó„É™„DZ„ɺ„Ç∑„Éß„É≥„ÅÆÊÉÖÂݱ„ÇíÁôªÈå≤„Åô„ÇãÂøÖ˶ńÅå„ÅÇ„Çä„Åæ„Åô„ÄÇÂâçÂõûÁ¥π‰ªã„Åó„ÅüSaaSÂûã„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„ÅÆÂÝ¥Âêà„ÇÇ„ÄÅ[„Ç¢„Éó„É™„ÅÆÁôªÈå≤]„Å´„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„ÅÆÊÉÖÂݱ„Åå„Ç¢„Éó„É™„DZ„ɺ„Ç∑„Éß„É≥„Å®„Åó„ŶËá™ÂãïÁöÑ„Å´ÁôªÈå≤„Åï„Çå„Ŷ„ÅÑ„Åæ„Åô„ÄÇ

[Azure Active Directoryの設定]画面の[管理モード]設定の話で少し脱線してしまいましたが、ここまでのAzure App Serviceの設定が完了すればPaaS型クラウドサービスとAzure ADの連携設定は完了です。

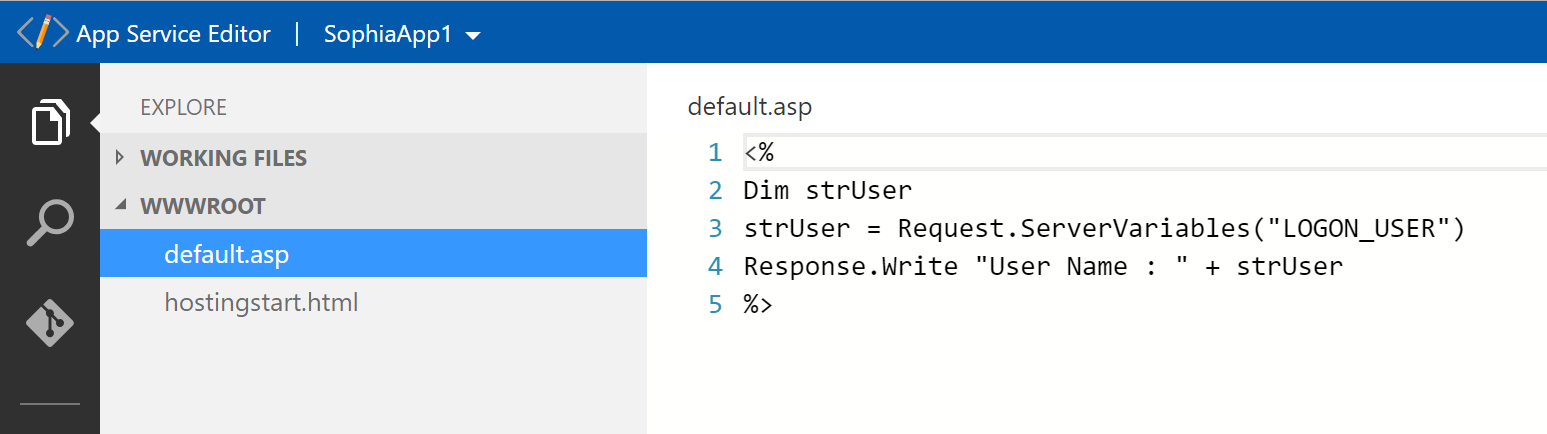

„ÅÇ„Å®„ÅØÂÆüÈöõ„Å´Êèê‰æõ„Åô„ÇãWeb„Ç¢„Éó„É™„DZ„ɺ„Ç∑„Éß„É≥„ÇíAzure App Service„Å´„Ç¢„ÉÉ„Éó„É≠„ɺ„Éâ„Åô„Çå„Å∞ÂÆå‰∫Ü„Åß„Åô„ÄÇ„Åì„Åì„Åß„ÅØ„ÄÅAzure App Service„ÅÆÁîªÈù¢„Åã„Çâ[App Service Editor]„Çí˵∑Âãï„Åó„ÄÅdefault.asp„Å®„ÅÑ„ÅÜÂêçÂâç„ÅÆ„Éö„ɺ„Ç∏„Çí‰ΩúÊàê„Åó„Ŷ„Åä„Åç„Åæ„Åô„ÄÇ„Åì„Åì„Åß„ÅØWeb„Éö„ɺ„Ç∏‰ΩúÊàê„ÅÆÈÉ®ÂàÜ„ÇíÁ∞°Áï•Âåñ„Åô„Çã„Åü„ÇÅ„Å´Qiita„ÅßÂÖ¨Èñã„Åï„Çå„Ŷ„ÅÑ„Çã„ǵ„É≥„Éó„É´„Éö„ɺ„Ç∏(https://qiita.com/Aida1971/items/b7e7d3b0d70fabc9f609)„ÇíÊãùÂÄü„Åó„ÄÅAzure AD„Å߄ǵ„ǧ„É≥„ǧ„É≥„Åó„Åü„ɶ„ɺ„Ç∂„ɺ„ÅÆÊÉÖÂݱ„ÅåÁîªÈù¢„Å´Ë°®Á§∫„Åï„Çå„Çã„Éö„ɺ„Ç∏„Çí‰Ωú„Å£„ŶÂãï„Åç„ÇíÁ¢∫Ë™ç„Åó„Ŷ„Åø„Åæ„Åô„ÄÇ

Webページができたら実際にアクセスしてみましょう。

Azure App Serviceで生成されたURLにアクセスすると、Azure ADのサインイン画面が表示されます。ここで、適当なAzure ADユーザーでサインインすると、以下のような画面が表示されます。この画面で[承諾]をクリックすると、サインインしたユーザーに対してWebアプリケーションに対するアクセス許可が自動的に割り当てられ、Webページへアクセスできるようになります。

SaaSÂûã„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„ÇíAzure AD„Å®Èñ¢ÈÄ£‰ªò„Åë„Åô„Çã„Å®„Åç„ÅØ„ÄÅ„ÅÝ„Çå„Å´ÂØæ„Åó„Ŷ„Ç¢„Ç؄Ǫ„ÇπË®±ÂèØ„Çí‰∏é„Åà„Çã„Åã„ÇíÊòéÁ¢∫„Å´Ë®≠ÂÆö„Åó„Ŷ„ÅÑ„Åæ„Åó„Åü„Åå„ÄÅPaaSÂûã„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„ÅÆÂÝ¥Âêà„ÅØ„Åù„ÅÆË®≠ÂÆö„ÇíË°å„Å£„Ŷ„ÅÑ„Åæ„Åõ„Çì„ÄÇ„Åì„Çå„ÅØOAuth 2.0„Å®„ÅÑ„ÅÜ„Éó„É≠„Éà„Ç≥„É´„Çí‰Ωø„Å£„Ŷ„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„Å®Azure AD„ÇíÈñ¢ÈÄ£‰ªò„Åë„Åó„Ŷ„ÅÑ„Çã„Åã„Çâ„Åß„Åô„ÄÇ

無事にアクセスが完了すると、以下のようにサンプルページが表示されます。

„ǵ„É≥„Éó„É´„Éö„ɺ„Ç∏„Åß„ÅØ„Äńǵ„ǧ„É≥„ǧ„É≥„Åó„Åü„ɶ„ɺ„Ç∂„ɺ„ÅÆÊÉÖÂݱ„ÅåË°®Á§∫„Åï„Çå„Ŷ„ÅÑ„Åæ„Åô„ÄÇOAuth 2.0„Åß„ÅØSAML„Éó„É≠„Éà„Ç≥„É´„Å®Âêå„Åò„Çà„ÅÜ„Å´„Éà„ɺ„ÇØ„É≥„Çí‰Ωø„Å£„ŶWeb„Ç¢„Éó„É™„DZ„ɺ„Ç∑„Éß„É≥„Å´„Ç¢„Ç؄Ǫ„Çπ„Åó„Ŷ„ÅÑ„Çã„Åü„ÇÅ„ÄÅ„Éà„ɺ„ÇØ„É≥„ÅƉ∏≠„Å´ÊݺÁ¥ç„Åï„Çå„Ŷ„ÅÑ„ÇãÊÉÖÂݱ„ÇíÂèñ„ÇäÂá∫„Åó„ŶWeb„Éö„ɺ„Ç∏„Å´Ë°®Á§∫„Åï„Åõ„Çã„Åì„Å®„Åå„Åß„Åç„Çã„Åü„ÇÅ„Åß„Åô„ÄÇ„Åù„ÅƄŪ„Åã„ÄÅ„Éà„ɺ„ÇØ„É≥ÂÜÖ„ÅÆÊÉÖÂݱ„ÇíÊ¥ªÁÅô„Çå„Å∞„Äńǵ„ǧ„É≥„ǧ„É≥„Åó„Åü„ɶ„ɺ„Ç∂„ɺ„ÅÆÊÉÖÂݱ„Å´Âü∫„Å•„ÅфŶÊù°‰ª∂ÂàÜÂ≤ê„ÇíË°å„ÅÑ„ÄÅWeb„Éö„ɺ„Ç∏„ÅÆ„Éë„ɺ„ÇΩ„Éä„É©„ǧ„Ç∫„ÇíË°å„Å£„Åü„Çä„Åô„Çã„Åì„Å®„ÇÇÂèØËÉΩ„Åß„Åô„ÄÇ

„Åì„Åì„Åæ„ÅßÂâçÂõû„ÄÅÂâç„ÄÖÂõû„Å®Âêà„Çè„Åõ„Ŷ3Âõû„Å´„Çè„Åü„Å£„ŶÊßò„ÄÖ„Å™„Ç¢„Éó„É™„DZ„ɺ„Ç∑„Éß„É≥/„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„ÇíAzure AD„Å®Èñ¢ÈÄ£‰ªò„Åë„ÇãÊñπÊ≥ï„Å´„ŧ„ÅфŶ˶ã„Ŷ„Åç„Åæ„Åó„Åü„ÄljºÅÊ•≠„Å߉ΩøÁÅô„Çã„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„ÅÆË™çË®ºÊ©üËÉΩ„ÇíAzure AD„Å´ÈõÜÁ¥Ñ„Åï„Åõ„Çå„Å∞„Äńɶ„ɺ„Ç∂„ɺ„ÅØAzure AD„ÅÆË™çË®ºÊÉÖÂݱ(„ɶ„ɺ„Ç∂„ɺÂêç/„Éë„Çπ„É؄ɺ„Éâ)„ÅÝ„Åë„Åß„ÄÅ„Å©„Åì„Å´„Åß„ÇÇ„Ç¢„Ç؄Ǫ„Çπ„Åß„Åç„Çã„Çà„ÅÜ„Å´„Å™„Çã„Åü„ÇÅ„Äńɶ„ɺ„Ç∂„ɺÂêç/„Éë„Çπ„É؄ɺ„Éâ„ÅÆÁµÑ„ÅøÂêà„Çè„Åõ„Çí„ÅÑ„Åè„ŧ„ÇÇ˶ö„Åà„Å™„Åë„Çå„Å∞„Å™„Çâ„Å™„ÅÑÂú∞ÁçÑ„Åã„ÇâËߣÊîæ„Åï„Çå„Çã„É°„É™„ÉÉ„Éà„Çí„ÇÇ„Åü„Çâ„Åó„Åæ„Åô„ÄÇ

Êݙº艺öÁ§æ„ÇΩ„Éï„Ç£„Ç¢„Éç„ÉÉ„Éà„É؄ɺ„ÇØÊâıû„ÄDŽǧ„É≥„Çø„ɺ„Éç„ÉÉ„Éà„ǵ„ɺ„Éì„Çπ„Éó„É≠„Éê„ǧ„ÉÄ„Åß„ÅÆÊ•≠ÂãôÁµåÈ®ì„ÇíÁµå„Ŷ„ÄÅ1997Âπ¥„Çà„Çä„Éû„ǧ„ÇØ„É≠„ÇΩ„Éï„ÉàË™çÂÆö„Éà„ɨ„ɺ„Éä„ɺ„Å®„Åó„Ŷ„ǧ„É≥„Éï„É©Âü∫Áõ§„Å´Èñ¢„Çè„Çã„Éà„ɨ„ɺ„Éã„É≥„Ç∞ÂÖ®Ë਄ÇíÊãÖÂΩì„ÄÇAzure AD„Çí‰∏≠ÂøÉ„Å®„Åó„Åü„Éà„ɨ„ɺ„Éã„É≥„Ç∞„ÅÆÁôªÂ£á„ÇÑ„Éà„ɨ„ɺ„Éã„É≥„Ç∞„Ç≥„ɺ„Çπ„ÅÆÈñãÁô∫„Å´Âæì‰∫ã„Åô„Çã„ÅÝ„Åë„Åß„Å™„Åè„ÄÅ„Éñ„É≠„Ç∞Á≠â„ÅÆ„Ç≥„Éü„É•„Éã„É܄ǣʥªÂãï„ÇÇË©ï‰æ°„Åï„Çå„ÄÅ2006Âπ¥„Åã„ÇâAzure AD/Active Directory„ÅÆÂàÜÈáé„Å´„Åä„Åë„ÇãMicrosoft MVP„Çí12Âπ¥ÈÄ£Á∂ö„ÅßÂèóË≥û„Åô„Çã„ÄÇ

主な著作に『ひと目でわかるAzure Information Protection』 (日経BP)、『徹底攻略MCP問題集 Windows Server 2016』 (インプレスジャパン)、『ひとり情シスのためのWindows Server逆引きデザインパターン』 (エクスナレッジ) など。

▼▼ 過去記事はこちら ▼▼

第6回 Azure ADによるクラウドサービスの管理(1)【MicrosoftのMVP解説!Azure ADの虎の巻】

第7回 Azure ADによるクラウドサービスの管理(2)【MicrosoftのMVP解説!Azure ADの虎の巻】

▼▼ 別シリーズのブログ記事もチェック! ▼▼

【MicrosoftのMVP解説!Active Directoryのハウツー読本】第1回 Active Directoryの必要性

„Éï„Ç£„ɺ„Éâ„Éê„ÉÉ„ÇØ„Éï„Ç©„ɺ„ÉÝ

ÂΩì„ǵ„ǧ„Éà„ÅßʧúË®º„Åó„Ŷ„Ū„Åó„ÅÑ„Åì„Å®„ÄÅË®ò‰∫ã„Å´„Åó„Ŷ„Ū„Åó„ÅÑÈ°åÊùê„Å™„Å©„ÅÇ„Çä„Åæ„Åó„Åü„Çâ„Äʼnª•‰∏ã„ÅÆ„Éï„Ç£„ɺ„Éâ„Éê„ÉÉ„ÇØ„Éï„Ç©„ɺ„ÉÝ„Çà„Çä„ÅäÊ∞ó軽に„ÅäÁü•„Çâ„Åõ„Åè„ÅÝ„Åï„ÅÑ„ÄÇ