Reading Time: 1 minutes

гғ» гҖҢиӘҚиЁјгҖҚгҒЁгҖҢиӘҚеҸҜгҖҚгҒ«гҒӨгҒ„гҒҰи§ЈиӘ¬

гғ» гғҜгғјгӮҜгӮ°гғ«гғјгғ—гҒЁгғүгғЎгӮӨгғігҒ§гҒ®иӘҚиЁјеӢ•дҪңгҒ®йҒ•гҒ„гҒ«гҒӨгҒ„гҒҰи§ЈиӘ¬

д»ҠеӣһгӮҲгӮҠгҖҒActive DirectoryгҒ®гӮігғ©гғ гӮ’жӢ…еҪ“гҒ•гҒӣгҒҰгҒ„гҒҹгҒ гҒҸгҒ“гҒЁгҒ«гҒӘгӮҠгҒҫгҒ—гҒҹгҖҒж–°дә•гҒЁз”ігҒ—гҒҫгҒҷгҖӮAzure Active DirectoryгҒ®гӮігғ©гғ гӮ’жӢ…еҪ“гҒ•гҒӣгҒҰгҒ„гҒҹгҒ гҒ„гҒҰгҒ„гӮӢеӣҪдә•гҒЁеҗҢж§ҳгҒ«гҖҒз§ҒгӮӮжҷ®ж®өгҒҜгғһгӮӨгӮҜгғӯгӮҪгғ•гғҲгҒ®иЈҪе“ҒгӮ„жҠҖиЎ“гҒ«й–ўгҒҷгӮӢгғҲгғ¬гғјгғӢгғігӮ°гӮ’гҒҠгҒ“гҒӘгҒЈгҒҰгҒҠгӮҠгҒҫгҒҷгҖӮгҒқгҒ®дёӯгҒ§гӮӮгҖҒWindows ServerгӮ„Active DirectoryгҒ«й–ўгҒҷгӮӢгғҲгғ¬гғјгғӢгғігӮ°гӮ’дёӯеҝғгҒ«жӢ…еҪ“гҒ—гҒҰгҒ„гӮӢгҒ“гҒЁгӮӮгҒӮгӮҠгҖҒжң¬гӮігғ©гғ гӮ’жӢ…еҪ“гҒ•гҒӣгҒҰгҒ„гҒҹгҒ гҒҸгҒ“гҒЁгҒ«гҒӘгӮҠгҒҫгҒ—гҒҹгҖӮгӮігғ©гғ гӮ’йҖҡгҒ—гҒҰгҖҒзҸҫзҠ¶гҒ®з’°еўғгҒ®еҶҚзўәиӘҚгӮ„гҖҒд»ҠеҫҢгҒ®гӮҜгғ©гӮҰгғүеҢ–гҒ«еҗ‘гҒ‘гҒҹз’°еўғгҒ®ж•ҙзҗҶгҒӘгҒ©гҒ®гҒҹгӮҒгҒ«еҪ№з«ӢгҒҰгҒҰгҒ„гҒҹгҒ гҒ‘гӮҢгҒ°гҒЁиҖғгҒҲгҒҰгҒҠгӮҠгҒҫгҒҷгҒ®гҒ§гҖҒе®ңгҒ—гҒҸгҒҠйЎҳгҒ„гҒ„гҒҹгҒ—гҒҫгҒҷгҖӮ

гҒ•гҒҰгҖҒеҲқеӣһгҒЁгҒӘгӮӢд»ҠеӣһгҒҜгҖҒActive DirectoryгҒ®еҝ…иҰҒжҖ§гҒ«гҒӨгҒ„гҒҰи§ЈиӘ¬гҒ—гҒҰгҒ„гҒҚгҒҫгҒҷгҖӮд»ҠгҒ§гҒҜгҒ»гҒЁгӮ“гҒ©гҒ®зө„з№”гҒ§еҪ“гҒҹгӮҠеүҚгҒ®гӮҲгҒҶгҒ«е°Һе…ҘгҒ•гӮҢгҒҰгҒ„гӮӢгҖҢActive DirectoryгҖҚгҒ§гҒҷгҒҢгҖҒгҒӮгӮүгҒҹгӮҒгҒҰгҒқгҒ®еҝ…иҰҒжҖ§гӮ’зўәиӘҚгҒ—гҒҰгҒ„гҒҚгҒҫгҒ—гӮҮгҒҶгҖӮ

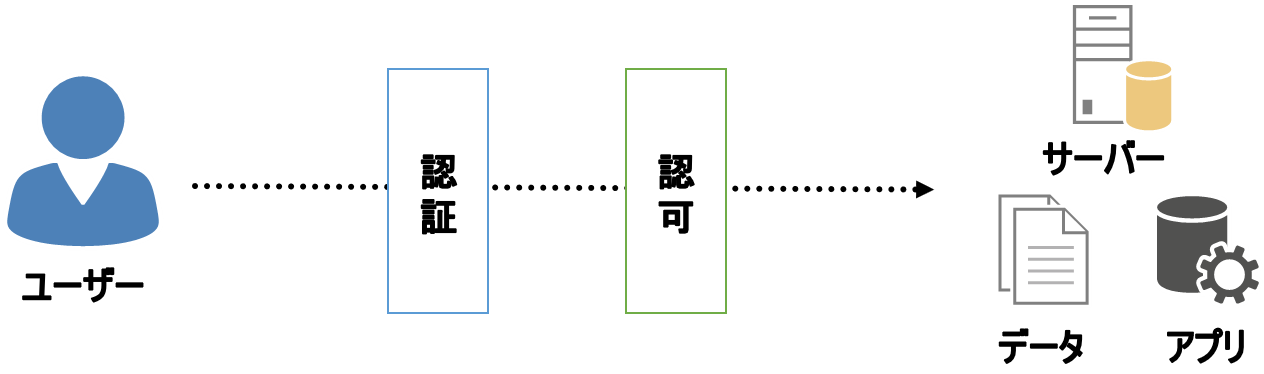

в– гҖҢиӘҚиЁјгҖҚгҒЁгҖҢиӘҚеҸҜгҖҚ

зө„з№”еҶ…гҒ«гҒҜгҖҒж§ҳгҖ…гҒӘгӮўгғ—гғӘгӮұгғјгӮ·гғ§гғігӮ„гғҮгғјгӮҝгҖҒгӮөгғјгғҗгғјгҒӘгҒ©гҒ®гғӘгӮҪгғјгӮ№гҒҢеӯҳеңЁгҒ—гҒҫгҒҷгҖӮгҒқгҒ—гҒҰгҖҒжүұгӮҸгӮҢгӮӢгғӘгӮҪгғјгӮ№гҒ®дёӯгҒ«гҒҜгҖҒиӘ°гҒ§гӮӮй–ІиҰ§гҒ§гҒҚгӮӢгӮҲгҒҶгҒ«е…¬й–ӢгҒ—гҒҹгҒ„гӮӮгҒ®гӮӮгҒӮгӮҢгҒ°гҖҒзү№е®ҡгҒ®дәәгҒ гҒ‘гҒ«гӮўгӮҜгӮ»гӮ№гӮ’йҷҗе®ҡгҒ—гҒҹгҒ„гӮӮгҒ®гӮӮгҒӮгӮҠгҒҫгҒҷгҖӮгҒқгҒ®гҒҹгӮҒгҖҒгӮігғігғ”гғҘгғјгӮҝгғјгӮ’дҪҝз”ЁгҒҷгӮӢдёҠгҒ§гҒҜгҖҒгҒ©гҒ®еҲ©з”ЁиҖ…гҒӘгҒ®гҒӢгӮ’иӯҳеҲҘгҒҷгӮӢгғ—гғӯгӮ»гӮ№гҒҢйҮҚиҰҒгҒ§гҒӮгӮҠгҖҒгҒқгҒ®зўәиӘҚгӮ’гҒҠгҒ“гҒӘгҒҶгҒҹгӮҒгҒ®гҖҢиӘҚиЁјгҖҚгҒ®д»•зө„гҒҝгҒҢеҝ…иҰҒгҒ«гҒӘгӮҠгҒҫгҒҷгҖӮWindowsгғҷгғјгӮ№гҒ®гӮігғігғ”гғҘгғјгӮҝгғјгҒ§гҒҜгҖҒгғҰгғјгӮ¶гғјгӮўгӮ«гӮҰгғігғҲгӮ’дҪҝз”ЁгҒ—гҒҰиӘҚиЁјгӮ’гҒҠгҒ“гҒӘгҒҶгҒ“гҒЁгҒ«гӮҲгҒЈгҒҰгҖҒгҒ©гҒ®еҲ©з”ЁиҖ…гҒӘгҒ®гҒӢгӮ’иӯҳеҲҘгҒ—гҒҰгҒ„гҒҫгҒҷгҖӮгҒқгҒ®дёҠгҒ§гҖҒеҗ„гғҮгғјгӮҝгҒ«еҜҫгҒ—гҒҰгҒ©гҒ®гғҰгғјгӮ¶гғјгҒ гҒЈгҒҹгӮүгӮўгӮҜгӮ»гӮ№гӮ’иЁұеҸҜгҒҷгӮӢгҒ®гҒӢгӮ’иЁӯе®ҡгҒҷгӮӢгҒ“гҒЁгҒ«гӮҲгӮҠгҖҒгғҮгғјгӮҝгҒёгҒ®гӮўгӮҜгӮ»гӮ№еҲ¶еҫЎгҒ§гҒӮгӮӢгҖҢиӘҚеҸҜгҖҚгӮ’е®ҹзҸҫгҒ—гҒҰгҒ„гӮӢгҒ®гҒ§гҒҷгҖӮ

WindowsгҒ«гҒҠгҒ‘гӮӢгғҰгғјгӮ¶гғјз®ЎзҗҶгҒ®д»•зө„гҒҝгҒ«гҒҜгҖҒгҖҢгғҜгғјгӮҜгӮ°гғ«гғјгғ—гҖҚгҒЁгҖҢгғүгғЎгӮӨгғігҖҚгҒЁгҒ„гҒҶ2гҒӨгҒ®гӮ№гӮҝгӮӨгғ«(з®ЎзҗҶеҪўж…Ӣ)гҒҢгҒӮгӮҠгҒҫгҒҷгҖӮжң¬гӮігғ©гғ гҒҜActive DirectoryгӮ’з”ЁгҒ„гӮӢгҖҢгғүгғЎгӮӨгғігҖҚгҒ®и©ұгҒҢдёӯеҝғгҒ§гҒҷгҒҢгҖҒгҒҫгҒҡгҒҜгҒқгҒ®йҒ•гҒ„гӮ’зҗҶи§ЈгҒ—гҒҰгҒҠгҒҸеҝ…иҰҒгҒҢгҒӮгӮҠгҒҫгҒҷгҖӮ

в– гғҜгғјгӮҜгӮ°гғ«гғјгғ—гҒ§гҒ®иӘҚиЁјеӢ•дҪң

гғҜгғјгӮҜгӮ°гғ«гғјгғ—гҒЁгҒҜгҖҒWindowsгҒ®ж—ўе®ҡеҖӨгҒ§гҒӮгӮҠгҖҒгҖҢеҲҶж•Јз®ЎзҗҶгҖҚгҒЁиЁҖгҒ„иЎЁгҒҷгҒ“гҒЁгҒҢгҒ§гҒҚгҒҫгҒҷгҖӮWindowsгҒ®гӮігғігғ”гғҘгғјгӮҝгғјгҒҜSAM(Security Account Manager)гҒЁе‘јгҒ°гӮҢгӮӢгғҮгғјгӮҝгғҷгғјгӮ№гӮ’жҢҒгҒЈгҒҰгҒҠгӮҠгҖҒгғҜгғјгӮҜгӮ°гғ«гғјгғ—гҒҜеҗ„гӮігғігғ”гғҘгғјгӮҝгғјгҒ®SAMгӮ’дҪҝз”ЁгҒ—гҒҰгӮўгӮ«гӮҰгғігғҲгӮ’з®ЎзҗҶгҒ—гҒҰгҒ„гҒҸгӮ№гӮҝгӮӨгғ«гҒ§гҒҷгҖӮгҒқгҒ®гҒҹгӮҒгҖҒгғҰгғјгӮ¶гғјгҒҢдҪҝз”ЁгҒҷгӮӢгӮігғігғ”гғҘгғјгӮҝгғјдёҠгҒ«гғҰгғјгӮ¶гғјгӮўгӮ«гӮҰгғігғҲгӮ’дҪңжҲҗгҒ—гҖҒгҒқгҒ®гӮігғігғ”гғҘгғјгӮҝгғјдёҠгҒ§иӘҚиЁјгҒҢгҒҠгҒ“гҒӘгӮҸгӮҢгҒҫгҒҷгҖӮгҒ•гӮүгҒ«гҖҒгҒқгҒ®гӮігғігғ”гғҘгғјгӮҝгғјгҒ«гғҰгғјгӮ¶гғјгҒҢгӮөгӮӨгғігӮӨгғігҒ—гҒҹгҒӮгҒЁгҖҒд»–гҒ®гӮөгғјгғҗгғјгҒӘгҒ©гҒ«гғҚгғғгғҲгғҜгғјгӮҜгӮ’д»ӢгҒ—гҒҰгӮўгӮҜгӮ»гӮ№гҒ—гҒҹгҒ„е ҙеҗҲгӮӮгҒӮгӮҠгҒҫгҒҷгҖӮгғҜгғјгӮҜгӮ°гғ«гғјгғ—гҒ§гҒҜеҗ„гӮігғігғ”гғҘгғјгӮҝгғјгҒҢжҢҒгҒӨиӘҚиЁјжғ…е ұгӮ’дҪҝз”ЁгҒҷгӮӢгҒҹгӮҒгҖҒгғҚгғғгғҲгғҜгғјгӮҜгӮ’д»ӢгҒ—гҒҹгӮўгӮҜгӮ»гӮ№гҒ§гҒҜгҖҒгҒқгҒ®гӮўгӮҜгӮ»гӮ№е…ҲгҒ®гӮігғігғ”гғҘгғјгӮҝгғјгҒ§еҶҚеәҰиӘҚиЁјгҒҢгҒҠгҒ“гҒӘгӮҸгӮҢгҒҫгҒҷгҖӮ

в– гғҜгғјгӮҜгӮ°гғ«гғјгғ—гҒ®иӘІйЎҢгҒЁгҖҒгғүгғЎгӮӨгғігҒ§гҒ®иӘҚиЁјеӢ•дҪң

гғҜгғјгӮҜгӮ°гғ«гғјгғ—гҒ§гҒ®йҒӢз”ЁгҒ§гҒҜгғҰгғјгӮ¶гғјгӮўгӮ«гӮҰгғігғҲгҒҢеҗ„гӮігғігғ”гғҘгғјгӮҝгғјгҒ«зӮ№еңЁгҒҷгӮӢгҒ“гҒЁгҒ«гҒӘгӮӢгҒҹгӮҒгҖҒгғҰгғјгӮ¶гғјгӮ„гӮігғігғ”гғҘгғјгӮҝгғјгҒ®ж•°гҒҢгҒӮгӮӢзЁӢеәҰеӨҡгҒҸгҒӘгӮӢгҒЁгҖҒз®ЎзҗҶгҒҢз…©йӣ‘еҢ–гҒ—гҒҰгҒ—гҒҫгҒ„гҒҫгҒҷгҖӮдҫӢгҒҲгҒ°гҖҒж–°гҒ—гҒ„зӨҫе“ЎгҒҢе…ҘгҒЈгҒҹе ҙеҗҲгҒ«гҒҜгҒқгҒ®зӨҫе“ЎгҒҢдҪҝз”ЁгҒҷгӮӢгӮігғігғ”гғҘгғјгӮҝгғјдёҠгҒ«гғҰгғјгӮ¶гғјгӮўгӮ«гӮҰгғігғҲгӮ’дҪңжҲҗгҒҷгӮӢеҝ…иҰҒгҒҢгҒӮгӮҠгҖҒгҒ•гӮүгҒ«гғҚгғғгғҲгғҜгғјгӮҜгӮўгӮҜгӮ»гӮ№гҒ—гҒҹгҒ„е ҙеҗҲгҒ«гҒҜгӮўгӮҜгӮ»гӮ№е…ҲгҒ®гӮігғігғ”гғҘгғјгӮҝгғјгҒ«гӮӮгғҰгғјгӮ¶гғјгӮўгӮ«гӮҰгғігғҲгӮ’дҪңжҲҗгҒҷгӮӢеҝ…иҰҒгҒҢгҒӮгӮҠгҒҫгҒҷгҖӮгҒҫгҒҹгҖҒгҒӮгӮӢгғҰгғјгӮ¶гғјгӮўгӮ«гӮҰгғігғҲгҒ®гғ‘гӮ№гғҜгғјгғүгӮ’еӨүжӣҙгҒ—гҒҹгҒ„е ҙеҗҲгҒ«гҒҜгҖҒеҪ“然гҒӘгҒҢгӮүеҗ„гӮігғігғ”гғҘгғјгӮҝгғјгҒ§гҒқгҒ®гғҰгғјгӮ¶гғјгӮўгӮ«гӮҰгғігғҲгҒ®гғ‘гӮ№гғҜгғјгғүгӮ’еӨүжӣҙгҒ—гҒӘгҒ‘гӮҢгҒ°гҒӘгӮҠгҒҫгҒӣгӮ“гҖӮ

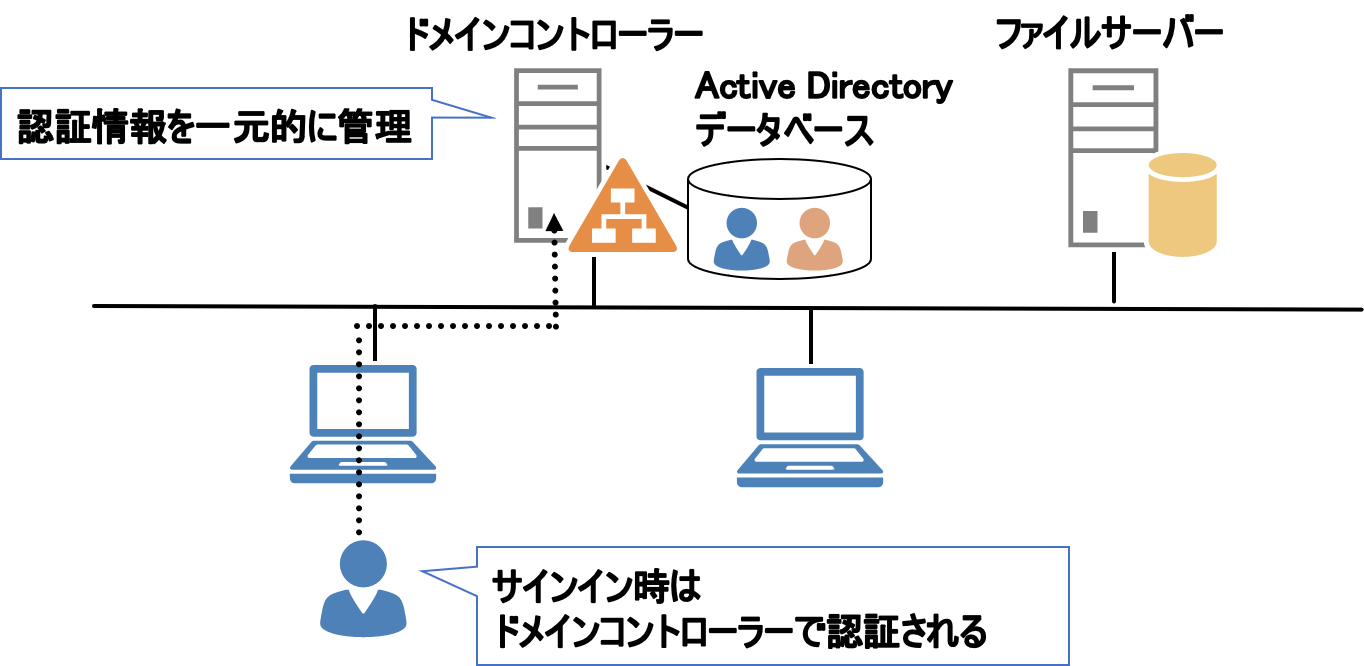

гҒқгҒ“гҒ§гҖҒдёҖе®ҡиҰҸжЁЎд»ҘдёҠгҒ®з’°еўғгҒ§гӮӮеҠ№зҺҮгӮҲгҒҸгғҰгғјгӮ¶гғјз®ЎзҗҶгҒҢгҒ§гҒҚгӮӢгӮҲгҒҶгҒ«гҖҒгғүгғЎгӮӨгғігҒЁе‘јгҒ°гӮҢгӮӢйҒӢз”Ёж–№жі•гҒҢгҒӮгӮҠгҒҫгҒҷгҖӮгғҜгғјгӮҜгӮ°гғ«гғјгғ—гҒҢгҖҢеҲҶж•Јз®ЎзҗҶгҖҚгҒ§гҒӮгӮӢгҒ®гҒ«еҜҫгҒ—гҒҰгҖҒгғүгғЎгӮӨгғігҒҜгҖҢйӣҶдёӯз®ЎзҗҶгҖҚгҒЁиЁҖгҒ„иЎЁгҒҷгҒ“гҒЁгҒҢгҒ§гҒҚгҒҫгҒҷгҖӮгғүгғЎгӮӨгғігҒ§гҒҜгҖҒиӘҚиЁјгҒҠгӮҲгҒіиӘҚеҸҜгҒ«еҝ…иҰҒгҒӘжғ…е ұгӮ’Active DirectoryгғҮгғјгӮҝгғҷгғјгӮ№гҒ§дёҖе…ғзҡ„гҒ«з®ЎзҗҶгҒ§гҒҚгӮӢгӮҲгҒҶгҒ«гҒӘгҒЈгҒҰгҒҠгӮҠгҖҒгҒқгҒ®гғҮгғјгӮҝгғҷгғјгӮ№гӮ’гғӣгӮ№гғҲгҒҷгӮӢгӮігғігғ”гғҘгғјгӮҝгғјгҒҜгғүгғЎгӮӨгғігӮігғігғҲгғӯгғјгғ©гғјгҒЁе‘јгҒ°гӮҢгҒҫгҒҷгҖӮгӮігғігғ”гғҘгғјгӮҝгғјгҒ«гғҰгғјгӮ¶гғјгҒҢгӮөгӮӨгғігӮӨгғігҒҷгӮӢйҡӣгҒ«гҒҜгҖҒгҒқгҒ®гӮігғігғ”гғҘгғјгӮҝгғјгҒ®гғӯгғјгӮ«гғ«гҒ§иӘҚиЁјгҒ•гӮҢгӮӢгҒ®гҒ§гҒҜгҒӘгҒҸгҖҒгғҚгғғгғҲгғҜгғјгӮҜгӮ’д»ӢгҒ—гҒҰгғүгғЎгӮӨгғігӮігғігғҲгғӯгғјгғ©гғјгҒЁйҖҡдҝЎгҒ—гҖҒгғүгғЎгӮӨгғігӮігғігғҲгғӯгғјгғ©гғјгҒҢжҢҒгҒӨActive DirectoryгғҮгғјгӮҝгғҷгғјгӮ№еҶ…гҒ«зҷ»йҢІгҒ•гӮҢгҒҰгҒ„гӮӢгғҰгғјгӮ¶гғјгӮўгӮ«гӮҰгғігғҲгӮ’дҪҝз”ЁгҒ—гҒҰиӘҚиЁјгҒ•гӮҢгҒҫгҒҷгҖӮ

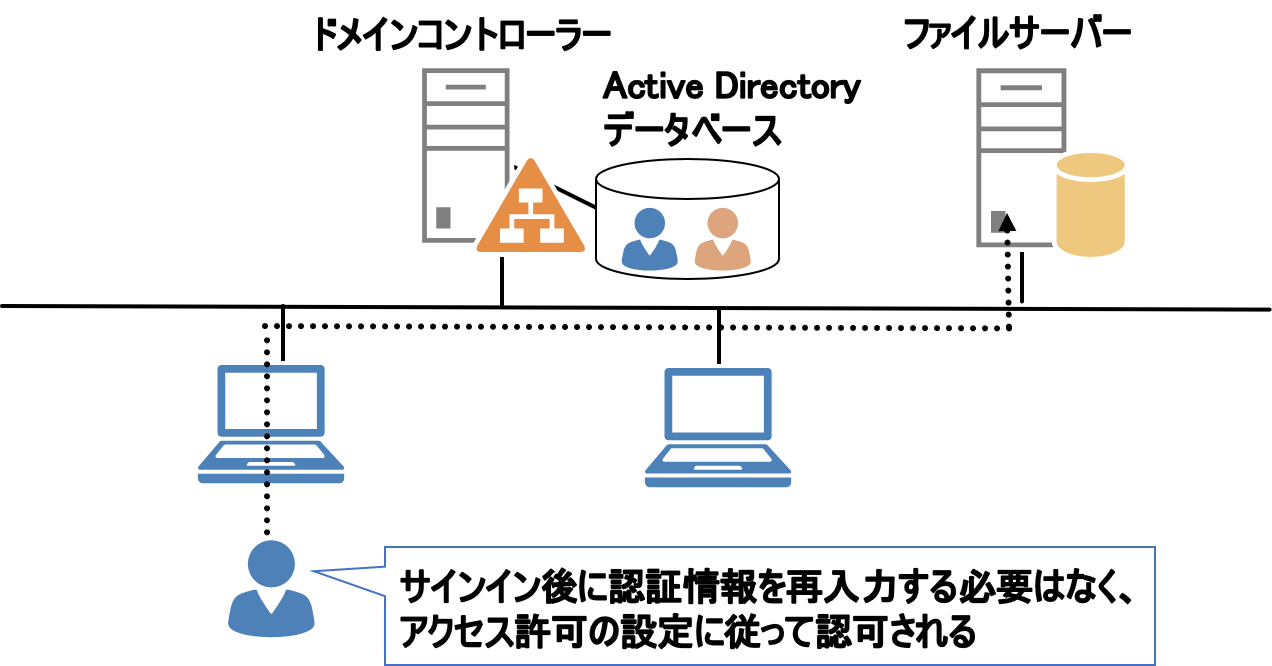

гҒ•гӮүгҒ«гҖҒгҒқгҒ®гӮігғігғ”гғҘгғјгӮҝгғјгҒӢгӮүгғҚгғғгғҲгғҜгғјгӮҜгӮ’д»ӢгҒ—гҒҰд»–гҒ®гӮөгғјгғҗгғјгҒ«гӮўгӮҜгӮ»гӮ№гҒҷгӮӢе ҙеҗҲгҖҒгғҜгғјгӮҜгӮ°гғ«гғјгғ—гҒ§гҒҜгғҚгғғгғҲгғҜгғјгӮҜгӮўгӮҜгӮ»гӮ№е…ҲгҒ§еҶҚеәҰиӘҚиЁјгҒҢгҒҠгҒ“гҒӘгӮҸгӮҢгҒҰгҒ„гҒҫгҒ—гҒҹгҒҢгҖҒгғүгғЎгӮӨгғігҒ§гҒҜд»–гҒ®гӮөгғјгғҗгғјгҒ«гӮўгӮҜгӮ»гӮ№гҒҷгӮӢйҡӣгҒ«иӘҚиЁјжғ…е ұгӮ’еҶҚе…ҘеҠӣгҒҷгӮӢеҝ…иҰҒгҒҜгҒӮгӮҠгҒҫгҒӣгӮ“гҖӮгғүгғЎгӮӨгғігҒ®з’°еўғгҒ§гҒҜгҖҒActive DirectoryгҒ«гӮҲгҒЈгҒҰзӨҫеҶ…гҒ®гғӘгӮҪгғјгӮ№гҒ«еҜҫгҒҷгӮӢгҖҢгӮ·гғігӮ°гғ«гӮөгӮӨгғігӮӘгғігҖҚгҒҢжҸҗдҫӣгҒ•гӮҢгҒҫгҒҷгҖӮгӮ·гғігӮ°гғ«гӮөгӮӨгғігӮӘгғігҒЁгҒҜгҖҒгғҰгғјгӮ¶гғјеҗҚгҒЁгғ‘гӮ№гғҜгғјгғүгӮ’дёҖеәҰе…ҘеҠӣгҒҷгӮӢгҒ“гҒЁгҒ§гҖҒиӨҮж•°гҒ®гӮ·гӮ№гғҶгғ гӮ„гӮөгғјгғ“гӮ№гҒҢеҲ©з”ЁеҸҜиғҪгҒ«гҒӘгӮӢгҒ“гҒЁгҒ§гҒҷгҖӮгҒқгҒ®гҒҹгӮҒгҖҒгӮігғігғ”гғҘгғјгӮҝгғјгҒ«гӮөгӮӨгғігӮӨгғігҒҷгӮӢйҡӣгҒ«гғүгғЎгӮӨгғігӮігғігғҲгғӯгғјгғ©гғјгҒ§гҒ®иӘҚиЁјгӮ’жёҲгҒҫгҒӣгӮҢгҒ°гҖҒд»–гҒ®гӮөгғјгғҗгғјгҒ«гӮўгӮҜгӮ»гӮ№гҒҷгӮӢйҡӣгҒҜеҶҚе…ҘеҠӣгҒҷгӮӢеҝ…иҰҒгҒҢгҒӘгҒ„гҒ®гҒ§гҒҷгҖӮ

в– Active DirectoryгҒҢдҪҝгӮҸгӮҢгҒҰгҒ„гӮӢзҗҶз”ұ

гғүгғЎгӮӨгғігҒ§гҒҜгҖҒиӘҚиЁјгҒ«дҪҝз”ЁгҒҷгӮӢгғҰгғјгӮ¶гғјгӮўгӮ«гӮҰгғігғҲгӮ’еҗ„гӮігғігғ”гғҘгғјгӮҝгғјдёҠгҒ«дҪңжҲҗгҒҷгӮӢеҝ…иҰҒгҒҜгҒӘгҒҸгҖҒгғүгғЎгӮӨгғігӮігғігғҲгғӯгғјгғ©гғјгҒ®Active DirectoryгғҮгғјгӮҝгғҷгғјгӮ№еҶ…гҒ«дҪңжҲҗгҒҷгӮҢгҒ°иүҜгҒ„гҒЁгҒ„гҒҶгҒ“гҒЁгҒ«гҒӘгӮҠгҒҫгҒҷгҖӮгҒқгҒ®гҒҹгӮҒгҖҒж–°гҒ—гҒ„зӨҫе“ЎгҒҢе…ҘгҒЈгҒҰгҒҚгҒҹгҒЁгҒ—гҒҰгӮӮеҜҫеҝңгҒҢгҒ—гӮ„гҒҷгҒҸгҖҒгғҰгғјгӮ¶гғјгӮўгӮ«гӮҰгғігғҲгҒ®гғ‘гӮ№гғҜгғјгғүгӮ’еӨүжӣҙгҒҷгӮӢе ҙеҗҲгҒ«гӮӮдёҖгӮ«жүҖгҒ§еӨүжӣҙгҒҷгӮҢгҒ°жёҲгӮҖгҒ“гҒЁгҒ«гҒӘгӮҠгҒҫгҒҷгҖӮгҒҫгҒҹгҖҒзӨҫеҶ…гҒ®гғӘгӮҪгғјгӮ№гҒёгҒ®гӮўгӮҜгӮ»гӮ№гҒ«гҒӨгҒ„гҒҰгҒҜгҖҒActive DirectoryгғҮгғјгӮҝгғҷгғјгӮ№еҶ…гҒ«зҷ»йҢІгҒ•гӮҢгҒҹгғҰгғјгӮ¶гғјгӮ„гӮ°гғ«гғјгғ—гҒ«еҜҫгҒ—гҒҰгӮўгӮҜгӮ»гӮ№иЁұеҸҜгӮ’иЁӯе®ҡгҒҷгӮӢгҒ“гҒЁгҒ§еҲ¶еҫЎгҒ§гҒҚгҒҫгҒҷгҖӮгҒ“гҒ®гӮҲгҒҶгҒӘзҗҶз”ұгҒӢгӮүгҖҒActive DirectoryгҒҜзө„з№”еҶ…гҒ®гғӘгӮҪгғјгӮ№гҒ«гӮўгӮҜгӮ»гӮ№гҒҷгӮӢйҡӣгҒ®гҖҢиӘҚиЁјгҖҚгҒЁгҖҢиӘҚеҸҜгҖҚгӮ’е®ҹзҸҫгҒҷгӮӢгҒҹгӮҒгҒ«еҪ№з«ӢгҒӨд»•зө„гҒҝгҒЁгҒ—гҒҰгҖҒеӨҡгҒҸгҒ®зө„з№”гҒ§дҪҝгӮҸгӮҢгҒҰгҒ„гӮӢгҒ®гҒ§гҒҷгҖӮ

д»ҠеӣһгҒҜгҖҒActive DirectoryгҒ®еҝ…иҰҒжҖ§гҒ«гҒӨгҒ„гҒҰи§ЈиӘ¬гҒ—гҒҫгҒ—гҒҹгҖӮд»ҠгҒ§гҒҜгҒ»гҒЁгӮ“гҒ©гҒ®зө„з№”гҒ§Active DirectoryгҒҢе°Һе…ҘгҒ•гӮҢгҒҰгҒҠгӮҠгҖҒеҪ“гҒҹгӮҠеүҚгҒ®гӮҲгҒҶгҒ«гғүгғЎгӮӨгғігҒ§гҒ®з®ЎзҗҶгҒҢгҒҠгҒ“гҒӘгӮҸгӮҢгҒҰгҒ„гҒҫгҒҷгҖӮгҒ гҒӢгӮүгҒ“гҒқгҖҒдёҚйҖҸжҳҺгҒӘзҗҶи§ЈгҒ®гҒҫгҒҫгҖҒз®ЎзҗҶгҒ—гҒҰгҒ—гҒҫгҒЈгҒҰгҒ„гӮӢйғЁеҲҶгӮӮеӨҡгҒ„гҒЁгҒ„гҒҶзҸҫзҠ¶гҒҢгҒӮгӮҠгҒҫгҒҷгҖӮгӮҜгғ©гӮҰгғүгҒӘгҒ©гҒ«д»ЈиЎЁгҒ•гӮҢгӮӢд»ҠеҫҢгҒ®з’°еўғгҒ®еӨүеҢ–гҒ«еҜҫеҝңгҒ—гҒҰгҒҸгҒҹгӮҒгҒ«гҒҜгҖҒд»ҠгҒ®гҒҶгҒЎгҒ«дёҚйҖҸжҳҺгҒ«гҒӘгҒЈгҒҰгҒ„гӮӢйғЁеҲҶгӮ’гӮҜгғӘгӮўгҒ«гҒ—гҖҒйҒ©еҲҮгҒӘйҒӢз”ЁгӮ’гҒҠгҒ“гҒӘгҒҶгҒ№гҒҚгҒ§гҒҷгҖӮж¬ЎеӣһгҒӢгӮүгҒҜгҖҒActive DirectoryгӮ’з®ЎзҗҶгҒ—гҒҰгҒ„гҒҸдёҠгҒ§гҖҢгӮӯгғӣгғігҖҚгҒЁгҒӘгӮӢжҰӮеҝөгӮ„гӮӯгғјгғҜгғјгғүгҒ«гҒӨгҒ„гҒҰи§ЈиӘ¬гҒ—гҒҰгҒ„гҒҚгҒҫгҒҷгҖӮ

ж ӘејҸдјҡзӨҫгӮҪгғ•гӮЈгӮўгғҚгғғгғҲгғҜгғјгӮҜгҒ«еӢӨеӢҷгҒ—гҖҒ2009е№ҙгӮҲгӮҠгғһгӮӨгӮҜгғӯгӮҪгғ•гғҲиӘҚе®ҡгғҲгғ¬гғјгғҠгғјгҒЁгҒ—гҒҰгғҲгғ¬гғјгғӢгғігӮ°гҒ®й–ӢеӮ¬гӮ„гӮігғјгӮ№й–ӢзҷәгҒ«еҫ“дәӢгҖӮеүҚиҒ·гҒ§гҒӮгӮӢдјҡиЁҲгӮҪгғ•гғҲгғЎгғјгӮ«гғјеӢӨеӢҷжҷӮгҒ«гҒҜгҖҒдјҡиЁҲгӮҪгғ•гғҲгҒ®е°Һе…ҘгӮөгғқгғјгғҲж”ҜжҸҙгӮ„жҘӯеӢҷеҲҘи¬ӣзҝ’дјҡи¬ӣеё«гӮ’жӢ…еҪ“гҖӮгҒ“гӮҢгӮүгҒ®зөҢжӯҙгӮӮжҙ»гҒӢгҒ—гҒҰгҖҒгғҰгғјгӮ¶гғјиҰ–зӮ№гӮ„йҒҺеҺ»гҒ®зөҢйЁ“и«ҮгҒӘгҒ©гӮӮдәӨгҒҲгҒӘгҒҢгӮүгҒ®гғҲгғ¬гғјгғӢгғігӮ°гӮ’жҸҗдҫӣгҖӮдё»гҒ«Windows OSгҖҒд»®жғіеҢ–жҠҖиЎ“й–ўйҖЈгҒ®гғһгӮӨгӮҜгғӯгӮҪгғ•гғҲиӘҚе®ҡгӮігғјгӮ№гӮ’дёӯеҝғгҒ«и¬ӣеё«гҒЁгҒ—гҒҰжҙ»еӢ•гҒ—гҒӘгҒҢгӮүгҖҒиҝ‘е№ҙгҒ®жӣёзұҚгҒ®еҹ·зӯҶгҒӘгҒ©гҒ®жҙ»еӢ•гӮӮи©•дҫЎгҒ•гӮҢгҖҒ2017е№ҙгҒӢгӮүMicrosoft MVP for Enterprise MobilityгӮ’еҸ—иіһгҖӮ

дё»гҒӘи‘—дҪңгҒҜгҖҺгҒІгҒЁзӣ®гҒ§гӮҸгҒӢгӮӢAzure Information ProtectionгҖҸ (ж—ҘзөҢBP)гҖҒгҖҺеҫ№еә•ж”»з•ҘMCPе•ҸйЎҢйӣҶ Windows Server 2016гҖҸгҖҺеҫ№еә•ж”»з•ҘMCPе•ҸйЎҢйӣҶ Windows 10гҖҸ(гӮӨгғігғ—гғ¬гӮ№гӮёгғЈгғ‘гғі)гҖҒгҖҺгҒІгҒЁгӮҠжғ…гӮ·гӮ№гҒ®гҒҹгӮҒгҒ®Windows ServerйҖҶеј•гҒҚгғҮгӮ¶гӮӨгғігғ‘гӮҝгғјгғігҖҸ (гӮЁгӮҜгӮ№гғҠгғ¬гғғгӮё) гҒӘгҒ©гҖӮ

гӮҫгғјгғӣгғјзӨҫе“ЎгҒ®гҒӨгҒ¶гӮ„гҒҚ

гҒҜгҒҳгӮҒгҒҫгҒ—гҒҰгҖҒгӮҫгғјгғӣгғјгӮёгғЈгғ‘гғігҒ®еүҚз”°гҒЁз”ігҒ—гҒҫгҒҷгҖӮйҖЈијүгҖҢMicrosoftгҒ®MVPи§ЈиӘ¬пјҒActive DirectoryгҒ®гғҸгӮҰгғ„гғјиӘӯжң¬гҖҚгҒ§гҒҜгҖҒAzureADгҒ®иҷҺгҒ®е·»гӮ·гғӘгғјгӮәеҗҢж§ҳгҖҒгғ–гғӯгӮ°иЁҳдәӢгҒ®жңҖеҫҢгҒ«гҖҒй–ўйҖЈгҒҷгӮӢManageEngineиЈҪе“ҒгӮ’гҒ”жЎҲеҶ…гҒҷгӮӢгӮігғјгғҠгғјгҖҢгӮҫгғјгғӣгғјзӨҫе“ЎгҒ®гҒӨгҒ¶гӮ„гҒҚгҖҚгӮ’иЁӯгҒ‘гҒҰгҒҠгӮҠгҒҫгҒҷгҖӮгҖҢгӮҫгғјгғӣгғјзӨҫе“ЎгҒ®гҒӨгҒ¶гӮ„гҒҚгҖҚгӮӮеҗ«гӮҒгҒҰгҖҒжңҖеҫҢгҒҫгҒ§гҒҠиӘӯгҒҝгҒ„гҒҹгҒ гҒ‘гҒҫгҒҷгҒЁе№ёгҒ„гҒ§гҒҷгҖӮ

д»ҠеӣһгҒ®иЁҳдәӢгҒ§гҒҜгҖҒгғүгғЎгӮӨгғігҒ®е ҙеҗҲгҖҒиӘҚиЁјгҒҠгӮҲгҒіиӘҚеҸҜгҒ«еҝ…иҰҒгҒӘжғ…е ұгӮ’Active DirectoryгғҮгғјгӮҝгғҷгғјгӮ№гҒ§дёҖе…ғзҡ„гҒ«з®ЎзҗҶгҒ—гҒҰгҒҠгӮҠгҖҒгғҰгғјгӮ¶гғјгҒҢгӮөгӮӨгғігӮӨгғігҒҷгӮӢйҡӣгҒ«гҒҜгҖҒгғүгғЎгӮӨгғігӮігғігғҲгғӯгғјгғ©гғјгҒЁйҖҡдҝЎгҒ—гҒҰгҖҒActive DirectoryгғҮгғјгӮҝгғҷгғјгӮ№еҶ…гҒ®гғҰгғјгӮ¶гғјгӮўгӮ«гӮҰгғігғҲжғ…е ұгӮ’дҪҝз”ЁгҒ—гҒҰиӘҚиЁјгӮ’иЎҢгҒҶгҒЁгҒ„гҒҶгҒ“гҒЁгӮ’еӯҰгҒігҒҫгҒ—гҒҹгҖӮгҒ“гҒ®йҡӣгҖҒгғүгғЎгӮӨгғігӮігғігғҲгғӯгғјгғ©гғјеҒҙгҒ«гҒҜиӘҚиЁјгғӯгӮ°гҒҢиЁҳйҢІгҒ•гӮҢгӮӢгҒ®гҒ§гҒҷгҒҢгҖҒManageEngineгҒ§гҒҜгҖҒгҒ“гҒ®иӘҚиЁјгғӯгӮ°гӮ’еҸҜиҰ–еҢ–гҒ—гҒҰгҖҒгҒ„гҒӨпјҸгҒ гӮҢгҒҢпјҸгҒ©гҒ“гҒӢгӮүиӘҚиЁј(гҒӮгӮӢгҒ„гҒҜиӘҚиЁјгҒ®и©ҰиЎҢ)гӮ’иЎҢгҒЈгҒҹгҒ®гҒӢгӮ’жҠҠжҸЎгҒ§гҒҚгӮӢгғ„гғјгғ«гҖҢADAudit PlusгҖҚгӮ’жҸҗдҫӣгҒ—гҒҰгҒ„гҒҫгҒҷгҖӮ

в– гҖҢADAudit PlusгҖҚгҒЁгҒҜпјҹ

Active DirectoryгҒ®гғӯгӮ°гӮ’гғӘгӮўгғ«гӮҝгӮӨгғ гҒ§еҸҺйӣҶгҒ—гҒҰгҖҒ200д»ҘдёҠгҒ®гғ¬гғқгғјгғҲгҒ§еҸҜиҰ–еҢ–гҖҒгҒҠгӮҲгҒігӮўгғ©гғјгғҲйҖҡзҹҘгҒӘгҒ©гӮ’иЎҢгҒҶWebгғҷгғјгӮ№гҒ®гӮӘгғігғ—гғ¬гғҹгӮ№еһӢгӮҪгғ•гғҲгӮҰгӮ§гӮўгҒ§гҒҷгҖӮWindowsгғүгғЎгӮӨгғідёҠгҒ§з®ЎзҗҶгҒ•гӮҢгҒҰгҒ„гӮӢгҖҒгғүгғЎгӮӨгғігӮігғігғҲгғӯгғјгғ©гғјпјҸгғ•гӮЎгӮӨгғ«гӮөгғјгғҗгғјпјҸгғЎгғігғҗгғјгӮөгғјгғҗгғјпјҸPCгҒӘгҒ©гҒ®ITгғӘгӮҪгғјгӮ№гҖҒгҒҠгӮҲгҒігғҰгғјгӮ¶гғјпјҸгӮ°гғ«гғјгғ—пјҸгғқгғӘгӮ·гғјгҒӘгҒ©гҒ®гӮӘгғ–гӮёгӮ§гӮҜгғҲжғ…е ұгҒӢгӮүгҖҒз°ЎеҚҳгҒ«зӣЈжҹ»гғ¬гғқгғјгғҲгӮ’дҪңжҲҗгҒ—гҒҫгҒҷгҖӮ

ADAudit PlusгҒ«гҒӨгҒ„гҒҰи©ігҒ—гҒҸзҹҘгӮҠгҒҹгҒ„гҖҒдёҖеәҰдҪҝгҒЈгҒҰгҒҝгҒҹгҒ„гҒЁгҒ„гҒҶж–№гҒҜгҖҒгҒңгҒІд»ҘдёӢгҒ®URLгҒ«гӮўгӮҜгӮ»гӮ№гҒҸгҒ гҒ•гҒ„гҖӮ

гҖҗADAudit PlusгҒ®иЈҪе“ҒгғҡгғјгӮёгҖ‘

https://www.manageengine.jp/products/ADAudit_Plus/

гҖҗADAudit PlusгҒ®гғҖгӮҰгғігғӯгғјгғүгғҡгғјгӮёгҖ‘

https://www.manageengine.jp/products/ADAudit_Plus/download.html

>> 第2еӣһ Active DirectoryгҒ®гӮӯгғӣгғі(1)

гғ•гӮЈгғјгғүгғҗгғғгӮҜгғ•гӮ©гғјгғ

еҪ“гӮөгӮӨгғҲгҒ§жӨңиЁјгҒ—гҒҰгҒ»гҒ—гҒ„гҒ“гҒЁгҖҒиЁҳдәӢгҒ«гҒ—гҒҰгҒ»гҒ—гҒ„йЎҢжқҗгҒӘгҒ©гҒӮгӮҠгҒҫгҒ—гҒҹгӮүгҖҒд»ҘдёӢгҒ®гғ•гӮЈгғјгғүгғҗгғғгӮҜгғ•гӮ©гғјгғ гӮҲгӮҠгҒҠж°—и»ҪгҒ«гҒҠзҹҘгӮүгҒӣгҒҸгҒ гҒ•гҒ„гҖӮ