Reading Time: 1 minutes

たとえ小規模のネットワーク環境であっても、日々膨大なログデータが出力されます。そのログの中には重要性の低いログが大量に出力されていた場合、ネットワークセキュリティにおいてクリティカルな情報を持つ、重要度の高いログを見過ごしてしまうかもしれません。

そのようなクリティカルなログを見過ごさないために、ログデータから効率的に検索することができるメカニズムが必要になります。

特定条件でログを検索するには、例えば以下のクエリを実行する方法があります:

USERNAME=”John” AND EVENTID=”4672” AND SEVERITY=”success”

しかしながら細かく条件を指定すればするほど検索クエリは複雑となり、毎回このようにクエリを実行して検索するというのは非効率的といえます。さらに、効率的にログを見るためには、条件に一致するフィールドを含むログ一覧を一つの画面で見られることが大切になります。例えば、すべての管理対象ホストに対して特定のユーザーがアクセスした履歴を横断的に確認すること、などです。

EventLog Analyzerには、上記のようにクエリを実行した検索はもちろん、複雑な検索クエリを「簡単に」そして「直感的に」行うことができるオプションを用意しています。

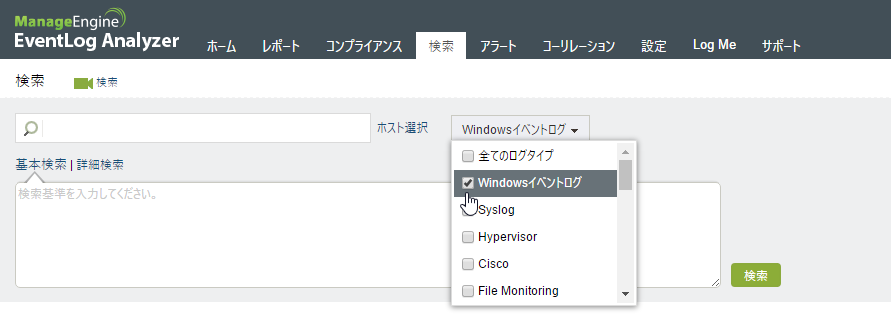

まず検索条件を絞る方法として、以下のようにログタイプを選択します。

図1 ログタイプの選択

図1の状態で検索を行った場合、右上で指定した期間内に発生したすべてのWindowsイベントログデータが列挙されます。

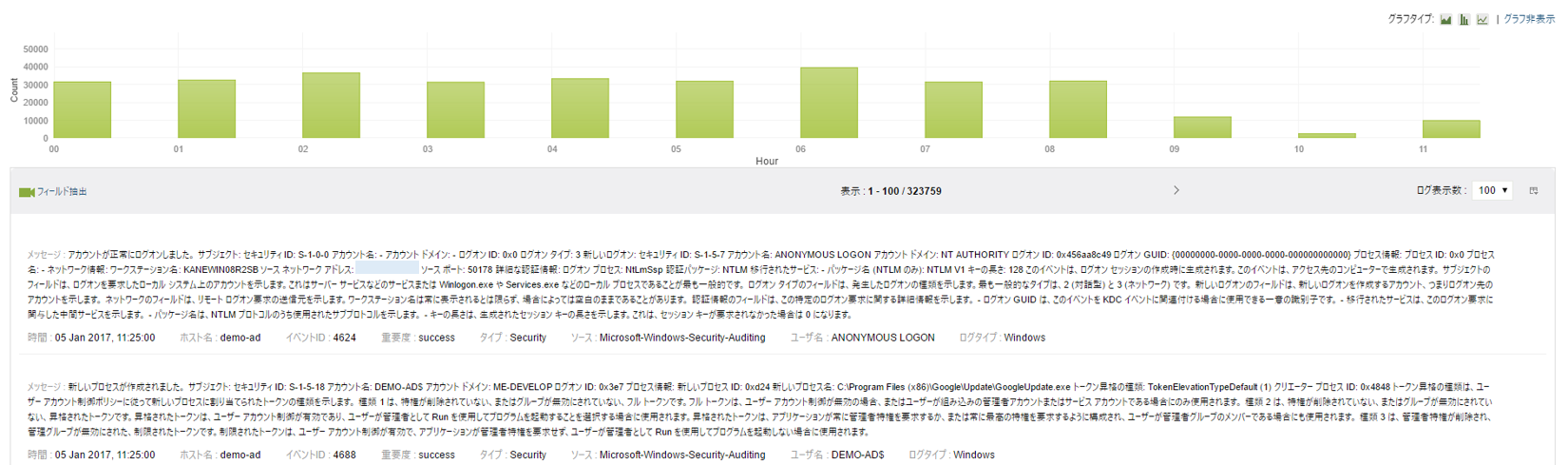

図2 Windowsイベントログを表示

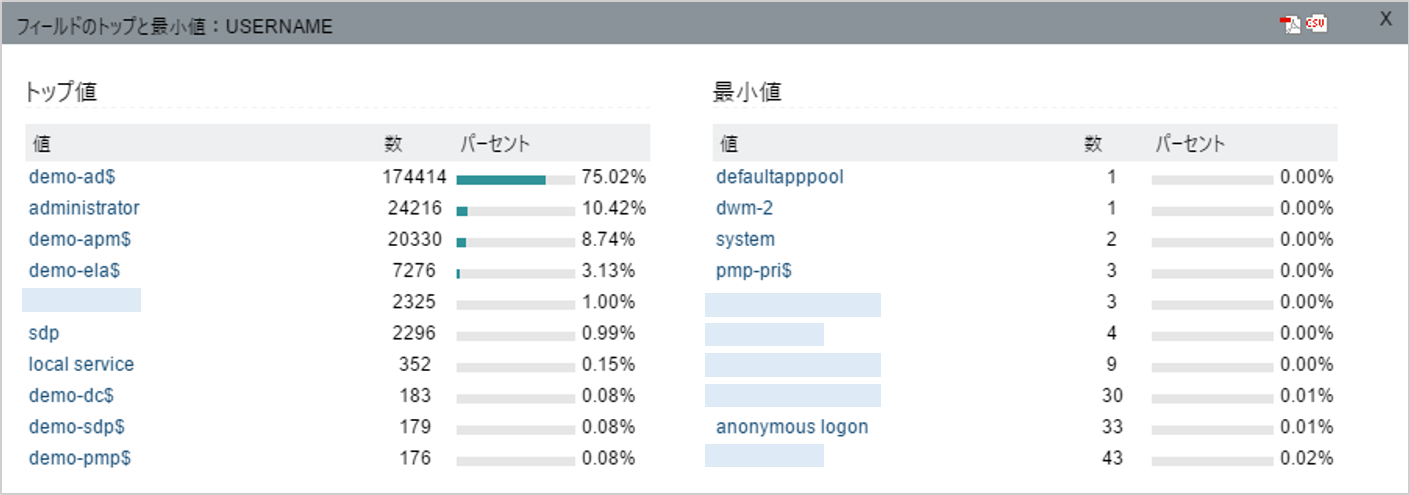

さらに特定のマシンに対して特定のユーザーから行われたログオン記録を追跡する場合、フィールド”ユーザ名”を選択することで、ログイン数の上位(あるいは下位)ユーザーの一覧が表示されます。

図3 ログオン数の上位・下位ユーザー一覧

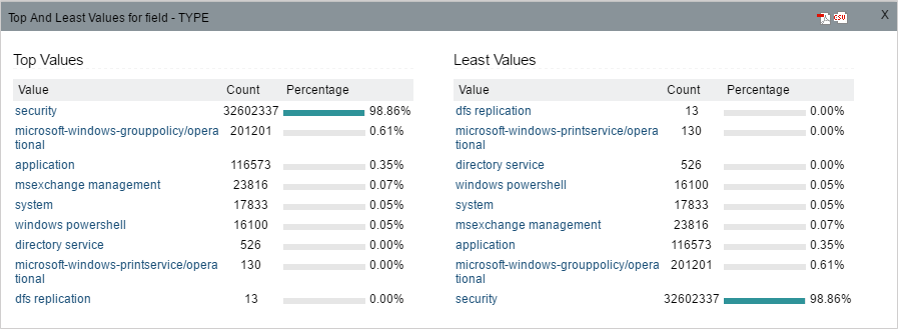

ユーザー名を選択後、次はフィールド”タイプ”を選択することで、対象ユーザーにより生成されたログをセキュリティ、アプリケーションやPowerShellログというように、タイプごとに表示することが可能です。

図4 ログタイプ一覧

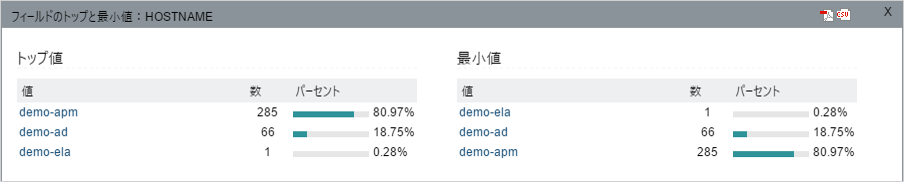

次にフィールド”ホスト”を選択することで、アクセスのあった上位・下位ホストの一覧を表示することができます。

図5 アクセスのあった上位・下位ホスト一覧

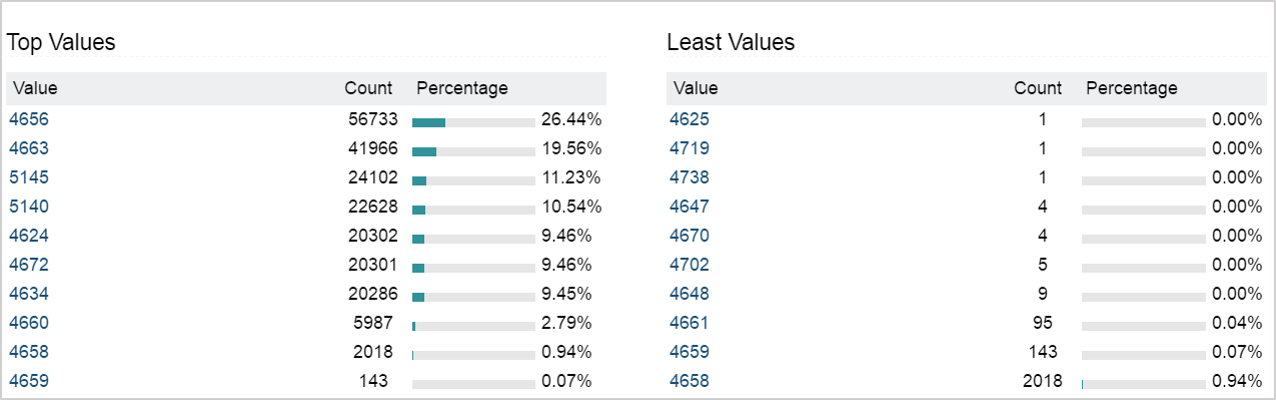

最後にフィールド”イベントID”を選択することで、選択したユーザーと選択したホストにより生成されたログのイベントIDの一覧が表示されます。

図6 条件に一致するイベント番号一覧

このように、本来は複雑なクエリを使用して検索を行わなければいけない条件も、EventLog Analyzerではクリックを行うだけの簡単なステップで、ログの絞り込みを行うことができます!さらに検索結果はレポートとして保存し、定期的に出力されるようにスケジュール設定を行ったり、あるいはアラート対象として保存することも可能です。

※この記事は「ManageEngine Blog」に2016年11月14日に投稿された「How EventLog Analyzer simplifies log searches」を翻訳・加筆したものです。

※本ページに掲載されている製品名、会社名などの固有名詞は各社の商標または登録商標です。®マーク、™マークは省略しています。

【翻訳・加筆】

ゾーホージャパン株式会社 前田 美裕

フィードバックフォーム

当サイトで検証してほしいこと、記事にしてほしい題材などありましたら、以下のフィードバックフォームよりお気軽にお知らせください。