Reading Time: 1 minutes

Windowsのログオン失敗イベントに注目

イベントビューア上に出力されるイベントID:4625は、ローカルコンピューター上で発生したログオン失敗イベントを記録しています。このイベントは、ログオンの試行があったコンピューター上に生成されます。

イベントID:4625が出力されるOSは、以下の通りです。

Windows 7, Windows 8.1, Windows 10,

Windows Server 2008, Windows Server 2012, Windows Server 2016

※ Windows Server 2003以前の場合、同じ内容のイベントがイベントID:529・530・531・532・533・534・535・536・537・539として出力されます。

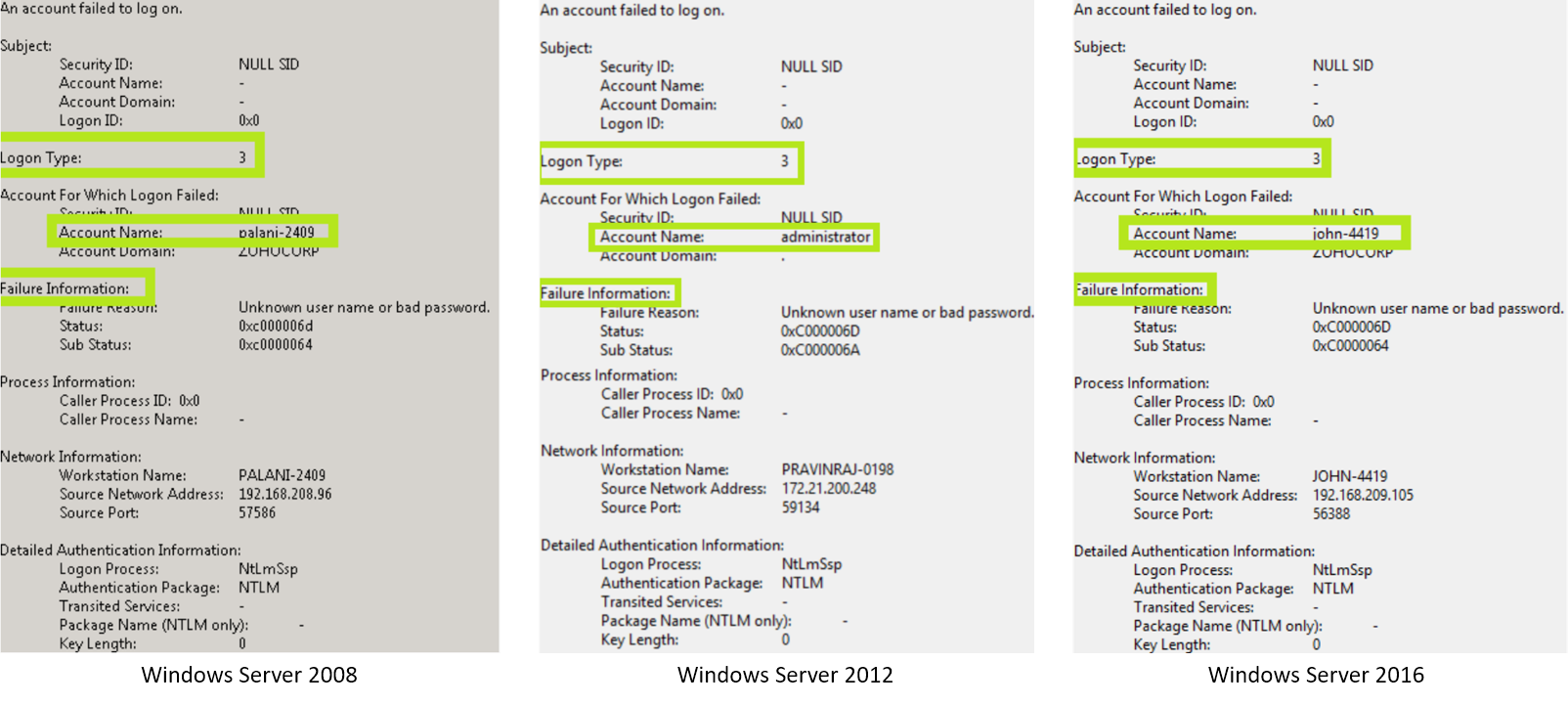

なお、OSのバージョンが異なれば、出力されるイベントログの中身も若干変化します。しかし、それぞれのイベントログに共通する部分として、ハイライトされた項目がユーザーならびにログオン失敗理由を示す重要な情報となります。

解説!イベントフィールドの意味

イベントID:4625から確認できる重要な情報は以下の通りです。

● ログオン情報:ログオン タイプは、ログオン種別を表しています。つまり、ユーザーがどうやってログオンを試行したのかを確認することが可能です。ログオン タイプには9つの種類があり、最もよく見られるログオン タイプは「2(対話型)」と「3(ネットワーク)」です。なお、この2つに加え、ログオン タイプ「5(サービス)」以外のログオンタイプが出力されていた場合には、注意が必要です。ログオンタイプの違いについては、「Windowsへのログオン成功を監査」をご参照ください。

● ログオンを失敗したアカウント:ログオンに失敗したユーザーの名前を確認することが可能です。

● エラー情報:ログオン失敗の理由を確認することが可能です。最初に失敗原因が短い文で紹介されており、続いてエラーを特定するための状態とサブステータスが記載されています。以下に、エラーの状態とサブステータスの代表例をご紹介します。

エラーの状態とサブステータス |

説明 |

|---|---|

0xC0000064 |

ユーザー名が間違っているか存在しない |

0xC000006A |

ユーザーのパスワードが間違っている |

0xC000006D |

ユーザー名か認証情報が間違っている |

0xC0000234 |

ユーザーがロックアウトされている |

0xC0000072 |

ユーザーが無効化されている |

0xC000006F |

ユーザーが許可されていない時間にログオンを実施 |

0xC0000070 |

ユーザーが許可されていないワークステーションからログオンを実施 |

0xC0000193 |

ユーザーのアカウント有効期限が切れている |

0xC0000071 |

ユーザーのパスワード有効期限が切れている |

0xC0000133 |

ドメインコントローラーとコンピューターの時刻同期に失敗 |

0xC0000224 |

ユーザーは次回ログオン時にパスワードの変更が必要 |

0xc000015b |

ユーザーが許可されていないログオンタイプを要求 |

● 新しいログオン:誰がログオンしたのか、そしてログオンセッションごとに割り当てられる一意のID(=ログオンID)を確認することができます。

さらに、イベントID:4625からは以下の情報を確認することが可能です:

* ログオンの要求を行ったアカウント名 (サジェストフィールド)

* ログオンを試行したプロセスの名前 (プロセスフィールド)

* ネットワーク経由でログオン要求を行った接続元ホスト (ネットワーク情報フィールド)

* ログオンに使用された認証パッケージ (詳細な認証情報フィールド)

—— ログオン失敗イベントの監査が必要となる理由とは?

Point 1 ) Security

ブルートフォース攻撃、辞書攻撃やほかのパスワード総当たり攻撃を検知するためには、日常的にイベントの生成数を確認し、短期間で異常な数のログオン失敗イベントが生成されていないかを監査する必要があります。

Point 2 ) Operational

頻繁に発生しているアカウントロックアウトの原因を調査する上で、ログオン失敗の記録を追跡することは有効です。

Point 3 ) Compliance

PCI-DSSをはじめとする一部コンプライアンスは、ログオン失敗イベントの監査が要件に含まれており、準拠の上で必要となります。

ログの可視化を効率的に!監査ツールの導入メリット

ログオン成功イベントと比較して、ログオン失敗イベントは表示されるエラーやサブステータスから原因の特定を行う必要があり、より高度な知識が必要となります。イベントログの知識に長けている人であれば、表示されているサブステータスからログオン失敗の原因をすぐに特定できるかもしれませんが、多くのシステム管理者は、ログを一件ずつ調べながらレポート化を行う必要があります。イベントログの調査のために高度な知識をもつ専門家を高い人件費で雇うのか、あるいは時間をかけて一件ずつ調査を行うのか。いずれにしろ、多くの作業コストを必要とします。そこで、そのような複雑な作業を自動で行い、ログを簡単に可視化することができるツールを導入することで、ログの監査にかかる工数とコストを大幅に削減することが可能です。ManageEngineが提供するADAudit Plusは、Active Directoryログの可視化に特化しているツールであり、ご案内した内容の分析を「リアルタイム」かつ「自動」で行います。

■ ADAudit Plusとは?

Active Directoryのログをリアルタイムで収集して、200以上のレポートで可視化、およびアラート通知などを行うWebベースのオンプレミス型ソフトウェアです。ドメイン上で管理されている、ドメインコントローラー・ファイルサーバー・メンバーサーバー・PCなどのITリソース、およびユーザー・グループ・ポリシーなどのオブジェクト情報から、簡単に監査レポートを作成します。

《関連ホワイトペーパー》

【システム管理者必読!】

これだけは監査すべき – 8つのWindowsセキュリティログ

イベントビューアーに多数生成されるセキュリティログのうち、特に監査が必要なログを、理由も交えてご紹介します。

>> ダウンロードはこちらから <<

( ← 前のページへ移動 )

フィードバックフォーム

当サイトで検証してほしいこと、記事にしてほしい題材などありましたら、以下のフィードバックフォームよりお気軽にお知らせください。