Reading Time: 1 minutes

【目次】 連載:ADについて学ぼう

前回の連載ではではアクセス制御についてご紹介しましたが、今回はWindows Server2012から導入された「ダイナミックアクセス制御」についてご紹介していきたいと思います。

アクセス制御を設定するには、以下の手順が必要だったかと思います:

・セキュリティグループAを作成

・セキュリティグループAにメンバーを追加

・共有フォルダに対してセキュリティグループAのアクセス許可設定を設定

しかしここでさらに、複数部署の課長クラス以上のみにアクセス許可を与える場合はどうでしょう。新しくセキュリティグループを設定するという手段もありますが、毎回セキュリティグループを作成して設定を行っていては、管理が大変になってしまいます。

そこでWindows Server2012の新機能である「ダイナミックアクセス制御」を使用するにより、従来の制御方法に加えて属性によるアクセス制御の設定が可能になります。

■ ダイナミックアクセス制御の設定

今回は例として、

部署:技術部 and 営業部 and 総務部

役職:課長 and 課長

に対するアクセス許可の設定を行いたいと思います。

・ クレームタイプの作成

ダイナミックアクセス制御に使用するActive Directoryの属性を設定します。ここでは「Department(部署)」と「Title(役職)」の2つを定義します。

1.[Active Directory 管理センター]を起動します。

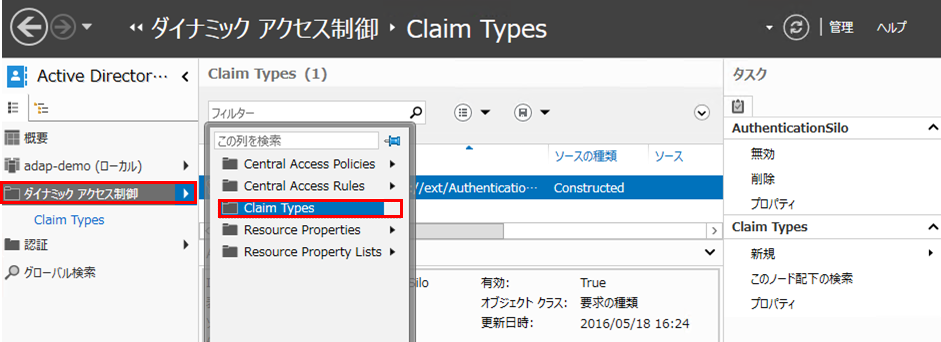

2.[ダイナミック アクセス制御] -> [Claim Types]をクリックします。

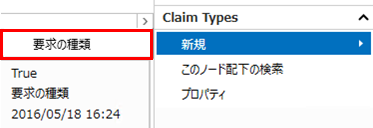

3.[新規] -> [要求の種類]をクリックします。

4.[この要求の種類の基となるAD属性を選択してください]の入力ボックスに設定したい属性を入力、あるいは選択します。(ここでは”department”を選択します)

5.同様の手順で属性”title”も追加します。

・ リソースプロパティの作成

ダイナミックアクセス制御に使用するプロパティを定義します。ここでは「技術部」「営業部」「総務部」「部長」「課長」というプロパティを追加していきます。

1.[Active Directory 管理センター]を起動します。

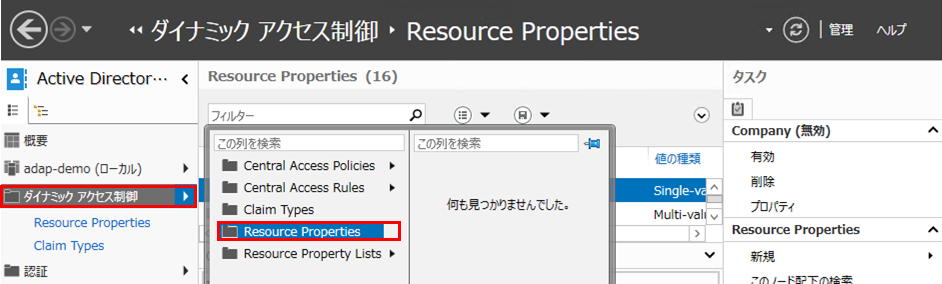

2.[ダイナミック アクセス制御] -> [Resource Properties]をクリックします。

3.[新規] -> [リソース プロパティ]をクリックします。

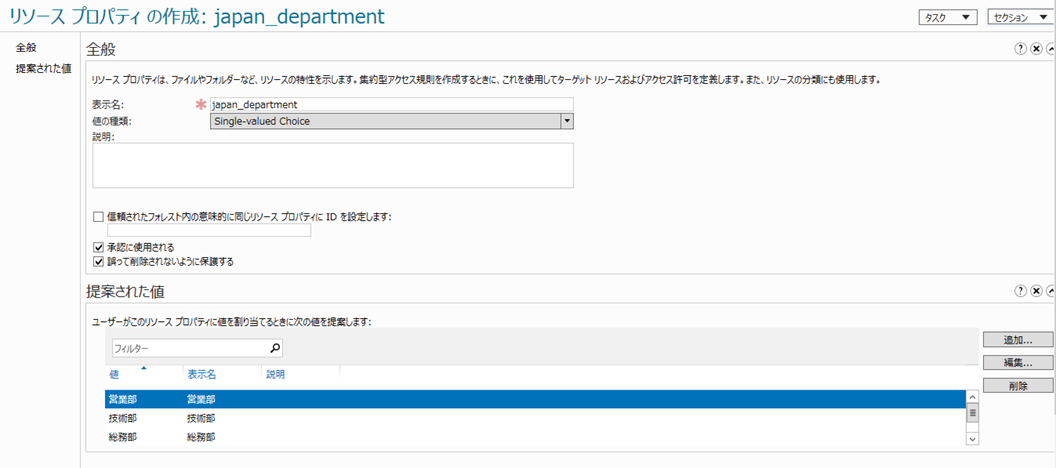

4.[表示名]に”japan_department”と入力します。

5.[ユーザーがこのリソースプロパティに値を割り当てるときに次の値を提案します]の[追加]ボタンをクリックします。

6.[値]と[表示名]にそれぞれ”営業部””技術部””総務部”の3つを入力して追加します。

7.[OK]をクリックして保存します。

8.同様にリソースプロパティ”Title”を作成し、プロパティ”部長””課長”を追加します。

・ 集約型アクセス規則の作成

リソースにアクセスできる条件を定義します。ここでは”Department””Title”属性が、設定した”japan_department””Title”と一致した場合にアクセスが許可されるルールを作成します。

1.[Active Directory 管理センター]を起動します。

2.[ダイナミック アクセス制御] -> [Central Access Rules]をクリックします。

3.[新規] -> [集約型アクセス規則]をクリックします。

4.[名前]を入力します。

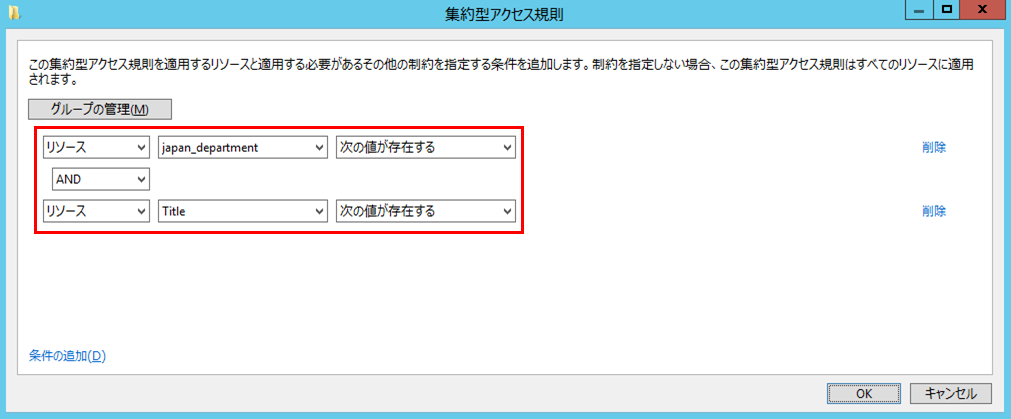

5.[ターゲットリソース] -> [編集]をクリックします。

6.[条件の追加]をクリックします。

7.[リソース] + [japan_department] + [次の値が存在する]を選択します。

8.[リソース] + [Title] + [次の値が存在する]を選択します。

9.[OK]をクリックして保存します。

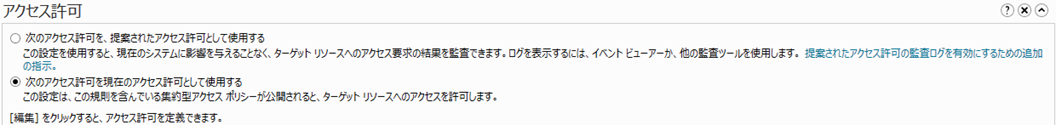

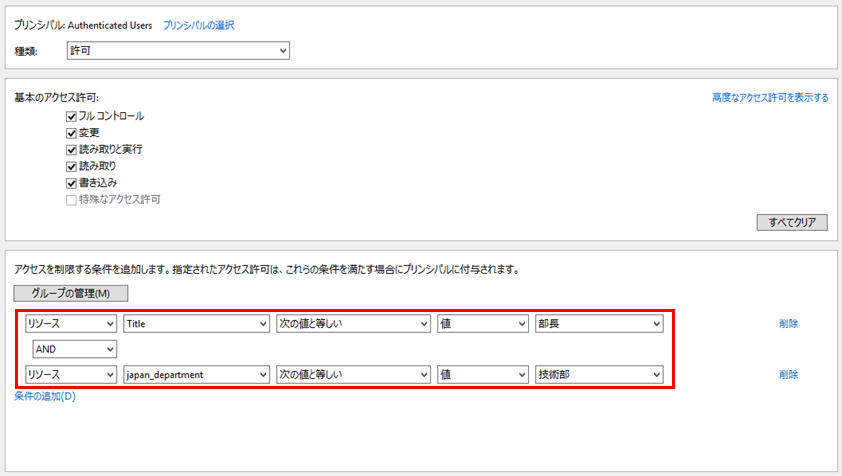

10.[次のアクセス許可を現在のアクセス許可として使用する]を選択します。

11.[プリンシパルの選択]をクリックし、任意のリソースを追加します。(ここでは”Authenticated Users”を選択します)

12.[基本のアクセス許可]で[フルコントロール]を選択します。

13.[条件の追加]をクリックします。

14.[リソース] + [japan_department] + [次の値と等しい]+ [値] + [部長] を選択します。

15.再度[条件の追加]をクリックします。

16.[リソース] + [Title] + [次の値と等しい]+ [値] + [技術部] を選択します。

17.[OK]をクリックして保存します。

※今回作成した”test_rule”ではdepartmentが部長、titleが技術部となっているAuthenticated Usersグループに対してフルコントロールの権限を与えます。

・ 集約型アクセスポリシーの作成

集約型アクセス規則をグループ化します。ファイルサーバーの各リソースには、ひとつの集約型ポリシーを設定することが可能です。

1.[Active Directory管理センター]を起動します。

2.[ダイナミックアクセス制御] -> [Central Access Policies]をクリックします。

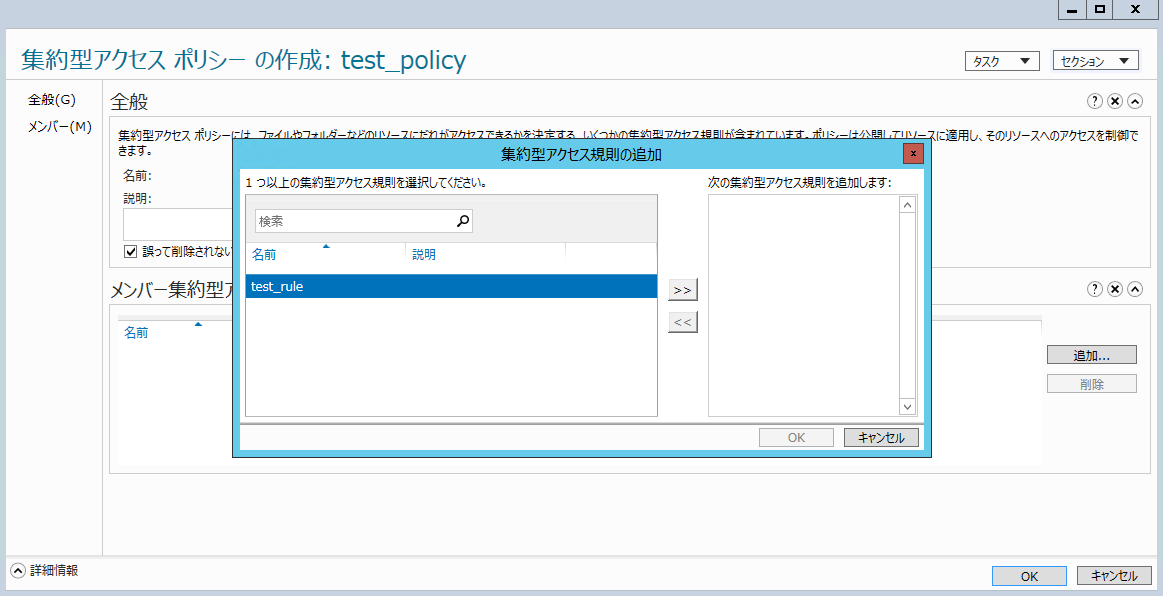

3.[新規]をクリックして[集約型アクセスポリシー]をクリックします。

4.[名前]に任意の名前を入力します。

5.メンバー集約型アクセス規則の[追加]をクリックします。

6.作成した集約型アクセス規則を選択して追加します。

7.[OK]をクリックして保存します。

・ グループポリシーを使用した集約型アクセスポリシーの展開

設定した集約型アクセスポリシーをファイルサーバーに適用するためのグループオブジェクトを作成します。

1.[グループポリシーの管理]を起動します。

2.ドメイン名を右クリックし、[このドメインにGPOを作成し、このコンテナーにリンクする]をクリックします。

3.[名前]に任意の名前を入力して[OK]をクリックします。

4.追加したグループポリシーを右クリックします。

5.[セキュリティフィルター処理]で[Authenticated Users]を選択して削除し、[OK]をクリックします。

6.[追加]をクリックします。

7.[オブジェクトの種類]をクリックし、[コンピューター]にチェックを入れ、[OK]をクリックします。

8.グループポリシーを適用するファイルサーバーを追加して[OK]をクリックします。

9.グループポリシーを右クリックして[編集]をクリックします。

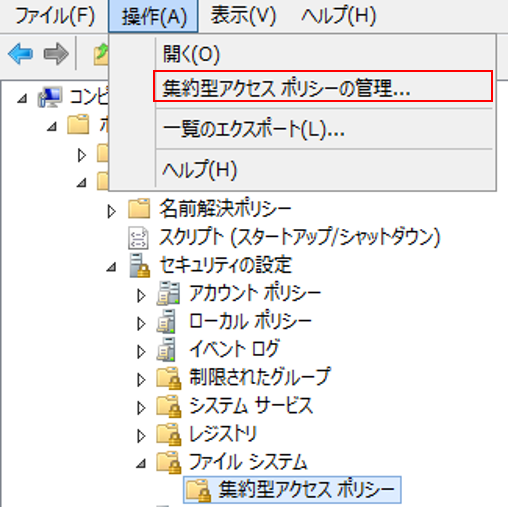

10.[コンピューターの構成]->[ポリシー]->[Windowsの設定]->[セキュリティの設定]->[ファイルシステム]->[集約型アクセスポリシー]をクリックします。

11.[集約型アクセスポリシー]を右クリック、あるいは[操作]タブから[集約型アクセスポリシーの管理]をクリックします。

12.作成した集約型アクセスポリシーを選択して追加します。

13.[OK]をクリックして保存します。

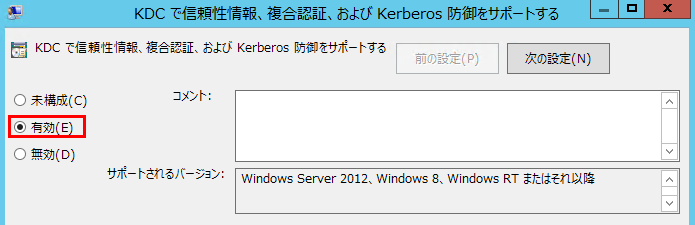

・ Kerberos防御の有効化

グループポリシーにてドメインコントローラーのKerberos防御を有効化することにより、KDC(キー配布センター)がKerberosチケットに含まれるクレーム情報を認識出来るようになります。

1.[グループポリシーの管理]を起動します。

2.”Default Domain Controller Policy”を右クリックして[編集]をクリックします。

3.[コンピューターの構成] -> [ポリシー]-> [管理用テンプレート] -> [システム] -> [KDC]と展開していきます。

4.[KDCで信頼性情報、複合認証、およびKerberos防御をサポートする]をダブルクリックします。

5.[有効]を選択し、[OK]をクリックします。

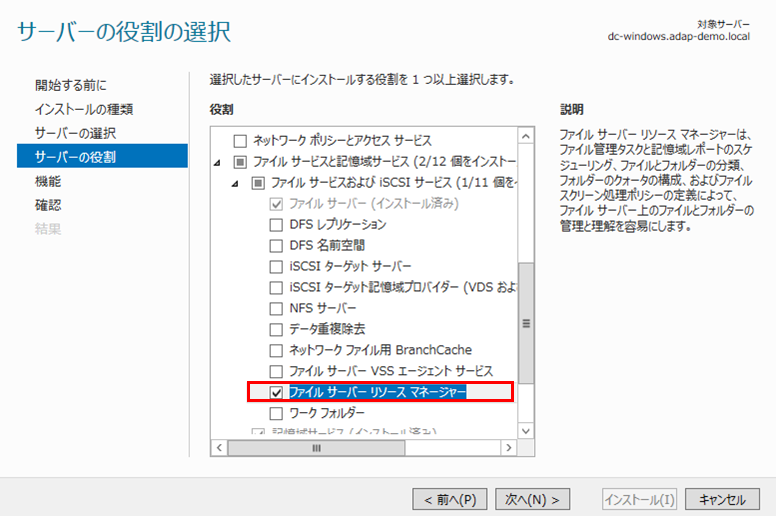

・ ファイルサーバーの設定

ファイルサーバー側にも設定を行います。ファイルサーバーの役割とファイルサーバーリソースマネージャー役割サービスをインストールします。

1.ファイルサーバーに管理者権限でサインインします。

2.サーバーマネージャーを起動します。

3.[役割と機能の追加]をクリックします。

4.[次へ]をクリックします。

5.[役割ベースまたは機能ベースのインストール]をクリックして[次へ]をクリックします。

6.[対象サーバーの選択]で[次へ]をクリックします。

7.[サーバーの役割の選択]で[ファイルサービスおよび記憶域サービス] -> [ファイルサービスおよびiSCSIサービス]

と展開していきます。

8.[ファイルサーバーリソースマネージャー]にチェックを入れ、[次へ]をクリックします。

9.[インストール]をクリックします。

10.インストールが終了したら[閉じる]をクリックします。

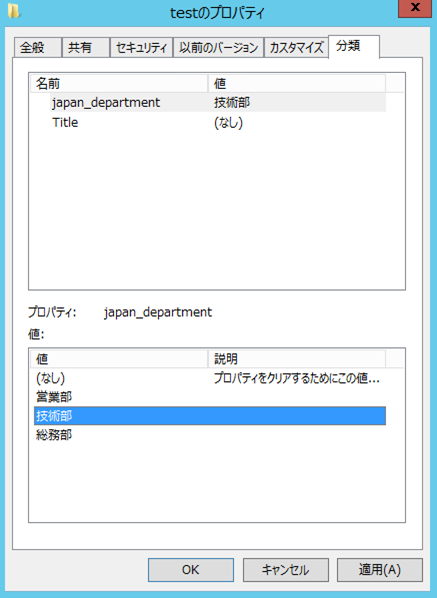

・ 共有フォルダの分類を設定

リソースプロパティで構成した属性を共有フォルダに設定します。

1.エクスプローラから、共有フォルダを右クリックして[プロパティ]を表示します。

2.[分類]タブをクリックします。

3.適用する属性をクリックして[適用]をクリックします。

4.[OK]をクリックして保存します。

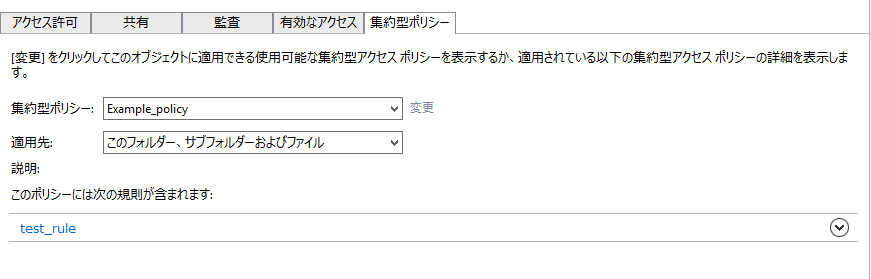

・ 共有フォルダへのポリシー適用

最後に共有フォルダに対して設定した集約型アクセスポリシーを適用します。

1.共有フォルダを右クリック後、[プロパティ]をクリックします。

2.[セキュリティ]タブに移動して[詳細設定]をクリックします。

3.[集約型アクセスポリシー]タブに移動します。

4.[変更]をクリックして、設定するポリシーを選択します。

5.[OK]をクリックして保存します。

以上がダイナミックアクセス制御の設定方法になります。

属性を使用したダイナミックアクセス制御を行うことにより、より効率良くアクセス制御を行うことが出来るため、ぜひ一度設定してみてください!

<< 応用編(1) Active Directoryの委任とは?権限委任で管理者の負担を軽減しよう!

>> 応用編(3) Active DirectoryのFSMOとは?

関連ホワイトペーパーのご紹介

Active Directory 特権アクセスに対するセキュリティ対策ソリューション

Active Directoryの特権アカウントに対するセキュリティを向上させるためには、どこに注意し、どう対策をとるべきかを多方面から解説しています。特権アカウントに対するセキュリティを向上させたいという方、特権アカウントに対するコントロール不足を課題に感じている方に特におすすめです。

▼▼ダウンロードはこちら ▼▼

特権アクセスに対するセキュリティ対策ソリューション

フィードバックフォーム

当サイトで検証してほしいこと、記事にしてほしい題材などありましたら、以下のフィードバックフォームよりお気軽にお知らせください。