Reading Time: 1 minutes

増えつづけるサイバー攻撃

2017年に世界で猛威を振るった「WannaCry」を代表に、今年12月には実名制Q&Aサイトを運営する米Quoraで約1億人のユーザー情報が漏洩するなど、昨今、サイバー攻撃関連のニュースは注目を集めてきました。

攻撃が成功する要素は、大きく2つ挙げられます。1つはセキュリティホールといわれる抜け穴の存在、そしてもう1つは悪意ある内部関係者の存在です。この2つに対して、企業の大半はなんらかの対策を講じているにも関わらず、被害件数は一向に衰える気配をみせません。

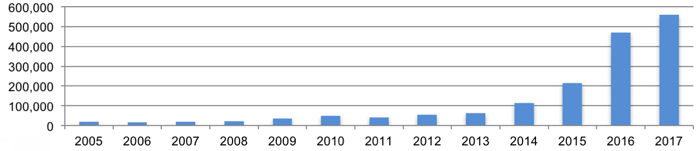

以下は、NICTサイバーセキュリティ研究所がまとめた分析結果です。2017年に観測されたサイバー攻撃関連の通信は計1,504億パケットにも上り、1 IPアドレスあたり、年間約56万パケットが計測されている計算となります。中でも2016年以降から、その量が顕著に増え続けているのがグラフから明らかです。

【ダークネット観測統計 1 IPアドレスあたりの年間総観測パケット数】

出典:NICTER観測レポート2017の公開

組織で導入されているITインフラストラクチャは多岐にわたり、近年はクラウドとオンプレミスが混在した運用も珍しくありません。ITリソースには、スイッチ・ルーター・ファイアウォール・コンピューターなど、多様なネットワークデバイスが含まれます。そのすべてに対して、出力されるログを個々に監視し、攻撃の兆候を検知することは、システム管理者にとって簡単なことではありません。

ログをためて終わり、そんな状況になっていませんか?

「なにか問題が起きたときのため、とりあえずログをためておこう」

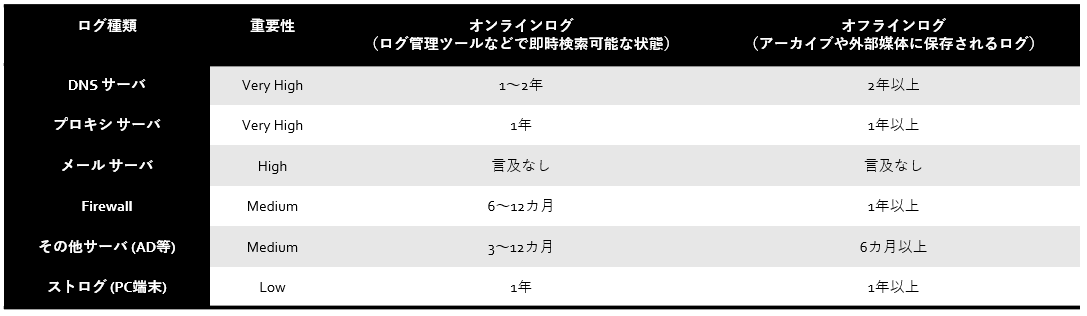

そのような考えの元、ひとまずログをためているという企業は少なくないかと思います。実際、有事の際に被害の発生経路や要因を調査するためのトレーサビリティを確保することは重要であり、JPCERT/CCでも最低1年間のログ保管が推奨されています。

【標的型攻撃対策におけるログ保管の種類と推奨期間】

※ 「ログを活用した高度サイバー攻撃の早期発見と分析 (プレゼンテーション資料)」を参照の上、編集・加筆

しかし、ログの長期保管により攻撃が判明した時に調査を行うことができたとしても、攻撃を未然に、あるいは早期に検知し、被害を最小限に留める「セキュリティ対策面」までは対応できません。そこでSIEMのような相関分析に対応しているツールを使用することで、異なるデバイスのログを一元的に保管するだけでなく、それらのログを相関的に分析して攻撃の兆候を検知することが可能です。

< あわせてCHECK! >

SIEMという選択(前編) – なぜSIEMが選ばれるのか?

SIEMという選択(後編) – SIEM製品を選択する基準とは?

そこで、今回はManageEngineが提供する簡易SIEMソフト「Log360」の相関分析(コリレーション)機能についてご案内していきたいと思います。

解説!Log360のコリレーション機能

ネットワークの攻撃は常に変化を遂げており、予測が難しいものとなります。従来から存在しているパスワードクラック等の被害は今なお存在していますが、一方でランサムウェア攻撃といった新しい手法の登場など、攻撃は年々多様化しています。それらの攻撃を常に把握することは困難ですが、対策の一つとして攻撃の兆候をいくつかの具体的なステップに落とし込み、「一般的なパターン」を定義して監視する、ということが有効な手段として挙げられます。

Log360のコリレーション機能は、定義したルールを元にログ種別をまたいで相関的に分析し、一致した場合はメールによる通知を瞬時に行うことが可能です。また、攻撃の可能性がある基本的な兆候として、30のルールがデフォルトで組み込まれています。例として、デフォルトルールの1つである「ブルートフォース攻撃」の検知方法をご紹介します。

< ブルートフォース攻撃の検知 >

ブルートフォース攻撃とは、最も基本的な攻撃である一方、ネットワークに不法侵入する手段として、今なお効果的です。典型的なブルートフォース攻撃では、侵入者はネットワークに不正アクセスするため、ログオン認証情報として考えられる文字列の組み合わせを網羅的に入力していきます。また、一つ一つ手で入力すると大変な時間がかかってしまうため、総攻撃を仕掛けるプログラムを生成して、コンピューター側で自動的に入力チェックを繰り返す処理を実行するケースもあります。このトライアンドエラーの方法は、対策を行っていない場合に致命的となり得ます。EventLog Analyzerでブルートフォース攻撃を検知する方法:EventLog Analyzerのコリレーション機能では、デフォルトにて一つのデバイスに対して10分以内に10回以上ログオン失敗イベントが発生し、次の10分以内にログオン成功イベントが発生した場合に、ブルートフォース攻撃の可能性があると判断します。

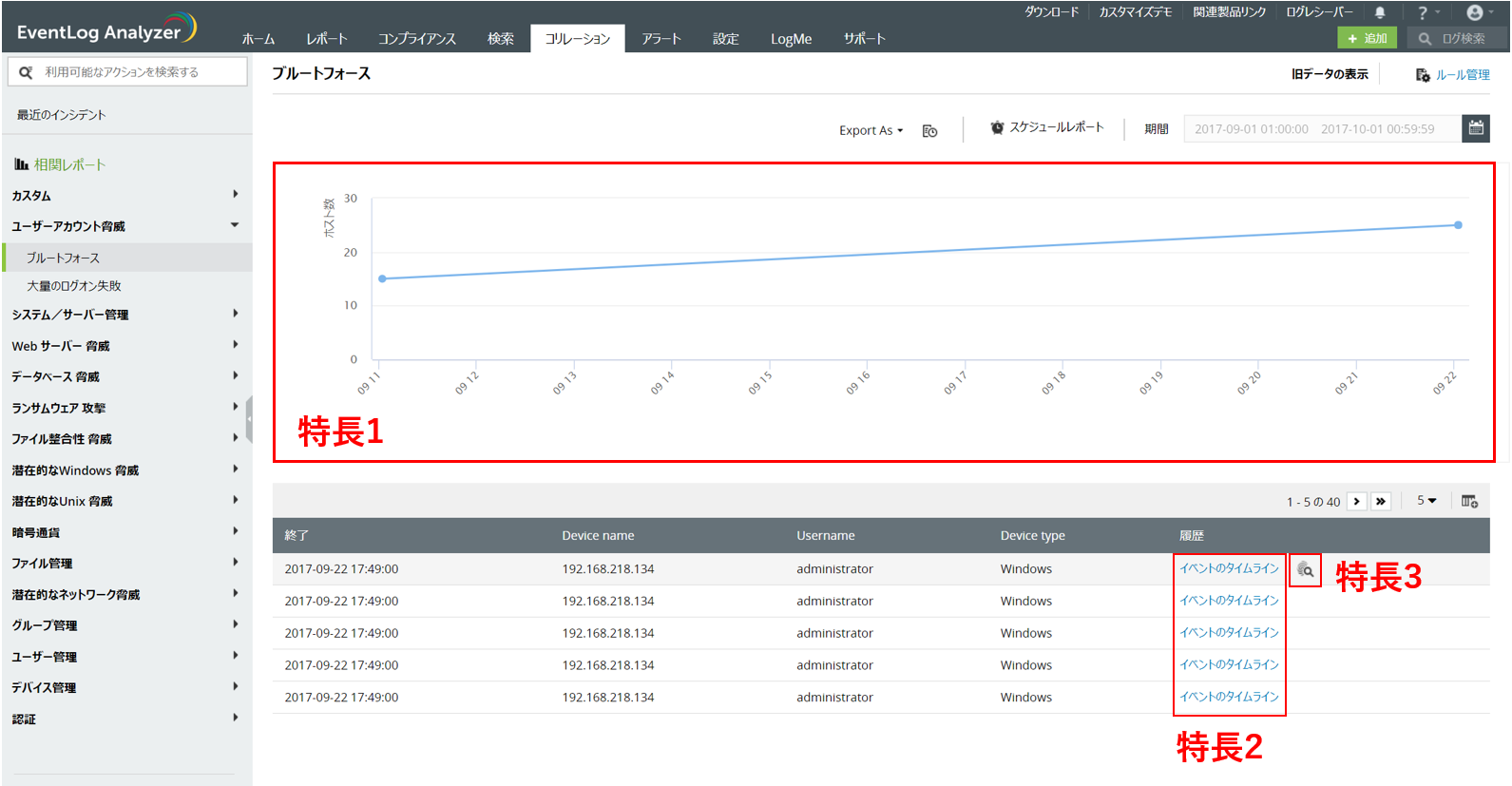

なお、EventLog Analyzerがブルートフォース攻撃を検知した場合、以下のように表示されます。

特長1) 発生件数を時系列でグラフ化

いつ・何件の疑わしいイベントが発生したかという件数の遷移をグラフで表示

特長2) 発生イベントをタイムラインで表示

攻撃の兆候として一致すると判断された一連のイベントを、タイムラインで表示

特長3) フォレンジック分析に対応

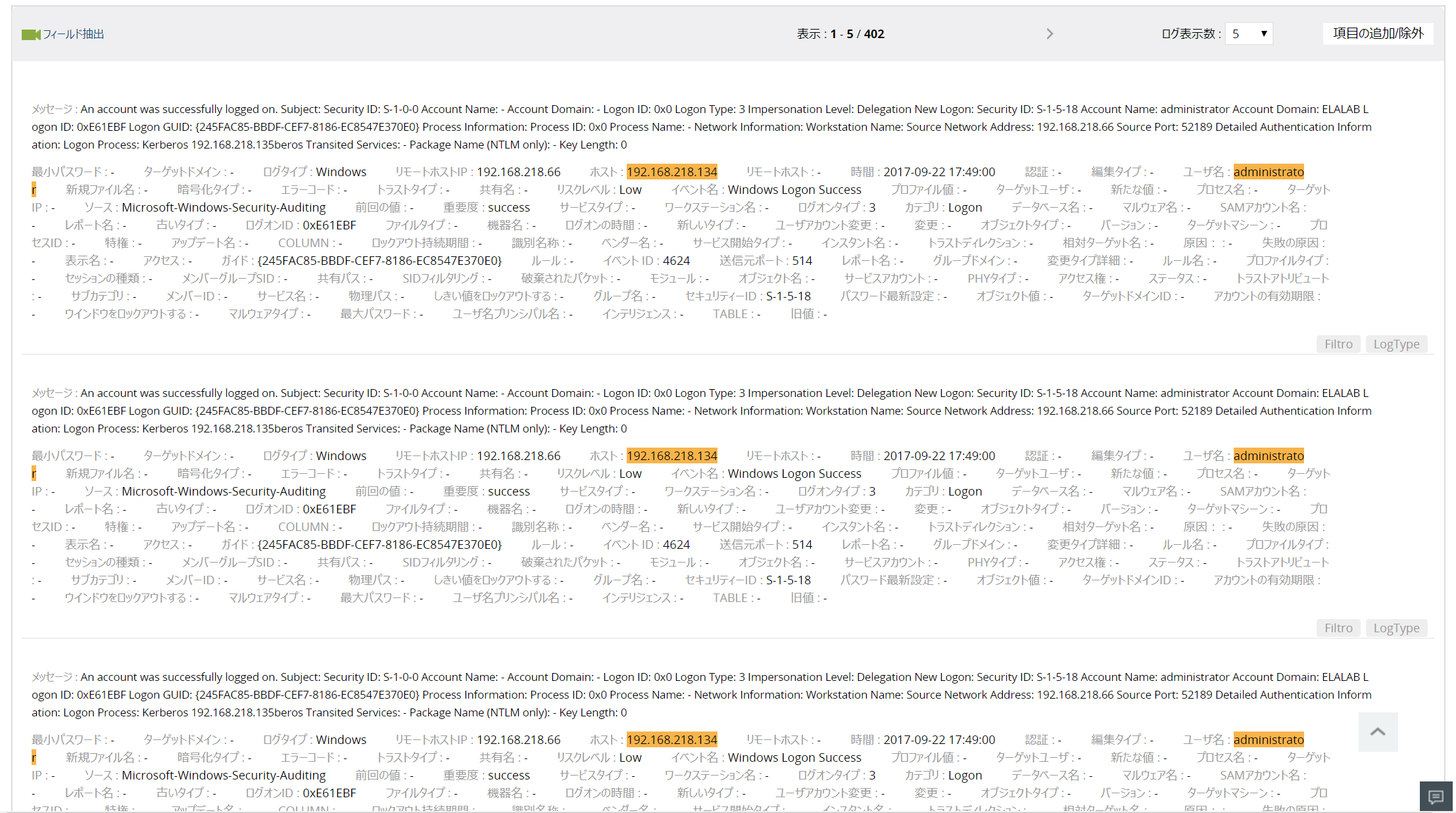

同じ時間内に関連のユーザーまたはデバイスによって実行されたイベントの一覧をワンクリックで抽出

このように、Log360のコリレーション機能を使用することで、より多面的にログを監視することができ、サイバー攻撃の早期検知に役立ちます。

《関連ホワイトペーパー》

相関分析を活用した脅威イベントの早期検出

攻撃の速やかな検知・特定に有効とされる「相関分析」。

本ホワイトペーパーでは、相関分析のプロセス、セキュリティ対策における相関分析の役割、そしてLog360に搭載されているコリレーション機能についてご紹介します。

>> ダウンロードはこちらから (PDF) <<

フィードバックフォーム

当サイトで検証してほしいこと、記事にしてほしい題材などありましたら、以下のフィードバックフォームよりお気軽にお知らせください。