Reading Time: 1 minutes

セキュリティの脅威は日々上昇傾向にあり、ハッカーの攻撃方法はさらに洗練されつつあります。

アメリカの通信大手であるVerizon社は、データ侵害に関する調査レポート「Verizon 2018 Data Breach Investigations Report」を発表しました。調査レポートには、5万3000件のサイバー攻撃と2,200件のデータ侵害を分析した統計データや、最新のセキュリティインシデントに関する情報が含まれており、その中に以下の内容が記されています。

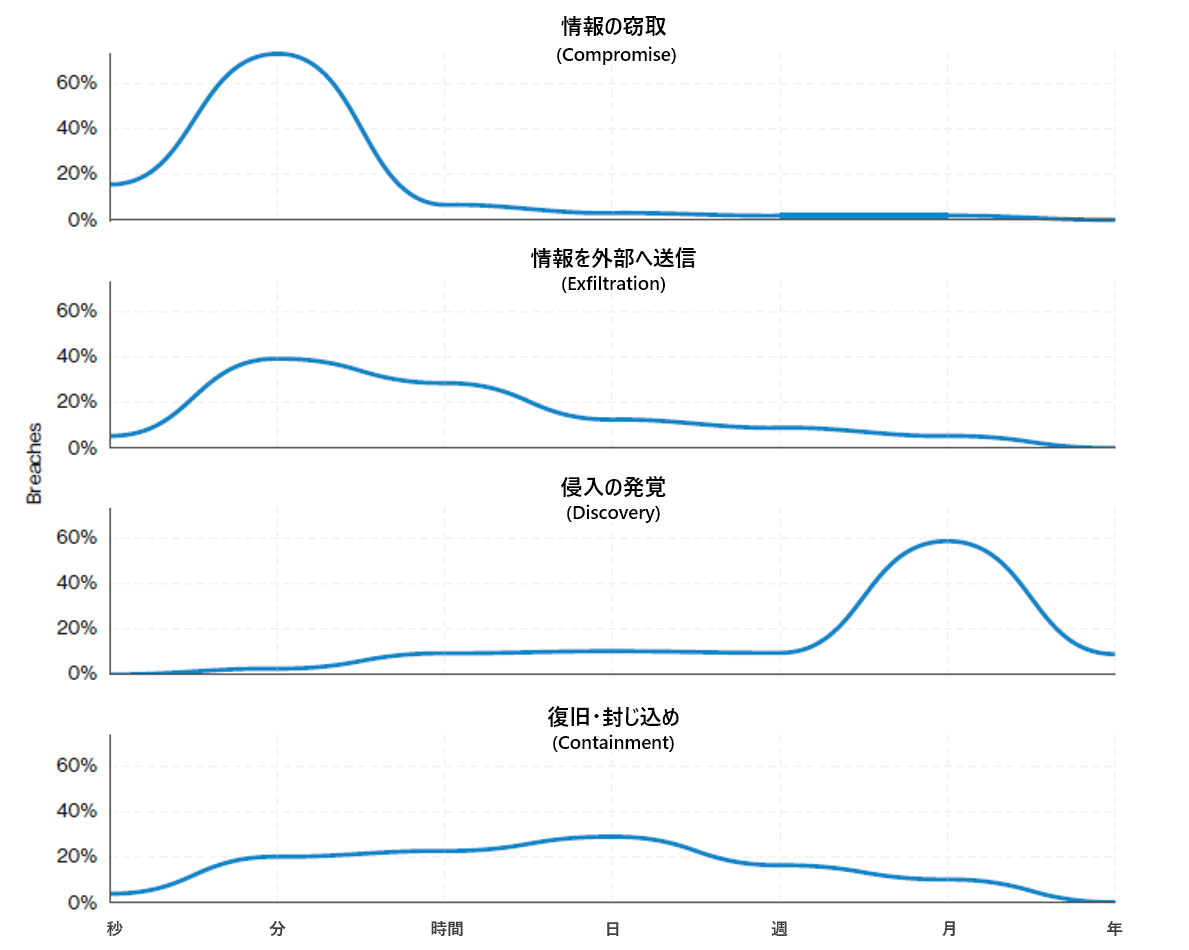

データ侵害の被害を受けた際に、87%のケースでは攻撃の数分後、あるいはさらに短い時間で情報が奪取されていたにも関わらず、半数以上の攻撃は発覚までに1か月以上要しています。

これはつまり、攻撃者はSOC (Security Operation Center) も検知できないような手法を使用していることを意味します。

多くのケースにおいて、データ侵害はフォレンジック分析を専門に行うようなサードパーティーにより検知されます。データの窃取に必要な時間はわずか数分である一方、侵害の方法/ネットワーク内での侵害の過程/侵害経路の発覚には、数か月以上かかる場合があります。つまり侵害が判明するころには、すでに重要なデータが盗まれている可能性が高いのです。

出典:Verizon 2018 Data Breach Investigations Report (ゾーホー翻訳)

出典:Verizon 2018 Data Breach Investigations Report (ゾーホー翻訳)

たとえSOCが侵害を検知できなかった場合でも、攻撃の兆候は残ります。昨今、ITセキュリティの現場はGDPRなどの厳格なコンプライアンス規定の登場に伴い、変化を遂げつつあります。企業は、重要なデータが窃取される前に検知・対応できるようなソリューションを探し求めており、SIEMはその最適な方法といえます。

< SIEMが必要となる3つの理由 >

- セキュリティツールに対する横断的な調査:社内ネットワークの保護のために、いくつかのセキュリティツールを併用している企業は少なくないかと思います。例えば、ファイアウォール・IDS/IPS・脆弱性スキャナー・ウイルス対策ソフトなどがその一例です。しかし、攻撃の兆候をいち早く検知するためには、システムや機器のログを「個々」ではなく「横断的」に追跡することが求められます。そこで、異なるフォーマットのログを一元的に管理し、串刺し検索ができるようなツールの導入が推奨されます。SIEM製品は複数のデバイスのログを一元的に管理することができ、さらに相関的に分析することで、ネットワーク状況の可視化や不審な動きの検知に役立ちます。

- 継続的な監視:セキュリティの確保には、ファイアウォールのルールやアクセス制御リストといった設定が不可欠です。そして、これらの重要なセキュリティポリシーは設定後そのままとするのではなく、定期的に監視し、意図しない変更が加えられていないことを確認する必要があります。SIEM製品は定期的なレポーティング機能を提供しており、継続的にログを監視して、重要な構成変更や平常時と異なる不審な挙動の有無を監視します。

- サービスデスクツールとの連携:企業は様々なツールを使用してIT運用の効率化を図ります。例えば、サービスデスクツールはITサービスやシステムに関するインシデントを管理する際に使用されます。そこで、サービスデスクツールとの連携を行い、疑わしいログが生成時に自動で適切な担当者へ割り当てることが可能なSIEM製品を導入することで、異常を検知後に速やかな調査につなげることが可能です。

以上が、SIEMが必要となる理由についてのご紹介です。次回の記事では、SIEM製品を選定する際の基準について解説します。

>> SIEMという選択(後編) – SIEM製品を選択する基準とは?

関連製品をCHECK! >> 低コストなSIEMソフトなら「Log360」

フィードバックフォーム

当サイトで検証してほしいこと、記事にしてほしい題材などありましたら、以下のフィードバックフォームよりお気軽にお知らせください。