Reading Time: 1 minutes

LAPS(Local Administrator Password Solution)гБ®гБѓгАБMicrosoftгБМжПРдЊЫгБЩгВЛзЃ°зРЖгГДгГЉгГЂгБІгБВгВК гАБгБУгБЃгГДгГЉгГЂгВТдљњзФ®гБЩгВЛгБУгБ®гБІгАБгГ≠гГЉгВЂгГЂзЃ°зРЖиАЕгБЃгГСгВєгГѓгГЉгГЙгВТгАМиЗ™еЛХгБІгАНгАМеЃЪжЬЯзЪДгБЂгАНжЫіжЦ∞гБЩгВЛгБУгБ®гБМгБІгБНгБЊгБЩгАВActive DirectoryзТ∞еҐГгВТеИ©зФ®гБЧгБ¶гБДгВЛдЉБж•≠гБЃе§ЪгБПгБѓгАБзЃ°зРЖиАЕгБЃгВҐгВЂгВ¶гГ≥гГИгБ®гБЧгБ¶гАБгГЙгГ°гВ§гГ≥ зЃ°зРЖиАЕгВҐгВЂгВ¶гГ≥гГИгВТдљњзФ®гБЧгБ¶гБДгВЛгБЛгБ®жАЭгБДгБЊгБЩгАВдЄАжЦєгАБгГ≠гГЉгВЂгГЂзЃ°зРЖиАЕгБѓгБїгБ®гВУгБ©дљњзФ®гБХгВМгВЛгБУгБ®гБМгБ™гБДгБЯгВБгАБгАМгГСгВєгГѓгГЉгГЙгБѓгВїгГГгГИгВҐгГГгГЧжЩВгБЃгБЊгБЊе§ЙжЫігБХгВМгБ¶гБДгБ™гБДгАНгАБгБВгВЛгБДгБѓгАМеРМдЄАгГСгВєгГѓгГЉгГЙгБМдљњгБДеЫЮгБХгВМгБ¶гБДгВЛгАНгБ®гБДгБЖзКґж≥БгВВе∞СгБ™гБПгБ™гБДгБЃгБІгБѓгБ™гБДгБІгБЧгВЗгБЖгБЛгАВгБУгБЃе†іеРИгАБгБЯгБ®гБИгГЙгГ°гВ§гГ≥зЃ°зРЖиАЕгВҐгВЂгВ¶гГ≥гГИгБЂеѓЊгБЩгВЛзЃ°зРЖгВТеЊєеЇХгБЧгБ¶гБДгБЯгБ®гБЧгБ¶гВВгАБдЄАеП∞гБЃгГ≠гГЉгВЂгГЂзЃ°зРЖиАЕгБЃгГСгВєгГѓгГЉгГЙгБМжµБеЗЇгБЩгВЛгБУгБ®гБІ гАБдїЦгБЃгГЙгГ°гВ§гГ≥зЂѓжЬЂгБЂгВВдЊµеЕ•гБХгВМгАБ襀еЃ≥гБМдЄАж∞ЧгБЂжЛ°е§ІгБЩгВЛеН±йЩЇгБМгБВгВКгБЊгБЩгАВ гБУгБЃгВИгБЖгБ™иҐЂеЃ≥гВТйШ≤гБРгБЯгВБгАБгБВгБЊгВКдљњзФ®гБХгВМгБ™гБДгГ≠гГЉгВЂгГЂзЃ°зРЖиАЕгБЃгГСгВєгГѓгГЉгГЙгБЂгБ§гБДгБ¶гВВгАБйБ©еИЗгБ™зЃ°зРЖгВТи°МгБЖгБУгБ®гБМж±ВгВБгВЙгВМгБ¶гБНгБЊгБЩгАВ

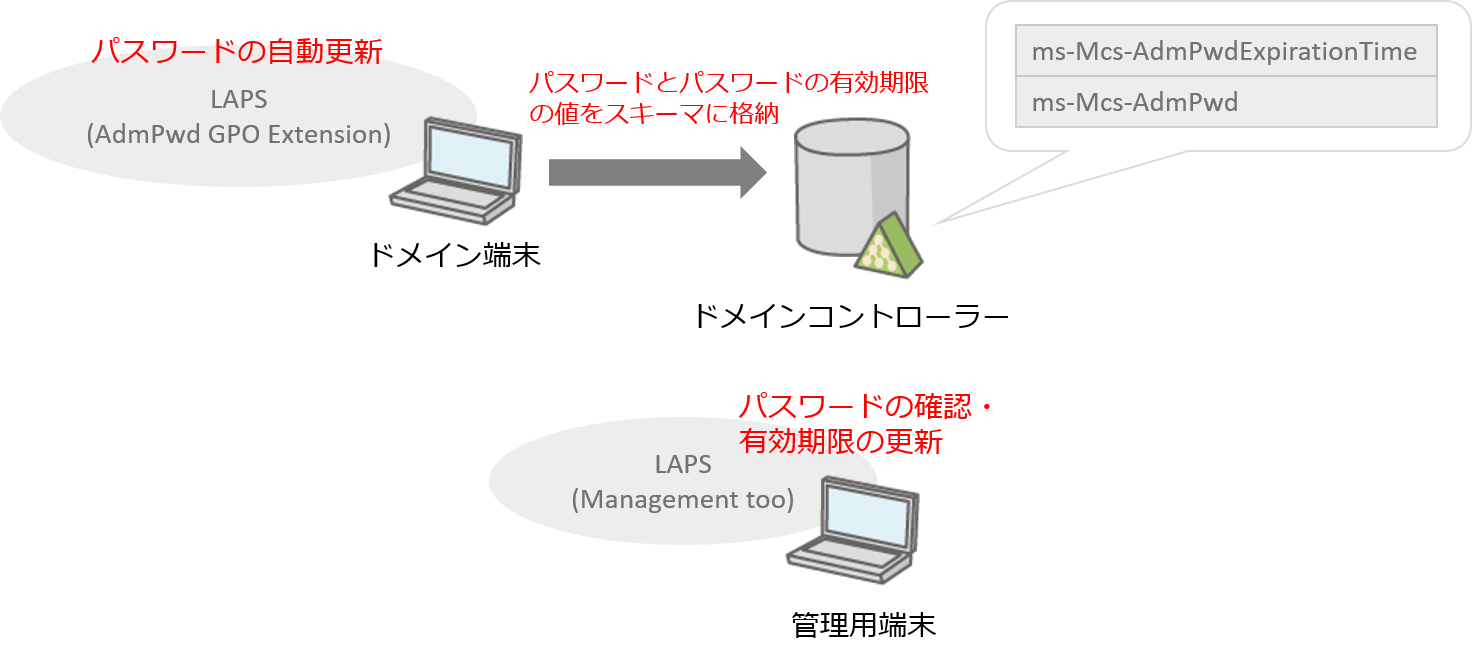

гБЭгБУгБІгАБLAPSгВТдљњзФ®гБЩгВЛгБУгБ®гБЂгВИгВКгАБеРДгГЙгГ°гВ§гГ≥зЂѓжЬЂгБЃзЃ°зРЖиАЕгВҐгВЂгВ¶гГ≥гГИгБЂеѓЊгБЧгБ¶гАБгГ©гГ≥гГАгГ†гБ™гГСгВєгГѓгГЉгГЙгВТиЗ™еЛХзЩЇи°МгБЧгАБеЃЪжЬЯзЪДгБ™жЫіжЦ∞гВТи°МгБЖгБУгБ®гБМгБІгБНгБЊгБЩгАВгБЊгБЯгАБгВ∞гГЂгГЉгГЧгГЭгГ™гВЈгГЉгБЛгВЙгБЃзЃ°зРЖгБЂгВВеѓЊењЬгБЧгБ¶гБДгВЛгБЯгВБгАБгГЙгГ°гВ§гГ≥еЕ®дљУгБІгБЃйБЛзФ®гГїзЃ°зРЖгВТз∞°еНШгБЂи°МгБЖгБУгБ®гБМеПѓиГљгБІгБЩгАВдї•дЄЛгБІгБѓгАБLAPSгБЃе∞ОеЕ•жЦєж≥ХгБЂгБ§гБДгБ¶гАБгБФзієдїЛгБЧгБЊгБЩгАВ

2пЉОLAPSгБЃе∞ОеЕ•

2пЉН1пЉОзТ∞еҐГгБЃзФ®жДП

LAPSгБІзЃ°зРЖгБЩгВЛзЂѓжЬЂпЉИгВѓгГ©гВ§гВҐгГ≥гГИпЉЙгБ®гАБLAPSгБІзЃ°зРЖгБХгВМгБ¶гБДгВЛгГСгВєгГѓгГЉгГЙгВТдЄАеЕГзЃ°зРЖгБЩгВЛзЂѓжЬЂпЉИгГЮгГНгГЉгВЄгГ£гГЉпЉЙгВТж±ЇеЃЪгБЧгБЊгБЩгАВгБЊгБЯгАБLAPSгБЃеЛХдљЬгБЂгБѓгАМWindows PowerShell 2.0гАНдї•дЄКгБ®гАБгАМMicrosoft .NET Framework 4.0гАНгБМењЕи¶БгБ®гБ™гВЛгБЯгВБгАБгБ™гБДе†іеРИгБѓгВ§гГ≥гВєгГИгГЉгГЂгБЧгБ¶гБКгБНгБЊгБЩгАВ

2пЉН2пЉОLAPSгБЃгВ§гГ≥гВєгГИгГЉгГЂ

MicrosoftгБЃгГАгВ¶гГ≠гГЉгГЙгВїгГ≥гВњгГЉгБЛгВЙLAPSгБЃгВ§гГ≥гВєгГИгГЉгГ©гГЉгВТеЕ•жЙЛгБЧгБ¶гАБгВѓгГ©гВ§гВҐгГ≥гГИеБігБ®гГЮгГНгГЉгВЄгГ£гГЉеБігБЂгБ¶гБЭгВМгБЮгВМеЃЯи°МгБЧгБЊгБЩгАВгБЊгБЯгАБйАФдЄ≠гБІгВ§гГ≥гВєгГИгГЉгГЂгБЩгВЛгВ≥гГ≥гГЭгГЉгГНгГ≥гГИгБЃйБЄжКЮзФїйЭҐгБМи°®з§ЇгБХгВМгБЊгБЩгБМгАБгВѓгГ©гВ§гВҐгГ≥гГИеБігБІгБѓгАМAdmPwd GPO ExtensionгАНгВТйБЄжКЮгБЧгАБгГЮгГНгВЄгГ£гГЉеБігБІгБѓгАМManagement ToolsгАНгВТйБЄжКЮгБЧгБЊгБЩгАВ

2пЉН3пЉОгВєгВ≠гГЉгГЮгБЃжЛ°еЉµгВДгВҐгВѓгВїгВєж®©гБЃи®≠еЃЪ

гГЙгГ°гВ§гГ≥гВ≥гГ≥гГИгГ≠гГЉгГ©гГЉгБЂгАБгВѓгГ©гВ§гВҐгГ≥гГИгБЃгГСгВєгГѓгГЉгГЙжГЕ冱гБ®жЬЙеКєжЬЯйЩРгБЃеА§гВТж†ЉзіНгБЩгВЛгБЯгВБгАБгВєгВ≠гГЉгГЮгБЃжЛ°еЉµгВТи°МгБЖењЕи¶БгБМгБВгВКгБЊгБЩгАВLAPSгГҐгВЄгГ•гГЉгГЂгВТзµДгБњиЊЉгБњгАБгВєгВ≠гГЉгГЮгВТжЛ°еЉµгБЩгВЛгБЂгБѓгАБгГЙгГ°гВ§гГ≥гВ≥гГ≥гГИгГ≠гГЉгГ©гГЉдЄКгБІPowerShellгВТзЃ°зРЖиАЕж®©йЩРгБІиµЈеЛХгБЧгАБдї•дЄЛгБЃгВ≥гГЮгГ≥гГЙгВТеЃЯи°МгБЧгБЊгБЩгАВ

> Import-module AdmPwd.PS > Update-AdmPwdADSchema

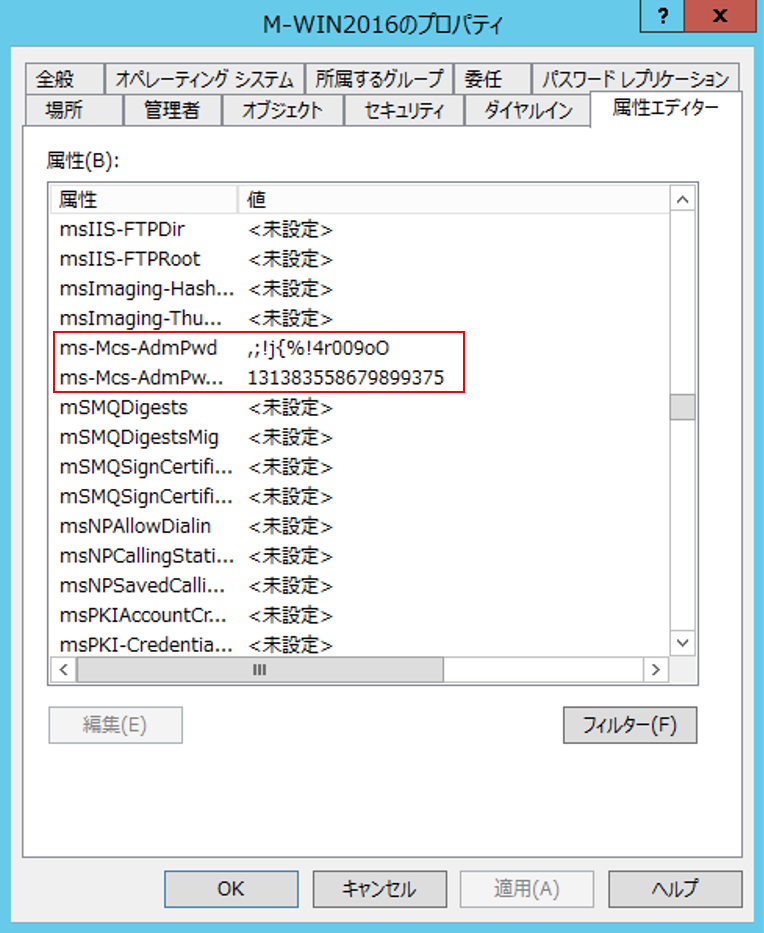

гБУгВМгБЂгВИгВКгАБгВ≥гГ≥гГФгГ•гГЉгВњгГЉгВҐгВЂгВ¶гГ≥гГИгБЃгВєгВ≠гГЉгГЮгБЂгАМms-Mcs-AdmPwdгАНпЉИгВ≥гГ≥гГФгГ•гГЉгВњгГЉгВҐгВЂгВ¶гГ≥гГИгБЂеѓЊгБЩгВЛгГСгВєгГѓгГЉгГЙпЉЙгБ®гАМms-Mcs-AdmPwdExpirationTimeгАНпЉИгГСгВєгГѓгГЉгГЙгБЃжЬЙеКєжЬЯйЩРпЉЙгБМињљеК†гБХгВМгБЊгБЩгАВ

жђ°гБЂгАБгВѓгГ©гВ§гВҐгГ≥гГИгБМзЩїйМ≤гБХгВМгБ¶гБДгВЛOUгБЂеѓЊгБЧгБ¶гАБдЄКи®ШгБЃе±ЮжАІгБЄгБЃжЫЄгБНиЊЉгБњж®©йЩРгВТдїШдЄОгБЩгВЛгБЯгВБгАБдї•дЄЛгБЃгВИгБЖгБЂжМЗеЃЪгБЧгБЊгБЩгАВ

> Set-AdmPwdComputerSelfPermission -Identity "CN=Computers,DC=metech,DC=local"

вАїдЊЛгБ®гБЧгБ¶гАБгГЙгГ°гВ§гГ≥еРНгВТгАМmetech.localгАНгБ®гБЧгБ¶гБДгБЊгБЩгАВ

гБ™гБКгАБгГЗгГХгВ©гГЂгГИгБІгБѓгАМNT AUTHORITY\SYSTEMгАНгБ®гАМDomain AdminsгАНгБЂжЛ°еЉµе±ЮжАІгБЄгБЃгВҐгВѓгВїгВєж®©йЩРгБМдїШдЄОгБХгВМгБ¶гБДгБЊгБЩгБМгАБ дїЦгБЃгГ¶гГЉгВґгГЉгВДгВ∞гГЂгГЉгГЧгВТињљеК†гБЩгВЛе†іеРИгБѓгАБдї•дЄЛгБЃгВИгБЖгБЂжМЗеЃЪгБЧгБЊгБЩгАВ

> Set-AdmPwdReadPasswordPermission -Identity "OU=Computers,DC=metech,DC=local" -AllowedPrincipals "гГ¶гГЉгВґгГЉгБЊгБЯгБѓгВ∞гГЂгГЉгГЧеРН"

2пЉН4пЉОGPOгБЂгБ¶LAPSгБЃй†ЕзЫЃгВТи®≠еЃЪ

гГЮгГНгГЉгВЄгГ£гГЉеБігБЃгВ∞гГЂгГЉгГЧгГЭгГ™гВЈгГЉгБІLAPSзФ®гБЃгГЖгГ≥гГЧгГђгГЉгГИгБМињљеК†гБХгВМгВЛгБЯгВБгАБгБУгБУгБЛгВЙгВѓгГ©гВ§гВҐгГ≥гГИгБЂеѓЊгБЧгБ¶LAPSгБЃгГЭгГ™гВЈгГЉгВТињљеК†гБЧгБЊгБЩгАВ

и®≠еЃЪжЙЛй†ЖпЉЪ

гВ≥гГ≥гГФгГ•гГЉгВњгГЉгБЃжІЛжИР > зЃ°зРЖзФ®гГЖгГ≥гГЧгГђгГЉгГИ > LAPS гБЛгВЙLAPSгБЃй†ЕзЫЃгВТи®≠еЃЪ

жЬАдљОйЩРгАБгГСгВєгГѓгГЉгГЙгБЃгГЂгГЉгГЂ (Password Setting)гБ®гАБLAPSгБЃжЬЙеКєеМЦ (Enable local admin password management)гВТи®≠еЃЪгБЩгВЛгБУгБ®гБІгАБLAPгБЂгВИгВЛзЃ°зРЖгБМеПѓиГљгБ®гБ™гВКгБЊгБЩгАВгВѓгГ©гВ§гВҐгГ≥гГИгБЂгВ∞гГЂгГЉгГЧгГЭгГ™гВЈгГЉгБМеПНжШ†гБХгВМгБЯжЩВзВєгБІгАБгГ≠гГЉгВЂгГЂзЃ°зРЖиАЕгГСгВєгГѓгГЉгГЙгБМе§ЙжЫігБХгВМгБЊгБЩгАВ

2пЉН5пЉОгГСгВєгГѓгГЉгГЙгБЃзҐЇи™Н

гВѓгГ©гВ§гВҐгГ≥гГИгБЃгГ≠гГЉгВЂгГЂзЃ°зРЖиАЕгВҐгВЂгВ¶гГ≥гГИгБЂеѓЊгБЧгБ¶гАБеЙ≤гВКељУгБ¶гВЙгВМгБЯгГСгВєгГѓгГЉгГЙгВТ祯и™НгБЩгВЛгБЯгВБгБЃжЦєж≥ХгБ®гБЧгБ¶гАБдї•дЄЛгБЃ2гБ§гБЃгБМжМЩгБТгВЙгВМгБЊгБЩгАВ

пЉСпЉЙгГЙгГ°гВ§гГ≥гВ≥гГ≥гГИгГ≠гГЉгГ©гГЉгБЂгГ≠гВ∞гВ™гГ≥ > гГ¶гГЉгВґгГЉгБ®гВ≥гГ≥гГФгГ•гГЉгВњгГЉ > гВѓгГ©гВ§гВҐгГ≥гГИгБЃгГЧгГ≠гГСгГЖгВ£зФїйЭҐ > е±ЮжАІгВ®гГЗгВ£гВњгГЉ гБЛгВЙ祯и™Н

вАїгАМе±ЮжАІгВ®гГЗгВ£гВњгГЉгАНгБѓгАМи°®з§ЇгАНгГ°гГЛгГ•гГЉгБЛгВЙгАМжЛ°еЉµж©ЯиГљгАНгВТжЬЙеКєгБЂгБЩгВЛењЕи¶БгБМгБВгВКгБЊгБЩгАВ

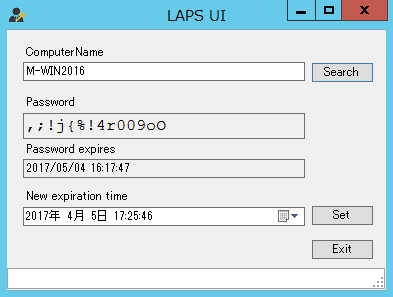

пЉТпЉЙгГЮгГНгГЉгВЄгГ£гГЉеБігБЂгВ§гГ≥гВєгГИгГЉгГЂгБХгВМгВЛгАБгАМLAPS UIгАНгБЛгВЙ祯и™Н

3пЉОLAPSгБЃзЫ£жЯї

LAPSгБЂгВИгВКгАБж≠£еЄЄгБЂгГСгВєгГѓгГЉгГЙгБЃе§ЙжЫігБМи°МгВПгВМгБ¶гБДгВЛгБЛгВТ祯и™НгБЩгВЛгБЯгВБгБЃзЫ£жЯїгГДгГЉгГЂгБ®гБЧгБ¶гАБжЬАеЊМгБЂгАБеЉКз§Њи£љеУБгБЃADAudit PlusгВТгБФзієдїЛгБХгБЫгБ¶гБДгБЯгБ†гБНгБЯгБДгБ®жАЭгБДгБЊгБЩгАВADAudit PlusгБѓгГУгГЂгГЙ5031гБЛгВЙгАБзЫ£жЯїеѓЊи±°гБ®гБЧгБ¶гАБLAPSгБЂгВИгВЛгГСгВєгГѓгГЉгГЙе§ЙжЫігВТињљеК†гБЧгБЊгБЧгБЯгАВADAudit PlusгВТдљњзФ®гБЧгБ¶гБДгБЯгБ†гБПгБУгБ®гБІгАБеЃЪжЬЯзЪДгБЂгГСгВєгГѓгГЉгГЙгБЃе§ЙжЫігБМи°МгВПгВМгБ¶гБДгВЛгБЛгВТ祯и™НгБЩгВЛйЪЫгАБеРДгВѓгГ©гВ§гВҐгГ≥гГИPCгБЃгГЧгГ≠гГСгГЖгВ£зФїйЭҐгВДгАБгГЮгГНгГЉгВЄгГ£гГЉеБігБЃгАМLAPS UIгАНгВТйЦЛгБПењЕи¶БгБМгБ™гБПгАБгГѓгГ≥гВѓгГ™гГГгВѓгБІе§Йж۳展ж≠ігВТи°®з§ЇгБЩгВЛгБУгБ®гБМгБІгБНгАБгБЊгБЯйБОеОїгБЃе§Йж۳展ж≠ігВТи®ЉиЈ°гБ®гБЧгБ¶жЃЛгБЩгБУгБ®гБМеПѓиГљгБ®гБ™гВКгБЊгБЩгАВ

祯и™НжЦєж≥ХпЉЪ

гГђгГЭгГЉгГИ > гВ≥гГ≥гГФгГ•гГЉгВњгГЉзЃ°зРЖ > гВ≥гГ≥гГФгГ•гГЉгВњгГЉе±ЮжАІгБЃжЦ∞гБЧгБД / еП§гБДеА§

вАїгАМгВ≥гГ≥гГФгГ•гГЉгВњгГЉе±ЮжАІгБЃжЦ∞гБЧгБД/еП§гБДеА§гАНгБЂгБ¶гАБе§ЙжЫіжЄИгБње±ЮжАІгБМгАМms-Mcs-AdmPwdExpirationTimeгАНгБ®гБ™гБ£гБ¶гБДгВЛгВ§гГЩгГ≥гГИгБМгАБLAPSгБЂгВИгВКе§ЙжЫігБХгВМгБЯгВВгБЃгБЂгБ™гВКгБЊгБЩгАВ

гВВгБЧгАБе∞СгБЧгБІгВВADAudit PlusгБЂгБФиИИеС≥гВТжМБгБ£гБ¶гБДгБЯгБ†гБСгБЊгБЧгБЯгВЙгАБгАМ30жЧ•йЦУгБЃзД°жЦЩгГИгГ©гВ§гВҐгГЂпЉИи©ХдЊ°зЙИпЉЙгАНгВТжШѓйЭЮгБК詶гБЧгБПгБ†гБХгБДгАВи©ХдЊ°жЬЯйЦУдЄ≠гБѓгАБжКАи°УгВµгГЭгГЉгГИгВВгБФеИ©зФ®еПѓиГљгБІгБЩгАВ

вЙ™ADAudit PlusгБЃгГАгВ¶гГ≥гГ≠гГЉгГЙгГЪгГЉгВЄвЙЂ

https://www.manageengine.jp/products/ADAudit_Plus/download.html

Password Manager ProгВВгБКгБЩгБЩгВБпЉБ

LAPSгБІгБѓиІ£ж±ЇгБІгБНгБ™гБДгВИгБЖгБ™гГ≠гГЉгВЂгГЂзЃ°зРЖиАЕгГСгВєгГѓгГЉгГЙгБЃи™≤й°МгБЂгБѓгАБзЙєж®©IDзЃ°зРЖгГДгГЉгГЂгАМPassword Manager ProгАНгБМгБКгБЩгБЩгВБгБІгБЩгАВгГ¶гГЉгВґгГЉгБЂгГСгВєгГѓгГЉгГЙгВТи≤ЄгБЧеЗЇгБЩйЪЫгБЃгГСгВєгГѓгГЉгГЙеИ©зФ®жЩВйЦУгБЃеИґйЩРгВДгАБйМ≤зФїгБЂгВИгВЛжУНдљЬеЖЕеЃєгБЃи®ШйМ≤гАБгБХгВЙгБЂжУНдљЬзµВдЇЖеЊМгБЃгГСгВєгГѓгГЉгГЙгБЃиЗ™еЛХе§ЙжЫігБ™гБ©гАБгГ≠гГЉгВЂгГЂзЃ°зРЖиАЕгВҐгВЂгВ¶гГ≥гГИгВТеКєзОЗзЪДгБЛгБ§еЃЙеЕ®гБЂйБЛзФ®гБЩгВЛгБЯгВБгБЃж©ЯиГљгВТи±КеѓМгБЂгБЭгВНгБИгБ¶гБДгБЊгБЩгАВ

и©≥гБЧгБПгБѓгАБгАРPassword Manager Pro гГ≠гГЉгВЂгГЂзЃ°зРЖиАЕгВҐгВЂгВ¶гГ≥гГИзЃ°зРЖ гГЪгГЉгВЄгАСгБІгБФзієдїЛгБЧгБ¶гБДгБЊгБЩгБЃгБІгАБгБЬгБ≤гБФи¶ІгБПгБ†гБХгБДгАВ

гГХгВ£гГЉгГЙгГРгГГгВѓгГХгВ©гГЉгГ†

ељУгВµгВ§гГИгБІж§Ьи®ЉгБЧгБ¶гБїгБЧгБДгБУгБ®гАБи®ШдЇЛгБЂгБЧгБ¶гБїгБЧгБДй°МжЭРгБ™гБ©гБВгВКгБЊгБЧгБЯгВЙгАБдї•дЄЛгБЃгГХгВ£гГЉгГЙгГРгГГгВѓгГХгВ©гГЉгГ†гВИгВКгБКж∞ЧиїљгБЂгБКзЯ•гВЙгБЫгБПгБ†гБХгБДгАВ