Reading Time: 1 minutes

ήΑΡύδχόυκήΑΣ ώΑμϋ╝ΚΎ╝γADήΒτήΒνήΒΕήΒοίφοήΒ╝ήΒΗ

ϊ╗ΛίδηήΒψActive DirectoryήΒχϋρφίχγήΒχϊ╕φήΒπόεΑήΓΓίθ║όευύγΕήΒΜήΒνώΘΞϋοΒήΒςϋρφίχγήΒπήΒΓήΓΜήΑΝύδμόθ╗ήΔζήΔςήΓ╖ήΔ╝ήΑΞήΒτήΒνήΒΕήΒοήΒΦύ┤╣ϊ╗ΜήΒΩήΒ╛ήΒβήΑΓ

όρβύγΕίηΜόΦ╗όΤΔήΒρήΒΕήΒμήΒθώταί║οήΒςόΦ╗όΤΔόΚΜό│ΧήΒΝόρςϋκΝήΒβήΓΜύΠ╛ϊ╗μήΒτήΒΛήΒΕήΒοήΑΒόΦ╗όΤΔήΒχίΖΗίΑβήΓΤήΒΕήΒκόΩσήΒΠίψθύθξήΒΩήΑΒόΦ╗όΤΔήΓΤώα╗όφλήΒβήΓΜήΒΥήΒρήΒΝό▒ΓήΓΒήΓΚήΓΝήΒοήΒΕήΒ╛ήΒβήΑΓήΒζήΒχήΒθήΓΒήΒχόΚΜόχ╡ήΒχϊ╕ΑήΒνήΒρήΒΩήΒοήΑΒWindowsήΒτόρβό║ΨόΡφϋ╝ΚήΒΧήΓΝήΒοήΒΕήΓΜήΓνήΔβήΔ│ήΔΙήΔΥήΔξήΔ╝ήΓλήΔ╝ήΒχύλ║ϋςΞήΒΝόΝβήΒΤήΓΚήΓΝήΒ╛ήΒβήΑΓ

ήΓνήΔβήΔ│ήΔΙήΔΥήΔξήΔ╝ήΓλήΔ╝ήΒψήΓ│ήΔ│ήΔΙήΔφήΔ╝ήΔτήΔΣήΔΞήΔτήΒχήΑΝύχκύΡΗήΔΕήΔ╝ήΔτήΑΞήΒΜήΓΚήΑΒήΒΓήΓΜήΒΕήΒψήΓ│ήΔηήΔ│ήΔΚήΔΩήΔφήΔ│ήΔΩήΔΙήΒΜήΓΚ”eventvwr“ήΒρίχθϋκΝήΒΩήΒοϋ╡╖ίΜΧήΒΩήΒ╛ήΒβήΒΥήΒχήΓνήΔβήΔ│ήΔΙήΔΥήΔξήΔ╝ήΓλήΔ╝ήΒτόχΜήΒΧήΓΝήΒοήΒΕήΓΜήΔφήΓ░ήΒχϊ╕φήΒπήΓΓήΑΝήΓ╗ήΓφήΔξήΔςήΔΗήΓμήΔφήΓ░ήΑΞήΒρίΣ╝ήΒ░ήΓΝήΓΜήΔφήΓ░ήΓΤήΒΥήΒ╛ήΓΒήΒτύλ║ϋςΞήΒβήΓΜήΒΥήΒρήΒΝίνπίΙΘήΒτήΒςήΓΛήΒ╛ήΒβήΑΓ

ήΓ╗ήΓφήΔξήΔςήΔΗήΓμήΔφήΓ░ήΒτήΒψήΔοήΔ╝ήΓ╢ήΔ╝ήΒχήΔφήΓ░ήΓςήΔ│ήΔφήΓ░ήΓςήΔΧήΒχϋραώΝ▓ήΓΕήΓςήΔΨήΓ╕ήΓπήΓψήΔΙήΒτίψ╛ήΒβήΓΜήΓλήΓψήΓ╗ήΓ╣ί▒ξόφ┤ήΒςήΒσήΒΝϋραώΝ▓ήΒΧήΓΝήΓΜήΒχήΒπήΒβήΒΝήΑΒήΒβήΒ╣ήΒοήΒχήΔφήΓ░ήΒΝόεΑίΙζήΒΜήΓΚϋραώΝ▓ήΒΧήΓΝήΒοήΒΕήΓΜήΒρήΒΕήΒΗήΓΠήΒΣήΒπήΒψήΒΓήΓΛήΒ╛ήΒδήΓΥήΑΓύχκύΡΗϋΑΖήΒΝήΒσήΒχήΔφήΓ░ήΓΤϋραώΝ▓ήΒβήΓΜήΒχήΒΜήΓΤήΑΒϊ║ΙήΓΒϋρφίχγήΒβήΓΜί┐ΖϋοΒήΒΝήΒΓήΓΜήΒχήΒπήΒβήΑΓ(ήΒβήΒ╣ήΒοήΓΤϋραώΝ▓ήΒβήΓΜήΓΙήΒΗϋρφίχγήΒΩήΒοήΒΩήΒ╛ήΒΗήΒρήΑΒίνπώΘΠήΒχήΔφήΓ░ήΒΝίΘ║ίΛδήΒΧήΓΝήΓ╡ήΓνήΓ║ήΒΝίνπήΒΞήΒΠήΒςήΓΜήΒχήΒψήΓΓήΒκήΓΞήΓΥήΑΒώΘΞϋοΒήΒςήΔφήΓ░ήΓΤϋοΜϋΡ╜ήΒρήΒΩήΒοήΒΩήΒ╛ήΒΗίΠψϋΔ╜όΑπήΒΝώταήΒΠήΒςήΓΛήΒ╛ήΒβήΑΓ)

ήΒζήΒΩήΒοήΒσήΒχήΔφήΓ░ήΓΤϋραώΝ▓ήΒβήΓΜήΒχήΒΜήΓΤό▒║ίχγήΒβήΓΜήΒχήΒΝήΑΒϊ╗ΛίδηήΒΦύ┤╣ϊ╗ΜήΒβήΓΜήΑΝύδμόθ╗ήΔζήΔςήΓ╖ήΔ╝ήΑΞήΒςήΒχήΒπήΒβΎ╝Β

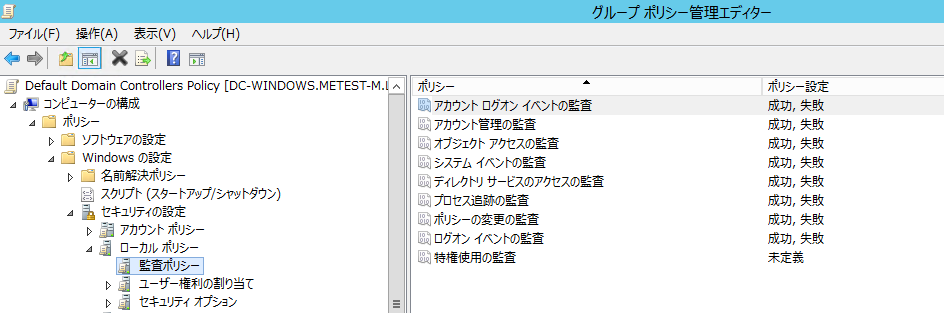

ύδμόθ╗ήΔζήΔςήΓ╖ήΔ╝ήΓΤύλ║ϋςΞήΑΒϋρφίχγήΒβήΓΜόΨ╣ό│Χ

ύδμόθ╗ήΔζήΔςήΓ╖ήΔ╝ήΓΤϋρφίχγήΒβήΓΜήΒτήΒψήΑΒήΓ░ήΔτήΔ╝ήΔΩήΔζήΔςήΓ╖ήΔ╝ύχκύΡΗήΓρήΔΘήΓμήΓ┐ήΔ╝ήΓΤώΨΜήΒΞϋρφίχγήΓΤϋκΝήΒΕήΒθήΒΕGPOήΓΤίΠ│ήΓψήΔςήΔΔήΓψήΒΩήΒοήΑΝύ╖ρώδΗήΑΞήΓΤίχθϋκΝί╛ΝήΑΒϊ╗ξϊ╕ΜήΒχήΓΙήΒΗήΒτύπ╗ίΜΧήΒΩήΒοήΒΠήΒιήΒΧήΒΕήΑΓ

ήΑΝήΓ│ήΔ│ήΔΦήΔξήΔ╝ήΓ┐ήΔ╝ήΒχόπΜόΙΡήΑΞΎ╝ΞήΑΝήΔζήΔςήΓ╖ήΔ╝ήΑΞΎ╝ΞήΑΝWindowsήΒχϋρφίχγήΑΞΎ╝ΞήΑΝήΓ╗ήΓφήΔξήΔςήΔΗήΓμήΒχϋρφίχγήΑΞΎ╝Ξ┬ιήΑΝήΔφήΔ╝ήΓτήΔτ ήΔζήΔςήΓ╖ήΔ╝ήΑΞΎ╝ΞήΑΝύδμόθ╗ήΔζήΔςήΓ╖ήΔ╝ήΑΞ

έΑ╗ήΓ░ήΔτήΔ╝ήΔΩήΔζήΔςήΓ╖ήΔ╝ύχκύΡΗήΓρήΔΘήΓμήΓ┐ήΔ╝ήΓΤώΨΜήΒΠήΒτήΒψήΓ│ήΔηήΔ│ήΔΚήΔΩήΔφήΔ│ήΔΩήΔΙήΒΜήΓΚϊ╗ξϊ╕ΜήΒχήΓ│ήΔηήΔ│ήΔΚήΓΤίχθϋκΝήΒΩήΒοήΒΠήΒιήΒΧήΒΕήΑΓ

έΚςήΔΚήΔκήΓνήΔ│ήΓ│ήΔ│ήΔΙήΔφήΔ╝ήΔσήΔ╝ήΒχίι┤ίΡΙέΚτήΑΑgpmc.mscήΑΑέΚςήΔκήΔ│ήΔΡήΔ╝ήΓ╡ήΔ╝ήΔΡήΔ╝ήΒχίι┤ίΡΙέΚτήΑΑgpedit.msc

ύδμόθ╗ήΔζήΔςήΓ╖ήΔ╝ήΒτήΒψϊ╗ξϊ╕ΜήΒχ9ήΒνήΒχώιΖύδχήΒΝήΒΓήΓΛήΒ╛ήΒβΎ╝γ

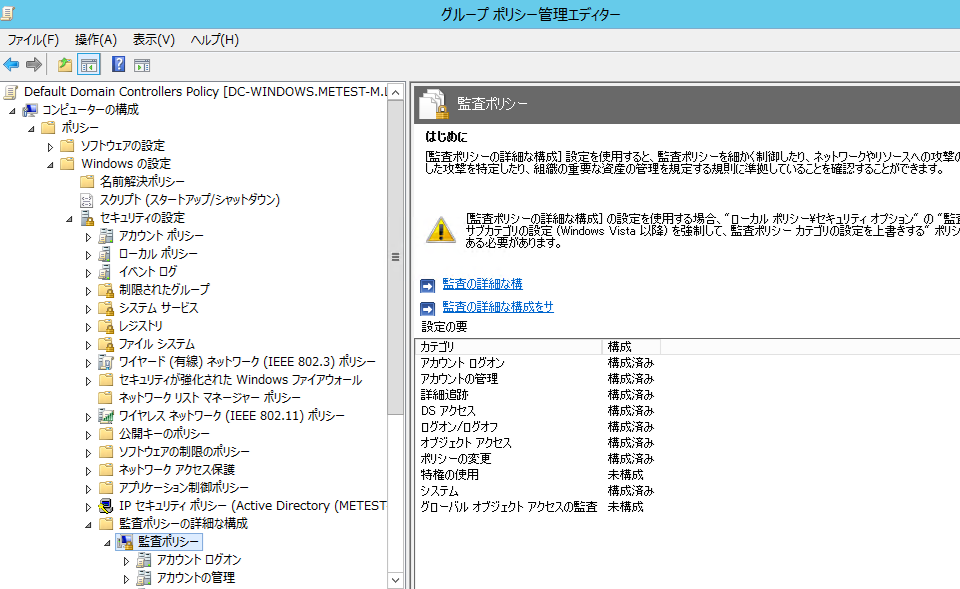

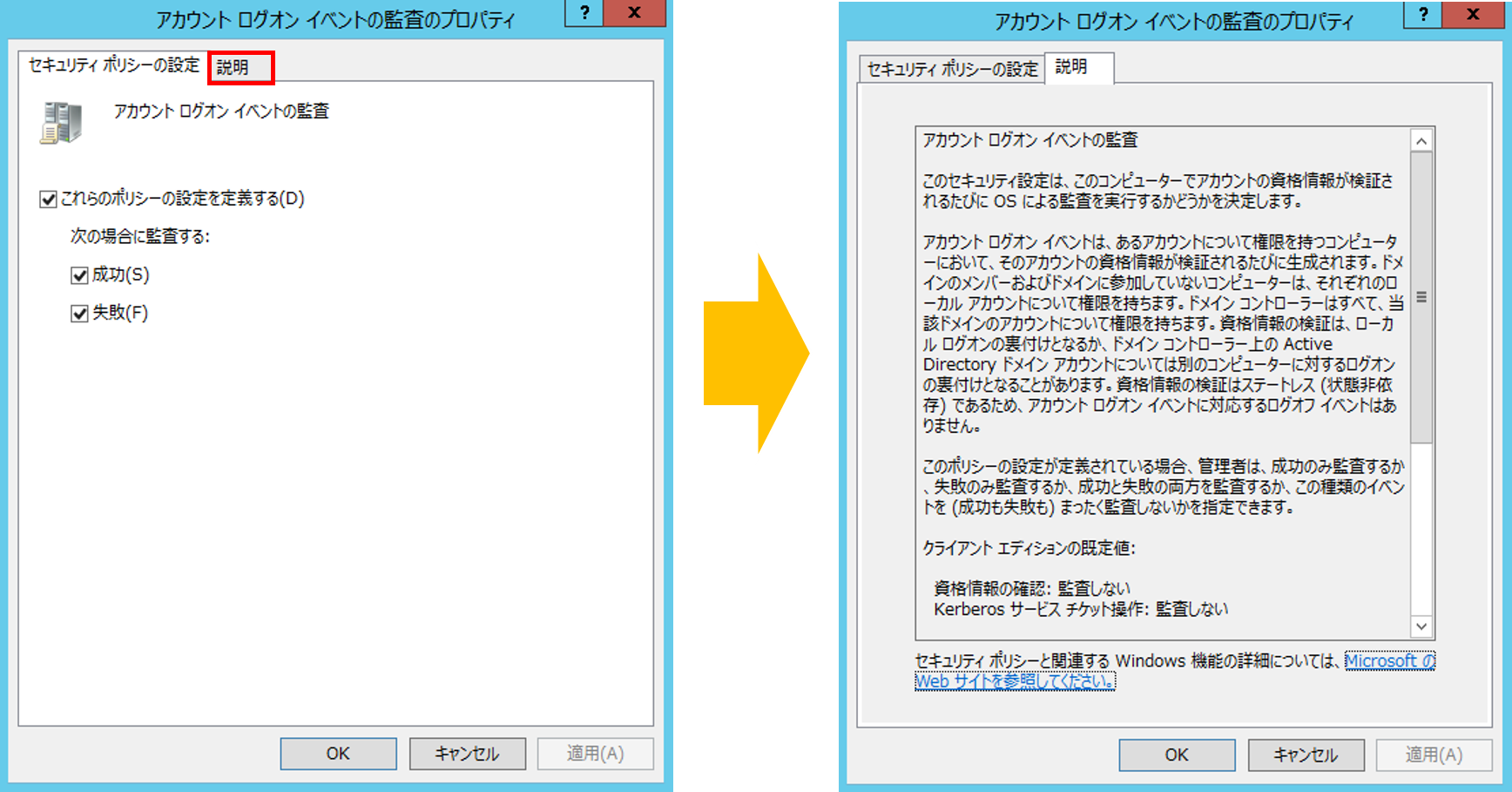

ϊ╛ΜήΒΙήΒ░ήΔφήΓ░ήΓςήΔ│ήΓνήΔβήΔ│ήΔΙήΒτώΨλήΒβήΓΜήΔφήΓ░ήΓΤϋραώΝ▓ήΒΩήΒθήΒΕίι┤ίΡΙήΑΒήΑΝήΓλήΓτήΓοήΔ│ήΔΙ ήΔφήΓ░ήΓςήΔ│ ήΓνήΔβήΔ│ήΔΙήΒχύδμόθ╗ήΑΞήΓΤήΓψήΔςήΔΔήΓψί╛Ν[ήΒΥήΓΝήΓΚήΒχήΔζήΔςήΓ╖ήΔ╝ήΒχϋρφίχγήΓΤίχγύ╛σήΒβήΓΜ]ήΔΒήΓπήΔΔήΓψήΔεήΔΔήΓψήΓ╣ήΓΤώΒ╕όΛηήΒΩήΒοήΑΒ[όΙΡίΛθ]ήΒρ[ίν▒όΧΩ]ήΒτήΔΒήΓπήΔΔήΓψήΓΤίΖξήΓΝήΒ╛ήΒβήΑΓ

ήΒζήΒΗήΒβήΓΜήΒΥήΒρήΒπήΑΒήΓλήΓτήΓοήΔ│ήΔΙήΒχήΔφήΓ░ήΓςήΔ│ήΒχόΙΡίΛθ/ίν▒όΧΩόβΓήΒτύδμόθ╗ήΓρήΔ│ήΔΙήΔςήΒΝύΦθόΙΡήΒΧήΓΝήΒ╛ήΒβήΑΓ

ήΒ╛ήΒθWindows Server 2008ϊ╗ξώβΞήΒΜήΓΚήΒψήΑΒήΓΙήΓΛύ┤░ήΒΜήΒΕϋρφίχγήΒΝίΠψϋΔ╜ήΒςήΑΝύδμόθ╗ήΔζήΔςήΓ╖ήΔ╝ήΒχϋσ│ύ┤░ήΒςόπΜόΙΡήΑΞήΒΝϋρφίχγίΠψϋΔ╜ήΒπήΒβήΑΓύδμόθ╗ήΔζήΔςήΓ╖ήΔ╝ήΒχϋσ│ύ┤░ήΒςόπΜόΙΡήΓΤώΨΜήΒΠήΒτήΒψήΑΒGPOήΓΤίΠ│ήΓψήΔςήΔΔήΓψήΒΩήΒοήΑΝύ╖ρώδΗήΑΞήΓΤίχθϋκΝί╛ΝήΑΒϊ╗ξϊ╕ΜήΒχήΓΙήΒΗήΒτύπ╗ίΜΧήΒΩήΒοήΒΠήΒιήΒΧήΒΕήΑΓ

ήΑΝήΓ│ήΔ│ήΔΦήΔξήΔ╝ήΓ┐ήΔ╝ήΒχόπΜόΙΡήΑΞΎ╝ΞήΑΝήΔζήΔςήΓ╖ήΔ╝ήΑΞΎ╝ΞήΑΝWindowsήΒχϋρφίχγήΑΞΎ╝ΞήΑΝήΓ╗ήΓφήΔξήΔςήΔΗήΓμήΒχϋρφίχγήΑΞΎ╝Ξ ήΑΝύδμόθ╗ήΔζήΔςήΓ╖ήΔ╝ήΒχϋσ│ύ┤░ήΒςόπΜόΙΡήΑΞΎ╝ΞήΑΝύδμόθ╗ήΔζήΔςήΓ╖ήΔ╝ήΑΞ

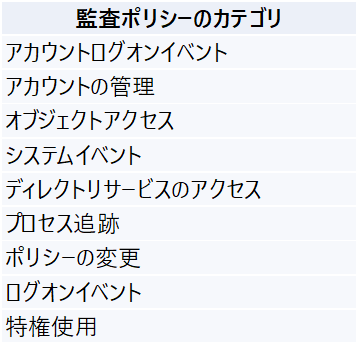

ϋσ│ύ┤░ήΒςόπΜόΙΡήΒχύδμόθ╗ήΔζήΔςήΓ╖ήΔ╝ήΒτήΒψϊ╗ξϊ╕ΜήΒχ10ήΒνήΒχώιΖύδχήΒΝήΒΓήΓΛήΒ╛ήΒβΎ╝γ

ίΡΕήΔζήΔςήΓ╖ήΔ╝ήΒχίΗΖίχ╣ήΒτήΒνήΒΕήΒοήΒψήΑΒήΔζήΔςήΓ╖ήΔ╝ίΡΞήΓΤήΔΑήΔΨήΔτήΓψήΔςήΔΔήΓψί╛ΝήΑΒήΑΝϋςυόαΟήΑΞήΓ┐ήΔΨήΒτύπ╗ίΜΧήΒβήΓΜήΒΥήΒρήΒπϋσ│ύ┤░ήΒςϋςυόαΟόΨΘήΓΤϋκρύν║ήΒβήΓΜήΒΥήΒρήΒΝίΠψϋΔ╜ήΒπήΒβήΑΓ

ήΒζήΒΩήΒούδμόθ╗ήΔζήΔςήΓ╖ήΔ╝ήΓΤϋρφίχγί╛ΝήΒψήΑΒήΓ│ήΔηήΔ│ήΔΚήΔΩήΔφήΔ│ήΔΩήΔΙήΒΜήΓΚϊ╗ξϊ╕ΜήΒχήΓ│ήΔηήΔ│ήΔΚήΓΤίχθϋκΝήΒβήΓΜήΒΥήΒρήΒπίΖρήΒοήΒχήΓ│ήΔ│ήΔΦήΔξήΔ╝ήΓ┐ήΔ╝ήΒτίψ╛ήΒΩήΒοίΞ│ί║πήΒτήΓ░ήΔτήΔ╝ήΔΩήΔζήΔςήΓ╖ήΔ╝ήΒχόδ┤όΨ░ήΓΤϋκΝήΒΗήΒΥήΒρήΒΝίΠψϋΔ╜ήΒπήΒβήΑΓ

gpupdate /force

ήΒ╛ήΒθύΠ╛ίερϋρφίχγήΒΧήΓΝήΒοήΒΕήΓΜύδμόθ╗ήΔζήΔςήΓ╖ήΔ╝ήΒχϊ╕ΑϋοπήΓΤϋκρύν║ήΒβήΓΜήΒτήΒψήΑΒήΓ│ήΔηήΔ│ήΔΚήΔΩήΔφήΔ│ήΔΩήΔΙήΒΜήΓΚϊ╗ξϊ╕ΜήΒχήΓ│ήΔηήΔ│ήΔΚήΓΤίχθϋκΝήΒΩήΒ╛ήΒβήΑΓ

auditpol /get /category:*

ϊ╗ξϊ╕ΛήΒΝύδμόθ╗ήΔζήΔςήΓ╖ήΔ╝ήΒχϋςυόαΟήΑΒήΒΛήΓΙήΒ│ϋρφίχγόΨ╣ό│ΧήΒχήΒΦύ┤╣ϊ╗ΜήΒτήΒςήΓΛήΒ╛ήΒβήΑΓϋρφίχγί╛ΝήΑΒήΓνήΔβήΔ│ήΔΙήΔΥήΔξήΔ╝ήΓλήΔ╝ήΒπήΒψϊ╗ξϊ╕ΜήΒχήΓΙήΒΗήΒςύΦ╗ώζλήΒπήΔφήΓ░ήΒχϊ╕ΑϋοπήΓΤύλ║ϋςΞήΒβήΓΜήΒΥήΒρήΒΝήΒπήΒΞήΒ╛ήΒβήΑΓ

ύδμόθ╗ήΔζήΔςήΓ╖ήΔ╝ϋρφίχγί╛ΝήΒτήΓΙήΒΠήΒΓήΓΜϋς▓ώκΝήΑΝώδΗϋρΙίε░ύΞΕήΑΞ

ό│ρώΘΙήΒπήΓΓόδ╕ήΒΞήΒ╛ήΒΩήΒθήΒΝήΑΒήΒβήΒ╣ήΒοήΒχήΔφήΓ░ήΓΤϋραώΝ▓ήΒβήΓΜήΓΙήΒΗήΒτϋρφίχγήΒβήΓΜήΒΥήΒρήΒπϋΗρίνπήΒςόΔΖίι▒ήΓΤίΖξόΚΜήΒβήΓΜήΒΥήΒρήΒΝήΒπήΒΞήΒ╛ήΒβήΑΓήΒΩήΒΜήΒΩήΑΒήΒζήΓΝήΒιήΒΣϋΗρίνπήΒςόΔΖίι▒ήΓΤήΓνήΔβήΔ│ήΔΙήΔΥήΔξήΔ╝ήΓλήΔ╝ήΒρίΡΣήΒΞίΡΙήΒΕήΒςήΒΝήΓΚϊ║║ήΒχόΚΜήΒπύχκύΡΗήΒβήΓΜήΒΥήΒρήΒψήΑΒίχθϋ│ςϊ╕ΞίΠψϋΔ╜ήΒτϋ┐ΣήΒΕήΒρήΒΕήΒΗήΒχήΒΝύΠ╛ίχθήΒπήΒβήΑΓ

ίΖ╖ϊ╜ΥύγΕήΒτήΒψήΑΒϊ╛ΜήΒΙήΒ░ϊ╗ξϊ╕ΜήΒχήΓΙήΒΗήΒςίΧΠώκΝήΒΝήΒΓήΓΛήΒ╛ήΒβήΑΓ

ίε░ύΞΕήΒζήΒχϊ╕ΑΎ╝γϋσ▓ί╜ΥήΔφήΓ░ήΒχόΛ╜ίΘ║ήΒΝίνπίνΚ

ήΓνήΔβήΔ│ήΔΙήΔΥήΔξήΔ╝ήΓλήΔ╝ήΒπήΒψήΑΒίχθϋ│ςήΒχύδμόθ╗ήΒρήΒψώΨλϊ┐ΓήΒχήΒςήΒΕήΔφήΓ░ήΓΕόπαήΑΖήΒςήΔοήΔ╝ήΓ╢ήΔ╝ήΓΕήΓ╖ήΓ╣ήΔΗήΔιήΓλήΓτήΓοήΔ│ήΔΙήΒτήΓΙήΒμήΒούβ║ύΦθήΒΩήΒθήΓνήΔβήΔ│ήΔΙήΔφήΓ░ήΓΓϋκρύν║ήΒΧήΓΝήΒ╛ήΒβήΑΓύΚ╣ήΒτήΔΚήΔκήΓνήΔ│ήΓ│ήΔ│ήΔΙήΔφήΔ╝ήΔσήΔ╝ήΓΕWindowsήΔΧήΓκήΓνήΔτήΓ╡ήΔ╝ήΔΡήΔ╝ήΒςήΒσήΒχήΓ╡ήΔ╝ήΔΡήΔ╝όσθίβρήΒΜήΓΚίΘ║ίΛδήΒΧήΓΝήΓΜήΔφήΓ░ώΘΠήΒψήΒρήΒοήΓΓϋΗρίνπήΒςόΧ░ήΒρήΒςήΓΜίΓ╛ίΡΣήΒΝήΒΓήΓΛήΑΒήΔφήΓ░ήΒχϊ╕φήΒΜήΓΚϋς┐όθ╗ήΒτί┐ΖϋοΒήΒςήΔφήΓ░ήΒιήΒΣήΓΤύδχόνεήΒπόΛ╜ίΘ║ήΒβήΓΜήΒχήΒψώςρήΒχόΛαήΓΝήΓΜϊ╜εόξφήΒπήΒβήΑΓήΒ╛ήΒθήΑΒήΓνήΔ│ήΓ╖ήΔΘήΔ│ήΔΙϋς┐όθ╗ήΒχώγδήΒςήΒσήΒπήΑΒόβΓύ│╗ίΙΩήΔβήΔ╝ήΓ╣ήΒπϋνΘόΧ░ήΒχήΓ╡ήΔ╝ήΔΡήΔ╝ήΒχήΔφήΓ░ήΓΤύλ║ϋςΞήΒβήΓΜϊ╜εόξφήΒΝύβ║ύΦθήΒΩήΒθίι┤ίΡΙήΒψήΑΒήΒζήΓΝήΒηήΓΝήΒχήΓ╡ήΔ╝ήΔΡήΔ╝ήΒχήΓνήΔβήΔ│ήΔΙήΔΥήΔξήΔ╝ήΓλήΔ╝ήΒτίψ╛ήΒΩήΒοήΑΒϋς┐όθ╗ήΓΤϋκΝήΒςήΒΗί┐ΖϋοΒήΒΝήΒΓήΓΛήΑΒήΒΥήΒκήΓΚήΓΓόΚΜϊ╜εόξφήΒπήΒψήΒρήΒοήΓΓίνπίνΚήΒςϊ╜εόξφήΒρήΒςήΓΛήΒ╛ήΒβήΑΓ

ίε░ύΞΕήΒζήΒχϊ║ΝΎ╝γήΔΧήΓμήΔτήΓ┐ήΔ╝όσθϋΔ╜ήΒΝϊ╕ΞίΞΒίΙΗ

ήΓνήΔβήΔ│ήΔΙήΔΥήΔξήΔ╝ήΓλήΔ╝ήΒτήΒψήΔφήΓ░ήΓΤήΔΧήΓμήΔτήΓ┐ήΔ╝ήΒβήΓΜόσθϋΔ╜ήΒΝήΒνήΒΕήΒοήΒΕήΒ╛ήΒβήΑΓήΒΩήΒΜήΒΩήΑΒήΔΧήΓμήΔτήΓ┐ήΔ╝ήΒχόΥΞϊ╜εόΑπήΒψίΞΒίΙΗήΒρήΒψϋρΑήΒΙήΒγήΑΒήΔοήΔ╝ήΓ╢ήΔ╝ίΡΞήΓΕήΓνήΔβήΔ│ήΔΙIDήΒςήΒσήΒτήΓΙήΓΜύ╡ηήΓΛϋ╛╝ήΒ┐ήΓΕύΚ╣ίχγήΒχόΩξόβΓήΒτήΒΛήΒΣήΓΜήΔφήΓ░ήΔΘήΔ╝ήΓ┐ήΒχύ╡ηήΓΛϋ╛╝ήΒ┐ήΓΤήΒβήΓΜήΒΥήΒρήΒΝώδμήΒΩήΒρήΒΕήΒΗίΧΠώκΝήΒΝήΒΓήΓΛήΒ╛ήΒβήΑΓύΠ╛ίι┤ήΒπήΒψήΓ╣ήΔΦήΔ╝ήΔΘήΓμήΔ╝ήΒςίψ╛ί┐εήΒΝό▒ΓήΓΒήΓΚήΓΝήΓΜήΒθήΓΒήΑΒήΓνήΔβήΔ│ήΔΙήΔΥήΔξήΔ╝ήΓλήΔ╝ήΒψϋς┐όθ╗ήΒχίΛ╣ύΟΘίΝΨήΓΤίδ│ήΓΝήΓΜώΒσίΙΘήΒςήΔΕήΔ╝ήΔτήΒρήΒψϋρΑήΒΙήΒ╛ήΒδήΓΥήΑΓ

ίε░ύΞΕήΒζήΒχϊ╕ΚΎ╝γήΔφήΓ░ήΒχήΔφήΔ╝ήΔΗήΔ╝ήΓ╖ήΔπήΔ│ήΒΝϋκΝήΓΠήΓΝήΓΜ

ήΓνήΔβήΔ│ήΔΙήΔφήΓ░ήΒψήΓ╡ήΔ╝ήΔΡήΔ╝ήΒτϋΥΕύσΞήΒΧήΓΝήΒ╛ήΒβήΑΓήΓ╡ήΔ╝ήΔΡήΔ╝ήΒτήΒψήΑΒήΔφήΓ░ήΒχϊ┐ζίφαήΓΕήΔφήΔ╝ήΔΗήΓ╖ήΔπήΔ│ήΓΤϋκΝήΒςήΒΗόσθϋΔ╜ήΒψήΒΓήΓΛήΒ╛ήΒβήΒΝήΑΒώΧ╖όεθύγΕήΒςϊ┐ζίφαήΒτήΒψώΒσήΒΩήΒοήΒΕήΒ╛ήΒδήΓΥήΑΓύΡΗύΦ▒ήΒψήΑΒήΓ╡ήΔ╝ήΔΡήΔ╝ήΒπήΔφήΓ░ήΒχώΧ╖όεθϊ┐ζύχκήΓΤίχθόΨ╜ήΒβήΓΜήΒρήΑΒήΓ╡ήΔ╝ήΔΡήΔ╝ίΗΖήΒχήΔΘήΓμήΓ╣ήΓψήΓ╣ήΔγήΔ╝ήΓ╣ήΒχϊ╕Ξϋ╢│ήΓΕήΓ╡ήΔ╝ήΔΡήΔ╝ϋ▓ιϋΞ╖ήΒςήΒσήΒχήΔΘήΔκήΔςήΔΔήΔΙήΒΝήΒΓήΓΜήΒθήΓΒήΒπήΒβήΑΓύΠ╛ϊ╗μήΒπήΒψήΑΒόΩξώιΔήΒΜήΓΚήΒχώΒΜύΦρήΒρήΒΩήΒοήΑΒήΔφήΓ░ήΒςήΒσήΒχϋρ╝ϋ╖κήΔΘήΔ╝ήΓ┐ήΒψήΑΒίΙξήΓ╡ήΔ╝ήΔΡήΔ╝ήΒτώδΗύ┤ΕύγΕήΒτϊ┐ζύχκήΒβήΓΜήΒΥήΒρήΒΝόΟρίξρήΒΧήΓΝήΒοήΒΕήΒ╛ήΒβήΑΓήΒζήΒΗήΒβήΓΜήΒΥήΒρήΒχήΔκήΔςήΔΔήΔΙήΒψόυκήΒχ2ύΓ╣ήΒπήΒβήΑΓ

- ήΔφήΓ░ί░ΓύΦρήΓ╡ήΔ╝ήΔΡήΔ╝ήΒ╕ϊ┐ζύχκήΓΤήΒβήΓΜήΒΥήΒρήΒπήΑΒήΔΘήΔ╝ήΓ┐ήΒχώΧ╖όεθϊ┐ζύχκήΓΤίχθύΠ╛

- ϋνΘόΧ░ήΒχήΓ╡ήΔ╝ήΔΡήΔ╝/όσθίβρήΒχήΔφήΓ░ήΔΘήΔ╝ήΓ┐ήΓΤϊ╕ΑίΖΔύγΕήΒτύχκύΡΗ

ήΒΥήΓΝήΓΚήΒχύΡΗύΦ▒ήΒΜήΓΚήΑΒίνγήΒΠήΒχύχκύΡΗϋΑΖήΒΝύδμόθ╗ήΔφήΓ░ήΒχϋς┐όθ╗ήΓΤήΒΥήΓΝήΓΚήΒχίΧΠώκΝήΓΤϋπμό▒║ήΒπήΒΞήΓΜόεΚίΕθήΔΕήΔ╝ήΔτήΒπίχθόΨ╜ήΒΩήΒοήΒΕήΒ╛ήΒβήΑΓ

ύδμόθ╗ήΔφήΓ░ήΓΤύ░κίΞαήΒτίΠψϋοΨίΝΨήΒπήΒΞήΓΜήΔΕήΔ╝ήΔτ

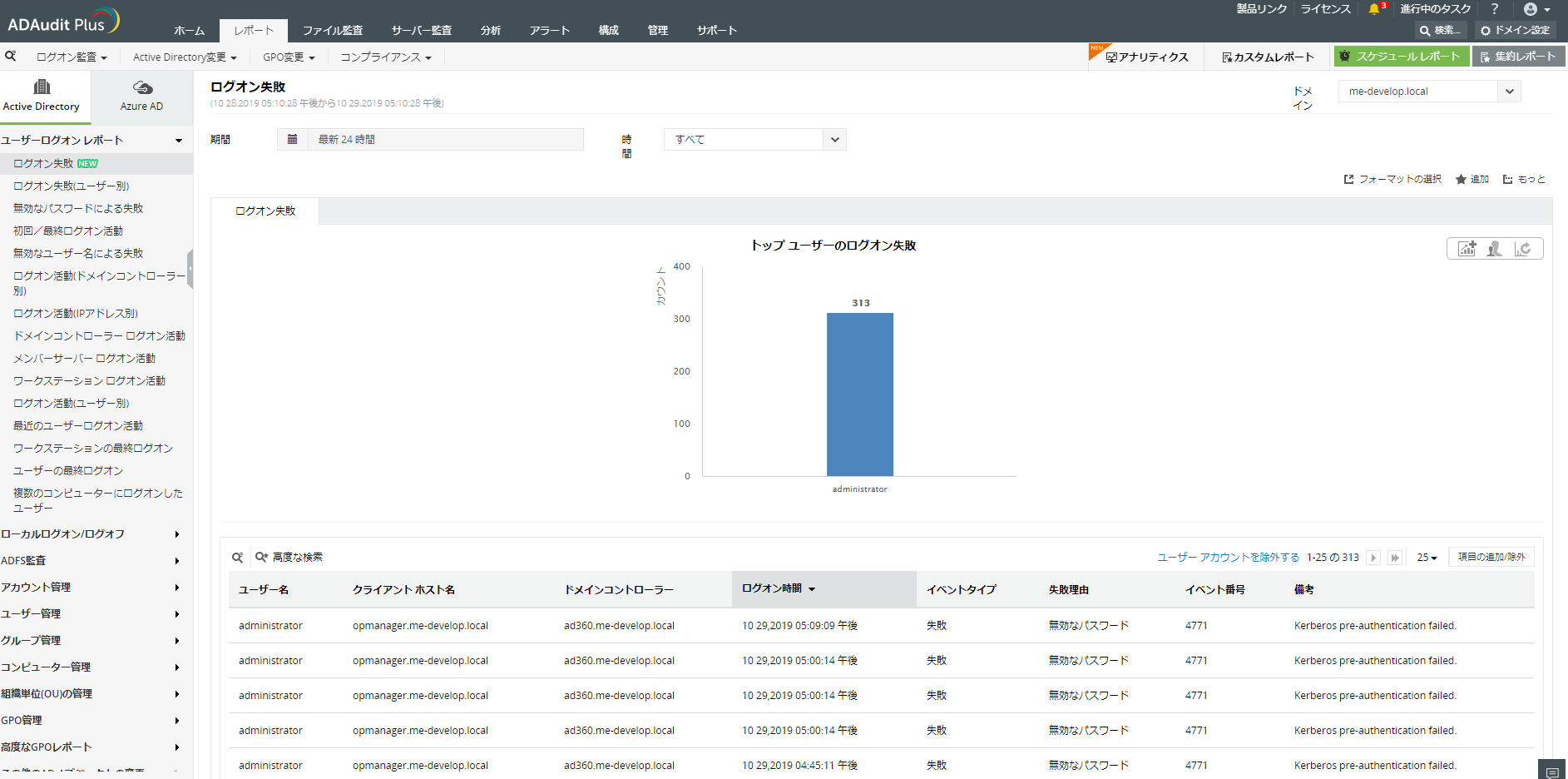

ManageEngineήΒΝόΠΡϊ╛δήΒβήΓΜActive Directoryύδμόθ╗ήΔφήΓ░ίΙΗόηΡήΔΕήΔ╝ήΔτήΑΝADAudit PlusήΑΞήΓΓήΒζήΒχήΒ▓ήΒρήΒνήΒπήΒβήΑΓύΦθήΔφήΓ░ήΓΤόΕΠϋφαήΒβήΓΜήΒΥήΒρήΒςήΒΠύχκύΡΗήΒπήΒΞήΓΜήΒθήΓΒϋς░ήΒπήΓΓύ░κίΞαήΒτϋς┐όθ╗ήΓΤϋκΝήΒΗήΒΥήΒρήΒΝήΒπήΒΞήΑΒίΚΞϋ┐░ήΒχ3ήΒνήΒχίε░ύΞΕήΒΜήΓΚήΓΓώΨΜόΦ╛ήΒΧήΓΝήΒ╛ήΒβήΑΓ

ύΕκόΨβήΒπϊ╜┐ήΒΙήΒ╛ήΒβΎ╝╗όσθϋΔ╜ίΙ╢ώβΡήΒςήΒΩΎ╝╜

ήΔΑήΓοήΔ│ήΔφήΔ╝ήΔΚήΒψήΒΥήΒκήΓΚήΑΑΎ╜εήΑΑόοΓϋοΒϋ│ΘόΨβήΒψήΒΥήΒκήΓΚ

όεΑίνπήΒχύΚ╣ώΧ╖ήΒψήΑΒ200ύρχώκηϊ╗ξϊ╕ΛήΒχίχγύ╛σό╕ΙήΒ┐ήΔυήΔζήΔ╝ήΔΙήΒπήΒβήΑΓί╖οήΒχήΔκήΔΜήΔξήΔ╝ήΒΜήΓΚώΒ╕όΛηήΒβήΓΜήΒιήΒΣήΒπήΑΒύδμόθ╗ήΒτί┐ΖϋοΒήΒςόΔΖίι▒ήΓΤόσθίβρήΒΦήΒρήΒτόβΓύ│╗ίΙΩήΒπύλ║ϋςΞήΒβήΓΜήΒΥήΒρήΒΝήΒπήΒΞήΑΒήΓΙήΓΛήΓ╣ήΔιήΔ╝ήΓ║ήΒτϋς┐όθ╗ήΓΤύ░κίΞαήΒτώΑ▓ήΓΒήΓΜήΒΥήΒρήΒΝήΒπήΒΞήΒ╛ήΒβήΑΓ

ήΓ╗ήΓφήΔξήΔςήΔΗήΓμήΔφήΓ░ήΓΤϋραώΝ▓ήΔ╗ϊ┐ζίφαήΒΩήΒοήΒΕήΓΜήΒΣήΒσύ┤░ήΒΜήΒΠύλ║ϋςΞήΒβήΓΜήΒρήΒΥήΓΞήΒ╛ήΒπήΒψήΒςήΒΜήΒςήΒΜώδμήΒΩήΒΕήΔ╗ήΔ╗ήΒρήΒΕήΒΗόΨ╣ήΒψόαψώζηϊ╕Αί║οήΔΒήΓπήΔΔήΓψήΒΩήΒοήΒ┐ήΒοήΒΠήΒιήΒΧήΒΕήΑΓ

<< ίθ║ύνΟύ╖ρ(8)ήΑΑήΓ░ήΔτήΔ╝ήΔΩήΓλήΓτήΓοήΔ│ήΔΙήΒχύρχώκηήΒρώΒΜύΦρόΨ╣ό│Χ

>> ί░ΟίΖξύ╖ρ(1)ήΑΑActive DirectoryήΒχήΔοήΔ╝ήΓ╢ήΔ╝ήΓλήΓτήΓοήΔ│ήΔΙϊ╜εόΙΡήΒρήΒψΎ╝θ

ώΨλώΑμήΔδήΔψήΓνήΔΙήΔγήΔ╝ήΔΣήΔ╝ήΒχήΒΦύ┤╣ϊ╗Μ

Active Directory ύΚ╣όρσήΓλήΓψήΓ╗ήΓ╣ήΒτίψ╛ήΒβήΓΜήΓ╗ήΓφήΔξήΔςήΔΗήΓμίψ╛ύφΨήΓ╜ήΔςήΔξήΔ╝ήΓ╖ήΔπήΔ│

Active DirectoryήΒχύΚ╣όρσήΓλήΓτήΓοήΔ│ήΔΙήΒτίψ╛ήΒβήΓΜήΓ╗ήΓφήΔξήΔςήΔΗήΓμήΓΤίΡΣϊ╕ΛήΒΧήΒδήΓΜήΒθήΓΒήΒτήΒψήΑΒήΒσήΒΥήΒτό│ρόΕΠήΒΩήΑΒήΒσήΒΗίψ╛ύφΨήΓΤήΒρήΓΜήΒ╣ήΒΞήΒΜήΓΤίνγόΨ╣ώζλήΒΜήΓΚϋπμϋςυήΒΩήΒοήΒΕήΒ╛ήΒβήΑΓύΚ╣όρσήΓλήΓτήΓοήΔ│ήΔΙήΒτίψ╛ήΒβήΓΜήΓ╗ήΓφήΔξήΔςήΔΗήΓμήΓΤίΡΣϊ╕ΛήΒΧήΒδήΒθήΒΕήΒρήΒΕήΒΗόΨ╣ήΑΒύΚ╣όρσήΓλήΓτήΓοήΔ│ήΔΙήΒτίψ╛ήΒβήΓΜήΓ│ήΔ│ήΔΙήΔφήΔ╝ήΔτϊ╕Ξϋ╢│ήΓΤϋς▓ώκΝήΒτόΕθήΒαήΒοήΒΕήΓΜόΨ╣ήΒτύΚ╣ήΒτήΒΛήΒβήΒβήΓΒήΒπήΒβήΑΓ

έΨ╝έΨ╝ήΔΑήΓοήΔ│ήΔφήΔ╝ήΔΚήΒψήΒΥήΒκήΓΚ┬ιέΨ╝έΨ╝

ύΚ╣όρσήΓλήΓψήΓ╗ήΓ╣ήΒτίψ╛ήΒβήΓΜήΓ╗ήΓφήΔξήΔςήΔΗήΓμίψ╛ύφΨήΓ╜ήΔςήΔξήΔ╝ήΓ╖ήΔπήΔ│

ήΔΧήΓμήΔ╝ήΔΚήΔΡήΔΔήΓψήΔΧήΓσήΔ╝ήΔι

ί╜ΥήΓ╡ήΓνήΔΙήΒπόνεϋρ╝ήΒΩήΒοήΒ╗ήΒΩήΒΕήΒΥήΒρήΑΒϋραϊ║ΜήΒτήΒΩήΒοήΒ╗ήΒΩήΒΕώκΝόζΡήΒςήΒσήΒΓήΓΛήΒ╛ήΒΩήΒθήΓΚήΑΒϊ╗ξϊ╕ΜήΒχήΔΧήΓμήΔ╝ήΔΚήΔΡήΔΔήΓψήΔΧήΓσήΔ╝ήΔιήΓΙήΓΛήΒΛό░Ωϋ╗╜ήΒτήΒΛύθξήΓΚήΒδήΒΠήΒιήΒΧήΒΕήΑΓ