Reading Time: 1 minutes

あのGoogle社が2017年より自社向けに物理セキュリティキーを導入していることは、既に複数の記事で言及されていますので、ご存知の方が多いかもしれません。

Ë®ò‰∫ã„Å´„Çà„Çå„Å∞„ÄÅÁâ©Áê܄Ǫ„Ç≠„É•„É™„ÉÜ„Ç£„Ç≠„ɺ„ÅÆÂ∞éÂÖ•‰ª•Êù•„ÄÅGoogleÁ§æ„ÅßÂÉç„Åè8‰∏á5000‰∫∫‰ª•‰∏ä„ÅÆÂæìÊ•≠Âì°„ÅÆÂÜÖ„ÄÅ„Ä剪ï‰∫ãÁǢ„Ç´„Ƕ„É≥„Éà„Çí„Éï„Ç£„ÉÉ„Ç∑„É≥„Ç∞„Å߉πó„Å£Âèñ„Çâ„Çå„Åü„Äç„Å®„ÅÑ„ÅÜË¢´ÂÆ≥ÂݱÂëä„Çí„Åó„Åü‰∫∫„ÅØ„ÅÑ„Å™„ÅÑ„Åù„ÅÜ„Åß„Åô„ÄÇ„Åì„Çå„ÅØ„ÄÅÁ§æÂì°Êï∞„ÅÆ˶èÊ®°„Åã„ÇâËÄÉ„Åà„Çã„Å®„Åô„Åî„ÅÑ„Åì„Å®„Åß„Åô„Çà„Å≠„ÄÇ

その後、Google社は「Titan Security Key」という物理セキュリティキーの販売を開始しています。このTitan Security Keyは、フィッシングに耐性のある、FIDO標準の2段階認証プロセスを実装しているとのこと。

„ÅÇ„ÅÆGoogleÁ§æ„Çí„Éï„Ç£„ÉÉ„Ç∑„É≥„Ç∞„ÅÆË¢´ÂÆ≥„Åã„ÇâÂÆà„Å£„Ŷ„ÅÑ„Çã„Å®„ÅÑ„ÅÜ„Ç¢„Ç´„Ƕ„É≥„ÉàË™çË®º„ÅƉªïÁµÑ„Åø„Älj∏ÄËà¨ÂæìÊ•≠Âì°„Ç¢„Ç´„Ƕ„É≥„Éà„ÇÇ„Åù„ÅÜ„Åß„Åô„Åå„Äńǵ„ǧ„Éê„ɺÊîªÊíÉËÄÖ„Åã„ÇâÁãô„Çè„Çå„ÇÑ„Åô„ÅÑ„ÄåÁâπÊ®©ID„Äç„Å´ÂØæ„Åó„Ŷ„ÇÇÊé°ÁÅó„Åü„ÅÑ„Å®ËÄÉ„Åà„Çã„Ç∑„Çπ„ÉÜ„ÉÝÁÆ°ÁêÜËÄÖ„ÅÆÊñπ„ÅØ„Äŧö„ÅÑ„ÅÆ„Åß„ÅØ„Å™„ÅÑ„Åß„Åó„Çá„ÅÜ„Åã„ÄÇ

実は、2018年11月28日の新版リリースにより、ManageEngineが提供する特権ID管理ツール「Password Manager Pro」も、FIDO U2Fの2段階認証を採用している物理セキュリティキー「YubiKey(Yubico社)」との連携機能を実装しました。当記事では、こちらの機能と併せて、詳細をご紹介致します。

物理キーとは?Password Manager Proと連携した際の使用感

ÂÜíÈÝ≠„Åã„Çâ‰ΩïÂ∫¶„ÇÇ„ÄåÁâ©Áê܄Ǫ„Ç≠„É•„É™„ÉÜ„Ç£„Ç≠„ɺ„Äç„ŮˮĄţ„Ŷ„ÅÑ„Åæ„Åô„Åå„ÄÅÂÆüÁâ©„Çí˶ã„Åü„Åì„Å®„Åå„Å™„Åщ∫∫„ÅØ„ÄåÁâ©ÁêÜÔºü‰Ωï„ÅÆ„Åì„ŮԺü„Äç„Å®ÊÄù„ÅÜ„Åã„ÇÇ„Åó„Çå„Åæ„Åõ„Çì„Älj∏ÄˮĄÅßË™¨Êòé„Åô„Çã„Å®„ÄÅ„ÄåÊöóË®ºÁï™Âè∑„Äç„ÇÑ„Äå„Éë„Çπ„É؄ɺ„Éâ„Äç„ÅÆ„Çà„ÅÜ„Å™ÊÉÖÂݱ„Å®„Åó„Ŷ„ÅÆ„Ç≠„ɺ„Åß„ÅØ„Å™„Åè„ÄÅÁâ©ÁêÜÁöÑ„Å™„Ç≠„ɺ„ÅÆ„Åì„Å®„Åß„Åô„Äljª•‰∏ã„ÅØ„ÄźäÁ§æ„ÅßÂÆüÈöõ„Å´Password Manager Pro„Å®„ÅÆÈÄ£Êê∫„ÇíʧúË®º„Åô„ÇãÈöõ„Å´‰ΩøÁÅó„ÅüYubiKey„Åß„Åô„ÄÇ

パッと見ると分かり辛いかもしれませんが、下画像のようにデバイスの接続部分はUSBポートに差し込めるようになっています。

„Åß„ÅØ„ÄÅ„Åï„Å£„Åù„ÅèPassword Manager Pro„Å®ÈÄ£Êê∫„Åï„Åõ„ÅüÂÝ¥Âêà„ÅÆÂãï‰Ωú„Çí˶ã„Ŷ„ÅÑ„Åç„Åæ„Åó„Çá„ÅÜ„ÄÇ

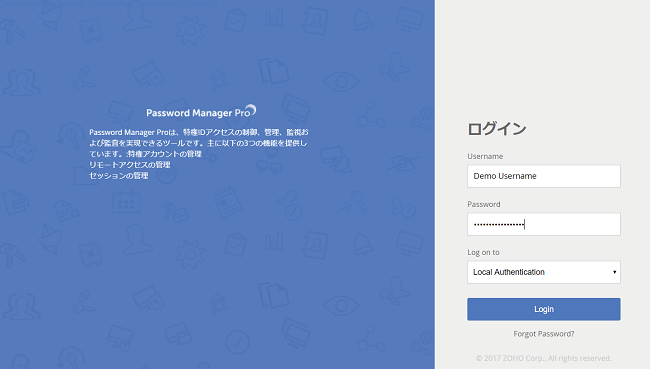

まず、IDとパスワードの組み合わせで1段階目の認証を行います。ここまでは、通常の認証と同じ操作となります。

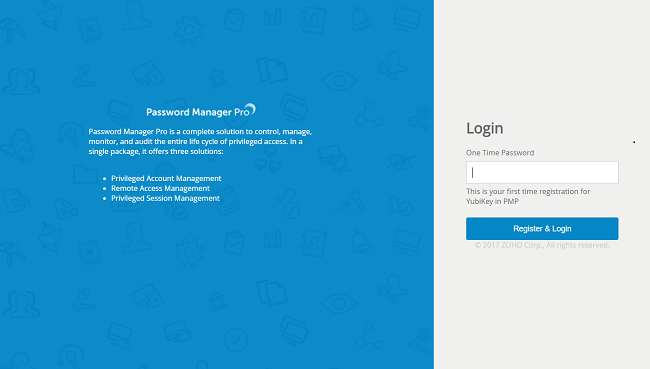

認証が通ると、その後に2段階目の認証画面が表示されます。

ここで、Password Manager Proに登録済みのYubiKeyを差し込み、金属部分にタッチします。

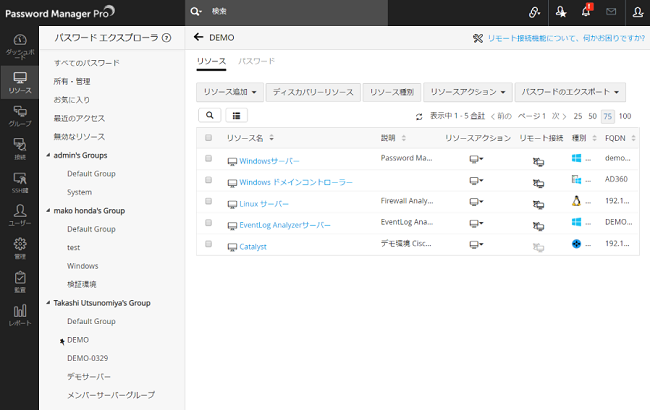

すると、自動でセキュリティキーが生成され、Password Manager Proの管理画面(下画像)へログインすることができます。

この連携機能は、YubiKey4、YubiKey4 Nano、YubiKeyなど、Yubico OTPをサポートしている機器が対象となっています。実際の機器は、Amazonなどでも販売されており、5,000円程で購入できますので、ご興味のある方はぜひ連携設定を行ってみて下さい。

‚ñÝPassword Manager Pro„Éä„ɨ„ÉÉ„Ç∏ÔºöYubiKeyÔºà2ÊƵÈöéË™çË®ºÔºâ„ÅÆË®≠ÂÆöÊñπÊ≥ï

„Å™„Åä„ÄÅPassword Manager Pro„ÅØ„ÄÅ30Êó•ÈñìÁÑ°Êñô„Å߉Ωø„Åà„ÇãË©ï‰æ°ÁâàÔºà„ǵ„Éù„ɺ„Éà‰ªò„ÅçÔºâ„ÇÇÊèê˶ńÅó„Ŷ„Åä„Çä„Åæ„Åô„ÅÆ„Åß„ÄÅ„Äå„Åæ„Åö„ÅØʧúË®º„Åó„Åü„ÅÑ„Äç„Å®„ÅÑ„ÅÜÊñπ„ÅØ„Åú„Å≤„ÅäË©¶„Åó„Åè„ÅÝ„Åï„ÅÑ„ÄÇ

>>Password Manager Pro評価版ダウンロードページ

„Åæ„Åü„ÄÅË®™Âïè„ÇÑ„Ç™„É≥„É©„ǧ„É≥„Å´„Çà„ÇãË£ΩÂìÅË™¨ÊòéÔºè„ÅîÊèêÊ°à„ÇíË°å„Å£„Ŷ„Åä„Çä„Åæ„Åô„ÄÇÂøÖ˶ńŴÂøú„Åò„Ŷ„ÄÅ„Åì„Å°„Çâ„ÇÇ„ÅîÂà©Áî®ÈÝÇ„Åë„Åæ„Åô„Å®Âπ∏„ÅÑ„Åß„Åô„ÄÇ

ÔºûÔºûÁâπÊ®©IDÁÆ°ÁêÜ„ÄÄË®™ÂïèÔºè„Éá„É¢‰æùÈݺÁ™ìÂè£

„Åù„ÅƉªñ„ÄÅPassword Manager Pro„Å´„ŧ„ÅфŶÊÉÖÂݱÂèéÈõÜ„ÇíË°å„ÅÑ„Åü„ÅÑÊñπ„ÅÆ„Åü„ÇÅ„ÅÆË≥áÊñô„ÇфǪ„Éü„Éä„ɺ„Å®„Åó„Ŷ„Äʼn∏ãË®ò„Åå„Åî„Åñ„ÅÑ„Åæ„Åô„ÄÇ„Äå„Åæ„Åö„ÅØË£ΩÂìÅ„ÅÆʶÇ˶ńÇíÁü•„Çä„Åü„ÅÑ„Äç„Å®ÊÄù„Çè„Çå„ÅüÊñπ„ÅØ„ÄÅ„ÅîÂèÇÁÖß„Åè„ÅÝ„Åï„ÅÑ„ÄÇ

・Password Manager Proの概要が分かる資料

・セミナー一覧

FIDO U2Fとは?どういうメリットがあるのか

ところで、「そもそもFIDO U2Fって何?」と思った方もいらっしゃるかと思います。筆者も完全に仕組みを理解しているとは言えないのですが、はじめて単語を聞く方のために簡単な説明をしたいと思います。

„Åæ„Åö„ÄÅU2FÔºà„ɶ„ɺ„Éфɺ„Ç®„ÉïÔºâ„Å®„ÅØ„ÄÅ„ÄåUniversal 2nd Factor„Äç„ÅÆÁï•Áß∞„Åß„Åô„ÄÇID„Å®„Éë„Çπ„É؄ɺ„Éâ„Å߄ɶ„ɺ„Ç∂„ɺ˙çË®º„ÇíË°å„Å܉ªñ„ÄÅÂÆâÂÖ®ÊÄß„ÇíÈ´ò„ÇÅ„Çã„Åü„ÇÅ„ÅÆÁ¨¨2˶ÅÁ¥Ý„Å®„Åó„ŶUSB„Ç≠„ɺ„ÇÑUSB„Éà„ɺ„ÇØ„É≥Á≠â„ÅÆÂ∞èÂûãÊ©üÂô®„ÇíÁÅфŶ˙çË®º„ÇíË°å„ÅÜÊñπºè„Åß„ÄÅ„ÄåFIDO„Ç¢„É©„ǧ„Ç¢„É≥„Çπ„Äç„Å®„ÅÑ„ÅÜÊ•≠ÁïåÂõ£‰Ωì„ÅåÁ≠ñÂÆö„Åó„Åæ„Åó„Åü„ÄÇ

FIDOÔºà„Éï„Ç°„ǧ„ÉâÔºâ„Å®„ÅÑ„ÅÜ„ÅÆ„ÅØ„ÄÅ„ÄåFast IDentity Online„Äç„ÅÆÁï•Áß∞„Åß„Åô„ÄÇFIDO„Ç¢„É©„ǧ„Ç¢„É≥„Çπ„ÅØ„ÄÅWeb„ǵ„ǧ„Éà„ÇÑ„É¢„Éê„ǧ„É´„ǵ„ɺ„Éì„Çπ„ÅÆË™çË®º„Åå„Çà„ÇäÁ∞°Âçò„Åã„ŧÂÆâÂÖ®„Å´„Å™„Çã„Çà„ÅÜ„ÄÅÊäÄË°ì„ÅÆÊ®ôÊ∫ñÂåñ„ÇíÁõÆÊåá„Åó„Ŷˮ≠Á´ã„Åï„Çå„ÅüÊ•≠ÁïåÂõ£‰Ωì„Åß„Äŧö„Åè„ÅÆËëóÂêç„Å™‰ºÅÊ•≠„ÅåÂäÝÁõü„Åó„Ŷ„ÅÑ„Åæ„ÅôÔºàYubiKey„ÇíÊèê‰æõ„Åó„Ŷ„ÅÑ„ÇãYubicoÁ§æ„ÇÇ„ÄÅ„Åù„ÅÆÂÜÖ„ÅÆ1Á§æ„Åß„ÅôÔºâ„ÄÇ

‚ñÝFIDO „Ç¢„É©„ǧ„Ç¢„É≥„Çπ„ÄÄ„É°„É≥„Éê„ɺ„Éö„ɺ„Ç∏ÔºàËã±Ë™ûÔºâ

‚Ī„É°„É≥„Éê„ɺ‰∏Ä˶߄Çí˶ã„Ŷ„ÅÑ„Çã„Å®„ÄÅNTT docomo„ÇÑLINE„ÇÇÂäÝÁõü„Åó„Ŷ„ÅÑ„Çã„ÅÆ„ÅåÂàÜ„Åã„Çä„Åæ„Åô„Å≠Ôºà2018Âπ¥12ÊúàÁèæÂú®Ôºâ„ÄÇ

„Åì„Åì„Åß„ÄÅ„Äå„Éë„Çπ„É؄ɺ„É≪•Â§ñ„ÅÆ˶ÅÁ¥Ý„ÇíÁÅÑ„Åü2ÊƵÈöéË™çË®º„Åß„ÅÇ„Çå„Å∞„ÄÅ„É¢„Éê„ǧ„É´Á´ØÊú´„ÇíÁÅÑ„ÅüÂæìÊù•„ÅÆ„ÉØ„É≥„Çø„ǧ„ÉÝ„Éë„Çπ„É؄ɺ„ÉâÔºàOTPÔºâÊñπºè„ÅßÂçÅÂàÜ„Å™„ÅÆ„Åß„ÅØÔºü„Äç„Å®ÊÄù„ÅÜÊñπ„Åå„ÅÑ„Çâ„Å£„Åó„ÇÉ„Çã„Åã„ÇÇ„Åó„Çå„Åæ„Åõ„Çì„ÄÇ

„Åó„Åã„Åó„ÄÅÂæìÊù•„ÅÆOTPÊñπºè„Åß„ÅØ„Äå„Éï„Ç£„ÉÉ„Ç∑„É≥„Ç∞„Çщ∏≠ÈñìËÄÖÊîªÊíÉ„Å®„ÅÑ„ÅÜÊâãÊ≥ï„Åã„Çâ„ÅØÂÆåÂÖ®„Å´ÂÆà„Çâ„Çå„Å™„ÅÑ„Äç„Å®„ÅÑ„ÅÜÈôêÁïå„Åå„ÅÇ„Çã„Çà„ÅÜ„Åß„Åô„Äljæã„Åà„Å∞„Äńɶ„ɺ„Ç∂„ɺ„ÅåÂÅΩ„ÅÆWeb„ǵ„ǧ„Éà„Å´„ÄåID„Äç„Äå„Éë„Çπ„É؄ɺ„Éâ„Äç„Äå„ÉØ„É≥„Çø„ǧ„ÉÝ„Éë„Çπ„É؄ɺ„Éâ„Äç„ÇíÂÖ®„ŶÂÖ•Âäõ„Åó„Ŷ„Åó„Åæ„Å£„Åü„Çâ‚Ķ„Äńǵ„ǧ„Éê„ɺÊîªÊíÉËÄÖ„Å´„Çà„Å£„ŶÂç≥Â∫ß„Å´„Ç¢„Ç´„Ƕ„É≥„Éà„Çí‰πó„Å£Âèñ„Çâ„Çå„Ŷ„Åó„Åæ„ÅÑ„Åæ„Åô„ÄÇ

‰∏ÄÊñπ„ÄÅU2FÊ©üÂô®„ÅÆÂÝ¥Âêà„ÅØ„ÄÅ„ÄåÂÖ¨ÈñãÈçµÊöóÂè∑Êñπºè„Äç„ÇíÊé°ÁÅó„Ŷ„ÅÑ„Çã„Çà„ÅÜ„Åß„Åô„Äljª•‰∏ã„ÅØ„ÄÅYubico Blog„ÅÆÁøªË®≥Êé≤˺â„Éö„ɺ„Ç∏„Åã„Çâ„ÅÆÊäúÁ≤ã„Åß„Åô„ÄÇ

ÁôªÈå≤Âæå„Äńɶ„ɺ„Ç∂„ɺ„Åå„É≠„Ç∞„ǧ„É≥„ÇíË©¶„Åø„Çã„Å®„ǵ„ɺ„Éì„Çπ„Éó„É≠„Éê„ǧ„ÉĄɺ„Åå„ÉÅ„É£„ɨ„É≥„Ç∏„Çí„ÇØ„É©„ǧ„Ç¢„É≥„Éà„Å´ÈÄÅ„Çä„Åæ„Åô„ÄÇ„ÇØ„É©„ǧ„Ç¢„É≥„Éà„Å؉ªñ„ÅÆÊÉÖÂݱ„ÅÆ„ÅÜ„Å°„ÄÅ„ÉÅ„É£„ɨ„É≥„Ç∏„ÅÆ„ÇΩ„Éº„Çπ„Å´Èñ¢„Åô„ÇãÊÉÖÂݱ„Çí„Ç≥„É≥„Éë„ǧ„É´„Åó„Åæ„Åô„ÄÇ„Åì„Çå„ÅØÔºàÁßòÂØÜÈ組Çí‰ΩøÁÅó„ŶԺâU2F„Éá„Éê„ǧ„Çπ„Å´„Çà„Å£„ŶÁΩ≤Âêç„Åï„Çå„Äńǵ„ɺ„Éì„Çπ„Éó„É≠„Éê„ǧ„ÉĄɺ„Å´ÈÄÅ„ÇäËøî„Åï„Çå„Åæ„Åô„ÄÇU2F„ÅÆ„Çà„ÅÜ„Å™„É™„Ç¢„É´„Çø„ǧ„ÉÝ„ÅÆ„ÉÅ„É£„ɨ„É≥„Ç∏„ɪ„ɨ„Çπ„Éù„É≥„ÇπÊñπºè„ÅØ„ÄÅ„Éï„Ç£„ÉÉ„Ç∑„É≥„Ç∞„ÇÑÊßò„ÄÖ„Å™ÂΩ¢ÊÖã„ÅƉ∏≠ÈñìËÄÖÊîªÊíÉ„ÅÆ„Çà„ÅÜ„Å™OTP„ÅÆËÑܺ±ÊÄß„Å´ÂØæÂᶄÅó„Åæ„Åô„ÄÇ

引用元:OTP VS. U2F: 強固な認証からより強固な認証へ

このように、記事内では、FIDO U2Fのメリットとして「公開鍵暗号方式による強固なセキュリティ」が挙げられています。

GoogleÁ§æ„ÅåÊòé„Åã„Åó„Ŷ„ÅÑ„ÇãÈÄö„Çä„ÄÅ„Äå„Éï„Ç£„ÉÉ„Ç∑„É≥„Ç∞„Å´„Çà„ÇãÂæìÊ•≠Âì°„ÅÆ„Ç¢„Ç´„Ƕ„É≥„Éà‰πó„Å£Âèñ„Çä„Åå˵∑„Åç„Ŷ„ÅÑ„Å™„ÅÑ„Äç„Å®„ÅÑ„Å܉∫ãÂÆü„ÇÇ„ÄÅ„Åì„ÅÆÊñπºè„Å´„Çà„Å£„ŶÂÆüÁèæ„Åï„Çå„Åü„Å®„Åì„Çç„Åå§߄Åç„ÅÑ„ÅÆ„Åß„Åó„Çá„ÅÜ„ÄÇ„Äå„Éç„ÉÉ„Éà„ÅÆʵ∑„ÅÝ„Åã„Çâ„Åì„ÅùËá™ÁŴ„Éè„ÉÉ„Ç≠„É≥„Ç∞„ÇíË°å„Åà„Çã„Äç„Å®„ÅÑ„Å܄ǵ„ǧ„Éê„ɺÊîªÊíÉËÄÖ„Å´„Å®„Å£„Ŷ„ÅØ„ÄÅ„Ç∑„É≥„Éó„É´„Åß„ÅÇ„Çã„ÇÇ„ÅÆ„ÅÆ„ÄåÁâ©ÁêÜÁöÑ„Å™„Ç≠„ɺ„ÇíÁõó„ÅøÂá∫„Åô„Äç„Å®„ÅÑ„ÅÜ„Åì„Å®„ÅÆ„Éè„ɺ„Éâ„É´„ÅåÊÉ≥ÂÉ艪•‰∏ä„Å´È´ò„ÅÑ„Å®„ÅÑ„ÅÜ„Åì„Å®„Åß„Åô„Å≠„ÄÇ

U2F„ÅÆ„Éó„É≠„Ǫ„Çπ„Å´„ŧ„ÅфŶ„ÅØ„ÄÅYubicoÁ§æ„ÅÆWeb„ǵ„ǧ„ÉàÁ≠â„Åß„ÇÇÁ¥π‰ªã„Åï„Çå„Ŷ„ÅÑ„Åæ„Åô„ÅÆ„Åß„ÄÅÊ∞ó„Å´„Å™„ÇãÊñπ„ÅØ„Åú„Å≤„ÅîÂèÇÁÖß„Åè„ÅÝ„Åï„ÅÑ„ÄÇ

‚ñÝWhat is U2F?ÔºàËã±Ë™ûÔºâ

„Åä„Çè„Çä„Å´

いかがでしょうか。企業/組織にとってセキュリティの要となる「特権ID」。今回ご紹介した連携機能を活用すれば、よりセキュアに管理していけるかもしれません。ぜひ、Password Manager Proと併せてご検討下さい。

„Åî‰∏ÄË™≠ÈÝÇ„Åç„ÄÅ„ÅÇ„Çä„Åå„Å®„ÅÜ„Åî„Åñ„ÅÑ„Åæ„Åó„Åü„ÄÇ

„ÄêÈñ¢ÈÄ£ÊÉÖÂݱ„Äë

‚ñÝPassword Manager ProË£ΩÂìńǵ„ǧ„Éà

‚ñÝYubiKeyÔºàÁâ©Áê܄Ǫ„Ç≠„É•„É™„ÉÜ„Ç£„Ç≠„ɺԺâ„Å®„ÅÆÈÄ£Êê∫Ê©üËÉΩ„Éö„ɺ„Ç∏

‚ñÝYubiKey„Å´„Çà„Çã2ÊƵÈöéË™çË®º„ÅÆË®≠ÂÆöÊñπÊ≥ïÔºàPassword Mnager Pro„Éä„ɨ„ÉÉ„Ç∏Ôºâ

‚ñÝÈñ¢ÈÄ£„Éó„ɨ„Çπ„É™„É™„ɺ„Çπ

„Éï„Ç£„ɺ„Éâ„Éê„ÉÉ„ÇØ„Éï„Ç©„ɺ„ÉÝ

ÂΩì„ǵ„ǧ„Éà„ÅßʧúË®º„Åó„Ŷ„Ū„Åó„ÅÑ„Åì„Å®„ÄÅË®ò‰∫ã„Å´„Åó„Ŷ„Ū„Åó„ÅÑÈ°åÊùê„Å™„Å©„ÅÇ„Çä„Åæ„Åó„Åü„Çâ„Äʼnª•‰∏ã„ÅÆ„Éï„Ç£„ɺ„Éâ„Éê„ÉÉ„ÇØ„Éï„Ç©„ɺ„ÉÝ„Çà„Çä„ÅäÊ∞ó軽に„ÅäÁü•„Çâ„Åõ„Åè„ÅÝ„Åï„ÅÑ„ÄÇ