Reading Time: 1 minutes

гГї гАМи™Ни®ЉгАНгБ®гАМи™НеПѓгАНгБЂгБ§гБДгБ¶иІ£и™ђ

гГї гГѓгГЉгВѓгВ∞гГЂгГЉгГЧгБ®гГЙгГ°гВ§гГ≥гБІгБЃи™Ни®ЉеЛХдљЬгБЃйБХгБДгБЂгБ§гБДгБ¶иІ£и™ђ

дїКеЫЮгВИгВКгАБActive DirectoryгБЃгВ≥гГ©гГ†гВТжЛЕељУгБХгБЫгБ¶гБДгБЯгБ†гБПгБУгБ®гБЂгБ™гВКгБЊгБЧгБЯгАБжЦ∞дЇХгБ®зФ≥гБЧгБЊгБЩгАВAzure Active DirectoryгБЃгВ≥гГ©гГ†гВТжЛЕељУгБХгБЫгБ¶гБДгБЯгБ†гБДгБ¶гБДгВЛеЫљдЇХгБ®еРМжІШгБЂгАБзІБгВВжЩЃжЃµгБѓгГЮгВ§гВѓгГ≠гВљгГХгГИгБЃи£љеУБгВДжКАи°УгБЂйЦҐгБЩгВЛгГИгГђгГЉгГЛгГ≥гВ∞гВТгБКгБУгБ™гБ£гБ¶гБКгВКгБЊгБЩгАВгБЭгБЃдЄ≠гБІгВВгАБWindows ServerгВДActive DirectoryгБЂйЦҐгБЩгВЛгГИгГђгГЉгГЛгГ≥гВ∞гВТдЄ≠ењГгБЂжЛЕељУгБЧгБ¶гБДгВЛгБУгБ®гВВгБВгВКгАБжЬђгВ≥гГ©гГ†гВТжЛЕељУгБХгБЫгБ¶гБДгБЯгБ†гБПгБУгБ®гБЂгБ™гВКгБЊгБЧгБЯгАВгВ≥гГ©гГ†гВТйАЪгБЧгБ¶гАБзПЊзКґгБЃзТ∞еҐГгБЃеЖН祯и™НгВДгАБдїКеЊМгБЃгВѓгГ©гВ¶гГЙеМЦгБЂеРСгБСгБЯзТ∞еҐГгБЃжХізРЖгБ™гБ©гБЃгБЯгВБгБЂељєзЂЛгБ¶гБ¶гБДгБЯгБ†гБСгВМгБ∞гБ®иАГгБИгБ¶гБКгВКгБЊгБЩгБЃгБІгАБеЃЬгБЧгБПгБКй°ШгБДгБДгБЯгБЧгБЊгБЩгАВ

гБХгБ¶гАБеИЭеЫЮгБ®гБ™гВЛдїКеЫЮгБѓгАБActive DirectoryгБЃењЕи¶БжАІгБЂгБ§гБДгБ¶иІ£и™ђгБЧгБ¶гБДгБНгБЊгБЩгАВдїКгБІгБѓгБїгБ®гВУгБ©гБЃзµДзєФгБІељУгБЯгВКеЙНгБЃгВИгБЖгБЂе∞ОеЕ•гБХгВМгБ¶гБДгВЛгАМActive DirectoryгАНгБІгБЩгБМгАБгБВгВЙгБЯгВБгБ¶гБЭгБЃењЕи¶БжАІгВТ祯и™НгБЧгБ¶гБДгБНгБЊгБЧгВЗгБЖгАВ

вЦ† гАМи™Ни®ЉгАНгБ®гАМи™НеПѓгАН

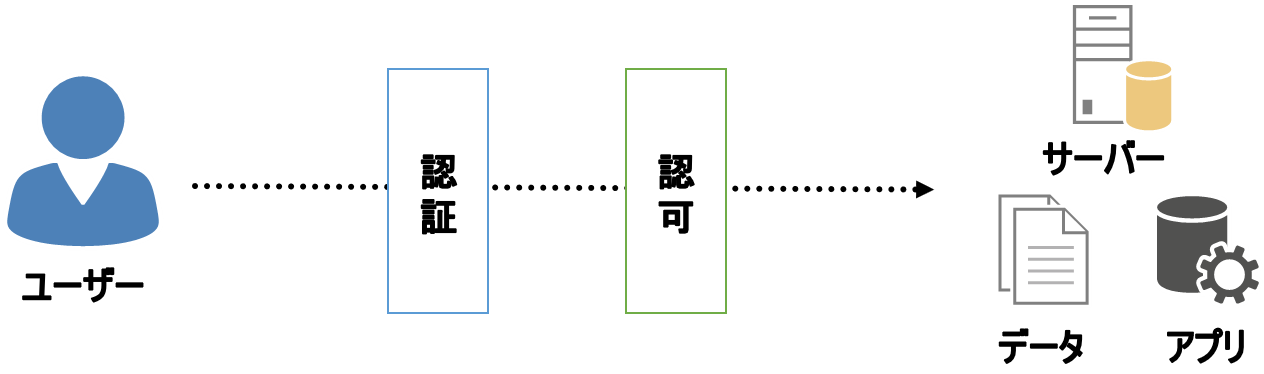

зµДзєФеЖЕгБЂгБѓгАБжІШгАЕгБ™гВҐгГЧгГ™гВ±гГЉгВЈгГІгГ≥гВДгГЗгГЉгВњгАБгВµгГЉгГРгГЉгБ™гБ©гБЃгГ™гВљгГЉгВєгБМе≠ШеЬ®гБЧгБЊгБЩгАВгБЭгБЧгБ¶гАБжЙ±гВПгВМгВЛгГ™гВљгГЉгВєгБЃдЄ≠гБЂгБѓгАБи™∞гБІгВВйЦ≤и¶ІгБІгБНгВЛгВИгБЖгБЂеЕђйЦЛгБЧгБЯгБДгВВгБЃгВВгБВгВМгБ∞гАБзЙєеЃЪгБЃдЇЇгБ†гБСгБЂгВҐгВѓгВїгВєгВТйЩРеЃЪгБЧгБЯгБДгВВгБЃгВВгБВгВКгБЊгБЩгАВгБЭгБЃгБЯгВБгАБгВ≥гГ≥гГФгГ•гГЉгВњгГЉгВТдљњзФ®гБЩгВЛдЄКгБІгБѓгАБгБ©гБЃеИ©зФ®иАЕгБ™гБЃгБЛгВТи≠ШеИ•гБЩгВЛгГЧгГ≠гВїгВєгБМйЗНи¶БгБІгБВгВКгАБгБЭгБЃзҐЇи™НгВТгБКгБУгБ™гБЖгБЯгВБгБЃгАМи™Ни®ЉгАНгБЃдїХзµДгБњгБМењЕи¶БгБЂгБ™гВКгБЊгБЩгАВWindowsгГЩгГЉгВєгБЃгВ≥гГ≥гГФгГ•гГЉгВњгГЉгБІгБѓгАБгГ¶гГЉгВґгГЉгВҐгВЂгВ¶гГ≥гГИгВТдљњзФ®гБЧгБ¶и™Ни®ЉгВТгБКгБУгБ™гБЖгБУгБ®гБЂгВИгБ£гБ¶гАБгБ©гБЃеИ©зФ®иАЕгБ™гБЃгБЛгВТи≠ШеИ•гБЧгБ¶гБДгБЊгБЩгАВгБЭгБЃдЄКгБІгАБеРДгГЗгГЉгВњгБЂеѓЊгБЧгБ¶гБ©гБЃгГ¶гГЉгВґгГЉгБ†гБ£гБЯгВЙгВҐгВѓгВїгВєгВТи®±еПѓгБЩгВЛгБЃгБЛгВТи®≠еЃЪгБЩгВЛгБУгБ®гБЂгВИгВКгАБгГЗгГЉгВњгБЄгБЃгВҐгВѓгВїгВєеИґеЊ°гБІгБВгВЛгАМи™НеПѓгАНгВТеЃЯзПЊгБЧгБ¶гБДгВЛгБЃгБІгБЩгАВ

WindowsгБЂгБКгБСгВЛгГ¶гГЉгВґгГЉзЃ°зРЖгБЃдїХзµДгБњгБЂгБѓгАБгАМгГѓгГЉгВѓгВ∞гГЂгГЉгГЧгАНгБ®гАМгГЙгГ°гВ§гГ≥гАНгБ®гБДгБЖ2гБ§гБЃгВєгВњгВ§гГЂ(зЃ°зРЖ嚥жЕЛ)гБМгБВгВКгБЊгБЩгАВжЬђгВ≥гГ©гГ†гБѓActive DirectoryгВТзФ®гБДгВЛгАМгГЙгГ°гВ§гГ≥гАНгБЃи©±гБМдЄ≠ењГгБІгБЩгБМгАБгБЊгБЪгБѓгБЭгБЃйБХгБДгВТзРЖиІ£гБЧгБ¶гБКгБПењЕи¶БгБМгБВгВКгБЊгБЩгАВ

вЦ† гГѓгГЉгВѓгВ∞гГЂгГЉгГЧгБІгБЃи™Ни®ЉеЛХдљЬ

гГѓгГЉгВѓгВ∞гГЂгГЉгГЧгБ®гБѓгАБWindowsгБЃжЧҐеЃЪеА§гБІгБВгВКгАБгАМеИЖжХ£зЃ°зРЖгАНгБ®и®АгБДи°®гБЩгБУгБ®гБМгБІгБНгБЊгБЩгАВWindowsгБЃгВ≥гГ≥гГФгГ•гГЉгВњгГЉгБѓSAM(Security Account Manager)гБ®еСЉгБ∞гВМгВЛгГЗгГЉгВњгГЩгГЉгВєгВТжМБгБ£гБ¶гБКгВКгАБгГѓгГЉгВѓгВ∞гГЂгГЉгГЧгБѓеРДгВ≥гГ≥гГФгГ•гГЉгВњгГЉгБЃSAMгВТдљњзФ®гБЧгБ¶гВҐгВЂгВ¶гГ≥гГИгВТзЃ°зРЖгБЧгБ¶гБДгБПгВєгВњгВ§гГЂгБІгБЩгАВгБЭгБЃгБЯгВБгАБгГ¶гГЉгВґгГЉгБМдљњзФ®гБЩгВЛгВ≥гГ≥гГФгГ•гГЉгВњгГЉдЄКгБЂгГ¶гГЉгВґгГЉгВҐгВЂгВ¶гГ≥гГИгВТдљЬжИРгБЧгАБгБЭгБЃгВ≥гГ≥гГФгГ•гГЉгВњгГЉдЄКгБІи™Ни®ЉгБМгБКгБУгБ™гВПгВМгБЊгБЩгАВгБХгВЙгБЂгАБгБЭгБЃгВ≥гГ≥гГФгГ•гГЉгВњгГЉгБЂгГ¶гГЉгВґгГЉгБМгВµгВ§гГ≥гВ§гГ≥гБЧгБЯгБВгБ®гАБдїЦгБЃгВµгГЉгГРгГЉгБ™гБ©гБЂгГНгГГгГИгГѓгГЉгВѓгВТдїЛгБЧгБ¶гВҐгВѓгВїгВєгБЧгБЯгБДе†іеРИгВВгБВгВКгБЊгБЩгАВгГѓгГЉгВѓгВ∞гГЂгГЉгГЧгБІгБѓеРДгВ≥гГ≥гГФгГ•гГЉгВњгГЉгБМжМБгБ§и™Ни®ЉжГЕ冱гВТдљњзФ®гБЩгВЛгБЯгВБгАБгГНгГГгГИгГѓгГЉгВѓгВТдїЛгБЧгБЯгВҐгВѓгВїгВєгБІгБѓгАБгБЭгБЃгВҐгВѓгВїгВєеЕИгБЃгВ≥гГ≥гГФгГ•гГЉгВњгГЉгБІеЖНеЇ¶и™Ни®ЉгБМгБКгБУгБ™гВПгВМгБЊгБЩгАВ

вЦ† гГѓгГЉгВѓгВ∞гГЂгГЉгГЧгБЃи™≤й°МгБ®гАБгГЙгГ°гВ§гГ≥гБІгБЃи™Ни®ЉеЛХдљЬ

гГѓгГЉгВѓгВ∞гГЂгГЉгГЧгБІгБЃйБЛзФ®гБІгБѓгГ¶гГЉгВґгГЉгВҐгВЂгВ¶гГ≥гГИгБМеРДгВ≥гГ≥гГФгГ•гГЉгВњгГЉгБЂзВєеЬ®гБЩгВЛгБУгБ®гБЂгБ™гВЛгБЯгВБгАБгГ¶гГЉгВґгГЉгВДгВ≥гГ≥гГФгГ•гГЉгВњгГЉгБЃжХ∞гБМгБВгВЛз®ЛеЇ¶е§ЪгБПгБ™гВЛгБ®гАБзЃ°зРЖгБМзЕ©йЫСеМЦгБЧгБ¶гБЧгБЊгБДгБЊгБЩгАВдЊЛгБИгБ∞гАБжЦ∞гБЧгБДз§ЊеУ°гБМеЕ•гБ£гБЯе†іеРИгБЂгБѓгБЭгБЃз§ЊеУ°гБМдљњзФ®гБЩгВЛгВ≥гГ≥гГФгГ•гГЉгВњгГЉдЄКгБЂгГ¶гГЉгВґгГЉгВҐгВЂгВ¶гГ≥гГИгВТдљЬжИРгБЩгВЛењЕи¶БгБМгБВгВКгАБгБХгВЙгБЂгГНгГГгГИгГѓгГЉгВѓгВҐгВѓгВїгВєгБЧгБЯгБДе†іеРИгБЂгБѓгВҐгВѓгВїгВєеЕИгБЃгВ≥гГ≥гГФгГ•гГЉгВњгГЉгБЂгВВгГ¶гГЉгВґгГЉгВҐгВЂгВ¶гГ≥гГИгВТдљЬжИРгБЩгВЛењЕи¶БгБМгБВгВКгБЊгБЩгАВгБЊгБЯгАБгБВгВЛгГ¶гГЉгВґгГЉгВҐгВЂгВ¶гГ≥гГИгБЃгГСгВєгГѓгГЉгГЙгВТе§ЙжЫігБЧгБЯгБДе†іеРИгБЂгБѓгАБељУзДґгБ™гБМгВЙеРДгВ≥гГ≥гГФгГ•гГЉгВњгГЉгБІгБЭгБЃгГ¶гГЉгВґгГЉгВҐгВЂгВ¶гГ≥гГИгБЃгГСгВєгГѓгГЉгГЙгВТе§ЙжЫігБЧгБ™гБСгВМгБ∞гБ™гВКгБЊгБЫгВУгАВ

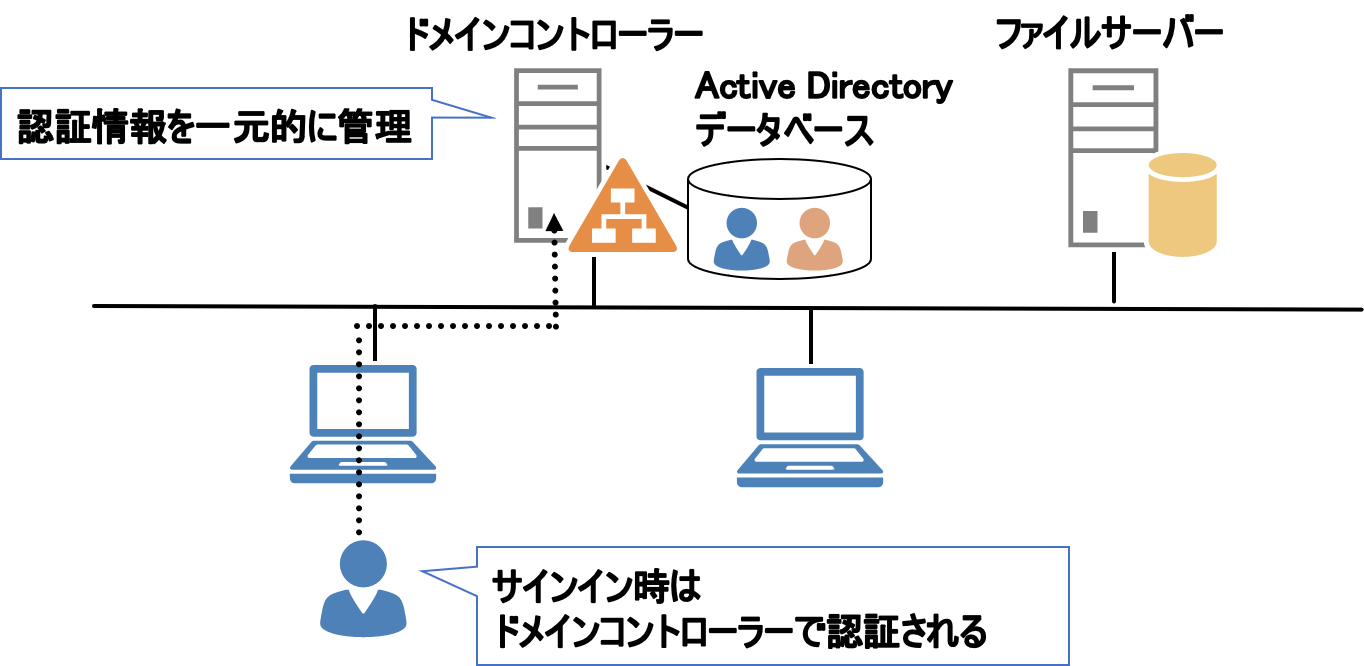

гБЭгБУгБІгАБдЄАеЃЪи¶Пж®°дї•дЄКгБЃзТ∞еҐГгБІгВВеКєзОЗгВИгБПгГ¶гГЉгВґгГЉзЃ°зРЖгБМгБІгБНгВЛгВИгБЖгБЂгАБгГЙгГ°гВ§гГ≥гБ®еСЉгБ∞гВМгВЛйБЛзФ®жЦєж≥ХгБМгБВгВКгБЊгБЩгАВгГѓгГЉгВѓгВ∞гГЂгГЉгГЧгБМгАМеИЖжХ£зЃ°зРЖгАНгБІгБВгВЛгБЃгБЂеѓЊгБЧгБ¶гАБгГЙгГ°гВ§гГ≥гБѓгАМйЫЖдЄ≠зЃ°зРЖгАНгБ®и®АгБДи°®гБЩгБУгБ®гБМгБІгБНгБЊгБЩгАВгГЙгГ°гВ§гГ≥гБІгБѓгАБи™Ни®ЉгБКгВИгБ≥и™НеПѓгБЂењЕи¶БгБ™жГЕ冱гВТActive DirectoryгГЗгГЉгВњгГЩгГЉгВєгБІдЄАеЕГзЪДгБЂзЃ°зРЖгБІгБНгВЛгВИгБЖгБЂгБ™гБ£гБ¶гБКгВКгАБгБЭгБЃгГЗгГЉгВњгГЩгГЉгВєгВТгГЫгВєгГИгБЩгВЛгВ≥гГ≥гГФгГ•гГЉгВњгГЉгБѓгГЙгГ°гВ§гГ≥гВ≥гГ≥гГИгГ≠гГЉгГ©гГЉгБ®еСЉгБ∞гВМгБЊгБЩгАВгВ≥гГ≥гГФгГ•гГЉгВњгГЉгБЂгГ¶гГЉгВґгГЉгБМгВµгВ§гГ≥гВ§гГ≥гБЩгВЛйЪЫгБЂгБѓгАБгБЭгБЃгВ≥гГ≥гГФгГ•гГЉгВњгГЉгБЃгГ≠гГЉгВЂгГЂгБІи™Ни®ЉгБХгВМгВЛгБЃгБІгБѓгБ™гБПгАБгГНгГГгГИгГѓгГЉгВѓгВТдїЛгБЧгБ¶гГЙгГ°гВ§гГ≥гВ≥гГ≥гГИгГ≠гГЉгГ©гГЉгБ®йАЪдњ°гБЧгАБгГЙгГ°гВ§гГ≥гВ≥гГ≥гГИгГ≠гГЉгГ©гГЉгБМжМБгБ§Active DirectoryгГЗгГЉгВњгГЩгГЉгВєеЖЕгБЂзЩїйМ≤гБХгВМгБ¶гБДгВЛгГ¶гГЉгВґгГЉгВҐгВЂгВ¶гГ≥гГИгВТдљњзФ®гБЧгБ¶и™Ни®ЉгБХгВМгБЊгБЩгАВ

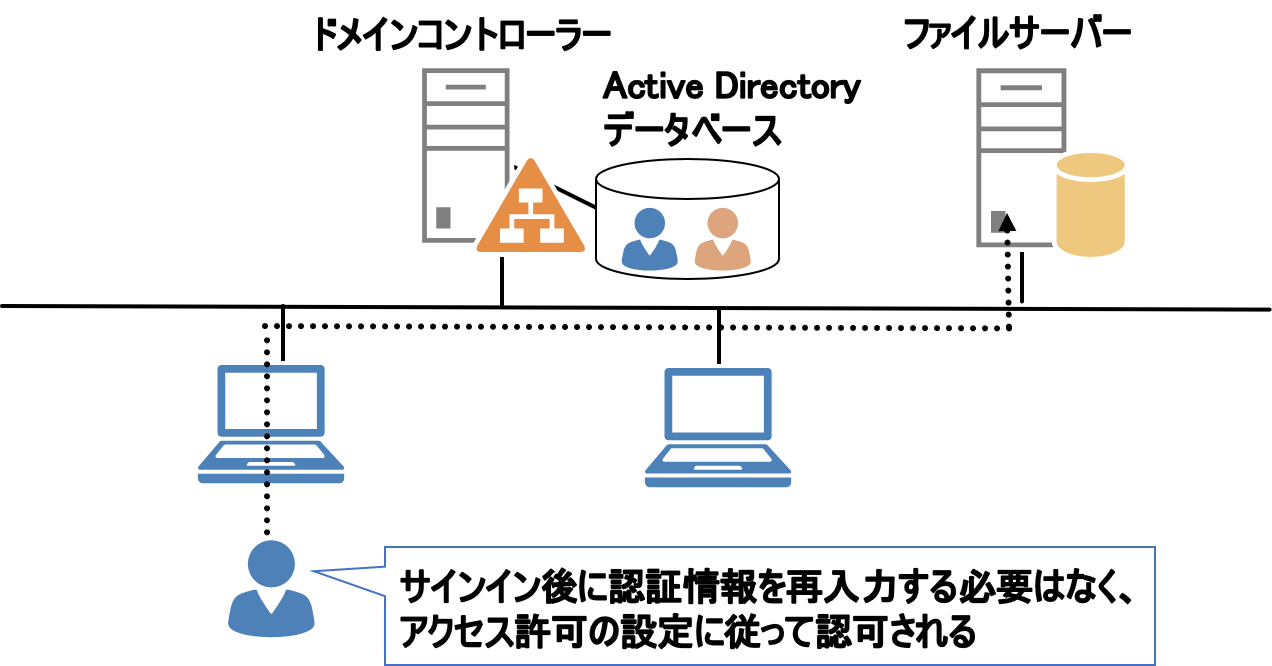

гБХгВЙгБЂгАБгБЭгБЃгВ≥гГ≥гГФгГ•гГЉгВњгГЉгБЛгВЙгГНгГГгГИгГѓгГЉгВѓгВТдїЛгБЧгБ¶дїЦгБЃгВµгГЉгГРгГЉгБЂгВҐгВѓгВїгВєгБЩгВЛе†іеРИгАБгГѓгГЉгВѓгВ∞гГЂгГЉгГЧгБІгБѓгГНгГГгГИгГѓгГЉгВѓгВҐгВѓгВїгВєеЕИгБІеЖНеЇ¶и™Ни®ЉгБМгБКгБУгБ™гВПгВМгБ¶гБДгБЊгБЧгБЯгБМгАБгГЙгГ°гВ§гГ≥гБІгБѓдїЦгБЃгВµгГЉгГРгГЉгБЂгВҐгВѓгВїгВєгБЩгВЛйЪЫгБЂи™Ни®ЉжГЕ冱гВТеЖНеЕ•еКЫгБЩгВЛењЕи¶БгБѓгБВгВКгБЊгБЫгВУгАВгГЙгГ°гВ§гГ≥гБЃзТ∞еҐГгБІгБѓгАБActive DirectoryгБЂгВИгБ£гБ¶з§ЊеЖЕгБЃгГ™гВљгГЉгВєгБЂеѓЊгБЩгВЛгАМгВЈгГ≥гВ∞гГЂгВµгВ§гГ≥гВ™гГ≥гАНгБМжПРдЊЫгБХгВМгБЊгБЩгАВгВЈгГ≥гВ∞гГЂгВµгВ§гГ≥гВ™гГ≥гБ®гБѓгАБгГ¶гГЉгВґгГЉеРНгБ®гГСгВєгГѓгГЉгГЙгВТдЄАеЇ¶еЕ•еКЫгБЩгВЛгБУгБ®гБІгАБи§ЗжХ∞гБЃгВЈгВєгГЖгГ†гВДгВµгГЉгГУгВєгБМеИ©зФ®еПѓиГљгБЂгБ™гВЛгБУгБ®гБІгБЩгАВгБЭгБЃгБЯгВБгАБгВ≥гГ≥гГФгГ•гГЉгВњгГЉгБЂгВµгВ§гГ≥гВ§гГ≥гБЩгВЛйЪЫгБЂгГЙгГ°гВ§гГ≥гВ≥гГ≥гГИгГ≠гГЉгГ©гГЉгБІгБЃи™Ни®ЉгВТжЄИгБЊгБЫгВМгБ∞гАБдїЦгБЃгВµгГЉгГРгГЉгБЂгВҐгВѓгВїгВєгБЩгВЛйЪЫгБѓеЖНеЕ•еКЫгБЩгВЛењЕи¶БгБМгБ™гБДгБЃгБІгБЩгАВ

вЦ† Active DirectoryгБМдљњгВПгВМгБ¶гБДгВЛзРЖзФ±

гГЙгГ°гВ§гГ≥гБІгБѓгАБи™Ни®ЉгБЂдљњзФ®гБЩгВЛгГ¶гГЉгВґгГЉгВҐгВЂгВ¶гГ≥гГИгВТеРДгВ≥гГ≥гГФгГ•гГЉгВњгГЉдЄКгБЂдљЬжИРгБЩгВЛењЕи¶БгБѓгБ™гБПгАБгГЙгГ°гВ§гГ≥гВ≥гГ≥гГИгГ≠гГЉгГ©гГЉгБЃActive DirectoryгГЗгГЉгВњгГЩгГЉгВєеЖЕгБЂдљЬжИРгБЩгВМгБ∞иЙѓгБДгБ®гБДгБЖгБУгБ®гБЂгБ™гВКгБЊгБЩгАВгБЭгБЃгБЯгВБгАБжЦ∞гБЧгБДз§ЊеУ°гБМеЕ•гБ£гБ¶гБНгБЯгБ®гБЧгБ¶гВВеѓЊењЬгБМгБЧгВДгБЩгБПгАБгГ¶гГЉгВґгГЉгВҐгВЂгВ¶гГ≥гГИгБЃгГСгВєгГѓгГЉгГЙгВТе§ЙжЫігБЩгВЛе†іеРИгБЂгВВдЄАгВЂжЙАгБІе§ЙжЫігБЩгВМгБ∞жЄИгВАгБУгБ®гБЂгБ™гВКгБЊгБЩгАВгБЊгБЯгАБз§ЊеЖЕгБЃгГ™гВљгГЉгВєгБЄгБЃгВҐгВѓгВїгВєгБЂгБ§гБДгБ¶гБѓгАБActive DirectoryгГЗгГЉгВњгГЩгГЉгВєеЖЕгБЂзЩїйМ≤гБХгВМгБЯгГ¶гГЉгВґгГЉгВДгВ∞гГЂгГЉгГЧгБЂеѓЊгБЧгБ¶гВҐгВѓгВїгВєи®±еПѓгВТи®≠еЃЪгБЩгВЛгБУгБ®гБІеИґеЊ°гБІгБНгБЊгБЩгАВгБУгБЃгВИгБЖгБ™зРЖзФ±гБЛгВЙгАБActive DirectoryгБѓзµДзєФеЖЕгБЃгГ™гВљгГЉгВєгБЂгВҐгВѓгВїгВєгБЩгВЛйЪЫгБЃгАМи™Ни®ЉгАНгБ®гАМи™НеПѓгАНгВТеЃЯзПЊгБЩгВЛгБЯгВБгБЂељєзЂЛгБ§дїХзµДгБњгБ®гБЧгБ¶гАБе§ЪгБПгБЃзµДзєФгБІдљњгВПгВМгБ¶гБДгВЛгБЃгБІгБЩгАВ

дїКеЫЮгБѓгАБActive DirectoryгБЃењЕи¶БжАІгБЂгБ§гБДгБ¶иІ£и™ђгБЧгБЊгБЧгБЯгАВдїКгБІгБѓгБїгБ®гВУгБ©гБЃзµДзєФгБІActive DirectoryгБМе∞ОеЕ•гБХгВМгБ¶гБКгВКгАБељУгБЯгВКеЙНгБЃгВИгБЖгБЂгГЙгГ°гВ§гГ≥гБІгБЃзЃ°зРЖгБМгБКгБУгБ™гВПгВМгБ¶гБДгБЊгБЩгАВгБ†гБЛгВЙгБУгБЭгАБдЄНйАПжШОгБ™зРЖиІ£гБЃгБЊгБЊгАБзЃ°зРЖгБЧгБ¶гБЧгБЊгБ£гБ¶гБДгВЛйГ®еИЖгВВе§ЪгБДгБ®гБДгБЖзПЊзКґгБМгБВгВКгБЊгБЩгАВгВѓгГ©гВ¶гГЙгБ™гБ©гБЂдї£и°®гБХгВМгВЛдїКеЊМгБЃзТ∞еҐГгБЃе§ЙеМЦгБЂеѓЊењЬгБЧгБ¶гБПгБЯгВБгБЂгБѓгАБдїКгБЃгБЖгБ°гБЂдЄНйАПжШОгБЂгБ™гБ£гБ¶гБДгВЛйГ®еИЖгВТгВѓгГ™гВҐгБЂгБЧгАБйБ©еИЗгБ™йБЛзФ®гВТгБКгБУгБ™гБЖгБєгБНгБІгБЩгАВжђ°еЫЮгБЛгВЙгБѓгАБActive DirectoryгВТзЃ°зРЖгБЧгБ¶гБДгБПдЄКгБІгАМгВ≠гГЫгГ≥гАНгБ®гБ™гВЛж¶ВењµгВДгВ≠гГЉгГѓгГЉгГЙгБЂгБ§гБДгБ¶иІ£и™ђгБЧгБ¶гБДгБНгБЊгБЩгАВ

憙еЉПдЉЪз§ЊгВљгГХгВ£гВҐгГНгГГгГИгГѓгГЉгВѓгБЂеЛ§еЛЩгБЧгАБ2009еєігВИгВКгГЮгВ§гВѓгГ≠гВљгГХгГИи™НеЃЪгГИгГђгГЉгГКгГЉгБ®гБЧгБ¶гГИгГђгГЉгГЛгГ≥гВ∞гБЃйЦЛеВђгВДгВ≥гГЉгВєйЦЛзЩЇгБЂеЊУдЇЛгАВеЙНиБЈгБІгБВгВЛдЉЪи®ИгВљгГХгГИгГ°гГЉгВЂгГЉеЛ§еЛЩжЩВгБЂгБѓгАБдЉЪи®ИгВљгГХгГИгБЃе∞ОеЕ•гВµгГЭгГЉгГИжФѓжПігВДж•≠еЛЩеИ•иђЫзњТдЉЪиђЫеЄЂгВТжЛЕељУгАВгБУгВМгВЙгБЃзµМж≠ігВВжіїгБЛгБЧгБ¶гАБгГ¶гГЉгВґгГЉи¶ЦзВєгВДйБОеОїгБЃзµМй®УиЂЗгБ™гБ©гВВдЇ§гБИгБ™гБМгВЙгБЃгГИгГђгГЉгГЛгГ≥гВ∞гВТжПРдЊЫгАВдЄїгБЂWindows OSгАБдїЃжГ≥еМЦжКАи°УйЦҐйА£гБЃгГЮгВ§гВѓгГ≠гВљгГХгГИи™НеЃЪгВ≥гГЉгВєгВТдЄ≠ењГгБЂиђЫеЄЂгБ®гБЧгБ¶жіїеЛХгБЧгБ™гБМгВЙгАБињСеєігБЃжЫЄз±НгБЃеЯЈз≠ЖгБ™гБ©гБЃжіїеЛХгВВи©ХдЊ°гБХгВМгАБ2017еєігБЛгВЙMicrosoft MVP for Enterprise MobilityгВТеПЧи≥ЮгАВ

дЄїгБ™иСЧдљЬгБѓгАОгБ≤гБ®зЫЃгБІгВПгБЛгВЛAzure Information ProtectionгАП (жЧ•зµМBP)гАБгАОеЊєеЇХжФїзХ•MCPеХПй°МйЫЖ Windows Server 2016гАПгАОеЊєеЇХжФїзХ•MCPеХПй°МйЫЖ Windows 10гАП(гВ§гГ≥гГЧгГђгВєгВЄгГ£гГСгГ≥)гАБгАОгБ≤гБ®гВКжГЕгВЈгВєгБЃгБЯгВБгБЃWindows ServerйАЖеЉХгБНгГЗгВґгВ§гГ≥гГСгВњгГЉгГ≥гАП (гВ®гВѓгВєгГКгГђгГГгВЄ) гБ™гБ©гАВ

гВЊгГЉгГЫгГЉз§ЊеУ°гБЃгБ§гБґгВДгБН

гБѓгБШгВБгБЊгБЧгБ¶гАБгВЊгГЉгГЫгГЉгВЄгГ£гГСгГ≥гБЃеЙНзФ∞гБ®зФ≥гБЧгБЊгБЩгАВйА£иЉЙгАМMicrosoftгБЃMVPиІ£и™ђпЉБActive DirectoryгБЃгГПгВ¶гГДгГЉи™≠жЬђгАНгБІгБѓгАБAzureADгБЃиЩОгБЃеЈїгВЈгГ™гГЉгВЇеРМжІШгАБгГЦгГ≠гВ∞и®ШдЇЛгБЃжЬАеЊМгБЂгАБйЦҐйА£гБЩгВЛManageEngineи£љеУБгВТгБФж°ИеЖЕгБЩгВЛгВ≥гГЉгГКгГЉгАМгВЊгГЉгГЫгГЉз§ЊеУ°гБЃгБ§гБґгВДгБНгАНгВТи®≠гБСгБ¶гБКгВКгБЊгБЩгАВгАМгВЊгГЉгГЫгГЉз§ЊеУ°гБЃгБ§гБґгВДгБНгАНгВВеРЂгВБгБ¶гАБжЬАеЊМгБЊгБІгБКи™≠гБњгБДгБЯгБ†гБСгБЊгБЩгБ®еєЄгБДгБІгБЩгАВ

дїКеЫЮгБЃи®ШдЇЛгБІгБѓгАБгГЙгГ°гВ§гГ≥гБЃе†іеРИгАБи™Ни®ЉгБКгВИгБ≥и™НеПѓгБЂењЕи¶БгБ™жГЕ冱гВТActive DirectoryгГЗгГЉгВњгГЩгГЉгВєгБІдЄАеЕГзЪДгБЂзЃ°зРЖгБЧгБ¶гБКгВКгАБгГ¶гГЉгВґгГЉгБМгВµгВ§гГ≥гВ§гГ≥гБЩгВЛйЪЫгБЂгБѓгАБгГЙгГ°гВ§гГ≥гВ≥гГ≥гГИгГ≠гГЉгГ©гГЉгБ®йАЪдњ°гБЧгБ¶гАБActive DirectoryгГЗгГЉгВњгГЩгГЉгВєеЖЕгБЃгГ¶гГЉгВґгГЉгВҐгВЂгВ¶гГ≥гГИжГЕ冱гВТдљњзФ®гБЧгБ¶и™Ни®ЉгВТи°МгБЖгБ®гБДгБЖгБУгБ®гВТе≠¶гБ≥гБЊгБЧгБЯгАВгБУгБЃйЪЫгАБгГЙгГ°гВ§гГ≥гВ≥гГ≥гГИгГ≠гГЉгГ©гГЉеБігБЂгБѓи™Ни®ЉгГ≠гВ∞гБМи®ШйМ≤гБХгВМгВЛгБЃгБІгБЩгБМгАБManageEngineгБІгБѓгАБгБУгБЃи™Ни®ЉгГ≠гВ∞гВТеПѓи¶ЦеМЦгБЧгБ¶гАБгБДгБ§пЉПгБ†гВМгБМпЉПгБ©гБУгБЛгВЙи™Ни®Љ(гБВгВЛгБДгБѓи™Ни®ЉгБЃи©¶и°М)гВТи°МгБ£гБЯгБЃгБЛгВТжККжП°гБІгБНгВЛгГДгГЉгГЂгАМADAudit PlusгАНгВТжПРдЊЫгБЧгБ¶гБДгБЊгБЩгАВ

вЦ† гАМADAudit PlusгАНгБ®гБѓпЉЯ

Active DirectoryгБЃгГ≠гВ∞гВТгГ™гВҐгГЂгВњгВ§гГ†гБІеПОйЫЖгБЧгБ¶гАБ200дї•дЄКгБЃгГђгГЭгГЉгГИгБІеПѓи¶ЦеМЦгАБгБКгВИгБ≥гВҐгГ©гГЉгГИйАЪзЯ•гБ™гБ©гВТи°МгБЖWebгГЩгГЉгВєгБЃгВ™гГ≥гГЧгГђгГЯгВєеЮЛгВљгГХгГИгВ¶гВІгВҐгБІгБЩгАВWindowsгГЙгГ°гВ§гГ≥дЄКгБІзЃ°зРЖгБХгВМгБ¶гБДгВЛгАБгГЙгГ°гВ§гГ≥гВ≥гГ≥гГИгГ≠гГЉгГ©гГЉпЉПгГХгВ°гВ§гГЂгВµгГЉгГРгГЉпЉПгГ°гГ≥гГРгГЉгВµгГЉгГРгГЉпЉПPCгБ™гБ©гБЃITгГ™гВљгГЉгВєгАБгБКгВИгБ≥гГ¶гГЉгВґгГЉпЉПгВ∞гГЂгГЉгГЧпЉПгГЭгГ™гВЈгГЉгБ™гБ©гБЃгВ™гГЦгВЄгВІгВѓгГИжГЕ冱гБЛгВЙгАБз∞°еНШгБЂзЫ£жЯїгГђгГЭгГЉгГИгВТдљЬжИРгБЧгБЊгБЩгАВ

ADAudit PlusгБЂгБ§гБДгБ¶и©≥гБЧгБПзЯ•гВКгБЯгБДгАБдЄАеЇ¶дљњгБ£гБ¶гБњгБЯгБДгБ®гБДгБЖжЦєгБѓгАБгБЬгБ≤дї•дЄЛгБЃURLгБЂгВҐгВѓгВїгВєгБПгБ†гБХгБДгАВ

гАРADAudit PlusгБЃи£љеУБгГЪгГЉгВЄгАС

https://www.manageengine.jp/products/ADAudit_Plus/

гАРADAudit PlusгБЃгГАгВ¶гГ≥гГ≠гГЉгГЙгГЪгГЉгВЄгАС

https://www.manageengine.jp/products/ADAudit_Plus/download.html

>> зђђ2еЫЮ Active DirectoryгБЃгВ≠гГЫгГ≥(1)

гГХгВ£гГЉгГЙгГРгГГгВѓгГХгВ©гГЉгГ†

ељУгВµгВ§гГИгБІж§Ьи®ЉгБЧгБ¶гБїгБЧгБДгБУгБ®гАБи®ШдЇЛгБЂгБЧгБ¶гБїгБЧгБДй°МжЭРгБ™гБ©гБВгВКгБЊгБЧгБЯгВЙгАБдї•дЄЛгБЃгГХгВ£гГЉгГЙгГРгГГгВѓгГХгВ©гГЉгГ†гВИгВКгБКж∞ЧиїљгБЂгБКзЯ•гВЙгБЫгБПгБ†гБХгБДгАВ