Reading Time: 1 minutes

гғүгғЎгӮӨгғіеҸӮеҠ гҒ—гҒҰгҒ„гӮӢгӮігғігғ”гғҘгғјгӮҝгғјгҒҢгғүгғЎгӮӨгғіиӘҚиЁјгӮ’дҪҝз”ЁгҒ—гҒҰгғӯгӮ°гӮӘгғігҒҷгӮӢе ҙеҗҲгҖҒгҒҫгҒҡгҒҜгғүгғЎгӮӨгғігӮігғігғҲгғӯгғјгғ©гғјгҒЁйҖҡдҝЎгӮ’иЎҢгҒ„гҖҒиӘҚиЁјгӮ’гҒҠгҒ“гҒӘгҒҶеҝ…иҰҒгҒҢгҒӮгӮҠгҒҫгҒҷгҖӮгҒ—гҒӢгҒ—гҖҒеӨ–еҮәе…ҲгҒӘгҒ©гҒ§гғүгғЎгӮӨгғігӮігғігғҲгғӯгғјгғ©гғјгҒ«гӮўгӮҜгӮ»гӮ№гҒ§гҒҚгҒӘгҒ„з’°еўғгҒ®е ҙеҗҲгҒ§гӮӮгҖҒдёҖжҷӮзҡ„гҒ«гғүгғЎгӮӨгғігғҰгғјгӮ¶гғјгӮ’дҪҝз”ЁгҒ—гҒҰз«Ҝжң«гҒ«гғӯгӮ°гӮӘгғігҒҷгӮӢгҒ“гҒЁгҒҢгҒ§гҒҚгӮӢгӮҲгҒҶгҒ«гҖҒWindowsгҒ§гҒҜгғӯгӮ°гӮӘгғіиіҮж јжғ…е ұгӮ’гӮӯгғЈгғғгӮ·гғҘгҒ—гҒҰдҝқжҢҒгҒ—гҒҰгҒ„гҒҫгҒҷгҖӮгғӯгӮ°гӮӘгғігҒ®гӮӯгғЈгғғгӮ·гғҘж©ҹиғҪгҒҢжңүеҠ№гҒ«гҒӘгҒЈгҒҰгҒ„гӮӢе ҙеҗҲгҖҒгғӯгӮ°гӮӘгғігҒ«жҲҗеҠҹгҒ—гҒҹгҒЁгҒҚгҒ®иіҮж јжғ…е ұгҒҢгҖҒгғҮгғ•гӮ©гғ«гғҲгҒ§10еҖӢгҒҫгҒ§гӮӯгғЈгғғгӮ·гғҘгҒ•гӮҢгҒҫгҒҷгҖӮгҒқгҒ—гҒҰ10еҖӢгӮ’и¶…гҒҲгҒҹе ҙеҗҲгҖҒеҸӨгҒ„гӮӮгҒ®гҒӢгӮүеүҠйҷӨгҒ•гӮҢгҖҒеёёгҒ«жңҖж–°10еҖӢгҒ®жғ…е ұгҒҢжңүеҠ№гҒЁгҒӘгӮҠгҒҫгҒҷгҖӮ

гҒ“гҒ®ж©ҹиғҪгҒҢгҒӮгӮӢгҒ“гҒЁгҒ«гӮҲгӮҠгҖҒгғүгғЎгӮӨгғігӮігғігғҲгғӯгғјгғ©гғјгҒЁйҖҡдҝЎгҒҢгҒ§гҒҚгҒӘгҒ„з’°еўғгҒ§гӮӮгҖҒгғүгғЎгӮӨгғігғҰгғјгӮ¶гғјгӮ’дҪҝз”ЁгҒ—гҒҹгғӯгӮ°гӮӘгғігҒҢеҸҜиғҪгҒЁгҒӘгӮҠгҒҫгҒҷгҖӮгҒқгӮҢгҒҜгҖҒеҲ©з”ЁиҖ…гҒ«гҒЁгҒЈгҒҰгҒҜдҫҝеҲ©гҒӘж©ҹиғҪгҒЁгҒӘгӮҠгҒҫгҒҷгҒҢгҖҒе ҙеҗҲгҒ«гӮҲгҒЈгҒҰгҒҜеҚұйҷәгӮ’дјҙгҒҶеҸҜиғҪжҖ§гҒҢгҒӮгӮҠгҒҫгҒҷгҖӮдҫӢгҒҲгҒ°гҖҒгғүгғЎгӮӨгғіеҸӮеҠ гҒ—гҒҰгҒ„гӮӢз«Ҝжң«гҒ«дёҚжӯЈдҫөе…ҘгҒ•гӮҢгҒҰгҒ—гҒҫгҒЈгҒҹйҡӣгҒ«гҖҒгӮӯгғЈгғғгӮ·гғҘжғ…е ұгҒӢгӮүгҖҒз®ЎзҗҶиҖ…гӮўгӮ«гӮҰгғігғҲгҒ®жғ…е ұгҒҫгҒ§зӣ—гҒҫгӮҢгҒҰгҒ—гҒҫгҒҶгҒЁгҒ„гҒҶгғӘгӮ№гӮҜгҒҢиҖғгҒҲгӮүгӮҢгҒҫгҒҷгҖӮ

гҒқгҒ“гҒ§гҖҒJPCERT/CCгҒ§гҒҜгҖҒз®ЎзҗҶиҖ…гӮўгӮ«гӮҰгғігғҲгӮ’дҪҝз”ЁгҒ—гҒҰгғүгғЎгӮӨгғігӮігғігғҲгғӯгғјгғ©гғјгҒ«жҺҘз¶ҡгҒ—гҖҒз®ЎзҗҶгӮ’иЎҢгҒҶз«Ҝжң«гӮ’гҖҢз®ЎзҗҶе°Ӯз”Ёз«Ҝжң«гҖҚгҒЁгҒ—гҒҰйҷҗе®ҡгҒ—гҒҰйҒӢз”ЁгҒҷгӮӢж–№жі•гӮ’жҺЁеҘЁгҒ—гҒҰгҒ„гҒҫгҒҷгҖӮд»ҘдёӢгҒ§гҒҜгҖҒJPCERT/CCгҒҢжҸҗдҫӣгҒ—гҒҰгҒ„гӮӢиіҮж–ҷгӮ’гӮӮгҒЁгҒ«з®ЎзҗҶе°Ӯз”Ёз«Ҝжң«иЁӯзҪ®гҒ®еҝ…иҰҒжҖ§гҒ«гҒӨгҒ„гҒҰгҒ”иӘ¬жҳҺгҒ—гҒҫгҒҷгҖӮ

з®ЎзҗҶиҖ…е°Ӯз”Ёз«Ҝжң«иЁӯзҪ®гҒ®еҝ…иҰҒжҖ§

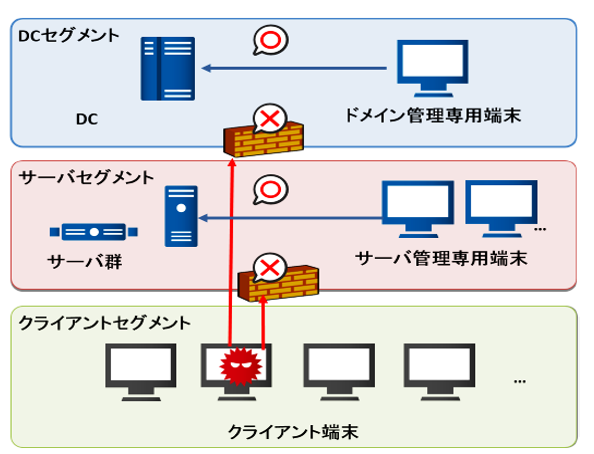

з®ЎзҗҶиҖ…гӮўгӮ«гӮҰгғігғҲгҒ®иӘҚиЁјжғ…е ұгҒҢдҝқжҢҒгҒ•гӮҢгҒҰгҒ„гӮӢз«Ҝжң«гҒҜгӮөгӮӨгғҗгғјж”»ж’ғгҒ®еҜҫиұЎгҒЁгҒӘгӮҠгӮ„гҒҷгҒ„гҒҹгӮҒгҖҒз®ЎзҗҶиҖ…е°Ӯз”Ёз«Ҝжң«гӮ’з”Ёж„ҸгҒ—гҖҒз®ЎзҗҶиҖ…гӮўгӮ«гӮҰгғігғҲгӮ’дҪҝз”ЁгҒ—гҒҹгғүгғЎгӮӨгғігӮігғігғҲгғӯгғјгғ©гғјгӮ„гӮөгғјгғҗгғјгҒ®з®ЎзҗҶгӮ’гҖҒе°Ӯз”Ёз«Ҝжң«гҒ«йҷҗе®ҡгҒҷгӮӢж–№жі•гҒҢжҺЁеҘЁгҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҖӮгҒ•гӮүгҒ«гҖҒгғ•гӮЎгӮӨгӮўгӮҰгӮ©гғјгғ«гӮ„гғ«гғјгӮҝгҒӘгҒ©гӮ’дҪҝз”ЁгҒ—гҒҰгҖҒз®ЎзҗҶе°Ӯз”Ёз«Ҝжң«гҒ®йҖҡдҝЎе…ҲгӮ’еҲ¶йҷҗгҒҷгӮӢгҒ“гҒЁгҒ§гҖҒгӮөгӮӨгғҗгғјж”»ж’ғгҒ®гғӘгӮ№гӮҜгӮ’гӮҲгӮҠи»ҪжёӣгҒҷгӮӢгҒ“гҒЁгҒҢеҸҜиғҪгҒ§гҒҷгҖӮд»ҘдёӢгҒ®еӣігҒҜгҖҒMicrosoftзӨҫгҒҢжҺЁеҘЁгҒ—гҒҰгҒ„гӮӢгӮ»гӮ°гғЎгғігғҲеҢ–гҒ®дҫӢгҒЁгҒӘгӮҠгҒҫгҒҷгҖӮ

еӣі1 гӮ»гӮ°гғЎгғігғҲеҢ–гҒ®дҫӢ

в—Ҹ DCгӮ»гӮ°гғЎгғігғҲ

гғүгғЎгӮӨгғігӮігғігғҲгғӯгғјгғ©гғјгҒҠгӮҲгҒігғүгғЎгӮӨгғіз®ЎзҗҶиҖ…жЁ©йҷҗгӮ’дҪҝз”ЁгҒҷгӮӢз«Ҝжң«(з®ЎзҗҶе°Ӯз”Ёз«Ҝжң«)гҒ гҒ‘гӮ’иЁӯзҪ®

в—Ҹ гӮөгғјгғҗгӮ»гӮ°гғЎгғігғҲ

гӮӨгғігӮҝгғјгғҚгғғгғҲгҒ«е…¬й–ӢгҒ—гҒӘгҒ„йҮҚиҰҒгҒӘгӮөгғјгғҗгҒҠгӮҲгҒіеҗ„гӮөгғјгғҗгҒ®з®ЎзҗҶе°Ӯз”Ёз«Ҝжң«гҒ гҒ‘гӮ’иЁӯзҪ®

в—Ҹ гӮҜгғ©гӮӨгӮўгғігғҲгӮ»гӮ°гғЎгғігғҲ

дёҖиҲ¬гғҰгғјгӮ¶гҒҢдҪҝз”ЁгҒҷгӮӢжҘӯеӢҷз”Ёз«Ҝжң«гӮ’иЁӯзҪ®

вҖ» JPCERT/CC гҖҢгғӯгӮ°гӮ’жҙ»з”ЁгҒ—гҒҹActive DirectoryгҒ«еҜҫгҒҷгӮӢж”»ж’ғгҒ®жӨңзҹҘгҒЁеҜҫзӯ–гҖҚгӮҲгӮҠеј•з”Ё

гҒ—гҒӢгҒ—гҖҒгӮ»гӮ°гғЎгғігғҲгҒ”гҒЁгҒ«гғ•гӮЎгӮӨгӮўгӮҰгӮ©гғјгғ«гӮ’иЁӯзҪ®гҒ—гҖҒгҒқгӮҢгҒһгӮҢгӮ’гҒҚгҒЎгӮ“гҒЁз®ЎзҗҶгҒ—гҒҰгҒ„гҒҸгҒ“гҒЁгҒҜгҖҒгҒҷгҒ№гҒҰгҒ®дјҒжҘӯгҒ«гҒЁгҒЈгҒҰе®№жҳ“гҒӘгҒ“гҒЁгҒ§гҒҜгҒӮгӮҠгҒҫгҒӣгӮ“гҖӮгҒқгҒ“гҒ§гҖҒJPCERT/CCгҒ®иіҮж–ҷгҒ«гҒҜгҖҒиЈңи¶ігҒЁгҒ—гҒҰд»ҘдёӢгҒ®еҶ…е®№гҒҢиЁҳијүгҒ•гӮҢгҒҰгҒ„гҒҫгҒҷгҖӮ

еүҚжҸҗжқЎд»¶гӮ’жәҖгҒҹгҒҷгҒ®гҒҢйӣЈгҒ—гҒ„е ҙеҗҲгҒҜгҖҒйҒӢз”Ёгғ«гғјгғ«гҒ§еҲ¶йҷҗгҒҷгӮӢгҒ“гҒЁгҒ«гӮҲгҒЈгҒҰдёҖе®ҡгҒ®еҠ№жһңгҒҢжңҹеҫ…гҒ§гҒҚгӮӢ

жіЁпјүеүҚжҸҗжқЎд»¶вҖҘгғ•гӮЎгӮӨгӮўгӮҰгӮ©гғјгғ«гӮ„гғ«гғјгӮҝгӮ’дҪҝз”ЁгҒ—гҒҰгҖҒз®ЎзҗҶе°Ӯз”Ёз«Ҝжң«гҒӢгӮүгҒ®гӮӨгғігӮҝгғјгғҚгғғгғҲжҺҘз¶ҡгӮ’еҝ…иҰҒжңҖе°ҸйҷҗгҒ«еҲ¶йҷҗгҒҷгӮӢ

ејҠзӨҫгҒ§гҒҜгҖҒгҖҢйҒӢз”Ёгғ«гғјгғ«гҒ§еҲ¶йҷҗгҖҚгҒЁгҒ„гҒҶйғЁеҲҶгҒ«гҒӨгҒ„гҒҰгҖҒзү№жЁ©IDз®ЎзҗҶгғ„гғјгғ«гҒ§гҒӮгӮӢPassword Manger ProгҒЁгҖҒгғӯгӮ°гҒ®зӣЈжҹ»гғ„гғјгғ«гҒ§гҒӮгӮӢADAudit PlusгӮ’дҪөз”ЁгҒ—гҒҹгӮҪгғӘгғҘгғјгӮ·гғ§гғігӮ’жҸҗе”ұгҒ—гҒҰгҒ„гҒҫгҒҷгҖӮеҫҢз·ЁгҒ§гҒҜгҖҒJPCERT/CCгҒҢжҸҗе”ұгҒ—гҒҰгҒ„гӮӢеҶ…е®№гҒ«еҜҫгҒ—гҒҰгҖҒејҠзӨҫгҒ®2иЈҪе“ҒгӮ’дҪҝз”ЁгҒ—гҒҹе ҙеҗҲгҒ«гҒ©гҒҶеҜҫеҝңгҒ§гҒҚгӮӢгҒӢгӮ’гҒ”зҙ№д»ӢгҒ—гҒҰгҒ„гҒҚгҒҹгҒ„гҒЁжҖқгҒ„гҒҫгҒҷгҖӮ

еҫҢз·ЁгҒёз§»еӢ•В >>В гҖҗJPCERT/CCжҸҗе”ұгҖ‘ з®ЎзҗҶе°Ӯз”Ёз«Ҝжң«гӮ’з”ЁгҒ„гҒҹгӮ»гӮӯгғҘгӮўгҒӘйҒӢз”Ё(еҫҢз·Ё)

гғ•гӮЈгғјгғүгғҗгғғгӮҜгғ•гӮ©гғјгғ

еҪ“гӮөгӮӨгғҲгҒ§жӨңиЁјгҒ—гҒҰгҒ»гҒ—гҒ„гҒ“гҒЁгҖҒиЁҳдәӢгҒ«гҒ—гҒҰгҒ»гҒ—гҒ„йЎҢжқҗгҒӘгҒ©гҒӮгӮҠгҒҫгҒ—гҒҹгӮүгҖҒд»ҘдёӢгҒ®гғ•гӮЈгғјгғүгғҗгғғгӮҜгғ•гӮ©гғјгғ гӮҲгӮҠгҒҠж°—и»ҪгҒ«гҒҠзҹҘгӮүгҒӣгҒҸгҒ гҒ•гҒ„гҖӮ