Reading Time: 1 minutes

昨今、標的型攻撃という特定の企業を狙うサイバー攻撃の被害報告が増加しています。標的型攻撃においては、潜伏してから攻撃段階に移行するまでの平均潜伏期間が、200日以上と言われています。その200日の間で攻撃者はC&Cサーバーと通信を行いながら、ネットワーク内の情報収集を行い、横感染を続け、どこに重要な情報が保存されているのか調査を行い、やがては、目的の情報窃取を行います。更には再侵入し再び次なる重要情報を窃取することを執拗、且つ、継続的に行ってきます。

今日では、多くの企業がActive Directoryを認証サーバーとして使用しており、攻撃者は潜伏期間の最終段階フェーズで、Active Directoryを乗っ取ろうと画策すると言われています。 Active Directoryを乗っ取る際には、Administrators権限/Domain Admins権限のような高権限のユーザーID/パスワード情報を搾取することにより、Active Directory環境におけるあらゆる操作が制限なく行える環境を得て、重要情報ならびに機密情報へのアクセシビリティを確保します。 このID情報を搾取するために、Pass the hashやBrute-force attack(ブルートフォースアタック)、List Attack(パスワードリスト攻撃)などといったアカウントのID/パスワードを奪う手法があり、もしシステム管理者や付与されている権限が高いアカウント情報を取得された場合、Active Directory自体を乗っ取られてしまう危険性があります。

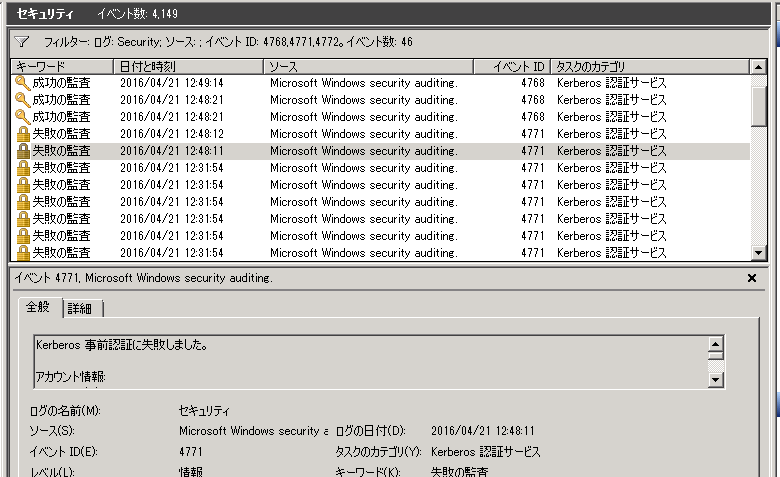

Active Directoryを乗っ取られてしまう前に、このような兆候が起きているかどうかを確認するには、イベントビューアーで認証失敗のログを確認する必要があります。 認証失敗を確認するためには、イベントID4768,4771,4772を確認します。 ただ、4768には認証成功も含まれますので、確認する際は最終的に認証が成功したかどうか目視で確認する必要があります。 また、ADへの認証は、応答速度の早いドメインコントローラーへ接続しますので、事前にどのドメインコントローラーに行われるか分かりません。その為、全ドメインコントローラーに対してチェックを行なう必要があります。

例えば、10台ドメインコントローラーがあった場合、このチェック作業を毎日延々と繰り返す必要があります。 また、ログの保存容量も大きくしないと、古いログがすぐに流れてしまい確認ができないリスクも発生します。

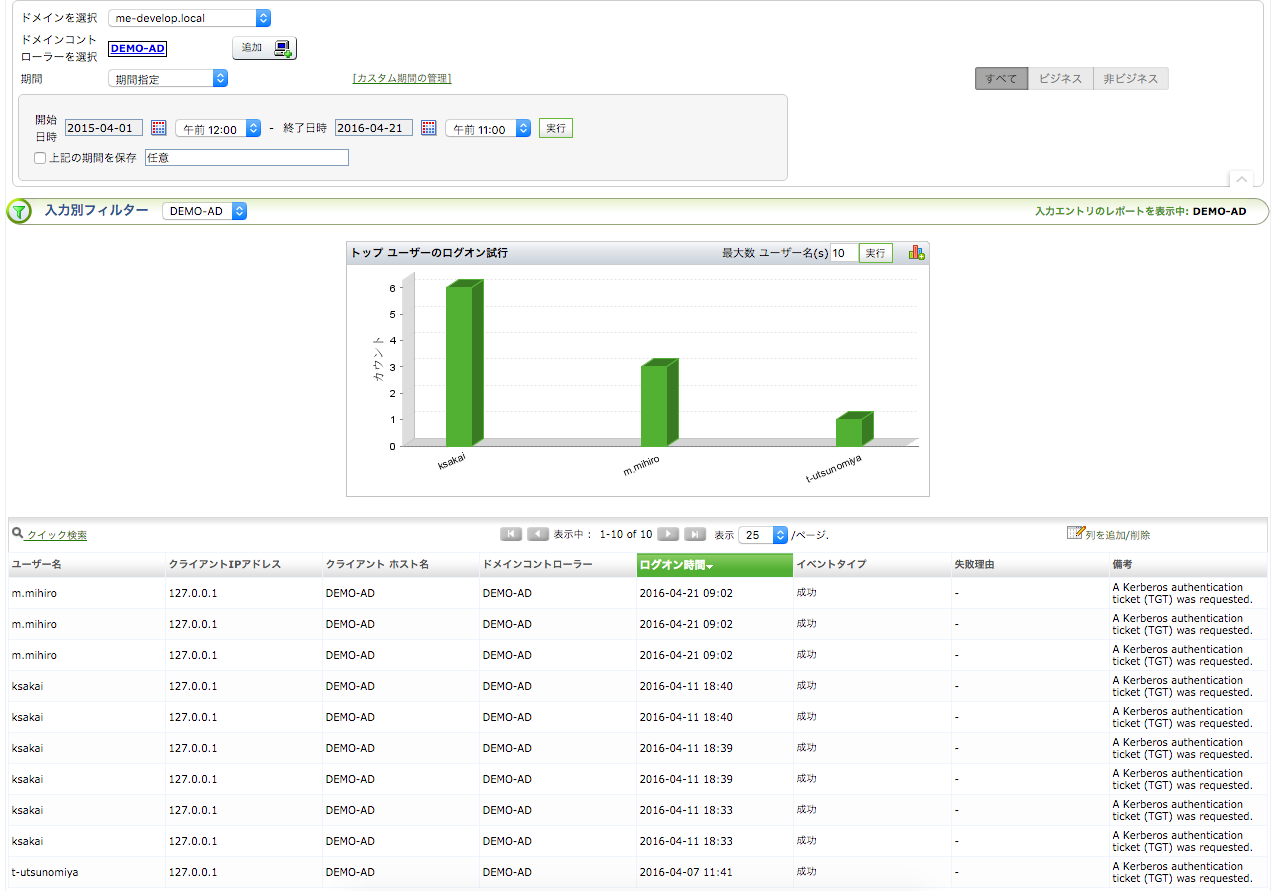

ADAudit Plusなら、ドメインコントローラーに対してログ取得設定を行なうだけで、リアルタイムにイベントログを取得し、必要なレポートを自動的に作成します。

不正な認証が行われているかをレポートで確認する際は、まずはログオンの成功イベントをチェックします。

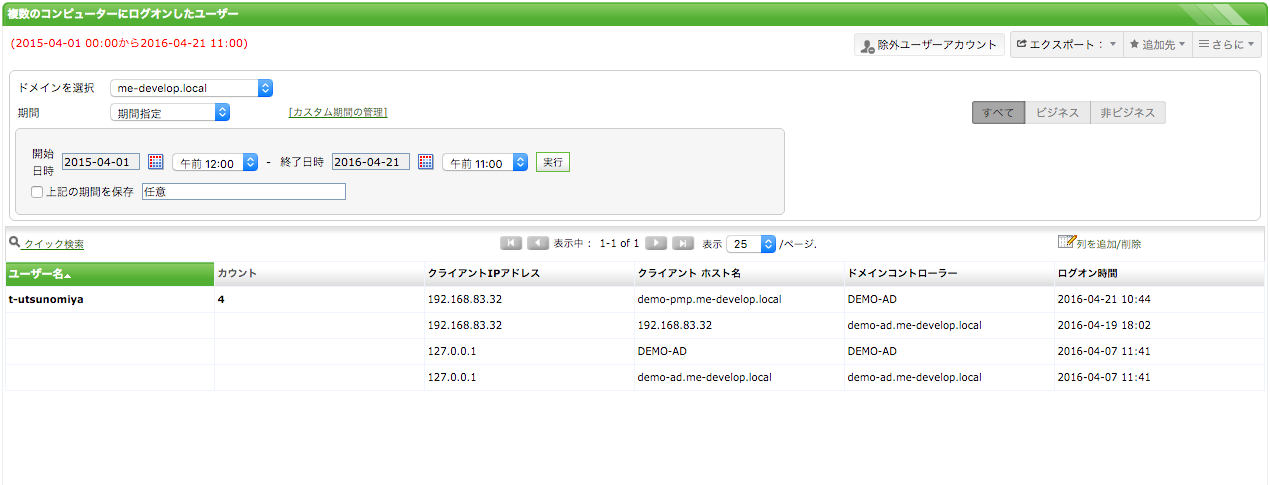

次に、複数の箇所から同じIDでログオンしようとしたアカウントが無いかをチェックします。

また、ログオンの失敗レポートをチェックし、複数回失敗しているアカウントの有無、存在しないユーザー名で認証を行っているか、また業務時間外にも関わらず認証失敗していないかを確認し、不正アクセスをチェックします。

多くの企業は、3回認証に失敗すれば、アカウントがロックされるように設定している場合がありますが、もし、出社後にWindowsへログオンしようとした際に身に覚えのないアカウントロックが発生していれば、標的型攻撃の対象とされているかもしれません。

標的型攻撃は入り口で防ぐことが最も重要ではありますが、標的とした企業に合わせて巧妙に仕組んでくることも事実です。また、未知のマルウェアを使って攻撃してくることもあるため、入り口で100%防御ができるとは限りません。だからこそ、効果がわかりづらく、工数がかかる作業であってもコツコツと念入りに兆候を確認する必要があります。

今現在、御社のActive Directory環境では、イベントログを効率よく、必要な箇所をスムーズにチェックできる運用が可能ですか?

関連製品:ADAudit Plus

フィードバックフォーム

当サイトで検証してほしいこと、記事にしてほしい題材などありましたら、以下のフィードバックフォームよりお気軽にお知らせください。