Reading Time: 1 minutes

уџєсЂЋсЂЙсђЂсЂѓсЂЉсЂЙсЂЌсЂдсЂісѓЂсЂДсЂесЂєсЂћсЂќсЂёсЂЙсЂЎсђѓ

100СИЄтєєсЂіт╣┤ујЅсѓГсЃБсЃ│сЃџсЃ╝сЃ│сЂ«ZOZOсЂДсЂ»сЂфсЂЈZOHOсЂ«ТцЇТЮЙсЂДсЂЎсђѓ

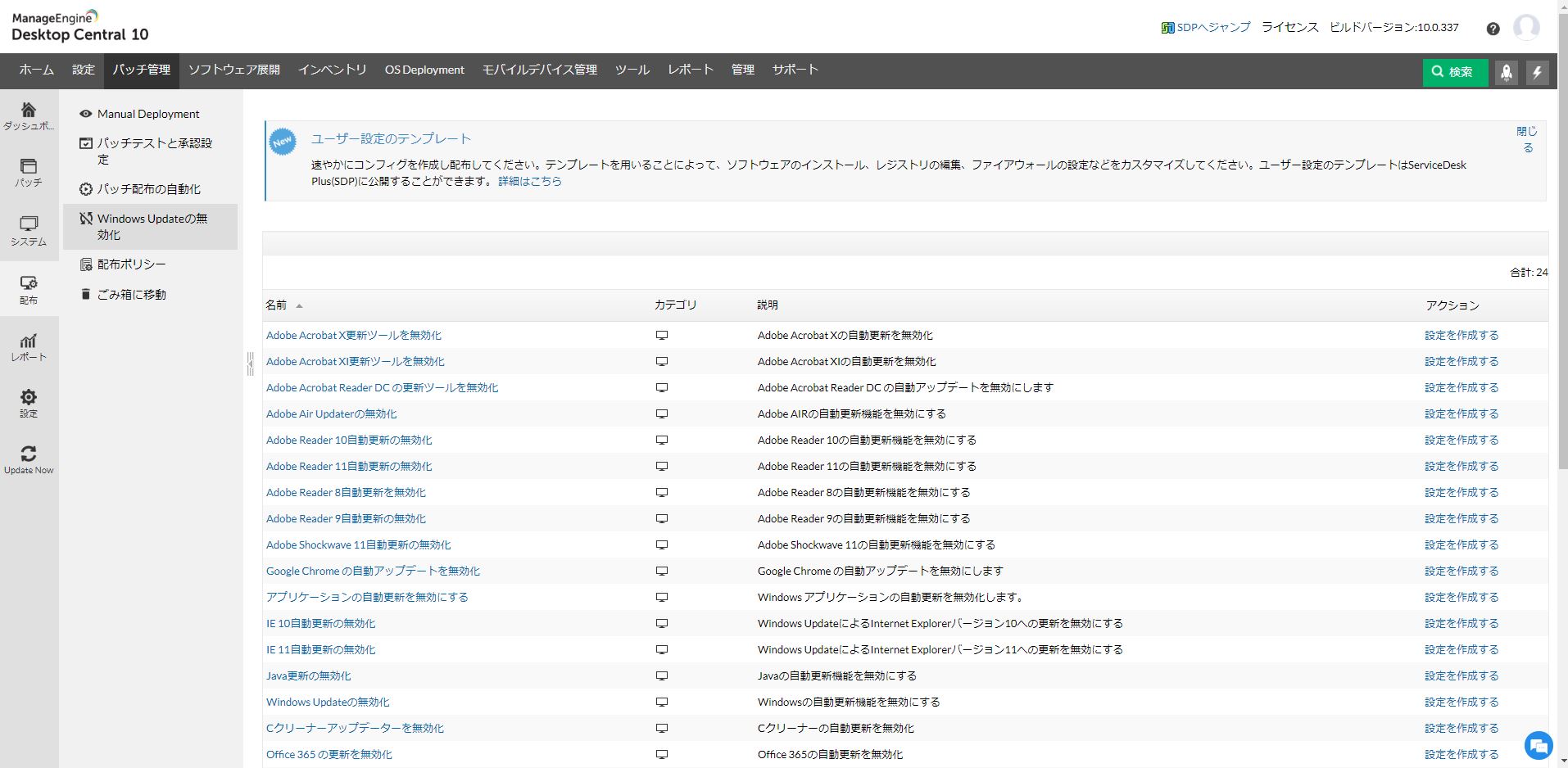

ТюгТЌЦсѓѓ2019т╣┤1Тюѕт║дсЂ«Microsoftсѓ╗сѓГсЃЦсЃфсЃєсѓБТЏ┤Тќ░сЃЌсЃГсѓ░сЃЕсЃасЂ«ТдѓУдЂсЂесђЂсЃЉсЃЃсЃЂу«АуљєсЂФт╝исЂ┐сЂ«сЂѓсѓІУ│ЄућБу«АуљєсѓйсЃЋсЃѕManageEngine Desktop CentralсЂФсЂцсЂёсЂдсЂћу┤╣С╗ІсЂёсЂЪсЂЌсЂЙсЂЎсђѓ

сђљТдѓУдЂсђЉ

MicrosoftсЂ»сђЂ2019т╣┤1Тюѕ9ТЌЦ(ТЌЦТюгТЎѓжќЊ)сЂФС╗ЦСИІсЂ«сѓйсЃЋсЃѕсѓдсѓДсѓбсЂФжќбсЂЎсѓІсѓ╗сѓГсЃЦсЃфсЃєсѓБТЏ┤Тќ░сЃЌсЃГсѓ░сЃЕсЃасѓњтЁгжќІсЂЌсЂЙсЂЌсЂЪсђѓ

сЃ╗Internet Explorer

сЃ╗Microsoft Edge

сЃ╗Microsoft Windows

сЃ╗Microsoft OfficeсђЂMicrosoft Office Servers сЂісѓѕсЂ│ Web Apps

сЃ╗ChakraCore

сЃ╗.NET Framework

сЃ╗Adobe Flash Player

сЃ╗ASP.NET

сЃ╗Microsoft Exchange Server

сЃ╗Microsoft Visual Studio

С╗ітЏъсЂ«сѓ╗сѓГсЃЦсЃфсЃєсѓБТЏ┤Тќ░сЃЌсЃГсѓ░сЃЕсЃасЂДсЂ»49С╗ХсЂ«Уёєт╝▒ТђДсЂїС┐«ТГБсЂЋсѓїсЂдсЂёсЂЙсЂЎсЂїсђЂ

Уёєт╝▒ТђДсЂ«Ти▒тѕ╗т║дсЂїсђїуиіТђЦсђЇсЂФТїЄт«џсЂЋсѓїсЂдсЂёсѓІсѓѓсЂ«сЂ»7С╗ХсЂћсЂќсЂёсЂЙсЂЎсђѓ

Уёєт╝▒ТђДсЂ«ТдѓУдЂсЂФсЂцсЂёсЂдсЂ»С╗ЦСИІсЂ«УАесѓњсЂћУдДсЂЈсЂасЂЋсЂёсђѓ

| Уёєт╝▒ТђДсЂ«ТдѓУдЂ | KBуЋфтЈи | Ти▒тѕ╗т║д | ТдѓУдЂ | тй▒жЪ┐сѓњтЈЌсЂЉсѓІУБйтЊЂ | тЈѓУђЃURL |

| CVE-2019-0539 | KB4480116 KB4480961 KB4480962 KB4480966 KB4480973 KB4480978 | УГдтЉі уиіТђЦ | Chakra сѓ╣сѓ»сЃфсЃЌсЃѕ сѓесЃ│сѓИсЃ│сЂ«сЃАсЃбсЃфуа┤ТљЇсЂ«Уёєт╝▒ТђД | ChakraCore Microsoft Edge | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0539 |

| CVE-2019-0547 | KB4480966 | уиіТђЦ | Windows DHCP сѓ»сЃЕсѓцсѓбсЃ│сЃѕсЂ«сЃфсЃбсЃ╝сЃѕсЂДсѓ│сЃ╝сЃЅсЂїт«ЪУАїсЂЋсѓїсѓІУёєт╝▒ТђД | Windows 10 version 1803 Windows Server version 1803 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0547 |

| CVE-2019-0550 | KB4480116 KB4480966 | уиіТђЦ | Windows Hyper-V сЂ«сЃфсЃбсЃ╝сЃѕсЂДсѓ│сЃ╝сЃЅсЂїт«ЪУАїсЂЋсѓїсѓІУёєт╝▒ТђД | Windows 10 version 1803 Windows Server version 1803 Windows Server 2019 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0550 |

| CVE-2019-0551 | KB4480116 KB4480961 KB4480966 KB4480973 KB4480978 | уиіТђЦ | Windows Hyper-V сЂ«сЃфсЃбсЃ╝сЃѕсЂДсѓ│сЃ╝сЃЅсЂїт«ЪУАїсЂЋсѓїсѓІУёєт╝▒ТђД | Windows 10 version 1607С╗ЦжЎЇ Windows Server version 1709С╗ЦжЎЇ Windows Server 2016С╗ЦжЎЇ | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0551 |

| CVE-2019-0565 | KB4480116 KB4480966 | УГдтЉі уиіТђЦ | Microsoft Edge сЂ«сЃАсЃбсЃфуа┤ТљЇсЂ«Уёєт╝▒ТђД | Microsoft Edge | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0565 |

| CVE-2019-0567 | KB4480116 KB4480961 KB4480962 KB4480966 KB4480973 KB4480978 | УГдтЉі уиіТђЦ | Chakra сѓ╣сѓ»сЃфсЃЌсЃѕ сѓесЃ│сѓИсЃ│сЂ«сЃАсЃбсЃфуа┤ТљЇсЂ«Уёєт╝▒ТђД | ChakraCore Microsoft Edge | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0567 |

| CVE-2019-0568 | KB4480116 KB4480966 | УГдтЉі уиіТђЦ | Chakra сѓ╣сѓ»сЃфсЃЌсЃѕ сѓесЃ│сѓИсЃ│сЂ«сЃАсЃбсЃфуа┤ТљЇсЂ«Уёєт╝▒ТђД | ChakraCore Microsoft Edge | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0568 |

сЂЊсѓїсѓЅсЂ«Уёєт╝▒ТђДсѓњТѓфућесЂЋсѓїсЂЪта┤тљѕсђЂсѓбсЃЌсЃфсѓ▒сЃ╝сѓисЃДсЃ│сЃЌсЃГсѓ░сЃЕсЃасЂ«уЋ░тИИухѓС║єсѓёТћ╗ТњЃУђЁсЂФсѓѕсѓІсѓ│сЃ│сЃћсЃЦсЃ╝сѓ┐сЃ╝тѕХтЙАсЂфсЂЕсђЂТДўсђЁсЂфУбФт«│сЂїуЎ║ућЪсЂЎсѓІтЈ»УЃйТђДсЂїсЂѓсѓісЂЙсЂЎсђѓ

сђљт»ЙуГќсђЉ

СИіУеўсЂ«Уёєт╝▒ТђДсЂИсЂ«т»ЙуГќсЂесЂЌсЂдсЂ»MicrosoftсЂїТЈљСЙЏсЂЌсЂдсЂёсѓІсѓ╗сѓГсЃЦсЃфсЃєсѓБТЏ┤Тќ░сЃЌсЃГсѓ░сЃЕсЃасѓњжЂЕућесЂЎсѓІт┐ЁУдЂсЂїсЂѓсѓісЂЙсЂЎсђѓ

тЅЇтЏъсЂ«сЃќсЃГсѓ░сЂДсЂ»сђЂсЃЉсЃЃсЃЂсЂ«ТІњтљдТЕЪУЃйсѓњсЂћу┤╣С╗ІсЂёсЂЪсЂЌсЂЙсЂЌсЂЪсЂїсђЂТюгсЃќсЃГсѓ░сЂДсЂ»сђЂDesktop CentralсѓњућесЂёсЂдТДўсђЁсЂфсѓйсЃЋсЃѕсѓдсѓДсѓбсЂ«УЄфтІЋТЏ┤Тќ░сѓњуёАті╣тїќсЂЎсѓІТќ╣Т│ЋсЂФсЂцсЂёсЂдсЂћу┤╣С╗ІсЂёсЂЪсЂЌсЂЙсЂЎсђѓ

У┐Љт╣┤сЂДсЂ»сѓйсЃЋсЃѕсѓдсѓДсѓбсЂФсЂ»УЄфтІЋТЏ┤Тќ░ТЕЪУЃйсЂїтѓЎсѓЈсЂБсЂдсЂёсѓІсѓѓсЂ«сЂїтцџсЂёсЂІсЂеТђЮсЂёсЂЙсЂЎсђѓСЙІсЂѕсЂ░сђЂWindowsуФ»ТюФсЂФсЃЄсЃЋсѓЕсЃФсЃѕсЂДТљГУ╝ЅсЂЋсѓїсЂдсЂёсѓІWindows UpdateсѓњућесЂёсЂдсђЂOSсѓњУЄфтІЋсѓбсЃЃсЃЌсЃЄсЃ╝сЃѕсЂЎсѓІсЂЊсЂесЂфсЂЕсЂїсЂѓсЂњсѓЅсѓїсЂЙсЂЎсђѓсЂЌсЂІсЂЌсЂфсЂїсѓЅтљёуФ»ТюФсЂїУЄфтІЋТЏ┤Тќ░ТЕЪУЃйсѓњТюЅті╣тїќсЂЎсѓІсЂЊсЂесЂФсѓѕсЂБсЂдсђЂсЃЇсЃЃсЃѕсЃ»сЃ╝сѓ»У▓аУЇисЂїтцДсЂЇсЂЈсЂфсѓІтЈ»УЃйТђДсЂїсЂѓсѓісЂЙсЂЎсђѓ

Desktop CentralсЂДсЂ»сђЂWindows UpdateсѓњсЂ»сЂўсѓЂсЂесЂЌсЂЪтљёсѓйсЃЋсЃѕсѓдсѓДсѓбсЂ«УЄфтІЋТЏ┤Тќ░ТЕЪУЃйсѓњуёАті╣тїќсЂЎсѓІсЃгсѓИсѓ╣сЃѕсЃфсЂ«УеГт«џсѓњуцЙтєЁуФ»ТюФсЂФСИђТІгжЂЕућесЂЋсЂЏсѓІТЕЪУЃйсЂїсЂѓсѓісЂЙсЂЎсђѓ

сЂЊсЂАсѓЅсЂ«ТЕЪУЃйсЂесЃЉсЃЃсЃЂжЁЇтИЃТЕЪУЃйсѓњућесЂёсѓІсЂЊсЂесЂФсѓѕсЂБсЂдсђЂу«АуљєУђЁсЂїсЃЉсЃЃсЃЂу«АуљєсѓњтѕХтЙАсЂЎсѓІсЂЊсЂесЂїсЂДсЂЇсѓІсѓѕсЂєсЂФсЂфсѓісЂЙсЂЎсђѓ

УеГт«џТќ╣Т│ЋсЂ»С╗ЦСИІсЂ«2сѓ╣сЃєсЃЃсЃЌсЂДсЂЎсђѓ

РЉаУЄфтІЋТЏ┤Тќ░сѓњуёАті╣тїќсЂЌсЂЪсЂёсѓйсЃЋсЃѕсѓдсѓДсѓбсѓњжЂИТіъ

РЉАсЃгсѓИсѓ╣сЃѕсЃфУеГт«џсѓњжЂЕућесЂЋсЂЏсѓІт»ЙУ▒АсѓњжЂИТіъ

РЉаУЄфтІЋТЏ┤Тќ░сѓњуёАті╣тїќсЂЌсЂЪсЂёсѓйсЃЋсЃѕсѓдсѓДсѓбсѓњжЂИТіъ

Windows UpdateсђЂAdobe ReaderсђЂJavaсЂфсЂЕсЂ«УЄфтІЋТЏ┤Тќ░сѓњуёАті╣тїќсЂЎсѓІсЃгсѓИсѓ╣сЃѕсЃфУеГт«џсЂїсЃєсЃ│сЃЌсЃгсЃ╝сЃѕсЂесЂЌсЂдућеТёЈсЂЋсѓїсЂдсЂёсЂЙсЂЎсђѓ

РЉА сЃгсѓИсѓ╣сЃѕсЃфУеГт«џсѓњжЂЕућесЂЋсЂЏсѓІт»ЙУ▒АсѓњжЂИТіъ

жЂЕућет»ЙУ▒АсЂ»сЃЅсЃАсѓцсЃ│сђЂсѓ░сЃФсЃ╝сЃЌсђЂсѓ│сЃ│сЃћсЃЦсЃ╝сѓ┐сЃ╝тЇўСйЇсЂфсЂЕу┤░сЂІсЂЈУеГт«џсЂЎсѓІсЂЊсЂесЂїтЈ»УЃйсЂДсЂЎсђѓ

С╗ЦСИісЂДсЂЎсђѓТюгТЌЦсЂ»2019т╣┤1Тюѕт║дсЂ«Microsoftсѓ╗сѓГсЃЦсЃфсЃєсѓБТЏ┤Тќ░сЃЌсЃГсѓ░сЃЕсЃасЂ«ТдѓУдЂсЂесђЂDesktop CentralсЂ«сђїсѓйсЃЋсЃѕсѓдсѓДсѓбсЂ«УЄфтІЋТЏ┤Тќ░сѓњуёАті╣тїќсђЇсЂЎсѓІТЕЪУЃйсѓњсЂћу┤╣С╗ІсЂёсЂЪсЂЌсЂЙсЂЌсЂЪсђѓ

Desktop CentralсЂФсЂцсЂёсЂдсђЂт░ЉсЂЌсЂДсѓѓсЂћУѕѕтЉ│сѓњТїЂсЂБсЂдсЂёсЂЪсЂасЂЉсЂЙсЂЌсЂЪсѓЅсђЂсђї30ТЌЦжќЊсЂ«уёАТќЎсЃѕсЃЕсѓцсѓбсЃФ№╝ѕУЕЋСЙАуЅѕ№╝ЅсђЇсѓњТў»жЮъсЂіУЕдсЂЌсЂЈсЂасЂЋсЂёсђѓУЕЋСЙАТюЪжќЊСИГсЂ»сђЂуёАтёЪсЂДт╝іуцЙсЂ«ТіђУАЊсѓхсЃЮсЃ╝сЃѕсѓњтЈЌсЂЉсѓЅсѓїсЂЙсЂЎсђѓ

<<Desktop CentralсЂ«сЃђсѓдсЃ│сЃГсЃ╝сЃЅсЃџсЃ╝сѓИ>>

https://www.manageengine.jp/products/Desktop_Central/download.html

сЂЙсЂЪDesktop CentralсЂ«ТдѓУдЂсѓёуЅ╣тЙ┤сѓњсЂЪсЂБсЂЪ10тѕєсЂДсѓЈсЂІсѓІтІЋућ╗сѓѓтЁгжќІсЂЋсѓїсЂдсЂісѓісЂЙсЂЎсЂ«сЂДсђЂСйхсЂЏсЂдсЂћУдќУЂ┤сЂёсЂЪсЂасЂЉсЂЙсЂЎсЂет╣ИсЂёсЂДсЂЎсђѓ

сЂЮсѓїсЂДсЂ»See you next month!

сђљтЈѓуЁДтЁѕURLсђЉ

MicrosoftуцЙ

2019 т╣┤ 1ТюѕсЂ«сѓ╗сѓГсЃЦсЃфсЃєсѓБТЏ┤Тќ░сЃЌсЃГсѓ░сЃЕсЃа

https://portal.msrc.microsoft.com/ja-jp/security-guidance/releasenotedetail/b4384b95-e6d2-e811-a983-000d3a33c573

MicrosoftуцЙ

2019 т╣┤ 1ТюѕсЂ«сѓ╗сѓГсЃЦсЃфсЃєсѓБТЏ┤Тќ░сЃЌсЃГсѓ░сЃЕсЃа (ТюѕСЙІ)

https://blogs.technet.microsoft.com/jpsecurity/2019/01/09/201901-security-updates/

СИђУѕгуцЙтЏБТ│ЋС║║ JPCERT сѓ│сЃ╝сЃЄсѓБсЃЇсЃ╝сѓисЃДсЃ│сѓ╗сЃ│сѓ┐сЃ╝ (JPCERT/CC)

2019т╣┤ 1ТюѕсЃъсѓцсѓ»сЃГсѓйсЃЋсЃѕсѓ╗сѓГсЃЦсЃфсЃєсѓБТЏ┤Тќ░сЃЌсЃГсѓ░сЃЕсЃасЂФжќбсЂЎсѓІТ│еТёЈтќџУхи

https://www.jpcert.or.jp/at/2019/at190002.html

IPA ТЃЁта▒тЄдуљєТјежђ▓ТЕЪТДІ

Microsoft УБйтЊЂсЂ«Уёєт╝▒ТђДт»ЙуГќсЂФсЂцсЂёсЂд(2019т╣┤1Тюѕ)

https://www.ipa.go.jp/security/ciadr/vul/20190109-ms.html

сЃЋсѓБсЃ╝сЃЅсЃљсЃЃсѓ»сЃЋсѓЕсЃ╝сЃа

тйЊсѓхсѓцсЃѕсЂДТцюУе╝сЂЌсЂдсЂ╗сЂЌсЂёсЂЊсЂесђЂУеўС║ІсЂФсЂЌсЂдсЂ╗сЂЌсЂёжАїТЮљсЂфсЂЕсЂѓсѓісЂЙсЂЌсЂЪсѓЅсђЂС╗ЦСИІсЂ«сЃЋсѓБсЃ╝сЃЅсЃљсЃЃсѓ»сЃЋсѓЕсЃ╝сЃасѓѕсѓісЂіТ░ЌУ╗йсЂФсЂіуЪЦсѓЅсЂЏсЂЈсЂасЂЋсЂёсђѓ