Reading Time: 2 minutes

зЪЖгБХгБЊгАБгБУгВУгБЂгБ°гБѓгАВ

ManageEngine Desktop CentralгБЃи£љеУБжЛЕељУгБЃж§НжЭЊгБІгБЩгАВ

жЬђжЧ•гВВ2018еєі12жЬИеЇ¶гБЃMicrosoftгВїгВ≠гГ•гГ™гГЖгВ£жЫіжЦ∞гГЧгГ≠гВ∞гГ©гГ†гБЃж¶Ви¶БгБ®гАБгГСгГГгГБзЃ°зРЖгБЂеЉЈгБњгБЃгБВгВЛи≥ЗзФ£зЃ°зРЖгВљгГХгГИManageEngine Desktop CentralгБЂгБ§гБДгБ¶гБФзієдїЛгБДгБЯгБЧгБЊгБЩгАВ¬†

гАРж¶Ви¶БгАС

MicrosoftгБѓгАБ2018еєі12жЬИ12жЧ•(жЧ•жЬђжЩВйЦУ)гБЂдї•дЄЛгБЃгВљгГХгГИгВ¶гВІгВҐгБЂйЦҐгБЩгВЛгВїгВ≠гГ•гГ™гГЖгВ£жЫіжЦ∞гГЧгГ≠гВ∞гГ©гГ†гВТеЕђйЦЛгБЧгБЊгБЧгБЯгАВ

гГїAdobe Flash Player

гГїInternet Explorer

гГїMicrosoft Edge

гГїMicrosoft Windows

гГїMicrosoft OfficeгАБMicrosoft Office Servers гБКгВИгБ≥ Web Apps

гГїChakraCore

гГї.NET Framework

гГїMicrosoft Dynamics NAV

гГїMicrosoft Exchange Server

гГїMicrosoft Visual Studio

гГїWindows Azure Pack (WAP)

дїКеЫЮгБЃгВїгВ≠гГ•гГ™гГЖгВ£жЫіжЦ∞гГЧгГ≠гВ∞гГ©гГ†гБІгБѓ39дїґгБЃиДЖеЉ±жАІгБМдњЃж≠£гБХгВМгБ¶гБДгБЊгБЩгБМгАБиДЖеЉ±жАІгБЃжЈ±еИїеЇ¶гБМгАМзЈКжА•гАНгБЂжМЗеЃЪгБХгВМгБ¶гБДгВЛгВВгБЃгБѓ9дїґгБФгБЦгБДгБЊгБЩгАВ

иДЖеЉ±жАІгБЃж¶Ви¶БгБЂгБ§гБДгБ¶гБѓдї•дЄЛгБЃи°®гВТгБФи¶ІгБПгБ†гБХгБДгАВ

| иДЖеЉ±жАІгБЃж¶Ви¶Б | KBзХ™еПЈ | жЈ±еИїеЇ¶ | ж¶Ви¶Б | ељ±йЯњгВТеПЧгБСгВЛи£љеУБ | еПВиАГURL |

| CVE-2018-8540 | KB4470491 KB4470492 KB4470493 KB4470498 KB4470499 KB4470500 KB4470502 KB4470600 KB4470601 KB4470602 KB4470622 KB4470623 KB4470629 KB4470630 KB4470633 KB4470637 KB4470638 KB4470639 KB4470640 KB4470641 KB4471102 KB4471321 KB4471323 KB4471324 KB4471327 KB4471329 |

зЈКжА• | .NET Framework гБЃгВ≥гГЉгГЙжМњеЕ•гБЃиДЖеЉ±жАІ | Windows Server 2008дї•йЩН | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8540 |

| CVE-2018-8583 | KB4471324 KB4471327 KB4471329 KB4471332 | зЈКжА• | Chakra гВєгВѓгГ™гГЧгГИ гВ®гГ≥гВЄгГ≥гБЃгГ°гГҐгГ™з†іжРНгБЃиДЖеЉ±жАІ | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8583 |

| CVE-2018-8611 | KB4471318 KB4471319 KB4471320 KB4471321 KB4471322 KB4471323 KB4471324 KB4471325 KB4471326 KB4471327 KB4471328 KB4471329 KB4471332 | йЗНи¶Б | Windows гВЂгГЉгГНгГЂгБЃзЙєж®©гБЃжШЗж†ЉгБЃиДЖеЉ±жАІ | Windows 7дї•йЩН Windows Server 2008дї•йЩН |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8611 |

| CVE-2018-8617 | KB4471321 KB4471323 KB4471324 KB4471327 KB4471329 KB4471332 | зЈКжА• | Chakra гВєгВѓгГ™гГЧгГИ гВ®гГ≥гВЄгГ≥гБЃгГ°гГҐгГ™з†іжРНгБЃиДЖеЉ±жАІ | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8617 |

| CVE-2018-8618 | KB4471321 KB4471324 KB4471327 KB4471329 KB4471332 | и≠¶еСК зЈКжА• |

Chakra гВєгВѓгГ™гГЧгГИ гВ®гГ≥гВЄгГ≥гБЃгГ°гГҐгГ™з†іжРНгБЃиДЖеЉ±жАІ | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8618 |

| CVE-2018-8624 | KB4471321 KB4471324 KB4471327 KB4471329 KB4471332 | и≠¶еСК зЈКжА• |

Chakra гВєгВѓгГ™гГЧгГИ гВ®гГ≥гВЄгГ≥гБЃгГ°гГҐгГ™з†іжРНгБЃиДЖеЉ±жАІ | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8624 |

| CVE-2018-8626 | KB4471320 KB4471321 KB4471322 KB4471324 KB4471329 KB4471332 | и≠¶еСК зЈКжА• |

Windows DNS Server гБЃгГТгГЉгГЧ гВ™гГЉгГРгГЉгГХгГ≠гГЉгБЃиДЖеЉ±жАІ | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8626 |

| CVE-2018-8629 | KB4471321 KB4471323 KB4471324 KB4471327 KB4471329 KB4471332 | и≠¶еСК зЈКжА• |

Chakra гВєгВѓгГ™гГЧгГИ гВ®гГ≥гВЄгГ≥гБЃгГ°гГҐгГ™з†іжРНгБЃиДЖеЉ±жАІ | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8629 |

| CVE-2018-8631 | KB4470199 KB4471318 KB4471320 KB4471321 KB4471323 KB4471324 KB4471327 KB4471329 KB4471332 |

и≠¶еСК зЈКжА• |

Internet Explorer гБЃгГ°гГҐгГ™з†іжРНгБЃиДЖеЉ±жАІ | Internet Explorer 9дї•йЩН | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8631 |

| CVE-2018-8634 | KB4471321 KB4471323 KB4471324 KB4471327 KB4471329 KB4471332 | зЈКжА• | Microsoft йЯ≥е£∞еРИжИРгБЃгГ™гГҐгГЉгГИгБІгВ≥гГЉгГЙгБМеЃЯи°МгБХгВМгВЛиДЖеЉ±жАІ | Windows 10 Windows Server 2016дї•йЩН |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8634 |

| CVE-2018-8557 | KB4467680 KB4467686 KB4467691 KB4467696 KB4467702 KB4467708 | зЈКжА• | Chakra гВєгВѓгГ™гГЧгГИ гВ®гГ≥гВЄгГ≥гБЃгГ°гГҐгГ™з†іжРНгБЃиДЖеЉ±жАІ | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8557 |

| CVE-2018-8588 | KB4467680 KB4467686 KB4467691 KB4467696 KB4467702 KB4467708 | зЈКжА• | Chakra гВєгВѓгГ™гГЧгГИ гВ®гГ≥гВЄгГ≥гБЃгГ°гГҐгГ™з†іжРНгБЃиДЖеЉ±жАІ | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8588 |

| CVE-2018-8589 | KB4467106 KB4467107 KB4467700 KB4467706 | йЗНи¶Б | Windows Win32k гБЃзЙєж®©гБЃжШЗж†ЉгБЃиДЖеЉ±жАІ | Windows7 Windows Server 2008 |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8589 |

| CVE-2018-8609 | KB4467675 | зЈКжА• | Microsoft Dynamics 365 (on-premises) version 8 Remote Code Execution Vulnerability | Microsoft Dynamics 365 (on-premises) version 8 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8609 |

гБУгВМгВЙгБЃиДЖеЉ±жАІгВТжВ™зФ®гБХгВМгБЯе†іеРИгАБгВҐгГЧгГ™гВ±гГЉгВЈгГІгГ≥гГЧгГ≠гВ∞гГ©гГ†гБЃзХ∞еЄЄзµВдЇЖгВДжФїжТГиАЕгБЂгВИгВЛгВ≥гГ≥гГФгГ•гГЉгВњгГЉеИґеЊ°гБ™гБ©гАБжІШгАЕгБ™иҐЂеЃ≥гБМзЩЇзФЯгБЩгВЛеПѓиГљжАІгБМгБВгВКгБЊгБЩгАВ

гБЊгБЯCVE-2018-8611гБЃиДЖеЉ±жАІгБЂгБ§гБДгБ¶гАБMicrosoftз§ЊгБѓиДЖеЉ±жАІжВ™зФ®гБЃдЇЛеЃЯгВТ祯и™НжЄИгБњгБ®еЕђи°®гБЧгБ¶гБДгВЛгБЯгВБгАБ襀еЃ≥гБМжЛ°е§ІгБЩгВЛеПѓиГљжАІгБМгБВгВКгБЊгБЩгАВ

гАРеѓЊз≠ЦгАС

дЄКи®ШгБЃиДЖеЉ±жАІгБЄгБЃеѓЊз≠ЦгБ®гБЧгБ¶гБѓMicrosoftгБМжПРдЊЫгБЧгБ¶гБДгВЛгВїгВ≠гГ•гГ™гГЖгВ£жЫіжЦ∞гГЧгГ≠гВ∞гГ©гГ†гВТйБ©зФ®гБЩгВЛењЕи¶БгБМгБВгВКгБЊгБЩгАВ¬†

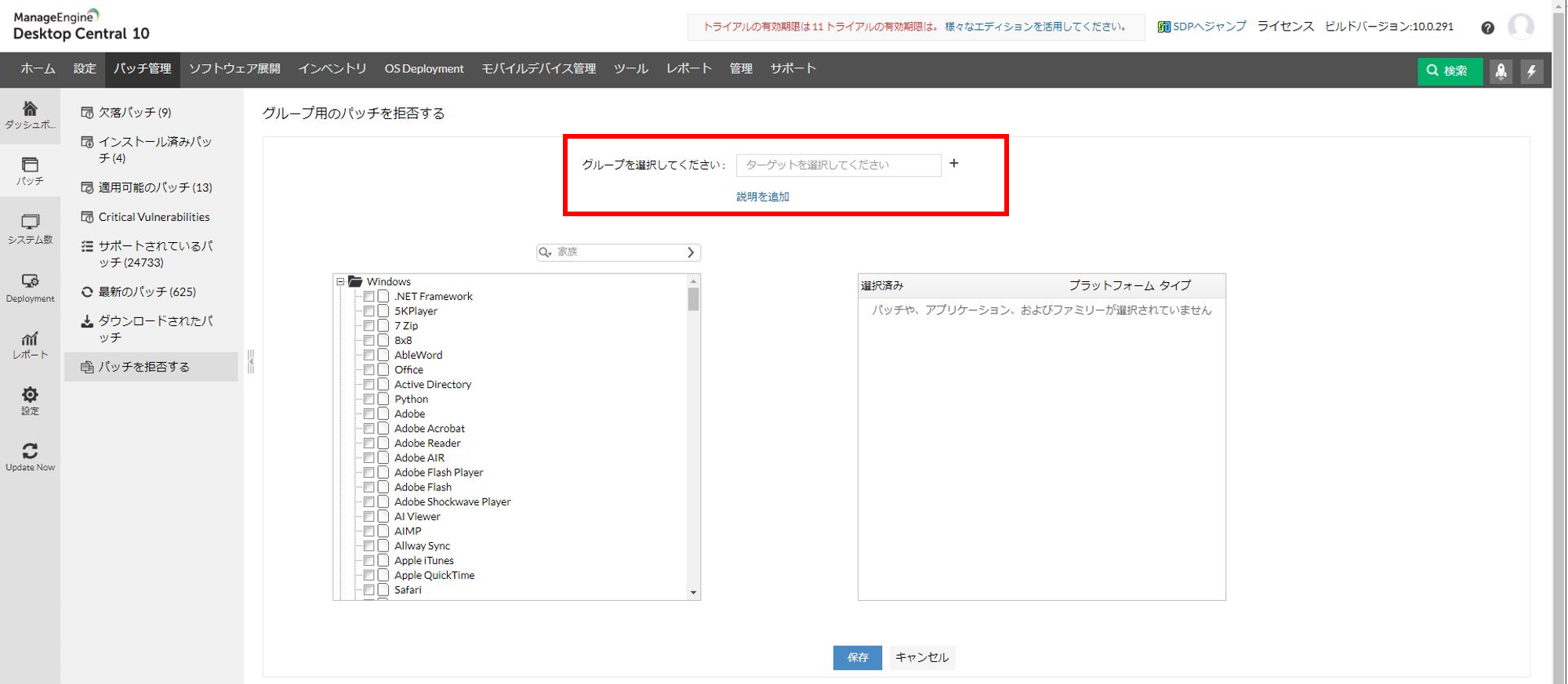

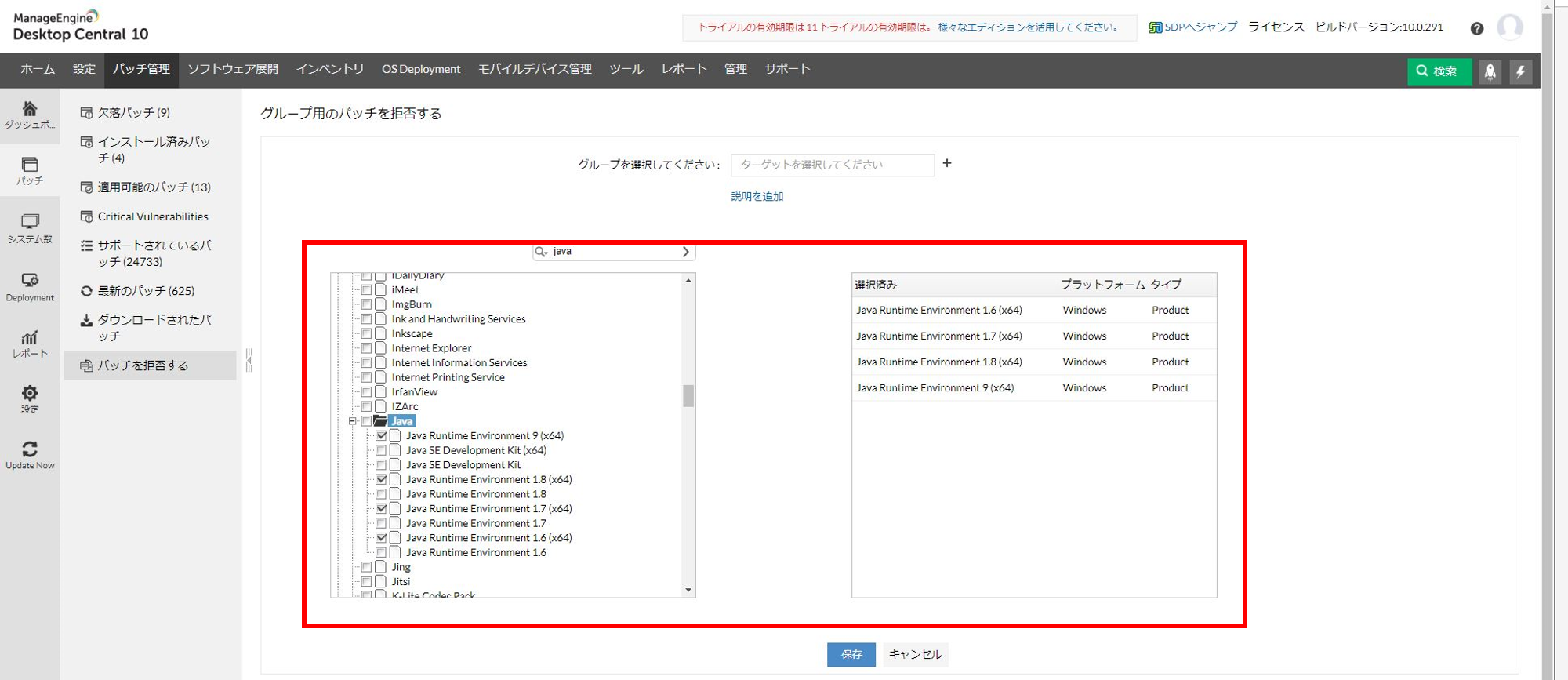

гБХгБ¶еЙНеЫЮгБЃгГЦгГ≠гВ∞гБІгБѓгАБгГСгГГгГБиЗ™еЛХйЕНеЄГгВњгВєгВѓгБЃдљЬжИРжЦєж≥Х(гГСгГГгГБйЕНеЄГгВТиЗ™еЛХеМЦгБЩгВЛжЦєж≥Х)гБЂгБ§гБДгБ¶гБФзієдїЛгБДгБЯгБЧгБЊгБЧгБЯгАВдїКеЫЮгБЃгГЦгГ≠гВ∞гБІгБѓгАБеЙНеЫЮгБЃгГЦгГ≠гВ∞еЖЕгБІеСКзЯ•гБЧгБЯйАЪгВКгАБгАМгГСгГГгГБгБЃжЛТеР¶гАНж©ЯиГљгВТгБФзієдїЛгБДгБЯгБЧгБЊгБЩгАВ

гАМгГСгГГгГБгБЃжЛТеР¶гАНж©ЯиГљгБѓгАБгАМж•≠еЛЩгВЈгВєгГЖгГ†гБМJavaгБЃзЙєеЃЪгБЃгГРгГЉгВЄгГІгГ≥гБІгБЧгБЛеЛХдљЬгБМгВµгГЭгГЉгГИгБХгВМгБ¶гБДгБ™гБД…!гАНгБ®гБДгБ£гБЯгВ±гГЉгВєгБЂгБКгБДгБ¶гАБйЭЮеЄЄгБЂжЬЙзФ®гБІгБЩгАВи®≠еЃЪжЦєж≥ХгВВйЭЮеЄЄгБЂгВЈгГ≥гГЧгГЂгБІгАБдЇЛеЙНгБЂдљЬжИРгБЧгБЯгВ≥гГ≥гГФгГ•гГЉгВњгГЉгВ∞гГЂгГЉгГЧгБЂеѓЊгБЧгБ¶гАБгГСгГГгГБгВТжЛТеР¶гБЧгБЯгБДгВҐгГЧгГ™гВ±гГЉгВЈгГІгГ≥гВДзЙєеЃЪгБЃгГРгГЉгВЄгГІгГ≥гБ™гБ©гВТжМЗеЃЪгБЩгВЛгБ†гБСгБІеЃМдЇЖгБЧгБЊгБЩгАВ

еЕЈдљУзЪДгБ™и®≠еЃЪжЦєж≥ХгБѓдї•дЄЛгБЃ2гВєгГЖгГГгГЧгБІгБЩгАВ

вС†гГСгГГгГБгБЃжЛТеР¶гВТи°МгБЖгВ∞гГЂгГЉгГЧгВТи®≠еЃЪ

вС°гГСгГГгГБгВТжЛТеР¶гБЩгВЛгВҐгГЧгГ™гВ±гГЉгВЈгГІгГ≥гВДгГРгГЉгВЄгГІгГ≥гВТжМЗеЃЪ

вС†гГСгГГгГБгБЃжЛТеР¶гВТи°МгБЖгВ∞гГЂгГЉгГЧгВТи®≠еЃЪ¬†

гАМгВЂгВєгВњгГ†гВ∞гГЂгГЉгГЧгАНгБ®гБДгБЖгВ∞гГЂгГЉгГЧдљЬжИРж©ЯиГљгБІдЇЛеЙНгБЂдљЬжИРгБЧгБЯгВ∞гГЂгГЉгГЧгВТи®≠еЃЪгБЧгБЊгБЩгАВж•≠еЛЩгВЈгВєгГЖгГ†гБМеЛХгБДгБ¶гБДгВЛгВµгГЉгГРгГЉгБ™гБ©гВТдЇЛеЙНгБЂгВ∞гГЂгГЉгГЧгБЂгБЧгБ¶гБКгБПењЕи¶БгБМгБВгВКгБЊгБЩгАВгАМгВЂгВєгВњгГ†гВ∞гГЂгГЉгГЧгАНгБІдљЬжИРгБЧгБЯгВ∞гГЂгГЉгГЧгБѓгАБгАМгГСгГГгГБгБЃжЛТеР¶гАНж©ЯиГљдї•е§ЦгБЂгБКгБДгБ¶гВВеИ©зФ®еПѓиГљгБІгБЩгАВгАМгВЂгВєгВњгГ†гВ∞гГЂгГЉгГЧгАНж©ЯиГљгБЃи©≥зі∞гБЂгБ§гБДгБ¶гБѓжђ°еЫЮгБЃгГЦгГ≠гВ∞гБЂгБ¶гБФзієдїЛгБДгБЯгБЧгБЊгБЩгАВ

вС° гГСгГГгГБгВТжЛТеР¶гБЩгВЛгВҐгГЧгГ™гВ±гГЉгВЈгГІгГ≥гВДгГРгГЉгВЄгГІгГ≥гВТжМЗеЃЪ

дЄКи®ШгБЃгВИгБЖгБЂгАБгВҐгГЧгГ™гВ±гГЉгВЈгГІгГ≥еНШдљНгБІгБЃжЛТеР¶гВТгБѓгБШгВБгАБзЙєеЃЪгБЃгГРгГЉгВЄгГІгГ≥гВТжМЗеЃЪгБЧгБ¶жЛТеР¶гБЩгВЛгБУгБ®гВВеПѓиГљгБІгБЩгАВ

¬†жЬАеЊМгБЂгБ™гВКгБЊгБЩгБМгАБгГСгГГгГБгВТжЛТеР¶гБЩгВЛгБУгБ®гБЂгВИгБ£гБ¶гАБиДЖеЉ±жАІгБМжФЊзљЃгБХгВМгВЛгГ™гВєгВѓгБМдЉігБДгБЊгБЩгАВгБЭгБЃгБЯгВБиДЖеЉ±жАІгБЃзЈ©еТМеѓЊз≠ЦгВТеИ•йАФеЃЯжЦљгБЧгАБиДЖеЉ±жАІгБЂгВИгВЛељ±йЯњгВТжЬАе∞ПйЩРгБЂжКСгБИгВЛењЕи¶БгБМгБВгВЛгБУгБ®гВТгБФзХЩжДПгБПгБ†гБХгБДгАВ

дї•дЄКгБІгБЩгАВжЬђжЧ•гБѓ2018еєі12жЬИеЇ¶гБЃMicrosoftгВїгВ≠гГ•гГ™гГЖгВ£жЫіжЦ∞гГЧгГ≠гВ∞гГ©гГ†гБЃж¶Ви¶БгБ®гАБDesktop CentralгБЃгАМгГСгГГгГБгБЃжЛТеР¶гАНж©ЯиГљгВТгБФзієдїЛгБДгБЯгБЧгБЊгБЧгБЯгАВ¬†

Desktop CentralгБЂгБ§гБДгБ¶гАБе∞СгБЧгБІгВВгБФиИИеС≥гВТжМБгБ£гБ¶гБДгБЯгБ†гБСгБЊгБЧгБЯгВЙгАБгАМ30жЧ•йЦУгБЃзД°жЦЩгГИгГ©гВ§гВҐгГЂпЉИи©ХдЊ°зЙИпЉЙгАНгВТжШѓйЭЮгБК詶гБЧгБПгБ†гБХгБДгАВи©ХдЊ°жЬЯйЦУдЄ≠гБѓгАБзД°еДЯгБІеЉКз§ЊгБЃжКАи°УгВµгГЭгГЉгГИгВТеПЧгБСгВЙгВМгБЊгБЩгАВ

<<Desktop CentralгБЃгГАгВ¶гГ≥гГ≠гГЉгГЙгГЪгГЉгВЄ>>

https://www.manageengine.jp/products/Desktop_Central/download.html

гБЭгВМгБІгБѓSee you next month!

гАРеПВзЕІеЕИURLгАС

Microsoft秌

2018 еєі 12жЬИгБЃгВїгВ≠гГ•гГ™гГЖгВ£жЫіжЦ∞гГЧгГ≠гВ∞гГ©гГ†

https://portal.msrc.microsoft.com/ja-jp/security-guidance/releasenotedetail/6c54acc6-2ed2-e811-a980-000d3a33a34d

Microsoft秌

2018 еєі 12жЬИгБЃгВїгВ≠гГ•гГ™гГЖгВ£жЫіжЦ∞гГЧгГ≠гВ∞гГ©гГ† (жЬИдЊЛ)

https://blogs.technet.microsoft.com/jpsecurity/2018/12/12/201812-security-updates/

дЄАиИђз§ЊеЫ£ж≥ХдЇЇ JPCERT гВ≥гГЉгГЗгВ£гГНгГЉгВЈгГІгГ≥гВїгГ≥гВњгГЉ (JPCERT/CC)

2018еєі 12жЬИгГЮгВ§гВѓгГ≠гВљгГХгГИгВїгВ≠гГ•гГ™гГЖгВ£жЫіжЦ∞гГЧгГ≠гВ∞гГ©гГ†гБЂйЦҐгБЩгВЛж≥®жДПеЦЪиµЈ

https://www.jpcert.or.jp/at/2018/at180050.html

IPA жГЕ冱еЗ¶зРЖжО®йА≤ж©ЯжІЛ

Microsoft и£љеУБгБЃиДЖеЉ±жАІеѓЊз≠ЦгБЂгБ§гБДгБ¶(2018еєі12жЬИ)

https://www.ipa.go.jp/security/ciadr/vul/20181212ms.html

гГХгВ£гГЉгГЙгГРгГГгВѓгГХгВ©гГЉгГ†

ељУгВµгВ§гГИгБІж§Ьи®ЉгБЧгБ¶гБїгБЧгБДгБУгБ®гАБи®ШдЇЛгБЂгБЧгБ¶гБїгБЧгБДй°МжЭРгБ™гБ©гБВгВКгБЊгБЧгБЯгВЙгАБдї•дЄЛгБЃгГХгВ£гГЉгГЙгГРгГГгВѓгГХгВ©гГЉгГ†гВИгВКгБКж∞ЧиїљгБЂгБКзЯ•гВЙгБЫгБПгБ†гБХгБДгАВ