Reading Time: 1 minutes

皆さま、あけましておめでとうございます。

100万円お年玉キャンペーンのZOZOではなくZOHOの植松です。

本日も2019年1月度のMicrosoftセキュリティ更新プログラムの概要と、パッチ管理に強みのある資産管理ソフトManageEngine Desktop Centralについてご紹介いたします。

【概要】

Microsoftは、2019年1月9日(日本時間)に以下のソフトウェアに関するセキュリティ更新プログラムを公開しました。

・Internet Explorer

・Microsoft Edge

・Microsoft Windows

・Microsoft Office、Microsoft Office Servers および Web Apps

・ChakraCore

・.NET Framework

・Adobe Flash Player

・ASP.NET

・Microsoft Exchange Server

・Microsoft Visual Studio

今回のセキュリティ更新プログラムでは49件の脆弱性が修正されていますが、

脆弱性の深刻度が「緊急」に指定されているものは7件ございます。

脆弱性の概要については以下の表をご覧ください。

| 脆弱性の概要 | KB番号 | 深刻度 | 概要 | 影響を受ける製品 | 参考URL |

| CVE-2019-0539 | KB4480116 KB4480961 KB4480962 KB4480966 KB4480973 KB4480978 | 警告 緊急 | Chakra スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore Microsoft Edge | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0539 |

| CVE-2019-0547 | KB4480966 | 緊急 | Windows DHCP クライアントのリモートでコードが実行される脆弱性 | Windows 10 version 1803 Windows Server version 1803 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0547 |

| CVE-2019-0550 | KB4480116 KB4480966 | 緊急 | Windows Hyper-V のリモートでコードが実行される脆弱性 | Windows 10 version 1803 Windows Server version 1803 Windows Server 2019 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0550 |

| CVE-2019-0551 | KB4480116 KB4480961 KB4480966 KB4480973 KB4480978 | 緊急 | Windows Hyper-V のリモートでコードが実行される脆弱性 | Windows 10 version 1607以降 Windows Server version 1709以降 Windows Server 2016以降 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0551 |

| CVE-2019-0565 | KB4480116 KB4480966 | 警告 緊急 | Microsoft Edge のメモリ破損の脆弱性 | Microsoft Edge | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0565 |

| CVE-2019-0567 | KB4480116 KB4480961 KB4480962 KB4480966 KB4480973 KB4480978 | 警告 緊急 | Chakra スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore Microsoft Edge | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0567 |

| CVE-2019-0568 | KB4480116 KB4480966 | 警告 緊急 | Chakra スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore Microsoft Edge | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0568 |

これらの脆弱性を悪用された場合、アプリケーションプログラムの異常終了や攻撃者によるコンピューター制御など、様々な被害が発生する可能性があります。

【対策】

上記の脆弱性への対策としてはMicrosoftが提供しているセキュリティ更新プログラムを適用する必要があります。

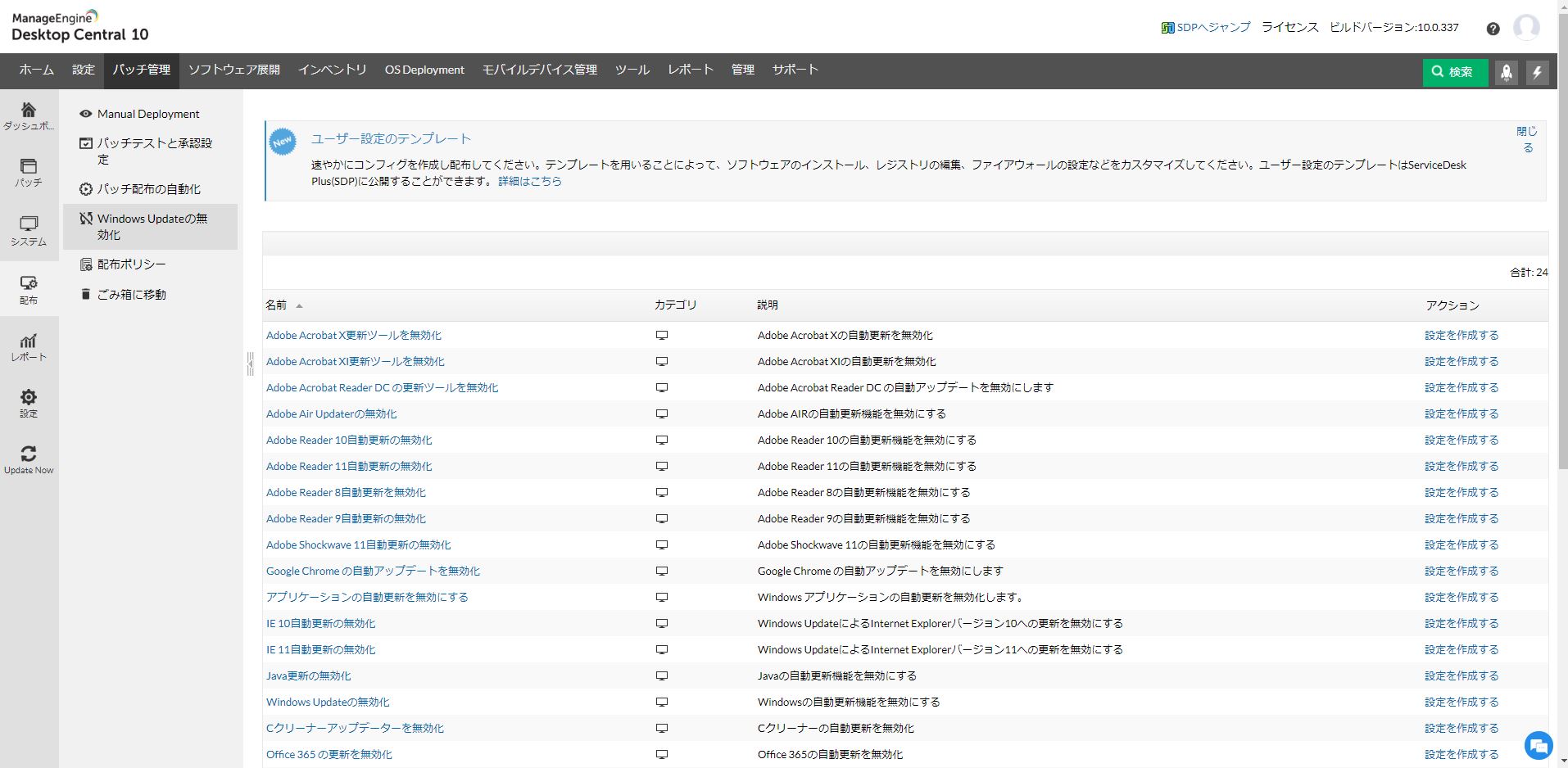

前回のブログでは、パッチの拒否機能をご紹介いたしましたが、本ブログでは、Desktop Centralを用いて様々なソフトウェアの自動更新を無効化する方法についてご紹介いたします。

近年ではソフトウェアには自動更新機能が備わっているものが多いかと思います。例えば、Windows端末にデフォルトで搭載されているWindows Updateを用いて、OSを自動アップデートすることなどがあげられます。しかしながら各端末が自動更新機能を有効化することによって、ネットワーク負荷が大きくなる可能性があります。

Desktop Centralでは、Windows Updateをはじめとした各ソフトウェアの自動更新機能を無効化するレジストリの設定を社内端末に一括適用させる機能があります。

こちらの機能とパッチ配布機能を用いることによって、管理者がパッチ管理を制御することができるようになります。

設定方法は以下の2ステップです。

①自動更新を無効化したいソフトウェアを選択

②レジストリ設定を適用させる対象を選択

①自動更新を無効化したいソフトウェアを選択

Windows Update、Adobe Reader、Javaなどの自動更新を無効化するレジストリ設定がテンプレートとして用意されています。

② レジストリ設定を適用させる対象を選択

適用対象はドメイン、グループ、コンピューター単位など細かく設定することが可能です。

以上です。本日は2019年1月度のMicrosoftセキュリティ更新プログラムの概要と、Desktop Centralの「ソフトウェアの自動更新を無効化」する機能をご紹介いたしました。

Desktop Centralについて、少しでもご興味を持っていただけましたら、「30日間の無料トライアル(評価版)」を是非お試しください。評価期間中は、無償で弊社の技術サポートを受けられます。

<<Desktop Centralのダウンロードページ>>

https://www.manageengine.jp/products/Desktop_Central/download.html

またDesktop Centralの概要や特徴をたった10分でわかる動画も公開されておりますので、併せてご視聴いただけますと幸いです。

それではSee you next month!

【参照先URL】

Microsoft社

2019 年 1月のセキュリティ更新プログラム

https://portal.msrc.microsoft.com/ja-jp/security-guidance/releasenotedetail/b4384b95-e6d2-e811-a983-000d3a33c573

Microsoft社

2019 年 1月のセキュリティ更新プログラム (月例)

https://blogs.technet.microsoft.com/jpsecurity/2019/01/09/201901-security-updates/

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

2019年 1月マイクロソフトセキュリティ更新プログラムに関する注意喚起

https://www.jpcert.or.jp/at/2019/at190002.html

IPA 情報処理推進機構

Microsoft 製品の脆弱性対策について(2019年1月)

https://www.ipa.go.jp/security/ciadr/vul/20190109-ms.html

フィードバックフォーム

当サイトで検証してほしいこと、記事にしてほしい題材などありましたら、以下のフィードバックフォームよりお気軽にお知らせください。