Reading Time: 1 minutes

Amazon Virtual Private Cloud (VPC) гБѓгАБгГ¶гГЉгВґгГЉгБМ AWS гВѓгГ©гВ¶гГЙеЖЕгБЂиЂЦзРЖзЪДгБЂеИЖйЫҐгБХгВМгБЯгВїгВѓгВЈгГІгГ≥гВТдљЬжИРгБІгБНгВЛеХЖзФ®гВѓгГ©гВ¶гГЙгВ≥гГ≥гГФгГ•гГЉгГЖгВ£гГ≥гВ∞гВµгГЉгГУгВєгБІгБЩгАВгГ¶гГЉгВґгГЉгБѓгАБгБУгБЃдїЃжГ≥гГНгГГгГИгГѓгГЉгВѓеЖЕгБІ AWS гГ™гВљгГЉгВєпЉИгГЗгГЉгВњгГЩгГЉгВєгАБElastic Compute Cloud (EC2) гВ§гГ≥гВєгВњгГ≥гВєгБ™гБ©пЉЙгВТгГЧгГ©гВ§гГЩгГЉгГИгБІеИЖйЫҐгБХгВМгБЯй†ШеЯЯгБЂжІЛзѓЙгБІгБНгБЊгБЩгАВ

дЉБж•≠гБѓ VPC гВТдљњзФ®гБЩгВЛгБУгБ®гБІгАБгВѓгГ©гВ¶гГЙгВїгВ≠гГ•гГ™гГЖгВ£гВТеРСдЄКгБХгБЫгВЛгБУгБ®гБМгБІгБНгБЊгБЩгАВгГЧгГ©гВ§гГЩгГЉгГИдїЃжГ≥гВѓгГ©гВ¶гГЙзТ∞еҐГгБЂгГ™гВљгГЉгВєгВТиµЈеЛХгБХгБЫгАБињљеК†гБЃгВїгВ≠гГ•гГ™гГЖгВ£гГђгВ§гГ§гГЉгВТи®≠гБСгВЛгБУгБ®гБМеПѓиГљгБІгБЩгАВ

2013 еєідї•йЩНгБЂдљЬжИРгБХгВМгБЯгБЩгБєгБ¶гБЃ Amazon гВҐгВЂгВ¶гГ≥гГИгБЂгБѓгАБдЇЛеЙНи®≠еЃЪгБХгВМгБЯ VPC гБМгГЗгГХгВ©гГЂгГИгБІдїШе±ЮгБЧгБ¶гБДгБЊгБЩгАВгБУгВМгБЂгВИгВКгАБгГ¶гГЉгВґгГЉгБѓзЙєеИ•гБ™и®≠еЃЪгВТгБЩгВЛгБУгБ®гБ™гБПгВ§гГ≥гВєгВњгГ≥гВєгВТгБЩгБРгБЂиµЈеЛХгБІгБНгБЊгБЩгАВгГЗгГХгВ©гГЂгГИгБЃ VPC гБѓжђ°гБЃгВИгБЖгБЂи®≠еЃЪгБХгВМгБ¶гБДгБЊгБЩпЉЫ

- жЬАе§І 65,536 еАЛгБЃ IPv4 гВҐгГЙгГђгВєгВТжПРдЊЫгБЩгВЛгВµгВ§гВЇ /16 гБЃ IPv4 CIDR гГЦгГ≠гГГгВѓ

- еРДгВҐгГЩгВ§гГ©гГУгГ™гГЖгВ£гВЊгГЉгГ≥гБЂгВµгВ§гВЇ /20 гБЃгВµгГЦгГНгГГгГИгАБгВµгГЦгГНгГГгГИгБФгБ®гБЂ 4,096 еАЛгБЃгВҐгГЙгГђгВєгВТжПРдЊЫ

- VPC гБЂжО•зґЪгБХгВМгБЯгВ§гГ≥гВњгГЉгГНгГГгГИгВ≤гГЉгГИгВ¶гВІгВ§

- гГЗгГХгВ©гГЂгГИгБЃгВїгВ≠гГ•гГ™гГЖгВ£гВ∞гГЂгГЉгГЧгБ®гГНгГГгГИгГѓгГЉгВѓгВҐгВѓгВїгВєгВ≥гГ≥гГИгГ≠гГЉгГЂгГ™гВєгГИ (NACL)

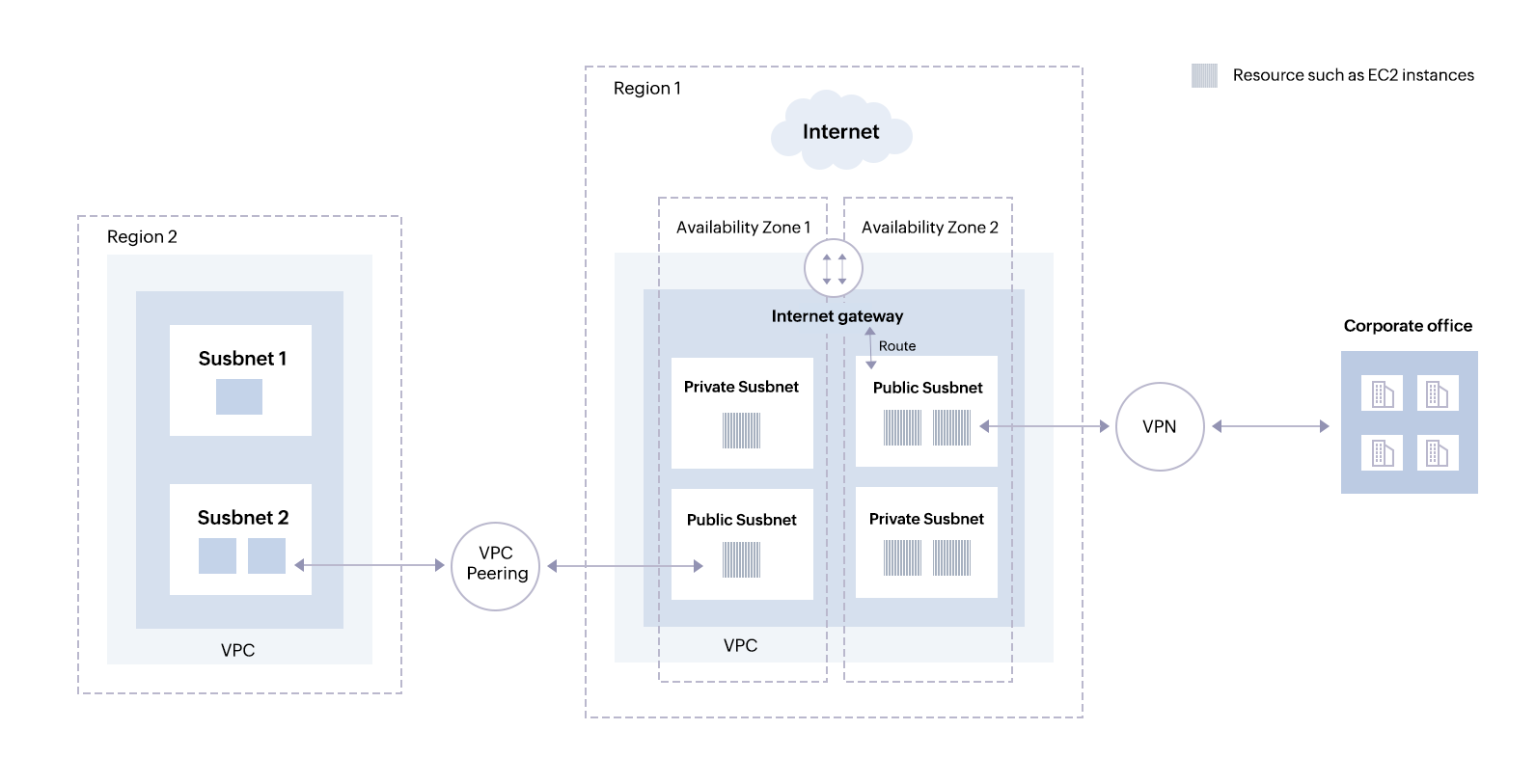

VPC гБЃгВҐгГЉгВ≠гГЖгВѓгГБгГ£гБ®еЛХдљЬ

Amazon VPC гБЃгВҐгГЉгВ≠гГЖгВѓгГБгГ£гБѓгАБдї•дЄЛгБЃи¶Бзі†гБІжІЛжИРгБХгВМгБ¶гБДгБЊгБЩпЉЪ

- еЯЇзЫ§гБ®гГХгГђгГЉгГ†гГѓгГЉгВѓпЉЪ AWS гВѓгГ©гВ¶гГЙгБЃгВ≥гВҐгВ§гГ≥гГХгГ©гВєгГИгГ©гВѓгГБгГ£гБМ Amazon VPC гБЃеЯЇзЫ§гБ®гБ™гВКгАБгГНгГГгГИгГѓгГЉгВѓгБЃеИЖйЫҐгБ®гВїгВ∞гГ°гГ≥гГЖгГЉгВЈгГІгГ≥гВТжПРдЊЫгБЧгБЊгБЩгАВ

- гВµгГЦгГНгГГгГИпЉЪ гВµгГЦгГНгГГгГИгВТдљЬжИРгБЩгВЛгБУгБ®гБІгАБAmazon VPC еЖЕгБІгГ™гВљгГЉгВєгВТиЂЦзРЖзЪДгБЂеИЖйЫҐгБІгБНгБЊгБЩгАВеРДгВµгГЦгГНгГГгГИгБЂгБѓзХ∞гБ™гВЛељєеЙ≤пЉИWeb гВµгГЉгГРгГЉзФ®гАБгВҐгГЧгГ™гВ±гГЉгВЈгГІгГ≥гВµгГЉгГРгГЉзФ®гАБгГЗгГЉгВњгГЩгГЉгВєзФ®пЉЙгБМгБВгВКгБЊгБЩгАВ

- гВҐгВѓгВїгВєеИґеЊ°пЉЪ гВїгВ≠гГ•гГ™гГЖгВ£гВ∞гГЂгГЉгГЧгБ®гГНгГГгГИгГѓгГЉгВѓгВҐгВѓгВїгВєгВ≥гГ≥гГИгГ≠гГЉгГЂгГ™гВєгГИ (NACL) гВТдљњзФ®гБЧгБ¶гАБгВµгГЦгГНгГГгГИгБ®гВ§гГ≥гВєгВњгГ≥гВєгБЄгБЃгГИгГ©гГХгВ£гГГгВѓгВТеИґеЊ°гБЧгБЊгБЩгАВ

- гГ¶гГЉгГЖгВ£гГ™гГЖгВ£гБ®гВµгГЉгГУгВєпЉЪдї•дЄЛгБЃгВИгБЖгБ™дїЃжГ≥гВ§гГ≥гГХгГ©гВєгГИгГ©гВѓгГБгГ£гВТгВµгГЭгГЉгГИгБЧгБЊгБЩгАВ

– гВ§гГ≥гВњгГЉгГНгГГгГИжО•зґЪзФ®гБЃгВ§гГ≥гВњгГЉгГНгГГгГИгВ≤гГЉгГИгВ¶гВІгВ§

– гВҐгВ¶гГИгГРгВ¶гГ≥гГЙгВ§гГ≥гВњгГЉгГНгГГгГИгВҐгВѓгВїгВєзФ®гБЃ NAT гВ≤гГЉгГИгВ¶гВІгВ§

– еЃЙеЕ®гБ™йАЪдњ°зФ®гБЃ VPN жО•зґЪ

– гВ™гГ≥гГЧгГђгГЯгВєгВ§гГ≥гГХгГ©гВєгГИгГ©гВѓгГБгГ£гБЄгБЃе∞ВзФ®гГНгГГгГИгГѓгГЉгВѓжО•зґЪзФ®гБЃгГАгВ§гГђгВѓгГИгВ≥гГНгВѓгГИ - гВїгВ≠гГ•гГ™гГЖгВ£гБ®гГҐгГЛгВњгГ™гГ≥гВ∞пЉЪдї•дЄЛгБЃи¶Бзі†гБѓгАБAmazon VPC гБЃдїЃжГ≥зТ∞еҐГгВТдЄНж≠£гВҐгВѓгВїгВєгВДжВ™жДПгБЃгБВгВЛгВҐгВѓгГЖгВ£гГУгГЖгВ£гБЛгВЙдњЭи≠ЈгБЧгБЊгБЩгАВ

– гГНгГГгГИгГѓгГЉгВѓгГХгВ°гВ§гВҐгВ¶гВ©гГЉгГЂ

– жЪЧеПЈеМЦ

– гГҐгГЛгВњгГ™гГ≥гВ∞гГДгГЉгГЂ

– гГ≠гВ∞ж©ЯиГљ - жЛ°еЉµгБ®жФєдњЃпЉЪ

Amazon VPC гВТдљњзФ®гБЧгБ¶гАБењЕи¶БгБЂењЬгБШгБ¶гГНгГГгГИгГѓгГЉгВѓгВ§гГ≥гГХгГ©гВєгГИгГ©гВѓгГБгГ£гВТжЛ°еЉµгБКгВИгБ≥е§ЙжЫігБЧгАБгВїгВ≠гГ•гГ™гГЖгВ£гГЭгГ™гВЈгГЉгВТйБ©ењЬгБХгБЫгБЊгБЩгАВгБЊгБЯгАБжЦ∞гБЧгБД AWS гВµгГЉгГУгВєгВТзµ±еРИгБЧгАБгГУгВЄгГНгВєгБЃгГЛгГЉгВЇгБЂеРИгВПгБЫгБ¶гВµгГЦгГНгГГгГИгВТињљеК†гБЊгБЯгБѓеЙКйЩ§гБІгБНгБЊгБЩгАВ

гГЗгГХгВ©гГЂгГИ VPC

AWS гВҐгВЂгВ¶гГ≥гГИгВТдљЬжИРгБЩгВЛгБ®гАБеЕ®гБ¶гБЃгГ™гГЉгВЄгГІгГ≥гБЂгГЗгГХгВ©гГЂгГИгБЃ VPC гБМи®≠еЃЪгБХгВМгБ¶гБДгБЊгБЩгАВгБУгВМгБѓгБЩгБРгБЂдљњзФ®гБІгБНгВЛзТ∞еҐГгБІгАБгВ§гГ≥гВєгВњгГ≥гВєгВТеН≥еЇІгБЂиµЈеЛХгБІгБНгБЊгБЩгАВAmazon EC2 гБѓгВѓгГ©гВ¶гГЙдЄКгБІдїЃжГ≥гГЮгВЈгГ≥гВТдљЬжИРгГїеЃЯи°МгБЩгВЛгБЯгВБгБЃгВµгГЉгГУгВєгБІгБЩгАВгГЗгГХгВ©гГЂгГИ VPC гБЂиµЈеЛХгБХгВМгВЛеРД EC2 гВ§гГ≥гВєгВњгГ≥гВєгБЂгБѓгГЧгГ©гВ§гГЩгГЉгГИ IP гВҐгГЙгГђгВєгБ®гГСгГЦгГ™гГГгВѓ IP гВҐгГЙгГђгВєгБМеЙ≤гВКељУгБ¶гВЙгВМгАБAWS гБЃгВ§гГ≥гГХгГ©гВєгГИгГ©гВѓгГБгГ£гВТдїЛгБЧгБ¶гВ§гГ≥гВєгВњгГ≥гВєгБ®гВ§гГ≥гВњгГЉгГНгГГгГИйЦУгБЃйАЪдњ°гБМеЃєжШУгБЂгБ™гВКгБЊгБЩгАВ

VPC гБЃињљеК†дљЬжИР

жЦ∞гБЯгБЂ VPC гВТдљЬжИРгБЩгВЛгБУгБ®гБІгАБгГНгГГгГИгГѓгГЉгВѓгВТзХ∞гБ™гВЛгВїгВ∞гГ°гГ≥гГИгБЂеИЖеЙ≤гБІгБНгБЊгБЩгАВдЊЛгБИгБ∞гАБйЦЛзЩЇзТ∞еҐГгБ®жЬђзХ™зТ∞еҐГгБІеИ•гАЕгБЃ VPC гВТжМБгБ§гБУгБ®гБМгБІгБНгБЊгБЩгАВињљеК†гБІдљЬжИРгБХгВМгБЯ VPC гБѓдїЦгБЃ VPC гБЛгВЙеЃМеЕ®гБЂзЛђзЂЛгБЧгБ¶гБКгВКгАБзТ∞еҐГгВТеИЖйЫҐгБЧгБ¶гВїгВ≠гГ•гГ™гГЖгВ£гВТеЉЈеМЦгБІгБНгБЊгБЩгАВ

жЦ∞гБЧгБД VPC гБѓгАБзЛђиЗ™гБЃ IP гВҐгГЙгГђгВєзѓДеЫ≤гАБгГЂгГЉгВњгГЉгАБNACLгАБгГЗгГХгВ©гГЂгГИгБЃгВїгВ≠гГ•гГ™гГЖгВ£гВ∞гГЂгГЉгГЧгАБгГЂгГЉгГИгГЖгГЉгГЦгГЂгВТдљњзФ®гБЧгБ¶иµЈеЛХгБХгВМгБЊгБЩгАВгБЊгБЯгАБгГЧгГ≠гВЄгВІгВѓгГИгБЃгГЛгГЉгВЇгБЂењЬгБШгБ¶гАБгВµгГЦгГНгГГгГИгАБгВїгВ≠гГ•гГ™гГЖгВ£гВ∞гГЂгГЉгГЧгАБгГНгГГгГИгГѓгГЉгВѓ ACL гБ™гБ©гБЃжХ∞гВТеҐЧгВДгБЩгБУгБ®гБМгБІгБНгБЊгБЩгАВ

гГЗгГХгВ©гГЂгГИ VPC гБѓжЦ∞гБЧгБДгВ§гГ≥гВєгВњгГ≥гВєгБЃиµЈеЛХгБЂйБ©гБЧгБ¶гБДгБЊгБЩгБМгАБIAM гГЭгГ™гВЈгГЉгБѓйБ©зФ®гБХгВМгБЊгБЫгВУгАВжЦ∞гБЧгБП VPC гВТдљЬжИРгБЩгВЛгБУгБ®гБІгАБдїЃжГ≥гГНгГГгГИгГѓгГЉгВѓгВТеЃЪзЊ©гГїгВЂгВєгВњгГЮгВ§гВЇгБЧгАБзµДзєФгБЃ IAM гГЭгГ™гВЈгГЉгБЂжЇЦжЛ†гБХгБЫгВЛгБУгБ®гБМгБІгБНгАБгВИгВКеЃЙеЕ®гБІдњ°й†ЉжАІгБЃйЂШгБДгГНгГГгГИгГѓгГЉгВѓгВТеЃЯзПЊгБІгБНгБЊгБЩгАВ

гВµгГЦгГНгГГгГИгБЃи®≠еЃЪ

гВµгГЦгГНгГГгГИгБѓ VPC еЖЕгБЃ IP гВҐгГЙгГђгВєзѓДеЫ≤гБІгБВгВКгАБVPC еЖЕгБЂ1гБ§дї•дЄКгБЃгВµгГЦгГНгГГгГИгВТи®≠еЃЪгБІгБНгБЊгБЩгАВеРДгВµгГЦгГНгГГгГИгБѓ1гБ§гБЃгВҐгГЩгВ§гГ©гГУгГ™гГЖгВ£гВЊгГЉгГ≥еЖЕгБЂеЃМеЕ®гБЂеРЂгБЊгВМгВЛењЕи¶БгБМгБВгВКгАБ1гБ§гБЃгВµгГЦгГНгГГгГИгБМи§ЗжХ∞гБЃгВЊгГЉгГ≥гБЂгБЊгБЯгБМгВЛгБУгБ®гБѓгБІгБНгБЊгБЫгВУгАВгВµгГЦгГНгГГгГИгБЃзФ®йАФгБѓе§ЪжІШгБІгАБгВ§гГ≥гВњгГЉгГНгГГгГИгБЛгВЙзЫіжО•гВҐгВѓгВїгВєгБІгБНгБ™гБДгГ™гВљгГЉгВєзФ®гБЃгГЧгГ©гВ§гГЩгГЉгГИгВµгГЦгГНгГГгГИгВДгАБгВ§гГ≥гВњгГЉгГНгГГгГИгБЛгВЙгВҐгВѓгВїгВєгБІгБНгВЛгГ™гВљгГЉгВєзФ®гБЃгГСгГЦгГ™гГГгВѓгВµгГЦгГНгГГгГИгБ™гБ©гБМгБВгВКгБЊгБЩгАВ

гГЂгГЉгГИгГЖгГЉгГЦгГЂгБЃеЃЪзЊ©

гГЂгГЉгГИгГЖгГЉгГЦгГЂгБѓгАБгГНгГГгГИгГѓгГЉгВѓгГИгГ©гГХгВ£гГГгВѓгБЃжµБгВМгВТзЃ°зРЖгБЩгВЛгБЯгВБгБЃгГЂгГЉгГЂпЉИгГЂгГЉгГИпЉЙгБЃйЫЖгБЊгВКгБІгБЩгАВеРДгВµгГЦгГНгГГгГИгБЂгБѓгГЂгГЉгГИгГЖгГЉгГЦгГЂгБМжО•зґЪгБХгВМгБ¶гБКгВКгАБгГНгГГгГИгГѓгГЉгВѓгГИгГ©гГХгВ£гГГгВѓгБЃйАБдњ°еЕИгВТжМЗеЃЪгБЧгБЊгБЩгАВ1гБ§гБЃгГЂгГЉгГИгГЖгГЉгГЦгГЂгБЂи§ЗжХ∞гБЃгВµгГЦгГНгГГгГИгВТгГ™гГ≥гВѓгБІгБНгБЊгБЩгБМгАБ1гБ§гБЃгВµгГЦгГНгГГгГИгБЂгБѓ1гБ§гБЃгГЂгГЉгГИгГЖгГЉгГЦгГЂгБЧгБЛжО•зґЪгБІгБНгБЊгБЫгВУгАВ

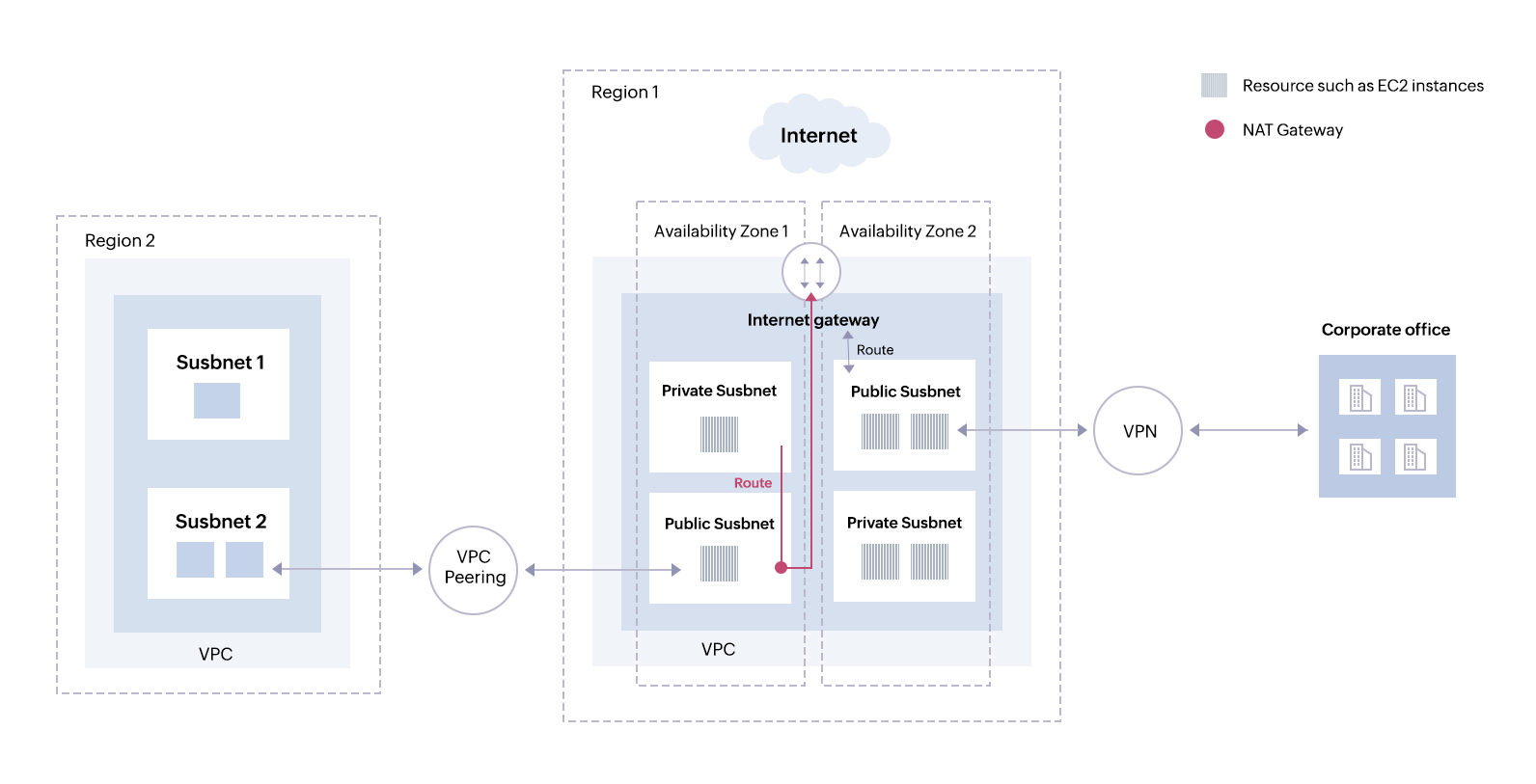

гВ§гГ≥гВњгГЉгГНгГГгГИгВ≤гГЉгГИгВ¶гВІгВ§

гВ§гГ≥гВњгГЉгГНгГГгГИгВ≤гГЉгГИгВ¶гВІгВ§гБѓгАБVPC гБ®гВ§гГ≥гВњгГЉгГНгГГгГИйЦУгБЃйАЪдњ°гВТеПѓиГљгБЂгБЩгВЛ VPC гВ≥гГ≥гГЭгГЉгГНгГ≥гГИгБІгБЩгАВгБУгВМгБѓеЖЧйХЈжАІгБ®йЂШеПѓзФ®жАІгВТеВЩгБИгАБдњ°й†ЉжАІгБ®гГСгГХгВ©гГЉгГЮгГ≥гВєгВТ祯дњЭгБЩгВЛгВИгБЖгБЂи®≠и®ИгБХгВМгБ¶гБДгБЊгБЩгАВ

гВ§гГ≥гВњгГЉгГНгГГгГИгВ≤гГЉгГИгВ¶гВІгВ§гБЃдЄїгБ™ељєеЙ≤гБѓжђ°гБЃ2гБ§гБІгБЩгАВ

- VPC гБМгВ§гГ≥гВњгГЉгГНгГГгГИгБ®йАЪдњ°гБЩгВЛгБЯгВБгБЃгГЂгГЉгГИгБ®гБЧгБ¶ж©ЯиГљ

- гГСгГЦгГ™гГГгВѓ IPv4 гВҐгГЙгГђгВєгБМеЙ≤гВКељУгБ¶гВЙгВМгБЯгВ§гГ≥гВєгВњгГ≥гВєгБЂеѓЊгБЧгБ¶ NAT гВТеЃЯи°М

VPC еЖЕгБЃгВ§гГ≥гВњгГЉгГНгГГгГИжО•зґЪгВТи®≠еЃЪгБЩгВЛгБЂгБѓгАБгВ§гГ≥гВњгГЉгГНгГГгГИгВ≤гГЉгГИгВ¶гВІгВ§гВТ VPC гБЂжО•зґЪгБЧгАБгВ§гГ≥гВєгВњгГ≥гВєгБЂгГСгГЦгГ™гГГгВѓ IP гВҐгГЙгГђгВєпЉИгГСгГЦгГ™гГГгВѓ IP гБЊгБЯгБѓ Elastic IPпЉЙгВТеЙ≤гВКељУгБ¶гАБгВµгГЦгГНгГГгГИгБЃгГЂгГЉгГИгГЖгГЉгГЦгГЂгВТе§ЙжЫігБЧгБ¶гГИгГ©гГХгВ£гГГгВѓгВТгВ§гГ≥гВњгГЉгГНгГГгГИгВ≤гГЉгГИгВ¶гВІгВ§гБЂиїҐйАБгБЩгВЛењЕи¶БгБМгБВгВКгБЊгБЩгАВ

VPN жО•зґЪ

VPN жО•зґЪгВТдљњзФ®гБЩгВЛгБУгБ®гБІгАБгВ™гГ≥гГЧгГђгГЯгВєгГНгГГгГИгГѓгГЉгВѓгБ®дїЃжГ≥гГЧгГ©гВ§гГЩгГЉгГИгГНгГГгГИгГѓгГЉгВѓ (VPN) йЦУгБІеЃЙеЕ®гБ™гВ§гГ≥гВњгГЉгГНгГГгГИйАЪдњ°гБМеПѓиГљгБЂгБ™гВКгБЊгБЩгАВзПЊеЬ®гБЃгГНгГГгГИгГѓгГЉгВѓгВ§гГ≥гГХгГ©гВєгГИгГ©гВѓгГБгГ£гВТ AWS гВѓгГ©гВ¶гГЙгБЂеЃЙеЕ®гБЂжЛ°еЉµгБЧгАБгВ™гГ≥гГЧгГђгГЯгВєгБЃгГЗгГЉгВњгВїгГ≥гВњгГЉгВДгВ™гГХгВ£гВєгБ® AWS дЄКгБЃгГ™гВљгГЉгВєгВДгВҐгГЧгГ™гВ±гГЉгВЈгГІгГ≥гВТгВЈгГЉгГ†гГђгВєгБЂзµ±еРИгБЩгВЛгБУгБ®гБМгБІгБНгБЊгБЩгАВ

VPC гГФгВҐгГ™гГ≥гВ∞

VPC гГФгВҐгГ™гГ≥гВ∞гБѓгАБAWS гВ§гГ≥гГХгГ©гВєгГИгГ©гВѓгГБгГ£еЖЕгБЃ2гБ§гБЃдїЃжГ≥гГЧгГ©гВ§гГЩгГЉгГИгВѓгГ©гВ¶гГЙ (VPC) йЦУгБІгАБеЃЙеЕ®гБ™зЫіжО•йАЪдњ°гВТеПѓиГљгБЂгБЩгВЛгГНгГГгГИгГѓгГЉгВѓж©ЯиГљгБІгБЩгАВгБУгВМгБЂгВИгВКгАБгГФгВҐжО•зґЪгБХгВМгБЯ VPC еЖЕгБЃгГ™гВљгГЉгВєгБѓгАБеРМгБШгГНгГГгГИгГѓгГЉгВѓеЖЕгБЂгБВгВЛгБЛгБЃгВИгБЖгБЂйАЪдњ°гБІгБНгАБгГСгГЦгГ™гГГгВѓгВ§гГ≥гВњгГЉгГНгГГгГИгВТзµМзФ±гБЩгВЛењЕи¶БгБМгБ™гБПгБ™гВКгБЊгБЩгАВ

AWS гБѓгГИгГ©гГ≥гВЄгГГгГИгВ≤гГЉгГИгВ¶гВІгВ§гБ® VPC гГФгВҐгГ™гГ≥гВ∞гБ®гБДгБЖ2гБ§гБЃжО•зґЪжЙЛж≥ХгВТжПРдЊЫгБЧгБ¶гБДгБЊгБЩгАВгГИгГ©гГ≥гВЄгГГгГИгВ≤гГЉгГИгВ¶гВІгВ§гБѓи§ЗжХ∞гБЃ VPC гВДгВ™гГ≥гГЧгГђгГЯгВєгГНгГГгГИгГѓгГЉгВѓгВТдЄ≠е§ЃйЫЖж®©зЪДгБ™гГПгГЦгБ®гБЧгБ¶жО•зґЪгБЧгАБVPC гГФгВҐгГ™гГ≥гВ∞гБѓгВЈгГ≥гГЧгГЂгБ™ VPC йЦУгБЃжО•зґЪгВТжПРдЊЫгБЧгБЊгБЩгАВ

дЊЛгБИгБ∞гАБVPC_AгБ®VPC_BгАБVPC_AгБ®VPC_CгБЃйЦУгБЂVPCгГФгВҐгГ™гГ≥гВ∞жО•зґЪгБМгБВгВЛе†іеРИгАБVPC_BгБЛгВЙVPC_C гБЄгБЃгГИгГ©гГХгВ£гГГгВѓгВТVPC_AгВТдїЛгБЧгБ¶гГЂгГЉгГЖгВ£гГ≥гВ∞гБЩгВЛгБУгБ®гБѓгБІгБНгБЊгБЫгВУгАВVPC_ BгБ®VPC_CйЦУгБІгГИгГ©гГХгВ£гГГгВѓгВТ迥йАБгБЩгВЛгБЂгБѓгАБзЫіжО•гБЃ VPC гГФгВҐгГ™гГ≥гВ∞жО•зґЪгБМењЕи¶БгБІгБЩгАВ

- VPC гБѓгАБгВҐгГЧгГ™гВ±гГЉгВЈгГІгГ≥гБ®гВµгГЉгГУгВєгБЃгБЯгВБгБЂеЕ±жЬЙгГНгГГгГИгГѓгГЉгВѓгБ®гВїгВ≠гГ•гГ™гГЖгВ£еҐГзХМгВТ祯зЂЛгБЧгАБеЃМеЕ®гБЂиЗ™еЈ±еЃМзµРеЮЛгБІеИЖйЫҐгБХгВМгБ¶гБДгБЊгБЩгАВ

- гВ§гГ≥гВєгВњгГ≥гВєгБѓ VPC еЖЕгБІгБЃгБњйАЪдњ°гБІгБНгАБVPC е§ЦгБЃгГ™гВљгГЉгВєгБЄгБЃгВҐгВѓгВїгВєжЦєж≥ХгВТеЃМеЕ®гБЂеИґеЊ°гБЧгБЊгБЩгАВ

- гБУгБЃе†іеРИгАБгГСгГЦгГ™гГГгВѓ IP гВҐгГЙгГђгВєгБМеЙ≤гВКељУгБ¶гВЙгВМгБЯгВ§гГ≥гВєгВњгГ≥гВєгБЂгВ§гГ≥гВњгГЉгГНгГГгГИжО•зґЪгВТжПРдЊЫгБЩгВЛгБЯгВБгБЂгВ§гГ≥гВњгГЉгГНгГГгГИгВ≤гГЉгГИгВ¶гВІгВ§гВТ VPC гБЂжО•зґЪгБЧгБЊгБЩгАВ

- гГСгГЦгГ™гГГгВѓгВµгГЦгГНгГГгГИ: гВ§гГ≥гВњгГЉгГНгГГгГИгБЄгБЃгГЂгГЉгГИгБМи®≠еЃЪгБХгВМгБ¶гБДгВЛгБЯгВБгАБеЕђйЦЛWebгГЪгГЉгВЄгВТгГЫгВєгГИгБЩгВЛгВµгГЉгГРгГЉгВТйЕНзљЃгБІгБНгБЊгБЩгАВ

- гГЧгГ©гВ§гГЩгГЉгГИгВµгГЦгГНгГГгГИ: гВ§гГ≥гВњгГЉгГНгГГгГИгБЄгБЃгГЂгГЉгГИгБМи®≠еЃЪгБХгВМгБ¶гБДгБ™гБДгБЯгВБгАБйЗНи¶БгБ™гГЗгГЉгВњгГЩгГЉгВєгБ™гБ©гВТйЕНзљЃгБЧгАБе§ЦйГ®гБЛгВЙгБЃгВїгВ≠гГ•гГ™гГЖгВ£дњЭи≠ЈгБМеЉЈеМЦгБХгВМгБЊгБЩгАВ

- гВµгВ§гГИйЦУ VPN жО•зґЪгВТдљњзФ®гБЧгБ¶гАБVPC гВТдЉБж•≠гБЃгГЗгГЉгВњгВїгГ≥гВњгГЉгБЂжО•зґЪгБЧгАБAWS гВѓгГ©гВ¶гГЙгВТгГЗгГЉгВњгВїгГ≥гВњгГЉгБЃжЛ°еЉµгБ®гБЧгБ¶дљњзФ®гБІгБНгБЊгБЩгАВ

- гГЧгГ©гВ§гГЩгГЉгГИгВµгГЦгГНгГГгГИгБМгВ§гГ≥гВњгГЉгГНгГГгГИгБЂгВҐгВѓгВїгВєгБІгБНгВЛгВИгБЖгБЂгБЩгВЛгБЯгВБгБЂгБѓгАБNAT гВ≤гГЉгГИгВ¶гВІгВ§гБМењЕи¶БгБІгБЩгАВгГЧгГ©гВ§гГЩгГЉгГИгВ§гГ≥гВєгВњгГ≥гВєгБЛгВЙгГСгГЦгГ™гГГгВѓгВµгГЦгГНгГГгГИгБЂи®≠зљЃгБХгВМгБЯ NAT гВ≤гГЉгГИгВ¶гВІгВ§гБЄгБЃгГЂгГЉгГИгВТи®≠еЃЪгБЧгАБгВ§гГ≥гВњгГЉгГНгГГгГИгВ≤гГЉгГИгВ¶гВІгВ§гБЂ NAT гВ≤гГЉгГИгВ¶гВІгВ§гВТжО•зґЪгБЧгБЊгБЩгАВгБУгВМгБЂгВИгВКгАБгГЧгГ©гВ§гГЩгГЉгГИгВµгГЦгГНгГГгГИеЖЕгБЃгГ™гВљгГЉгВєгБМгВ§гГ≥гВњгГЉгГНгГГгГИгБЂгВҐгВѓгВїгВєгБІгБНгВЛгВИгБЖгБЂгБ™гВКгБЊгБЩгАВ

гГИгГ©гГХгВ£гГГгВѓгБЃгГХгГ≠гГЉгВТеИґеЊ°гБЩгВЛжЦєж≥Х

- NACL (гГНгГГгГИгГѓгГЉгВѓгВҐгВѓгВїгВєгВ≥гГ≥гГИгГ≠гГЉгГЂгГ™гВєгГИ)

– гВєгГЖгГЉгГИгГђгВєгГХгВ°гВ§гВҐгВ¶гВ©гГЉгГЂгБІгАБгВµгГЦгГНгГГгГИгГђгГЩгГЂгБІгГИгГ©гГХгВ£гГГгВѓгВТи¶ПеИґгБЧгБЊгБЩгАВ

– IP гВҐгГЙгГђгВєгБФгБ®гБЂйАЪдњ°гВТи®±еПѓгБЊгБЯгБѓжЛТеР¶гБЩгВЛгГЂгГЉгГЂгВТи®≠еЃЪгБІгБНгБЊгБЩгАВ - гВїгВ≠гГ•гГ™гГЖгВ£гВ∞гГЂгГЉгГЧ

– дїЃжГ≥гГХгВ°гВ§гВҐгВ¶гВ©гГЉгГЂгБ®гБЧгБ¶ж©ЯиГљгБЧгАБи§ЗжХ∞гБЃгВ§гГ≥гВєгВњгГ≥гВєгБЃгГИгГ©гГХгВ£гГГгВѓгВТзЃ°зРЖгБЧгБЊгБЩгАВ

– гГЧгГ≠гГИгВ≥гГЂгАБгГЭгГЉгГИгАБйАБдњ°еЕГгБКгВИгБ≥еЃЫеЕИ IP гВҐгГЙгГђгВєгБЂеЯЇгБ•гБДгБ¶гАБгВ§гГ≥гВєгВњгГ≥гВєйЦУгБЃгГИгГ©гГХгВ£гГГгВѓгВТи®±еПѓгБЩгВЛгГЂгГЉгГЂгВТеЃЪзЊ©гБЧгБЊгБЩгАВ

Amazon VPC гБЃгВїгВ≠гГ•гГ™гГЖгВ£дњЭи≠ЈгБ®зЫ£и¶ЦгБЃйЗНи¶БжАІ

Amazon VPC гВТдљњзФ®гБЩгВЛдЄїгБ™зРЖзФ±гБѓгВїгВ≠гГ•гГ™гГЖгВ£гБІгБЩгАВVPC гБѓ AWS гГСгГЦгГ™гГГгВѓгВѓгГ©гВ¶гГЙгБ®гБѓеИ•гБЃгВїгВѓгВЈгГІгГ≥гБІгБВгВКгАБAWS гГ™гВљгГЉгВєгВТеЃЙеЕ®гБЂиµЈеЛХгБІгБНгБЊгБЩгАВеЊУжЭ•гБЃгГНгГГгГИгГѓгГЉгВѓзТ∞еҐГгВИгВКгВВеЃЙеЕ®гБІгБЩгБМгАБдЊЭзДґгБ®гБЧгБ¶зЫ£и¶ЦгБ®гВїгВ≠гГ•гГ™гГЖгВ£еѓЊз≠ЦгБМењЕи¶БгБІгБЩгАВAmazon VPC гБѓгВµгВ§гГРгГЉзКѓзљ™иАЕгБЃж®ЩзЪДгБЂгБ™гВЛгБУгБ®гБМгБВгВКгБЊгБЩгАВ

дњЭи≠ЈгБХгВМгБ¶гБДгБ™гБД VPC гБѓгВ™гГ≥гГ©гВ§гГ≥жФїжТГгБЂиДЖеЉ±гБІгБЩгАВAmazon VPC гВТзЫ£и¶ЦгБЩгВЛгБУгБ®гБІгАБеХПй°МгВТгГЧгГ≠гВҐгВѓгГЖгВ£гГЦгБЂж§ЬеЗЇгГїдњЃж≠£гБЧгАБгГ™гВљгГЉгВєгБЃдљњзФ®зОЗгВТжЬАе§ІеМЦгБЩгВЛгБУгБ®гБІгАБгВїгВ≠гГ•гГ™гГЖгВ£гБ®и¶ПеИґгБЃж®ЩжЇЦгБЂжЇЦжЛ†гБІгБНгБЊгБЩгАВVPC гВїгВ≠гГ•гГ™гГЖгВ£гБЃзґ≠жМБгБМгГНгГГгГИгГѓгГЉгВѓ гВ§гГ≥гГХгГ©гВєгГИгГ©гВѓгГБгГ£гБЃеЉЈеМЦгБЂйЗНи¶БгБ™зРЖзФ±гБѓдїЦгБЂгВВгБВгВКгБЊгБЩгАВ

- гГСгГХгВ©гГЉгГЮгГ≥гВєгБЃеРСдЄКпЉЪAmazon VPC гБЃйЗНи¶БгБ™гВ≥гГ≥гГЭгГЉгГНгГ≥гГИгВТзЫ£и¶ЦгБЩгВЛгБУгБ®гБІгАБгГНгГГгГИгГѓгГЉгВѓ гВ§гГ≥гГХгГ©гВєгГИгГ©гВѓгГБгГ£гБЃгГСгГХгВ©гГЉгГЮгГ≥гВєгБЂйЦҐгБЩгВЛжіЮеѓЯгВТеЊЧгВЙгВМгБЊгБЩгАВгБУгВМгБЂгВИгВКгАБеХПй°МгВТжЧ©жЬЯгБЂзЙєеЃЪгБЧеѓЊеЗ¶гБЧгБ¶гАБгГ™гВљгГЉгВєгБЃдљњзФ®зОЗгВТжЬАйБ©еМЦгБЧгАБгГСгГХгВ©гГЉгГЮгГ≥гВєгВТеРСдЄКгБХгБЫгБЊгБЩгАВзЫ£и¶ЦгБМењЕи¶БгБ™гВ≥гГ≥гГЭгГЉгГНгГ≥гГИгБЂгБѓгАБгГНгГГгГИгГѓгГЉгВѓгГИгГ©гГХгВ£гГГгВѓгАБгГ≠гГЉгГЙгГРгГ©гГ≥гВµгГЉгАБNAT гВ≤гГЉгГИгВ¶гВІгВ§гАБVPN гГХгГ≠гГЉ гГ≠гВ∞гАБVPN жО•зґЪгГСгГХгВ©гГЉгГЮгГ≥гВєгАБгВµгГЦгГНгГГгГИгГСгГХгВ©гГЉгГЮгГ≥гВєгБ™гБ©гБМгБВгВКгБЊгБЩгАВ

- гГ™гВљгГЉгВєдљњзФ®зОЗпЉЪEC2 гВ§гГ≥гВєгВњгГ≥гВєгАБгГЗгГЉгВњгГЩгГЉгВєгАБгБЭгБЃдїЦгБЃгВµгГЉгГУгВєгВТеРЂгВА VPC еЖЕгБЃгГ™гВљгГЉгВєдљњзФ®зОЗгВТињљиЈ°гБЩгВЛгБУгБ®гБІгАБгГ™гВљгГЉгВєеЙ≤гВКељУгБ¶гБЃжЬАйБ©еМЦгБ®гВ≥гВєгГИеЙКжЄЫгБЃж©ЯдЉЪгВТзЙєеЃЪгБІгБНгБЊгБЩгАВ

- гВїгВ≠гГ•гГ™гГЖгВ£гБ®гВ≥гГ≥гГЧгГ©гВ§гВҐгГ≥гВєпЉЪгГНгГГгГИгГѓгГЉгВѓгГИгГ©гГХгВ£гГГгВѓгБ®гВҐгВѓгВїгВєгГСгВњгГЉгГ≥гВТзЫ£и¶ЦгБЧгБ¶гАБжљЬеЬ®зЪДгБ™гВїгВ≠гГ•гГ™гГЖгВ£дЊµеЃ≥гАБдЄНж≠£гВҐгВѓгВїгВєгБЃи©¶гБњгАБгБЊгБЯгБѓзХ∞еЄЄгБ™гВҐгВѓгГЖгВ£гГУгГЖгВ£гВТзЙєеЃЪгБІгБНгБЊгБЩгАВгБУгВМгБЂгВИгВКгАБгВ§гГ≥гГХгГ©гВєгГИгГ©гВѓгГБгГ£гБЃгВїгВ≠гГ•гГ™гГЖгВ£гБ®гВ≥гГ≥гГЧгГ©гВ§гВҐгГ≥гВєгВТзґ≠жМБгБІгБНгБЊгБЩгАВ

- гГИгГ©гГЦгГЂгВЈгГ•гГЉгГЖгВ£гГ≥гВ∞пЉЪгГНгГГгГИгГѓгГЉгВѓгВєгГЂгГЉгГЧгГГгГИгАБгГђгВ§гГЖгГ≥гВЈгГЉгАБгВ®гГ©гГЉзОЗгВТзЫ£и¶ЦгБЩгВЛгБУгБ®гБІгАБгВҐгГЧгГ™гВ±гГЉгВЈгГІгГ≥гБЃгГСгГХгВ©гГЉгГЮгГ≥гВєгВДеПѓзФ®жАІгБЂељ±йЯњгБЩгВЛеЙНгБЂгАБеХПй°МгВТињЕйАЯгБЂгГИгГ©гГЦгГЂгВЈгГ•гГЉгГЖгВ£гГ≥гВ∞гБІгБНгБЊгБЩгАВ

- гВ≥гВєгГИзЃ°зРЖпЉЪгГ™гВљгГЉгВєдљњзФ®зОЗгВТеПѓи¶ЦеМЦгБЧжЬ™дљњзФ®гБЃгГ™гВљгГЉгВєгВТзЙєеЃЪгБЩгВЛгБУгБ®гБІгАБгВ§гГ≥гГХгГ©гВєгГИгГ©гВѓгГБгГ£гВТжЬАйБ©еМЦгБЧгАБдЄНи¶БгБ™и≤їзФ®гВТеЙКжЄЫгБІгБНгБЊгБЩгАВ

Amazon VPC гБЃзЫ£и¶ЦгБ®гВїгВ≠гГ•гГ™гГЖгВ£дњЭи≠ЈгБЃи©≥зі∞гБЂгБ§гБДгБ¶гБѓгАБгБУгБ°гВЙгБЃгГЪгГЉгВЄгВТгБФи¶ІгБПгБ†гБХгБДгАВ

Amazon VPCгБЃи©≥зі∞гБѓгАБдї•дЄЛгБЃгГЪгГЉгВЄгВТеПВиАГгБЂгБЧгБ¶гБПгБ†гБХгБДгАВ

- Amazon VPC гБЃзЈПеРИгВђгВ§гГЙ

- Amazon VPC гБЃи®≠еЃЪжЦєж≥Х

- гГШгГЂгВєгВ±гВҐеИЖйЗОгБІгБЃAmazon VPCдљњзФ®жЦєж≥Х

- жХЩиВ≤ж©ЯйЦҐгБІгБЃAmazon VPCдљњзФ®жЦєж≥Х

- йКАи°МгВДйЗСиЮНж©ЯйЦҐгБІгБЃAmazon VPCдљњзФ®жЦєж≥Х

- ManageEngine Log360 гБІ Amazon VPC гВТзЫ£и¶ЦгБЩгВЛжЦєж≥Х

вАїжЬђи®ШдЇЛгБѓгВ∞гГ≠гГЉгГРгГЂжЬђз§ЊгБЃгГЦгГ≠гВ∞и®ШдЇЛгВТжЧ•жЬђи™ЮзЙИгБЂдњЃж≠£гБЧгБЯгВВгБЃгБІгБЩгАВ

еОЯжЦЗгБѓгБУгБ°гВЙгВТгБФеПВзЕІгБПгБ†гБХгБДгАВ

гГХгВ£гГЉгГЙгГРгГГгВѓгГХгВ©гГЉгГ†

ељУгВµгВ§гГИгБІж§Ьи®ЉгБЧгБ¶гБїгБЧгБДгБУгБ®гАБи®ШдЇЛгБЂгБЧгБ¶гБїгБЧгБДй°МжЭРгБ™гБ©гБВгВКгБЊгБЧгБЯгВЙгАБдї•дЄЛгБЃгГХгВ£гГЉгГЙгГРгГГгВѓгГХгВ©гГЉгГ†гВИгВКгБКж∞ЧиїљгБЂгБКзЯ•гВЙгБЫгБПгБ†гБХгБДгАВ