Reading Time: 2 minutes

皆さま、こんにちは。

ひとり情シスの味方、ManageEngine Desktop Central 製品担当の植松です。

本日も2019年3月度のMicrosoftセキュリティ更新プログラムの概要と、パッチ管理に強みのあるクライアント管理ソフトManageEngine Desktop Centralについてご紹介いたします。

【概要】

Microsoftは、2019年3月13日(日本時間)に以下のソフトウェアに関するセキュリティ更新プログラムを公開しました。

・Internet Explorer

・Microsoft Edge

・Microsoft Windows

・Microsoft Office、Microsoft Office Servers および Web Apps

・Adobe Flash Player

・ChakraCore

・Team Foundation Server

・Skype for Business

・Visual Studio

・NuGet

今回のセキュリティ更新プログラムでは64件の脆弱性が修正されていますが、脆弱性の深刻度が「緊急」に指定されているものは17件ございます。

脆弱性の概要については以下の表をご覧ください。

| 脆弱性の概要 | KB番号 | 深刻度 | 概要 | 影響を受ける製品 | 参考URL |

| CVE-2019-0592 | KB4489899 | 警告 緊急 |

Chakra スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0592 |

| CVE-2019-0603 | KB4489868 KB4489876 KB4489878 KB4489880 KB4489881 KB4489882 KB4489883 KB4489884 KB4489885 KB4489891 KB4489899 |

緊急 | Windows 展開サービス TFTP Server のリモートでコードが実行される脆弱性 | Windows 7以降 Windows Server 2008以降 |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0603 |

| CVE-2019-0609 | KB4489868 KB4489871 KB4489872 KB4489873 KB4489878 KB4489881 KB4489882 KB4489886 KB4489899 |

警告 緊急 |

スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore Internet Explorer 11 Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0609 |

| CVE-2019-0639 | KB4489868 KB4489899 | 警告 緊急 |

スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0639 |

| CVE-2019-0666 | KB4489868 KB4489871 KB4489872 KB4489873 KB4489878 KB4489881 KB4489882 KB4489886 KB4489899 |

警告 緊急 |

Windows VBScript エンジンのリモートでコードが実行される脆弱性 | Internet Explorer 9 以降 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0666 |

| CVE-2019-0667 | KB4489868 KB4489871 KB4489872 KB4489873 KB4489878 KB4489881 KB4489882 KB4489886 KB4489899 |

警告 緊急 |

Windows VBScript エンジンのリモートでコードが実行される脆弱性 | Internet Explorer 9 以降 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0667 |

| CVE-2019-0680 | KB4489868 KB4489871 KB4489872 KB4489873 KB4489878 KB4489881 KB4489882 KB4489886 KB4489899 |

警告 緊急 |

スクリプト エンジンのメモリ破損の脆弱性 | Internet Explorer 11 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0680 |

| CVE-2019-0697 | KB4489868 KB4489899 | 緊急 | Windows DHCP クライアントのリモートでコードが実行される脆弱性 | Windows 10 1803以降 Windows Server 2019 |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0697 |

| CVE-2019-0698 | KB4489868 KB4489899 | 緊急 | Windows DHCP クライアントのリモートでコードが実行される脆弱性 | Windows 10 1803以降 Windows Server 2019 |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0698 |

| CVE-2019-0726 | KB4489868 KB4489899 | 緊急 | Windows DHCP クライアントのリモートでコードが実行される脆弱性 | Windows 10 1803以降 Windows Server 2019 |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0726 |

| CVE-2019-0756 | KB4489868 KB4489871 KB4489872 KB4489876 KB4489878 KB4489880 KB4489881 KB4489882 KB4489883 KB4489884 KB4489885 KB4489886 KB4489891 KB4489899 |

緊急 | MS XML のリモートでコードが実行される脆弱性 | Windows 7以降 Windows Server 2008以降 |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0756 |

| CVE-2019-0763 | KB4489868 KB4489871 KB4489872 KB4489873 KB4489878 KB4489881 KB4489882 KB4489886 KB4489899 |

緊急 | Internet Explorer のメモリ破損の脆弱性 | Internet Explorer 10 以降 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0763 |

| CVE-2019-0769 | KB4489868 KB4489871 KB4489872 KB4489882 KB4489886 KB4489899 | 警告 緊急 |

スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0769 |

| CVE-2019-0770 | KB4489868 KB4489871 KB4489872 KB4489882 KB4489886 | 警告 緊急 |

スクリプト エンジンのメモリ破損の脆弱性 | Microsoft Edge | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0770 |

| CVE-2019-0771 | KB4486996 KB4487017 KB4487020 KB4487026 KB4487044 |

警告 緊急 |

スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0771 |

| CVE-2019-0773 | KB4489868 KB4489871 KB4489872 KB4489882 KB4489886 KB4489899 | 警告 緊急 |

スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0773 |

| CVE-2019-0784 | KB4487017 KB4487044 |

警告 緊急 |

Windows ActiveX のリモートでコードが実行される脆弱性 | Windows 7以降 Windows Server 2008以降 |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0784 |

| CVE-2019-0797 | KB4489868 KB4489871 KB4489872 KB4489882 KB4489883 KB4489884 KB4489886 KB4489891 KB4489899 | 警告 緊急 |

Win32k の特権の昇格の脆弱性 | Windows 8以降 Windows Server 2012以降 |

https://portal.msrc.microsoft.com/ja-jp/security-guidance/advisory/CVE-2019-0797 |

| CVE-2019-0808 | KB4489876 KB4489878 KB4489880 KB4489885 | 警告 緊急 |

Win32k の特権の昇格の脆弱性 | Windows 7 Windows Server 2008 Windows Server 2008 R2 |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0808 |

これらの脆弱性を悪用された場合、アプリケーションプログラムの異常終了や攻撃者によるコンピューター制御など、様々な被害が発生する可能性があります。特に、 CVE-2019-0797、CVE-2019-0808 の脆弱性は、Microsoft 社により「悪用の事実を確認済み」と公表されているためご留意ください。

【対策】

上記の脆弱性への対策としてはMicrosoftが提供しているセキュリティ更新プログラムを適用する必要があります。

前回のブログでは、パッチのクリーンアップ機能をご紹介いたしましたが、今回のブログでは、Desktop Centralのレポート機能 (今回はパッチに関するレポートのみ)ご紹介いたします。

レポートと聞くと、皆様何を連想されるでしょうか?

学生の時に良く出していたもの…、研修の報告書…、企業のIRレポート、など様々あるかと思いますが、

情シス/ひとり情シスの皆様にとっての「レポート」といえば、そう!

「内部監査/外部監査の際、証跡として提示するもの!」

だと思います。

毎年やってくる内部監査/外部監査のために、直前の時期からアタフタして準備を進める方、いらっしゃるのではないでしょうか。

そのようなことにならないために、レポートを定期的に取得することや、有事の際にすぐに出力できる状態にしておくことは非常に重要だと考えます。

実は弊社でもISMS認証を取得しており、今年も内部監査/外部監査がありましたが、その際には、社内運用しているDesktop Centralのレポート機能が大活躍でした!

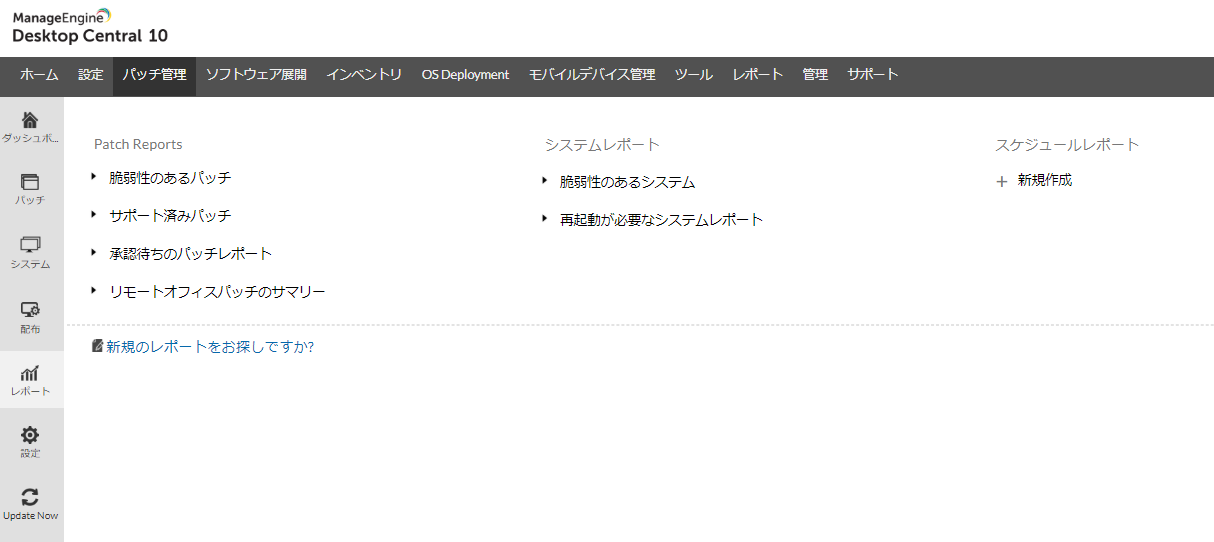

Desktop Centralでは以下のように、パッチに関して豊富なレポートを用意しています。

「脆弱性パッチレポート」では、欠落パッチを一覧で表示し、該当のパッチが欠落している端末の数を確認できます。この際、プラットフォーム、アプリケーション名、パッチリリース日など、検索条件を設定し、フィルタリングできます。

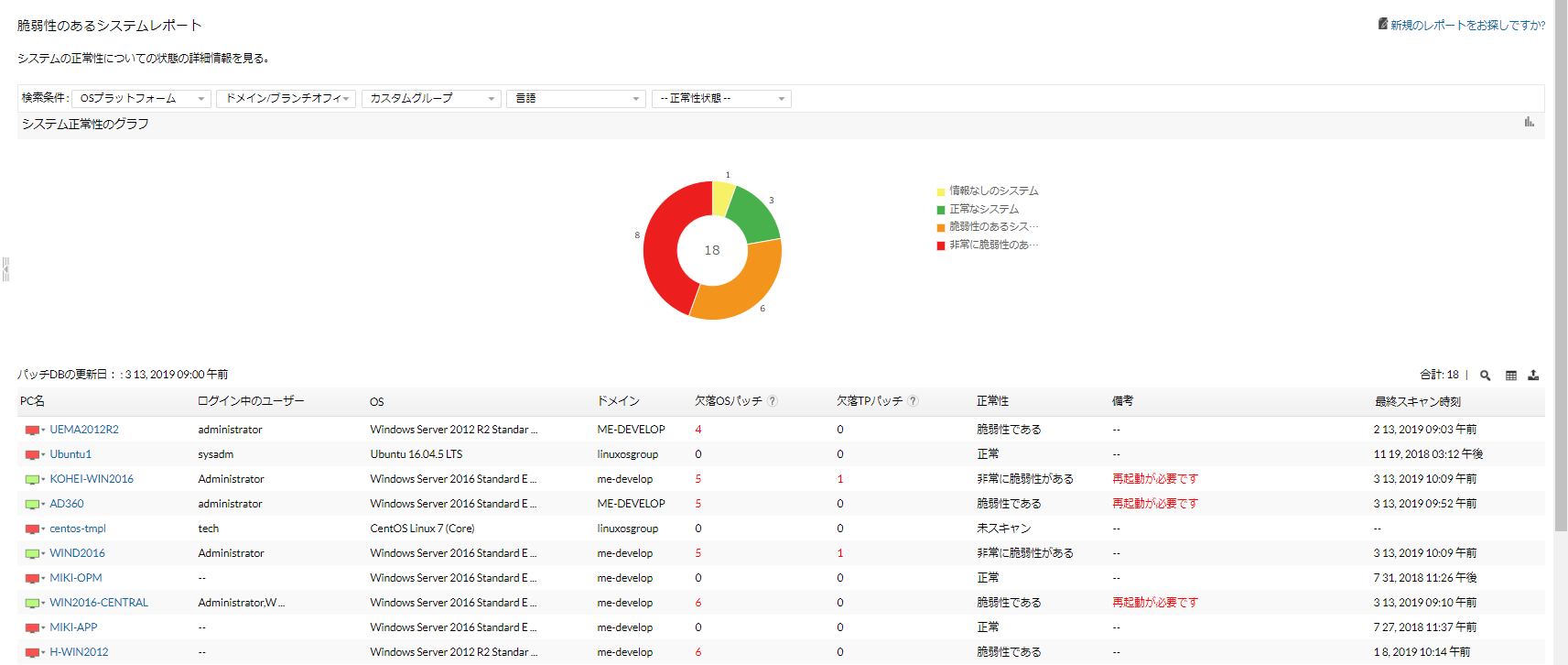

「脆弱性のあるシステムレポート 」では、管理コンピューターを一覧で表示し、コンピューターの欠落パッチの数を確認できます。こちらも上記と同様に、各種条件でフィルタリングできます。

以上です。本日は2019年3月度のMicrosoftセキュリティ更新プログラムの概要と、Desktop Centralのレポート機能をご紹介いたしました。

Desktop Centralについて、少しでもご興味を持っていただけましたら、「30日間の無料トライアル(評価版)」を是非お試しください。評価期間中は、無償で弊社の技術サポートを受けられます。

<<Desktop Centralの評価版ダウンロードページ>>

https://www.manageengine.jp/products/Desktop_Central/download.html

またDesktop Centralの概要や特徴をたった10分でわかる動画も公開されておりますので、併せてご視聴いただけますと幸いです。

それではSee you next month!

【参照先URL】

Microsoft社

2019 年 3月のセキュリティ更新プログラムhttps://portal.msrc.microsoft.com/ja-jp/security-guidance/releasenotedetail/ac45e477-1019-e911-a98b-000d3a33a34d

Microsoft社

2019 年 3月のセキュリティ更新プログラム (月例)

https://blogs.technet.microsoft.com/jpsecurity/2019/03/13/201903-security-updates/

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

2019年 3月マイクロソフトセキュリティ更新プログラムに関する注意喚起

https://www.jpcert.or.jp/at/2019/at190012.html

IPA 情報処理推進機構

Microsoft 製品の脆弱性対策について(2019年3月)

https://www.ipa.go.jp/security/ciadr/vul/20190313-ms.html

フィードバックフォーム

当サイトで検証してほしいこと、記事にしてほしい題材などありましたら、以下のフィードバックフォームよりお気軽にお知らせください。