Reading Time: 1 minutes

шДЖх╝▒цАзчобчРЖуБощЗНшжБцАзуБлуБдуБДуБжуБпуАБуБЩуБзуБлхдЪуБПуБоуГбуГЗуВгуВвуВДITуГЩуГ│уГАуГ╝уБМшиАхПКуГ╗чЩ║ф┐буБЧуБжуБДуБ╛уБЩуАВуАМшДЖх╝▒цАзуВ╣уВнуГгуГ│уБпх┐ЕщаИуАНуАМуГСуГГуГБщБйчФиуБпхДкхЕИщаЖф╜НуВТф╗ШуБСуБжхоЯцЦ╜уБЩуВЛуАНуБкуБйуАБуБ╛уБХуБлуБЭуБощАЪуВКуБзуБЩуБМуАБуВ╗уВнуГеуГкуГЖуВгцЛЕх╜УшАЕуБМчЯеуВКуБЯуБДуБоуБпуАМуБзуБпуАБуГСуГГуГБщБйчФиуБохДкхЕИщаЖф╜Нф╗ШуБСуБпуБйуБУуБЛуВЙхзЛуВБуВЛуБ╣уБНуБЛя╝ЯуАНуАМуГкуВ╣уВпхИЖцЮРуБпCVSSуВ╣уВ│уВвуБауБСуБзцЬмх╜УуБлхНБхИЖуБкуБоуБЛя╝ЯуАНуБкуБйуАБуВВуБгуБиш╕ПуБ┐ш╛╝уВУуБацГЕха▒уБзуБпуБкуБДуБзуБЧуВЗуБЖуБЛя╝Я

ф╗КхЫЮуАБManageEngineуБзуБпхРДф╝БценуБоуВ╗уВнуГеуГкуГЖуВгцЛЕх╜УшАЕуБЛуВЙуВИуБПхпДуБЫуВЙуВМуВЛуАМшДЖх╝▒цАзчобчРЖуБлуБКуБСуВЛчЦСхХП TOPя╝ХуАНуВТуГФуГГуВпуВвуГГуГЧуБЧуАБуБЭуБохЫЮчнФуВТуБХуБ╛уБЦуБ╛уБкуГЗуГ╝уВ┐уВВх╝ХчФиуБЧуБкуБМуВЙуБ╛уБиуВБуБЯe-bookуВТф╜ЬцИРуБДуБЯуБЧуБ╛уБЧуБЯуАВуАМшЗкчд╛уБошДЖх╝▒цАзчобчРЖуБМщБйхИЗуБкуБоуБЛшЗкф┐буБМуБкуБДтАжуАНуБЭуБоуВИуБЖуБкф╕НхоЙуВТуБКцМБуБбуБоуБФцЛЕх╜УшАЕцзШуБпуАБуБЬуБ▓хПВшАГуБлуБкуБХуБгуБжуБПуБауБХуБДуАВ

уБЭуБУуБМчЯеуВКуБЯуБЛуБгуБЯя╝БшДЖх╝▒цАзчобчРЖуБоуВИуБПуБВуВЛчЦСхХП TOP5

уАМуВ╗уВнуГеуГкуГЖуВгцЛЕх╜УшАЕуВТцВйуБ╛уБЩуААшДЖх╝▒цАзчобчРЖуБоуВИуБПуБВуВЛчЦСхХП TOP5 х╛╣х║ХшзгшкмуВмуВдуГЙуАНуБзуБпуАБф╗еф╕ЛуБо5уБдуБочЦСхХПуВТхПЦуВКф╕КуБТуБжуБДуБ╛уБЩуАВ

тСа шДЖх╝▒цАзшйХф╛буБпуАБцЬИцмбуБ╛уБЯуБпхЫЫхНКцЬЯуБФуБиуБлуВДуВМуБ░хХПщбМуБкуБДя╝Я

хРДч╡Дч╣ФуВДф╝БценуБоуВ╗уВнуГеуГкуГЖуВгцЛЕх╜УшАЕуБпуАБчд╛хУбуБ╕уБоуВ╗уВнуГеуГкуГЖуВгцХЩшВ▓уВДуАБщлШуБ╛уВЛуГйуГ│уВ╡уГауВжуВзуВвуБошДЕхиБуБлхп╛цКЧуБЩуВЛуБЯуВБуБоцЦ░уБЧуБДуВ╗уВнуГеуГкуГЖуВгуГлуГ╝уГлчнЦхоЪуБкуБйуАБх╕╕уБлхдЪуБПуБоуВ┐уВ╣уВпуВТцК▒уБИуБжуБДуБ╛уБЩуАВуБЭуБоуБЯуВБшДЖх╝▒цАзшйХф╛буБауБСуБлцЩВщЦУуВТхПЦуВЛуБУуБиуБпщЫгуБЧуБДуБоуБзуБЩуАВуБЧуБЛуБЧуАБцЦ░уБЧуБДшДЖх╝▒цАзуБп90хИЖуБл1хЫЮчЩ║шжЛуБХуВМуБжуБДуБ╛уБЩуАВуАМуБйуБоуБПуВЙуБДуБоща╗х║жуБзшДЖх╝▒цАзшйХф╛буВТшбМуБЖуБ╣уБНуБЛуАНуБ╛уБЯуБпуАМцЙЛхЛХуБоуВ╣уВнуГгуГ│уБзуБпхп╛х┐ЬуБМщЫгуБЧуБДчРЖчФ▒уАНуВВшзгшкмуБЧуБжуБКуВКуБ╛уБЩуАВ

1я╝ОцмашР╜уГСуГГуГБцдЬхЗ║уБоуБЯуВБуБоуВ│уГ│уГФуГеуГ╝уВ┐уГ╝уБоуВ╣уВнуГгуГ│

2я╝ОхРДуГЩуГ│уГАуГ╝уВ╡уВдуГИуБЛуВЙуБоуГСуГГуГБуБоуГАуВжуГ│уГнуГ╝уГЙ

3я╝ОшДЖх╝▒цАзуБоуБВуВЛуВ│уГ│уГФуГеуГ╝уВ┐уГ╝уБ╕уБоуГСуГГуГБщЕНх╕Г

4я╝ОуГмуГЭуГ╝уГИуБзуБоуГСуГГуГБщБйчФичК╢ц│БуБохПпшжЦхМЦ

тСб уГкуВ╣уВпуГЩуГ╝уВ╣уБошДЖх╝▒цАзчобчРЖуБМщЗНшжБуБкчРЖчФ▒уБиуБпя╝Я

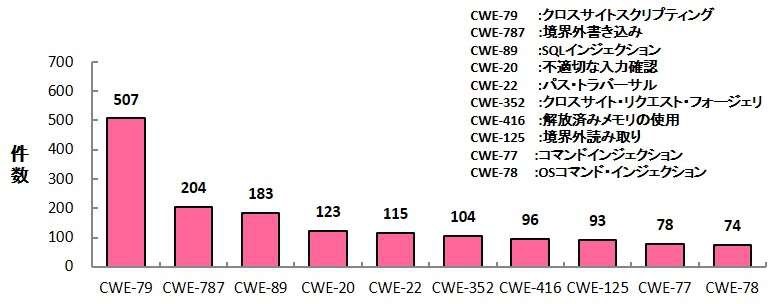

шДЖх╝▒цАзчобчРЖуБошк▓щбМуБоф╕АуБдуБМуАБOSуВДуВ╜уГХуГИуВжуВзуВвуБлуБКуБСуВЛуВ╗уВнуГеуГкуГЖуВгф╕КуБоцмащЩеуАБуБдуБ╛уВКшДЖх╝▒цАзуБоцХ░уБМщЭЮх╕╕уБлхдЪуБДуБиуБДуБЖчВ╣уБзуБЩуАВф╗еф╕ЛуБпуАБ2022х╣┤чмм4хЫЫхНКцЬЯуБлчЩ╗щМ▓уБХуВМуБЯшДЖх╝▒цАзуБочиощбЮхИеф╗╢цХ░уБзуБЩуБМуАБWebуВ╡уВдуГИуБошДЖх╝▒цАзуВТцВкчФиуБЧуБжуАБцВкш│куБкуВ╡уВдуГИуБ╕шкШх░ОуБЩуВЛуВ╣уВпуГкуГЧуГИуВТхоЯшбМуБЩуВЛуВпуГнуВ╣уВ╡уВдуГИуВ╣уВпуГкуГЧуГЖуВгуГ│уВ░цФ╗цТГуБМщЭЮх╕╕уБлхдЪуБПуБкуБгуБжуБДуБ╛уБЩуАВ

хЫ│я╝Ъ2022 х╣┤чмм 4 хЫЫхНКцЬЯуБлчЩ╗щМ▓уБХуВМуБЯшДЖх╝▒цАзуБочиощбЮхИеф╗╢цХ░я╝ИхЗ║х▒Хя╝ЪIPA чЛмчлЛшбМцФ┐ц│Хф║║цГЕха▒хЗжчРЖцОищА▓цйЯцзЛуВ╗уВнуГеуГкуГЖуВгуВ╗уГ│уВ┐уГ╝я╝Й

ф╕АцЦ╣уБзуАБхРДф╝БценуБлуБКуБСуВЛуВ╗уВнуГеуГкуГЖуВгцЛЕх╜УшАЕуБоф║║цХ░уГ╗цЩВщЦУуБпщЩРуВЙуВМуБжуБДуБ╛уБЩуАВуБЭуБУуБзхоЯцЦ╜уБЧуБЯуБДуБоуБМуГкуВ╣уВпуБлчДжчВ╣уВТхРИуВПуБЫуБЯшДЖх╝▒цАзчобчРЖуБзуБЩуАВe-bookуБзуБпуАБуГкуВ╣уВпуГЩуГ╝уВ╣уБошДЖх╝▒цАзчобчРЖуБМуАБуВ╣уГауГ╝уВ║уБкценхЛЩуБощБВшбМуБлуВВуБЯуВЙуБЩуГбуГкуГГуГИуВВч┤╣ф╗ЛуБЧуБжуБКуВКуБ╛уБЩуАВ

тСв уВ╗уВнуГеуГкуГЖуВгуГкуВ╣уВпхИЖцЮРуБлуБКуБДуБжCVSSуВ╣уВ│уВвф╗ехдЦуБлцЬЙхК╣уБкцМЗциЩуБпуБВуВЛя╝Я

шДЖх╝▒цАзуБоц╖▒хИ╗х║жуВТшйХф╛буБЩуВЛCVSSуБоуВ╣уВ│уВвуВТхПВшАГуБлуАБуГкуВ╣уВпуБохДкхЕИщаЖф╜Нф╗ШуБСуВТшбМуБгуБжуБДуВЛч╡Дч╣ФуБпхдЪуБДуБицАЭуВПуВМуБ╛уБЩуАВуБЧуБЛуБЧCVSSуВ╣уВ│уВвуБоуБ┐уВТхЯ║ц║ЦуБлуБЧуБжуБЧуБ╛уБЖуБиуАБуГкуВ╣уВпуБохИдцЦнуВТшкдуВЛхПпшГ╜цАзуБМуБВуВЛчРЖчФ▒уВТe-bookуБзуБпшй│уБЧуБПшзгшкмуБЧуБжуБКуВКуБ╛уБЩуАВуБ╛уБЯуАБCVSSуВ╣уВ│уВвуВТшгЬх╝╖уБзуБНуВЛцЬЙхК╣уБкцМЗциЩуВТшдЗцХ░уБФч┤╣ф╗ЛуБЧуБжуБКуВКуБ╛уБЩуАВ

тСг уВ╝уГнуГЗуВдцФ╗цТГуБЛуВЙч╡Дч╣ФуВТхоИуВЛцЦ╣ц│ХуБпя╝Я

уГЧуГнуВ░уГйуГауБошДЖх╝▒цАзуВТф┐оцнгуБЩуВЛуГСуГГуГБуБМцПРф╛ЫуБХуВМуВЛхЙНуБлуАБуБЭуБошДЖх╝▒цАзуВТчЛЩуБЖуВ╡уВдуГРуГ╝цФ╗цТГуБМуАМуВ╝уГнуГЗуВдцФ╗цТГуАНуБзуБЩуАВPonemon InstituteуБоуГмуГЭуГ╝уГИуАМState of Endpoint Security RiskуАНуБлуВИуВЛуБиуАБцИРхКЯуБЧуБЯф╛╡хо│уБоуБЖуБб80%уБпуАБцЦ░шжПуБ╛уБЯуБпцЬкчЯеуБоуАМуВ╝уГнуГЗуВдцФ╗цТГуАНуБлуВИуВЛуВВуБоуБзуБЧуБЯуАВ

хоМчТзуБкхп╛х┐ЬуБМщЫгуБЧуБДуВ╝уГнуГЗуВдцФ╗цТГуБзуБЩуБМуАБуВ╝уГнуГЗуВдцФ╗цТГуБоуГкуВ╣уВпуВТф╜Оц╕ЫуБЩуВЛуБЯуВБуБлхПЦуВМуВЛхп╛чнЦуБпуБВуВКуБ╛уБЩуАВуБЭуБохп╛чнЦуВТшдЗцХ░уБФч┤╣ф╗ЛуБЧуАБхРДхп╛чнЦуБлуБКуБСуВЛхЕ╖ф╜УчЪДуБкхПЦуВКч╡ДуБ┐уВВуБВуВПуБЫуБжшзгшкмуБЧуБжуБКуВКуБ╛уБЩуАВ

тСд уГСуГГуГБчобчРЖф╗ехдЦуБлхРИуВПуБЫуБжхоЯцЦ╜уБЩуБ╣уБНуВ╗уВнуГеуГкуГЖуВгхп╛чнЦуБиуБпя╝Я

уГЖуГмуГпуГ╝уВпуГ╗уГПуВдуГЦуГкуГГуГЙуГпуГ╝уВпуБМхоЪчЭАуБЧуБЯф╗КуАБуВ╜уГХуГИуВжуВзуВвуБошДЖх╝▒цАзчобчРЖуБауБСуБзуБкуБПуАБуВиуГ│уГЙуГЭуВдуГ│уГИуБоуВ╗уВнуГеуГкуГЖуВгуВВх╝╖хМЦуБЩуВЛх┐ЕшжБуБМуБВуВКуБ╛уБЩуАВe-book уБзуБпуГСуГГуГБчобчРЖуБлхКауБИуБжуАБуВиуГ│уГЙуГЭуВдуГ│уГИуБоуВ╗уВнуГеуГкуГЖуВгуВТх╝╖хМЦуБЩуВЛуБЯуВБуБошдЗцХ░уБохп╛чнЦуВТуАБхЕ╖ф╜УчЪДуБлуБФч┤╣ф╗ЛуБЧуБжуБКуВКуБ╛уБЩуАВ

уГ╗уВвуВлуВжуГ│уГИхИ╢х╛б

уГ╗уГСуВ╣уГпуГ╝уГЙчобчРЖуАБуВвуВлуВжуГ│уГИхЗНч╡РуБоуГЭуГкуВ╖уГ╝чнЦхоЪ

уГ╗уВ╗уВнуГеуГкуГЖуВгуБлх╝╖уБДцзЛцИРчобчРЖ

уГ╗уВвуВпуГЖуВгуГЦуГЭуГ╝уГИуБочЫгцЯ╗

уГ╗хоЙхЕиуБкуГкуГвуГ╝уГИуГЗуВ╣уВпуГИуГГуГЧхЕ▒цЬЙ

уБУуВМуВЙуБохРДх╝╖хМЦчнЦуБошй│ч┤░уВТшзгшкмуБЧуБжуБКуВКуБ╛уБЩуАВуБЬуБ▓уБФшжзуБПуБауБХуБДуАВ

шДЖх╝▒цАзши║цЦнуБохЯ║цЬмуВТчЯеуВКуБЯуБДцЦ╣уБп

шДЖх╝▒цАзши║цЦнуБлуБдуБДуБжуАБхЯ║цЬмчЪДуБкуБиуБУуВНуБЛуВЙчЯеуВКуБЯуБДуБиуБДуБЖцЦ╣уБлуБпуАБуГЗуВ╕уВ┐уГлх║БуБМчЩ║шбиуБЧуБжуБДуВЛуАМцФ┐х║ЬцГЕха▒уВ╖уВ╣уГЖуГауБлуБКуБСуВЛшДЖх╝▒цАзши║цЦнх░ОхЕеуВмуВдуГЙуГйуВдуГ│уАНуБМф╕АуБдуБохПВшАГуБлуБкуВКуБ╛уБЩуАВуБУуВМуБпцФ┐х║ЬцГЕха▒уВ╖уВ╣уГЖуГауБлщЦвуВПуВЛхРДцйЯщЦвуБоуВ╗уВнуГеуГкуГЖуВгцЛЕх╜УшАЕуБлхРСуБСуБжуАБцЬАщБйуБкшДЖх╝▒цАзши║цЦнуВТщБ╕хоЪуГ╗шк┐щБФуБзуБНуВЛуВИуБЖуБлуБЩуВЛуБЯуВБуБохЯ║ц║ЦуБКуВИуБ│уВмуВдуГЙуГйуВдуГ│уБМуБ╛уБиуВБуВЙуВМуБЯуГЙуВнуГеуГбуГ│уГИуБзуБЩуАВц░СщЦУф╝БценуБоуВ╗уВнуГеуГкуГЖуВгцЛЕх╜УшАЕуБлуБКуБДуБжуВВуАБшЗкчд╛уБошДЖх╝▒цАзши║цЦнуВТхЖНх║жшжЛчЫ┤уБЩуГДуГ╝уГлуБиуБЧуБжхПВшАГуБлуБзуБНуБЭуБЖуБзуБЩуАВ

ф╗еф╕ЛуБохЫ│уБпуАБуВ╖уВ╣уГЖуГауБлуБКуБДуБжшДЖх╝▒цАзуБМц╖╖хЕеуБЧуБЖуВЛчоЗцЙАуВТщГиф╜НуБФуБиуБлуБ╛уБиуВБуБЯуВВуБоуБзуБЩуАВ

шжЛуБжуБощАЪуВКуАБшДЖх╝▒цАзуБочЩ║чФЯхАЛцЙАуБпуВ╖уВ╣уГЖуГауБох║ГчпДхЫ▓уБлуВПуБЯуВКуБ╛уБЩуБМуАБф╛ЛуБИуБ░FWя╝ИуГХуВбуВдуВвуВжуВйуГ╝уГля╝ЙуВДLBя╝ИуГнуГ╝уГЙуГРуГйуГ│уВ╡я╝ЙуБошДЖх╝▒цАзуБлуБдуБДуБжуБпуАМуГЧуГйуГГуГИуГХуВйуГ╝уГаши║цЦнуАНуАБWebуВвуГЧуГкуВДуВвуГЧуГкуГЯуГЙуГлуВжуВзуВвуБошДЖх╝▒цАзши║цЦнуБох░ОхЕеуБлуБдуБДуБжуАБуГЙуВнуГеуГбуГ│уГИуБлуБпуВПуБЛуВКуВДуБЩуБПуБ╛уБиуВБуВЙуВМуБжуБДуБ╛уБЩуАВ

уБ╛уБЯуАБхЕИш┐░уБЧуБЯуАМCVSSуВ╣уВ│уВвуБоуБ┐уВТхЯ║ц║ЦуБлуБЧуБкуБДчВ╣уАНуБлуБдуБДуБжуВВуАБхРМуГЙуВнуГеуГбуГ│уГИуВВхРМцзШуБлуАМя╝ИCVSSуБоя╝ЙхЯ║цЬмшйХф╛бхЯ║ц║ЦуБпуБВуБПуБ╛уБзуВВуБЭуБошДЖх╝▒цАзуБоцКАшбУчЪДчЙ╣цАзуВТчд║уБЩуВВуБоуБзуБВуВКуАБуБЭуВМхНШф╜УуБзхп╛х┐ЬуБохДкхЕИх║жуВТц▒║уВБуВЛуБ╣уБНуВВуБоуБзуБпуБкуБДуАНя╝Их╝ХчФия╝ЪуГЗуВ╕уВ┐уГлх║Бя╝ЙуБишиШш╝ЙуБЧуБжуБДуБ╛уБЩуАВ

уБ╗уБЛуБлуВВуАБцФ┐х║ЬцГЕха▒уВ╖уВ╣уГЖуГауБлуБКуБСуВЛшДЖх╝▒цАзши║цЦнуБохоЯцЦ╜хЯ║ц║ЦуБлуБдуБДуБжуВВцШОшиШуБЧуБжуБДуБ╛уБЩуАВуБУуБоуАМцФ┐х║ЬцГЕха▒уВ╖уВ╣уГЖуГауБлуБКуБСуВЛшДЖх╝▒цАзши║цЦнх░ОхЕеуВмуВдуГЙуГйуВдуГ│уАНуБиe-bookуАМуВ╗уВнуГеуГкуГЖуВгцЛЕх╜УшАЕуВТцВйуБ╛уБЩуААшДЖх╝▒цАзчобчРЖуБоуВИуБПуБВуВЛчЦСхХПTOP5х╛╣х║ХшзгшкмуВмуВдуГЙуАНуБо2уБдуВТчЕзуВЙуБЧхРИуВПуБЫуБкуБМуВЙуАБшЗкчд╛уБошДЖх╝▒цАзчобчРЖуБлуБдуБДуБжф╕АуБдуБ▓уБиуБдхЖНчв║шкНуБЧуБжуБ┐уВЛуБоуВВуВИуБДуБЛуВВуБЧуВМуБ╛уБЫуВУуАВ

уГСуГГуГБчобчРЖуБкуВЙPatch Manager Plus

Patch Manager PlusуБпуАБWSUSуБауБСуБзуБпуВлуГРуГ╝уБзуБНуБкуБДMacуВДLinuxчлпцЬлуБ╕уБошЗкхЛХуГСуГГуГБщЕНх╕ГуБауБСуБзуБпуБкуБПуАБ850чиощбЮуВТш╢ЕуБИуВЛуВ╡уГ╝уГЙуГСуГ╝уГЖуВгуВвуГЧуГкуВ▒уГ╝уВ╖уГзуГ│уБоуГСуГГуГБщЕНх╕ГуВТшбМуБИуБ╛уБЩуАВуВпуГйуВжуГЙчЙИуГ╗уВкуГ│уГЧуГмуГЯуВ╣чЙИуВТуБФцПРф╛ЫуБЧуБжуБКуВКуБ╛уБЩуАВ

тЦаPatch Manager PlusуБочЙ╣х╛┤

шДЖх╝▒цАзцГЕха▒уБохПОщЫЖуБЛуВЙуАБцмашР╜уГСуГГуГБуБоцдЬхЗ║уАБщЕНх╕ГуБ╛уБз1уБдуБоуВ│уГ│уВ╜уГ╝уГлуБЛуВЙхоЯшбМя╝Б

тЦауБКх╜╣члЛуБбш│ЗцЦЩя╝ЪуГСуГГуГБчобчРЖуГДуГ╝уГлцпФш╝Г

тЦауБКх╜╣члЛуБбш│ЗцЦЩя╝ЪWSUSуБоцВйуБ┐5щБ╕уАМуАЗуАЗуБМуБзуБНуБкуБДуАНуВТшзгц▒║уБЩуВЛуГСуГГуГБчобчРЖуГДуГ╝уГлф╜╡чФиуБоуБЩуБЩуВБ

тЦачДбцЦЩуБзуБЩуБ╣уБжуБоцйЯшГ╜уВТуБКшйжуБЧуБДуБЯуБауБСуБ╛уБЩуАВ

Patch Manager PlusуБошйХф╛бчЙИуВТуВпуГйуВжуГЙчЙИ/уВкуГ│уГЧуГмуГЯуВ╣чЙИуБиуВВуБлуБФшйжчФихПпшГ╜уБзуБЩуАВ

30цЧещЦУхоЯщЪЫуБлуБКф╜┐уБДуБДуБЯуБауБНуАБуБШуБгуБПуВКуБФцдЬшиОуБПуБауБХуБДя╝Б

тЙлчДбцЦЩуГИуГйуВдуВвуГл

уГХуВгуГ╝уГЙуГРуГГуВпуГХуВйуГ╝уГа

х╜УуВ╡уВдуГИуБзцдЬши╝уБЧуБжуБ╗уБЧуБДуБУуБиуАБшиШф║ЛуБлуБЧуБжуБ╗уБЧуБДщбМцЭРуБкуБйуБВуВКуБ╛уБЧуБЯуВЙуАБф╗еф╕ЛуБоуГХуВгуГ╝уГЙуГРуГГуВпуГХуВйуГ╝уГауВИуВКуБКц░Чш╗╜уБлуБКчЯеуВЙуБЫуБПуБауБХуБДуАВ