Reading Time: 1 minutes

このたびZoho Japanさんからご依頼をいただき、Azure Active Directoryのコラムを提供させていただくことになった、国井と申します。普段はマイクロソフト製品やサービスを中心としたトレーニングサービスを提供していることもあり、今回のような機会をいただきました。Active Directoryのコラムと交互に提供していきますので、Active Directoryのコラムを提供する新井ともどもよろしくお願いいたします。

私自身、集合研修と言われるトレーニングを提供させていただくことが多いのですが、直接お客様とお会いする中で、最近「オンプレミスからクラウドへの移行を行いたい」とのご相談をよくいただきます。オンプレミスには業務アプリケーションをはじめ、様々なアプリケーションやデータ、そしてサーバーが存在します。これらのリソースをクラウドへ移行することになっても、オンプレミスのときと同じようにユーザー名・パスワードのような本人確認(認証)の仕組みを用意し、特定のユーザーだけが適切なリソースに対してのみアクセスできるような仕組み(認可)を提供しなければなりません。このような認証と認可の仕組みを利用する場合、次のようなパターンが考えられます。

- 認証・認可の仕組みをオンプレミスに用意し、

オンプレミスとクラウドのリソースにアクセスするときに認証・認可が実現できるようにする - 認証・認可の仕組みをクラウドに用意し、

オンプレミスとクラウドのリソースにアクセスするときに認証・認可が実現できるようにする - 認証・認可の仕組みをオンプレミスとクラウドの両方に用意し、

オンプレミスとクラウドのリソースにアクセスするときに認証・認可が実現できるようにする

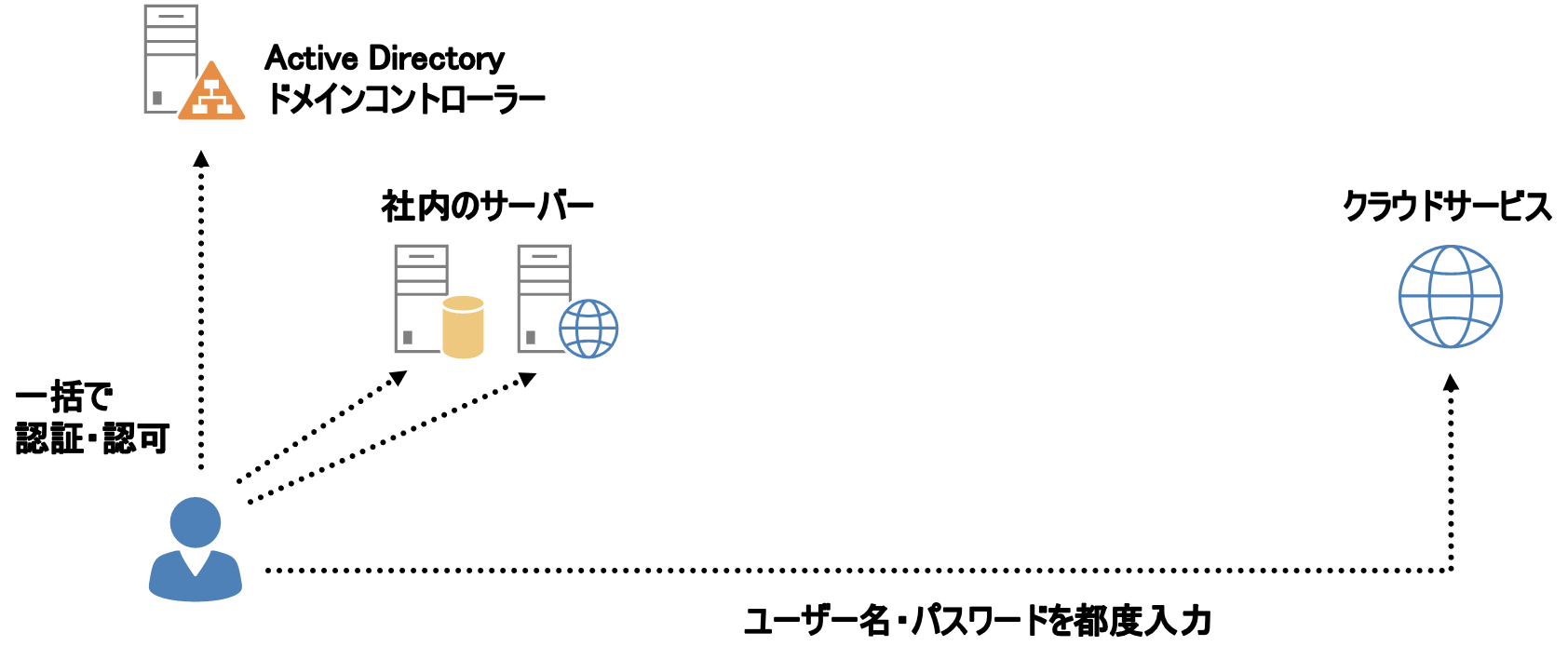

パターン1の認証・認可の仕組みをオンプレミスに用意する場合、多くの企業でActive Directoryを利用してきたと思います。Active Directoryは社内のサーバーにアクセスするときの認証・認可の仕組みとして役立ちましたが、Kerberos(ケルベロス)と呼ばれる、特殊なプロトコルを利用して通信するため、インターネット経由で通信を行うクラウドサービスの認証・認可は少し苦手です。

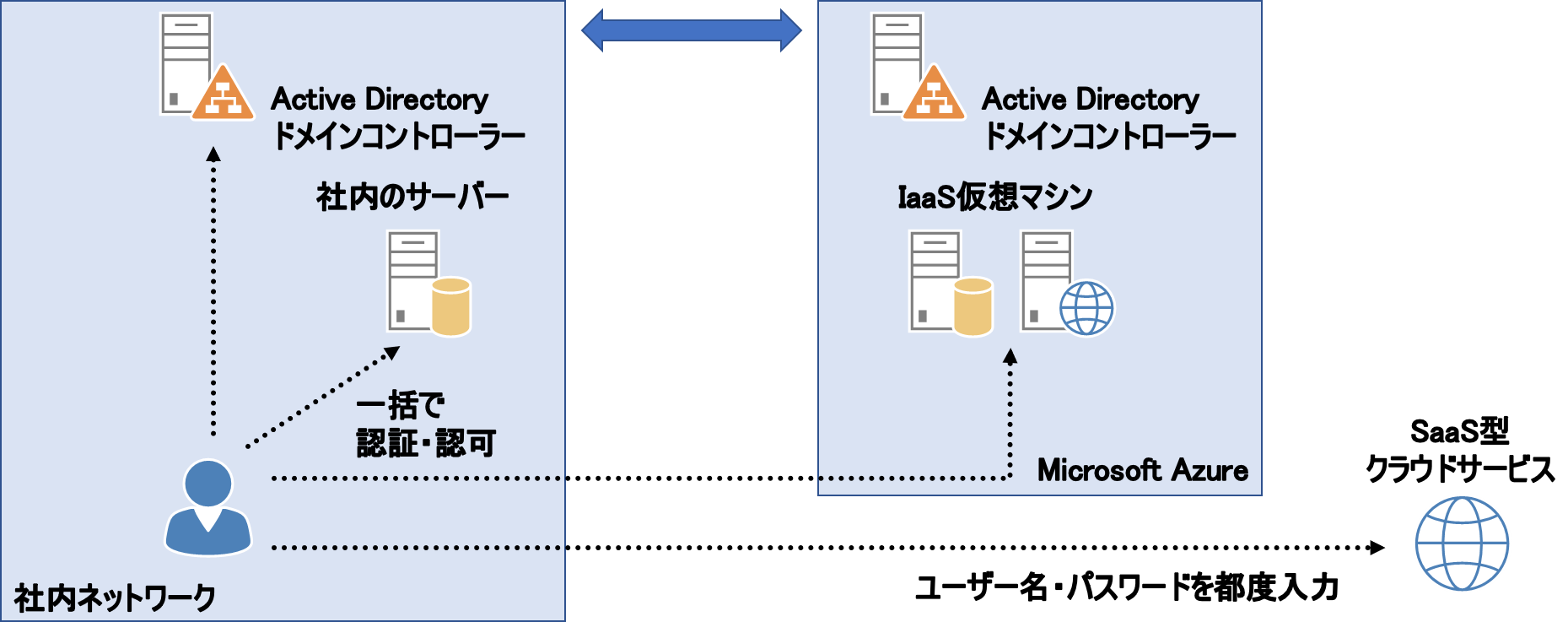

Microsoft Azureの場合、Azure VPNという仕組みを利用してオンプレミスとクラウドのネットワークをVPNで直接接続すれば、クラウド上の仮想マシンをオンプレミスのActive Directoryドメインに参加させることができるため、Active Directoryを利用した認証・認可を行うこともできます。しかし、それもクラウド仮想マシン(IaaS)を利用した場合の話であって、PaaSを利用したWebサービスの認証や、Office 365のようなSaaSの認証には利用できません。

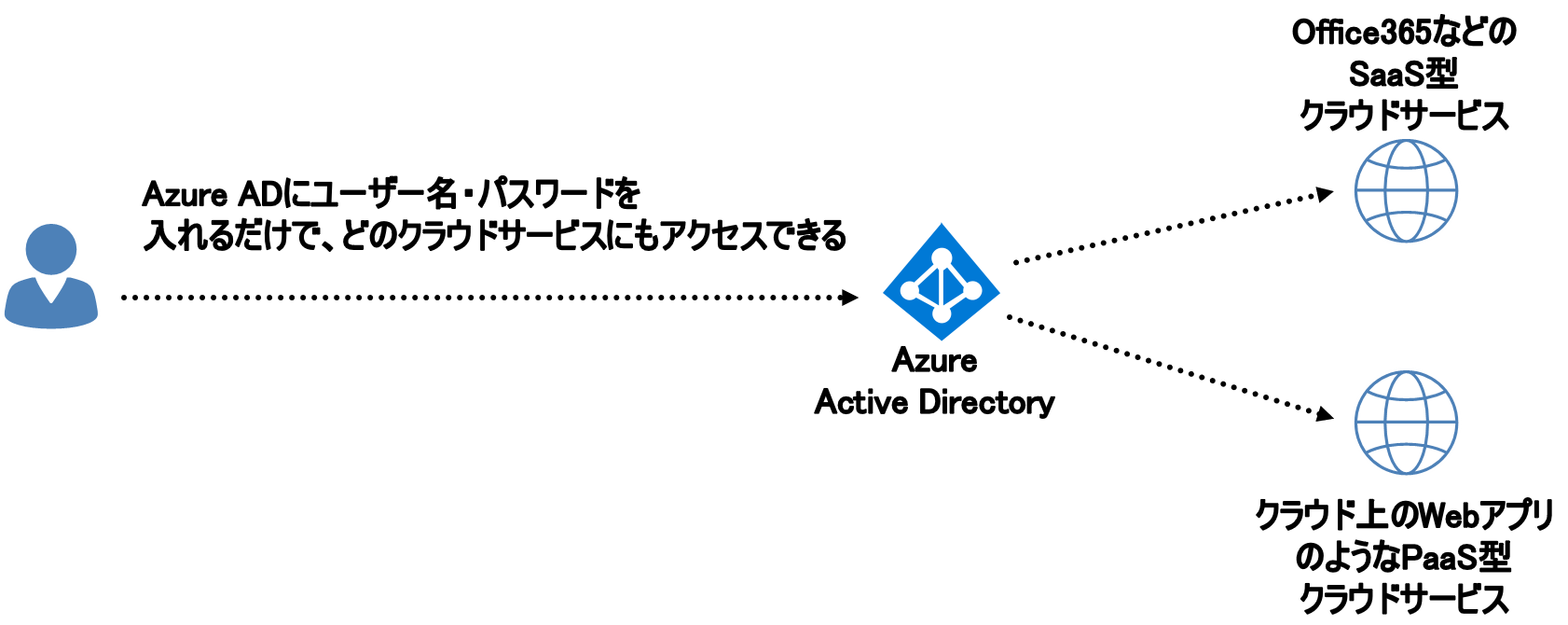

そこで登場するのがパターン2の認証・認可の仕組みをクラウドに用意する仕組みです。認証・認可の仕組みをSaaSやPaaSなどのクラウドサービスと連携させ、クラウドで一度、ユーザー名・パスワードを入力して認証を行えば、それぞれのクラウドサービスにアクセスするたびにユーザー名・パスワードを入力しなくてもよくなります。こうした仕組みを提供するサービスがこのコラムの中で紹介する「Azure Active Directory (Azure AD)」です。

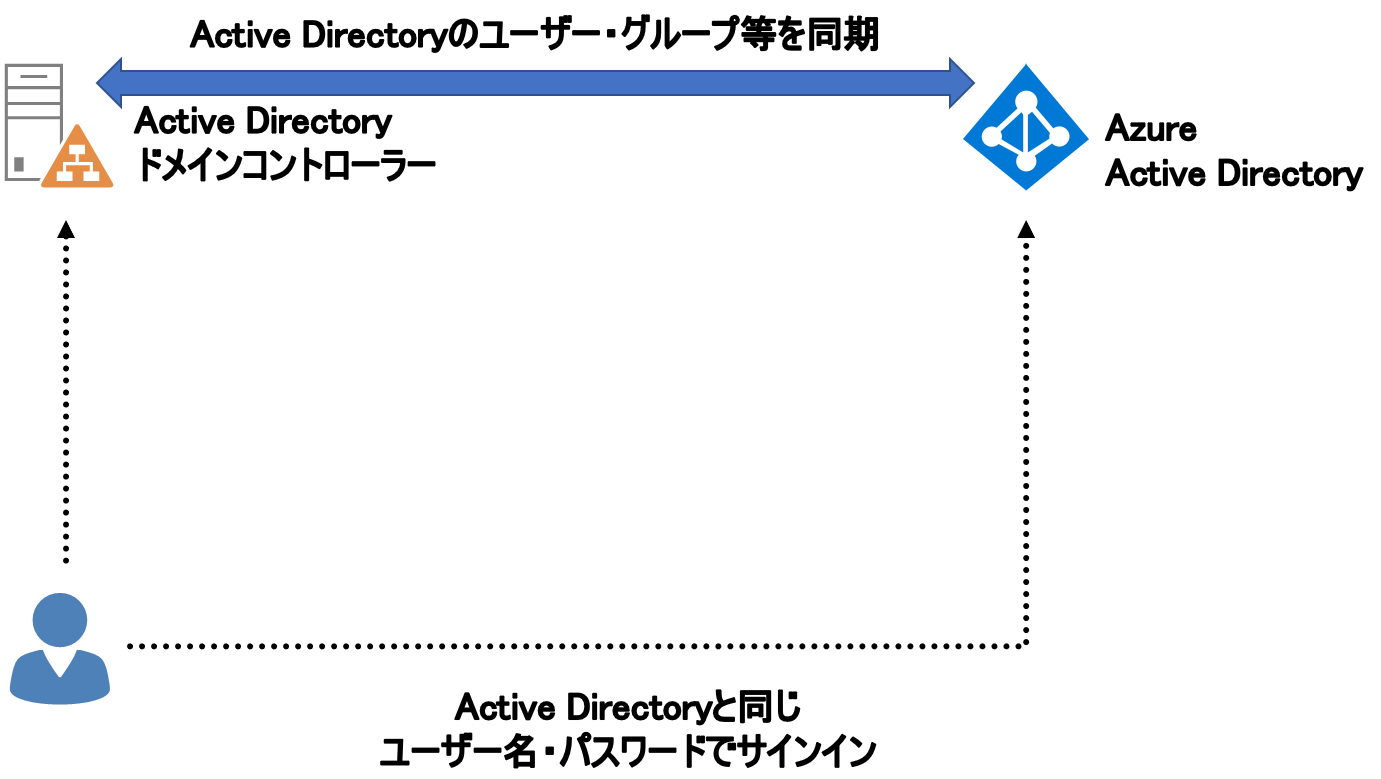

Azure ADはクラウドサービスへの認証・認可の機能として最適化されているため、パターン1とは逆にオンプレミスのサーバーの認証・認可の仕組みが苦手です。オンプレミスからクラウドへの移行を一気に行うのであれば、パターン2にすることもできるのでしょうが、現実には段階的に移行していくことが多いでしょう。その場合には、パターン3のオンプレミス(Active Directory)とクラウド(Azure AD)の両方を並行して運用する方法がよいでしょう。

パターン3の方法では、マイクロソフトから提供されるAzure AD Connectと呼ばれるツールを利用することで、Active Directoryのユーザーやグループの情報をAzure ADに同期するため、ユーザー名・パスワードの情報を簡単にクラウドへ移行できます。また、ユーザーはActive DirectoryとAzure ADで同じユーザー名・パスワードが利用できるというメリットがあります。

ここまで3つのパターンによるオンプレミスとクラウドのサービスにアクセスするための認証・認可の仕組みについてみてきました。オンプレミスだけでITシステムを運用するようなケースではActive Directoryが最適な認証・認可のシステムでしたが、最近ではクラウドの登場と共にActive Directoryで認証・認可の管理を一元化することが難しくなってきています。

私たちのITシステムをオンプレミスからクラウドへ移行することになれば、Active Directoryに代わる認可のシステムが必要とされます。そのときに利用できる仕組みこそがAzure ADなのです。

次回は、セキュリティ面からみたAzure ADの必要性について紹介します。

株式会社ソフィアネットワーク所属。インターネットサービスプロバイダでの業務経験を経て、1997年よりマイクロソフト認定トレーナーとしてインフラ基盤に関わるトレーニング全般を担当。Azure ADを中心としたトレーニングの登壇やトレーニングコースの開発に従事するだけでなく、ブログ等のコミュニティ活動も評価され、2006年からAzure AD/Active Directoryの分野におけるMicrosoft MVPを12年連続で受賞する。

主な著作に『ひと目でわかるAzure Information Protection』 (日経BP)、『徹底攻略MCP問題集 Windows Server 2016』 (インプレスジャパン)、『ひとり情シスのためのWindows Server逆引きデザインパターン』 (エクスナレッジ) など。

ゾーホー社員のつぶやき

はじめまして、ゾーホージャパンの前田と申します。連載「MicrosoftのMVP解説!AzureADの虎の巻」では、ブログ記事の最後に、関連するManageEngine製品をご案内するコーナー「ゾーホー社員のつぶやき」を設けております。「ゾーホー社員のつぶやき」も含めて、最後までお読みいただけますと幸いです。

今回の記事では、一度のクラウド認証により、それぞれのクラウドサービスにアクセスするたびにユーザー名・パスワードを入力しなくてもいい、SSOの仕組みを提供するサービスとして「Azure Active Directory (Azure AD)」が紹介されていました。

ManageEngineでは、この仕組みをオンプレミスで実現するツール「ADSelfService Plus」を提供しています。

■ 「ADSelfService Plus」とは?

Active Directoryのアカウントロック解除/パスワードリセットの運用をセルフサービス化する、Webベースのオンプレミス型ソフトウェアです。セルフサービス化の機能に加えて、パスワード同期/シングルサインオン(SSO)機能も備えており、パスワード/アカウントステータスの変更を複数のクラウドベースおよびオンプレミスのクラウドサービス間でリアルタイムに同期することが可能です。さらに、ADSelfService Plusを経由したサービスへのSSOに対応しています。

ADSelfService Plusについて詳しく知りたい、一度使ってみたいという方は、ぜひ以下のURLにアクセスください。

【ADSelfService Plusの製品ページ】

https://www.manageengine.jp/products/ADSelfService_Plus/

【ADSelfService Plusのダウンロードページ】

https://www.manageengine.jp/products/ADSelfService_Plus/download.html

>> 第2回 Azure ADを使って安全にクラウドサービスへアクセスする

▼▼ 別シリーズのブログ記事もチェック! ▼▼

【MicrosoftのMVP解説!Active Directoryのハウツー読本】第1回 Active Directoryの必要性

フィードバックフォーム

当サイトで検証してほしいこと、記事にしてほしい題材などありましたら、以下のフィードバックフォームよりお気軽にお知らせください。