Reading Time: 1 minutes

ÁöÜ„Åï„Çì„Åì„Çì„Å´„Å°„ÅØ„ÄÇÂâçÂõû„Åã„ÇâAzure Active Directory„ÅÆ„Ç≥„É©„ÉÝ„ÇíÊãÖÂΩì„Åó„Ŷ„ÅÑ„ÇãÂõΩ‰∫ï„Åß„Åô„ÄÇ

前回、Azure Active Directory (Azure AD) を利用することで、それぞれのクラウドサービスにアクセスするたびにユーザー名・パスワードを入力しなくてもよくなる、という話をしました。このような仕組みを「シングルサインオン」と呼びますが、今回はシングルサインオンを行うことがセキュリティに与える影響についてお話します。

シングルサインオンは1回のユーザー名・パスワードの入力操作でどこにでもアクセスできる仕組みです。そのため、利用者側 (ユーザー) から見れば、ブラウザーでユーザー名・パスワードがキャッシュされているのと、Azure ADを使ってシングルサインオンしているのは、どちらも同じに見えます。そのため、Azure ADの利用を社内で検討するときは「わざわざAzure ADを利用するメリットがあるのか?」という議論もあるでしょう。

この質問に対する、セキュリティ面から見た答えは「まったく違います」。

このことを理解するために、Azure ADのシングルサインオンの仕組みについて解説しながら、確認していくことにしましょう。

Azure ADではシングルサインオンのために次の2つのテクノロジーを利用しています。

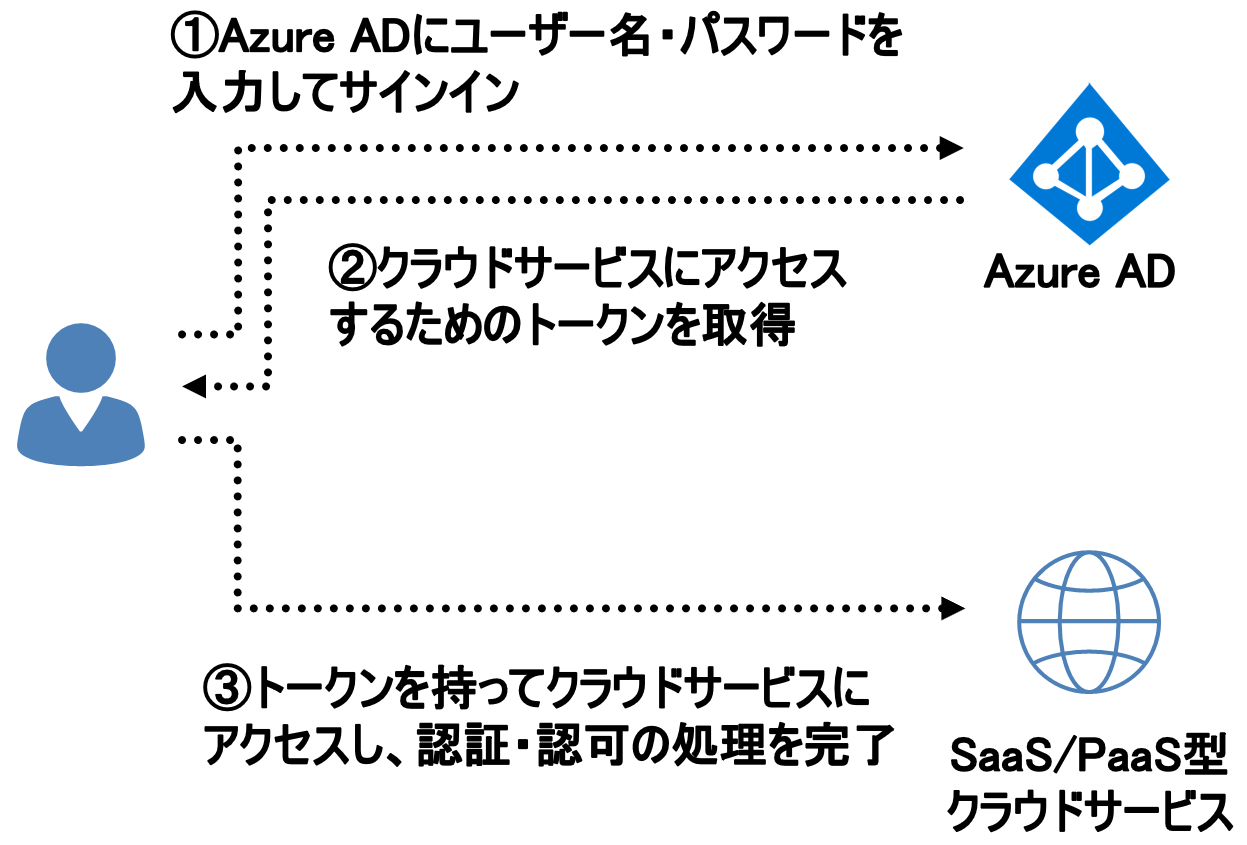

1. OpenID Connect, OAuth 2.0, SAML などのシングルサインオン用プロトコルを利用してシングルサインオンを実現

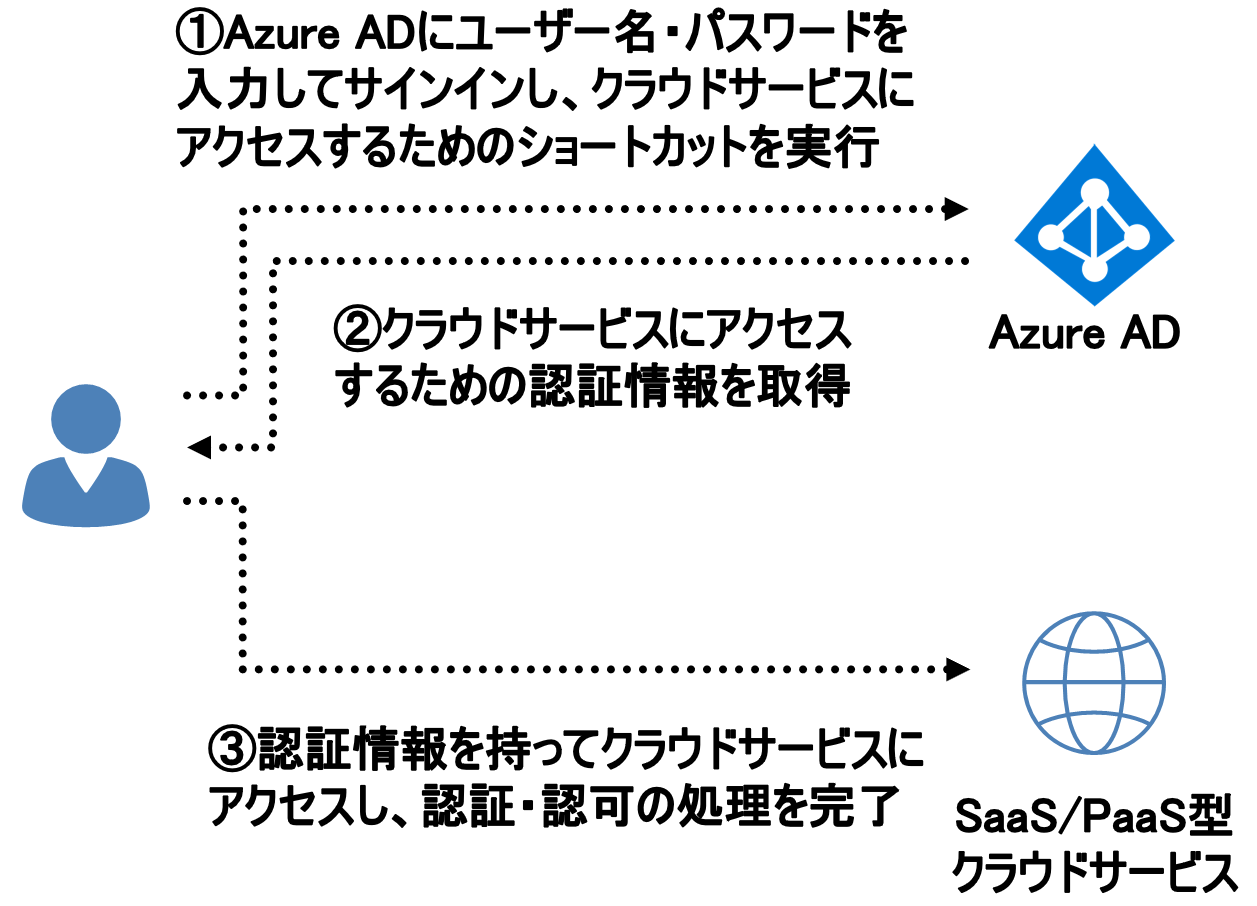

2. Azure ADにアクセスするクラウドサービスのパスワードをキャッシュし、アクセス時にキャッシュされたパスワードを利用してシングルサインオンを実現

1. „ÅÆÊñπÊ≥ï„ÅØ„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„Å´„Ç¢„Ç؄Ǫ„Çπ„Åô„Çã„ÅÆ„Å´„ÄÅ„Åù„ÇÇ„Åù„ÇÇ„Éë„Çπ„É؄ɺ„Éâ„Çí‰Ωø„ÅÑ„Åæ„Åõ„Çì„ÄÇAzure AD„Å߄ɶ„ɺ„Ç∂„ɺÂêç„Å®„Éë„Çπ„É؄ɺ„Éâ„Çí‰Ωø„Å£„Ŷ˙çË®º„ÇíË°å„ÅÜ„Å®„ÄÅË™çË®ºÊôÇ„ÅÆÊÉÖÂݱ„Çí„ÇÇ„Å®„Å´„Åù„Çå„Åû„Çå„ÅÆ„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„Å´„Ç¢„Ç؄Ǫ„Çπ„Åô„Çã„Åü„ÇÅ„ÅÆ„Éà„ɺ„ÇØ„É≥„Å®Â뺄Å∞„Çå„ÇãÊÉÖÂݱ„ÇíÁô∫Ë°å„Åó„Åæ„Åô„ÄÇ„Åù„Åó„Ŷ„Äńɶ„ɺ„Ç∂„ɺ„ÅØ„Éà„ɺ„ÇØ„É≥„ÇíÊåÅ„Å£„Ŷ„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„Å´„Ç¢„Ç؄Ǫ„Çπ„Åô„Çã„Å®„ÄÅË™∞„Åå„Ç¢„Ç؄Ǫ„Çπ„Åó„Åü„Åã„Å®„ÅÑ„ÅÜ„Åì„Å®„ÇíË≠òÂà•„Åó„ÄÅ„Ç¢„Ç؄Ǫ„Çπ„ÇíË®±ÂèØ„Åó„Åæ„Åô„ÄÇ

„Ç∑„É≥„Ç∞„É´„ǵ„ǧ„É≥„Ç™„É≥„ÅÆ„Éó„É≠„Éà„Ç≥„É´„Å´„Çà„Å£„ŶÂá¶ÁêÜ„ÅÆʵńÇå„ÅØÁï∞„Å™„Çä„Åæ„Åô„Åå„Äŧ߄Åæ„Åã„Å´„Å؉∏ä„ÅÆÂõ≥„ÅÆ„Çà„ÅÜ„Å™Âá¶ÁêÜ„Åß„Ç∑„É≥„Ç∞„É´„ǵ„ǧ„É≥„Ç™„É≥„ÇíÂÆüÁèæ„Åó„Åæ„Åô„ÄÇ„Åì„ÅÆ„Åì„Å®„Åã„Çâ„ÇÇ„Çè„Åã„Çã„Çà„ÅÜ„Å´„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„Å´„ÅØ„Éë„Çπ„É؄ɺ„Éâ„Çí„Åæ„Å£„Åü„ÅèÈÄʼnø°„Åó„Ŷ„ÅÑ„Å™„ÅÑ„ÅÆ„Åß„ÄÅ„Éñ„É©„Ƕ„Ç∂„ɺ„Å´„Éë„Çπ„É؄ɺ„Éâ„Çí„Ç≠„É£„ÉÉ„Ç∑„É•„Åô„ÇãÂÝ¥Âêà„Å´ÊØî„Åπ„ŶÂÆâÂÖ®„Å™„Ç¢„Ç؄Ǫ„Çπ„ÅåÂÆüÁèæ„Åß„Åç„Çã„Åì„Å®„Åå„Çè„Åã„Çä„Åæ„Åô„ÄÇ

‰∏ÄÊñπ„ÄÅ„Ç∑„É≥„Ç∞„É´„ǵ„ǧ„É≥„Ç™„É≥ÁÉó„É≠„Éà„Ç≥„É´„ÅØAzure AD„ÅÝ„Åë„Åß„Å™„Åè„ÄÅ„Ç¢„Ç؄Ǫ„ÇπÂÖà„Å®„Å™„Çã„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„Åß„ÇDŽǵ„Éù„ɺ„Éà„Åó„Ŷ„ÅÑ„ÇãÂøÖ˶ńÅå„ÅÇ„Çä„Åæ„Åô„ÄÇÊÆãÂøµ„Å™„Åå„Çâ„Äʼn∏ñ„ÅƉ∏≠„ÅÆ„Åô„Åπ„Ŷ„ÅÆ„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„Åß„Ç∑„É≥„Ç∞„É´„ǵ„ǧ„É≥„Ç™„É≥„Éó„É≠„Éà„Ç≥„É´„ÅåÂà©ÁÅß„Åç„Çã„Çè„Åë„Åß„Å™„ÅÑ„ÅÆ„Åß„ÄÅ„Åù„ÅÆÂÝ¥Âêà„Å´„ÅØ2Ôºé„ÅÆÊñπÊ≥ï„ÅÆAzure AD„Å´„Éë„Çπ„É؄ɺ„Éâ„Çí„Ç≠„É£„ÉÉ„Ç∑„É•„Åô„ÇãÊñπÊ≥ï„ÇíÂà©ÁÅó„Åæ„Åô„ÄÇ

Azure AD„Å´„Éë„Çπ„É؄ɺ„Éâ„Çí„Ç≠„É£„ÉÉ„Ç∑„É•„Åô„ÇãÊñπÊ≥ï„ÅØ„Äńɶ„ɺ„Ç∂„ɺ„Åå„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„Å´„Ç¢„Ç؄Ǫ„Çπ„Åô„Çã„Çø„ǧ„Éü„É≥„Ç∞„ÅßËá™ÂãïÁöÑ„Å´Azure AD„Åã„Çâ„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„Å´„Éë„Çπ„É؄ɺ„Éâ (Ë™çË®ºÊÉÖÂݱ) „ÇíÊèêÁ§∫„Åô„Çã (‰∏ãÂõ≥‚ë°„Åã„Çâ‚뢄ÅÆÈÉ®ÂàÜ) „Åì„Å®„Åß„Äńɶ„ɺ„Ç∂„ɺ„Åå„Éë„Çπ„É؄ɺ„Éâ„ÇíÂÖ•Âäõ„Åô„ÇãÂøÖ˶ńÅå„Å™„ÅÑ„ÄÅ„Å®„ÅÑ„ÅÜ„ÇÇ„ÅÆ„Åß„Åô„ÄÇ

„Åì„ÅÆ„Çà„Å܄ř˩±„Çí„Åô„Çã„Å®„ÄÅ„Äå„Å™„Çì„ÅÝ„ÄÅÁµê±ĄÉë„Çπ„É؄ɺ„Éâ„Çí„Ç≠„É£„ÉÉ„Ç∑„É•„Åô„Çã„ÅÆ„Åã„Äç„Å®ÊÄù„ÅÜ„Åã„ÇÇ„Åó„Çå„Åæ„Åõ„Çì„ÄÇ„Åó„Åã„Åó„ÄÅ„Éñ„É©„Ƕ„Ç∂„ɺ„Å´„Éë„Çπ„É؄ɺ„Éâ„Çí„Ç≠„É£„ÉÉ„Ç∑„É•„Åô„Çã„ÅÆ„Å®„ÄÅAzure AD„ÅÆ„Éá„ɺ„Çø„Ǫ„É≥„Çø„ɺ„Å´„Éë„Çπ„É؄ɺ„Éâ„Çí„Ç≠„É£„ÉÉ„Ç∑„É•„Åô„Çã„ÅÆ„Åß„ÅØ„ÄÅ„Éë„Çπ„É؄ɺ„Éâ„ÅåÁõó„Åæ„Çå„ÇãÁ¢∫Áéá„Åå„Åæ„Å£„Åü„ÅèÁï∞„Å™„Çä„Åæ„Åô„ÄÇËá™ÂàÜ„ÅÆ„Ç≥„É≥„Éî„É•„ɺ„Çø„ɺ„Åß„Éû„É´„Ƕ„Çß„Ç¢„Å´ÊÑüÊüì„Åô„Çå„Å∞Á∞°Âçò„Å´„Ç≠„É£„ÉÉ„Ç∑„É•„Åï„Çå„Åü„Éë„Çπ„É؄ɺ„Éâ„ÅØÁõó„Åæ„Çå„Ŷ„Åó„Åæ„ÅÑ„Åæ„Åô„Åå„ÄÅAzure AD„ÅÆ„Éá„ɺ„Çø„Ǫ„É≥„Çø„ɺ„Å®„Å™„Çå„Å∞„ÄÅ„Åù„ÅÜ„ÅØ„ÅÑ„Åã„Å™„ÅÑ„Åß„Åó„Çá„ÅÜ„ÄÇ

„ÇÇ„ÅÜ„Å≤„Å®„ŧ„ÄÅAzure AD„ÅÆÂà©ÁŴÈñ¢„Åô„ÇãË≠∞Ë´ñ„ÅßÂá∫„Ŷ„Åè„Çã„ÅÆ„ÅØ„ÄÅ„Äå„Çπ„Éû„ɺ„Éà„Éï„Ç©„É≥„ÇÑ„Çø„Éñ„ɨ„ÉÉ„Éà„Å™„Å©„ÅßÂà©Áî®ÂèØËÉΩ„Å™„Éë„Çπ„É؄ɺ„ÉâÁÆ°ÁêÜ„ÇΩ„Éï„Éà„Çí‰Ωø„Åà„Å∞„ÄÅ„Éë„Çπ„É؄ɺ„Éâ„ÅØÂÆâÂÖ®„Å´„Ç≠„É£„ÉÉ„Ç∑„É•„Åß„Åç„Çã„ÄÇ„ÅÝ„Åã„ÇâAzure AD„ÅØ˶ńÇâ„Å™„ÅÑ„ÅÆ„Åß„ÅØÔºü„Äç„Å®„ÅÑ„ÅÜÁñëÂïè„Åß„Åô„ÄÇ

„Éë„Çπ„É؄ɺ„ÉâÁÆ°ÁêÜ„ÇΩ„Éï„Éà„Çí‰Ωø„Åà„Å∞„ÄÅÁ¢∫„Åã„Å´„Éë„Çπ„É؄ɺ„Éâ„ÅØÂÆâÂÖ®„Å´„Ç≠„É£„ÉÉ„Ç∑„É•„Åß„Åç„Çã„Åã„ÇÇ„Åó„Çå„Åæ„Åõ„Çì„ÄÇ„Åó„Åã„Åó„ÄÅAzure AD„Åß„ÅØ„ÄÅË™∞„Åå„Åфŧ„ÄÅ„Å©„Åì„Åã„Çâ„Ç¢„Ç؄Ǫ„Çπ„Åó„Åü„ÅãÔºü„Å´„ŧ„ÅфŶ„É≠„Ç∞„ÇíÂèéÈõÜ„Åó„Ŷ„ÅÑ„Åæ„Åô„ÄÇ„Åù„ÅÆ„Åü„ÇÅ„ÄÅ„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„Å´„Åфŧ„Ç¢„Ç؄Ǫ„Çπ„Åó„Åü„Åã„Å´„ŧ„ÅфŶ‰∏ÄÂÖÉÁöÑ„Å´Á¢∫Ë™ç„Åß„Åç„Çã„Å®„ÅÑ„ÅÜ„É°„É™„ÉÉ„Éà„Åå„ÅÇ„Çä„Åæ„Åô„ÄljºöÁ§æ„ÅÆÊÉÖÂݱ„Å´Ë™∞„Åå„Åфŧ„Ç¢„Ç؄Ǫ„Çπ„Åã„ÇíÊääÊè°„Åó„Ŷ„Åä„Åè„Åì„Å®„Åاö„Åè„ÅƉºöÁ§æ„Å´„Å®„Å£„ŶÈáç˶ńř„Åì„Å®„Åß„Åó„Çá„ÅÜ„ÄÇ

‰ª•‰∏ä„ÅÆ„Çà„ÅÜ„Å´„ÄÅAzure AD„Åß„Ç∑„É≥„Ç∞„É´„ǵ„ǧ„É≥„Ç™„É≥„ÇíÂÆüÁèæ„Åô„Çã„Åì„Å®„ÅØ„ÄÅÂçòÁ¥î„Å´„Éë„Çπ„É؄ɺ„Éâ„Çí„Éñ„É©„Ƕ„Ç∂„ɺ„Å´„Ç≠„É£„ÉÉ„Ç∑„É•„Åô„ÇãÂÝ¥Âêà„Å´ÊØî„Åπ„Ŷ„ÄÅÈ´ò„ÅфǪ„Ç≠„É•„É™„ÉÜ„Ç£„ɨ„Éô„É´„Çí„ÇÇ„Åü„Çâ„Åó„Åæ„Åô„Älj∏ÄËà¨ÁöÑ„Å´„Ǫ„Ç≠„É•„É™„ÉÜ„Ç£„Å®‰Ωø„ÅÑÂãùÊâã„ÅØÊ≠£ÂèçÂØæ„ÅÆÈñ¢‰øÇ„Å´„ÅÇ„Çä„ÄńǪ„Ç≠„É•„É™„ÉÜ„Ç£„Çíº∑Âåñ„Åô„Çã„Å®‰Ωø„ÅÑÂãùÊâã„ÅåÊÇ™„Åè„Å™„Çã„Å®„ÅÑ„Çè„Çå„Åæ„Åô„Åå„ÄÅ„Ç∑„É≥„Ç∞„É´„ǵ„ǧ„É≥„Ç™„É≥„Å؄Ǫ„Ç≠„É•„É™„ÉÜ„Ç£„Å®‰Ωø„ÅÑÂãùÊâã„ÅƉ∏°Êñπ„ÇíÂÆüÁèæ„Åô„Çã„ÉÜ„ÇØ„Éé„É≠„Ç∏„ɺ„Å™„ÅÆ„Åß„Åô„ÄÇ

このようなメリットをもたらしてくれるAzure ADの具体的な利用方法について、次回からは紹介します。

Êݙº艺öÁ§æ„ÇΩ„Éï„Ç£„Ç¢„Éç„ÉÉ„Éà„É؄ɺ„ÇØÊâıû„ÄDŽǧ„É≥„Çø„ɺ„Éç„ÉÉ„Éà„ǵ„ɺ„Éì„Çπ„Éó„É≠„Éê„ǧ„ÉÄ„Åß„ÅÆÊ•≠ÂãôÁµåÈ®ì„ÇíÁµå„Ŷ„ÄÅ1997Âπ¥„Çà„Çä„Éû„ǧ„ÇØ„É≠„ÇΩ„Éï„ÉàË™çÂÆö„Éà„ɨ„ɺ„Éä„ɺ„Å®„Åó„Ŷ„ǧ„É≥„Éï„É©Âü∫Áõ§„Å´Èñ¢„Çè„Çã„Éà„ɨ„ɺ„Éã„É≥„Ç∞ÂÖ®Ë਄ÇíÊãÖÂΩì„ÄÇAzure AD„Çí‰∏≠ÂøÉ„Å®„Åó„Åü„Éà„ɨ„ɺ„Éã„É≥„Ç∞„ÅÆÁôªÂ£á„ÇÑ„Éà„ɨ„ɺ„Éã„É≥„Ç∞„Ç≥„ɺ„Çπ„ÅÆÈñãÁô∫„Å´Âæì‰∫ã„Åô„Çã„ÅÝ„Åë„Åß„Å™„Åè„ÄÅ„Éñ„É≠„Ç∞Á≠â„ÅÆ„Ç≥„Éü„É•„Éã„É܄ǣʥªÂãï„ÇÇË©ï‰æ°„Åï„Çå„ÄÅ2006Âπ¥„Åã„ÇâAzure AD/Active Directory„ÅÆÂàÜÈáé„Å´„Åä„Åë„ÇãMicrosoft MVP„Çí12Âπ¥ÈÄ£Á∂ö„ÅßÂèóË≥û„Åô„Çã„ÄÇ

主な著作に『ひと目でわかるAzure Information Protection』 (日経BP)、『徹底攻略MCP問題集 Windows Server 2016』 (インプレスジャパン)、『ひとり情シスのためのWindows Server逆引きデザインパターン』 (エクスナレッジ) など。

ゾーホー社員のつぶやき

„Åì„Çì„Å´„Å°„ÅØ„ÄÅ„Çæ„ɺ„Éõ„ɺ„Ç∏„É£„Éë„É≥„ÅÆÂâçÁî∞„Åß„Åô„ÄljªäÂõû„ÅÆË®ò‰∫ã„Åß„ÅØ„ÄÅAzureAD„Çí‰ΩøÁÅô„Çã„Åì„Å®„Åß„ÄÅ„Çà„Çä„Ǫ„Ç≠„É•„Ç¢„Å™„Ç∑„É≥„Ç∞„É´„ǵ„ǧ„É≥„Ç™„É≥„ÇíÂÆüÁèæ„Åß„Åç„Çã„Åì„Å®„ÇíÂ≠¶„Å≥„Åæ„Åó„Åü„ÄÇ„Åæ„Åü„ÄÅ„Éë„Çπ„É؄ɺ„ÉâÁÆ°ÁêÜ„ÇΩ„Éï„Éà„ÇíÂà©ÁÅô„ÇãÂÝ¥Âêà„Å®ÊØî„Åπ„Ŷ„ÄÅË™∞„Åå„Åфŧ„ÄÅ„Å©„Åì„Åã„Çâ„Ç¢„Ç؄Ǫ„Çπ„Åó„Åü„Åã„Å®„ÅÑ„ÅÜÊÉÖÂݱ„ÇíÁÆ°ÁêÜ„Åß„Åç„Çã„Å®„ÅÑ„ÅÜÁÇπ„Åå„É°„É™„ÉÉ„Éà„ÅåÊåô„Åí„Çâ„Çå„Ŷ„ÅÑ„Åæ„Åó„Åü„Åå„ÄÅManageEngine„ÅåÊèê‰æõ„Åô„ÇãÁõ£Êüª„Éфɺ„É´„ÄåADAudit Plus„Äç„Åß„ÅØ„ÄÅ„ÇØ„É©„Ƕ„Éâ(AzureAD)¬Ý+¬Ý„Ç™„É≥„Éó„ɨ„Éü„Çπ(Active Directory)¬Ý„ÅÆ„Ç¢„Ç؄Ǫ„Çπ„É≠„Ç∞„Çí‰∏Ąŧ„ÅÆWeb„Ç≥„É≥„ÇΩ„Éº„É´„Å´„Ŷ‰∏ÄÂÖÉÁÆ°ÁêÜ„Åô„Çã„Åì„Å®„ÅåÂèØËÉΩ„Åß„Åô„ÄÇ

‚ñÝ „ÄåADAudit Plus„Äç„Å®„ÅØÔºü

Active Directory„ÅÆ„É≠„Ç∞„Çí„É™„Ç¢„É´„Çø„ǧ„ÉÝ„ÅßÂèéÈõÜ„Åó„Ŷ„ÄÅ200‰ª•‰∏ä„ÅƄɨ„Éù„ɺ„Éà„ÅßÂèØ˶ñÂåñ„ÄÅ„Åä„Çà„Å≥„Ç¢„É©„ɺ„ÉàÈÄöÁü•„Å™„Å©„ÇíË°å„ÅÜWeb„Éô„ɺ„Çπ„ÅÆ„Ç™„É≥„Éó„ɨ„Éü„ÇπÂûã„ÇΩ„Éï„Éà„Ƕ„Çß„Ç¢„Åß„Åô„ÄÇWindows„Éâ„É°„ǧ„É≥‰∏ä„ÅßÁÆ°ÁêÜ„Åï„Çå„Ŷ„ÅÑ„Çã„ÄÅ„Éâ„É°„ǧ„É≥„Ç≥„É≥„Éà„É≠„ɺ„É©„ɺԺè„Éï„Ç°„ǧ„É´„ǵ„ɺ„Éê„ɺԺè„É°„É≥„Éê„ɺ„ǵ„ɺ„Éê„ɺԺèPC„Å™„Å©„ÅÆIT„É™„ÇΩ„Éº„Çπ„ÄÅ„Åä„Çà„Å≥„ɶ„ɺ„Ç∂„ɺԺè„Ç∞„É´„ɺ„ÉóÔºè„Éù„É™„Ç∑„ɺ„Å™„Å©„ÅÆ„Ç™„Éñ„Ç∏„Çß„ÇØ„ÉàÊÉÖÂݱ„Åã„Çâ„ÄÅÁ∞°Âçò„Å´Áõ£Êüª„ɨ„Éù„ɺ„Éà„Çí‰ΩúÊàê„Åó„Åæ„Åô„ÄÇ

ADAudit Plus„Å´„ŧ„ÅфŶ˩≥„Åó„ÅèÁü•„Çä„Åü„ÅÑ„Äʼn∏ÄÂ∫¶‰Ωø„Å£„Ŷ„Åø„Åü„ÅÑ„Å®„ÅÑ„ÅÜÊñπ„ÅØ„ÄÅ„Åú„Å≤‰ª•‰∏ã„ÅÆURL„Å´„Ç¢„Ç؄Ǫ„Çπ„Åè„ÅÝ„Åï„ÅÑ„ÄÇ

【ADAudit Plusの製品ページ】

https://www.manageengine.jp/products/ADAudit_Plus/

【ADAudit Plusのダウンロードページ】

https://www.manageengine.jp/products/ADAudit_Plus/download.html

>> 第3回 Azure ADの利用開始

▼▼ 過去記事はこちら ▼▼

【MicrosoftのMVP解説!AzureADの虎の巻】第1回 AzureADを利用する意味

▼▼ 別シリーズのブログ記事もチェック! ▼▼

【MicrosoftのMVP解説!Active Directoryのハウツー読本】第1回 Active Directoryの必要性

„Éï„Ç£„ɺ„Éâ„Éê„ÉÉ„ÇØ„Éï„Ç©„ɺ„ÉÝ

ÂΩì„ǵ„ǧ„Éà„ÅßʧúË®º„Åó„Ŷ„Ū„Åó„ÅÑ„Åì„Å®„ÄÅË®ò‰∫ã„Å´„Åó„Ŷ„Ū„Åó„ÅÑÈ°åÊùê„Å™„Å©„ÅÇ„Çä„Åæ„Åó„Åü„Çâ„Äʼnª•‰∏ã„ÅÆ„Éï„Ç£„ɺ„Éâ„Éê„ÉÉ„ÇØ„Éï„Ç©„ɺ„ÉÝ„Çà„Çä„ÅäÊ∞ó軽に„ÅäÁü•„Çâ„Åõ„Åè„ÅÝ„Åï„ÅÑ„ÄÇ