Reading Time: 1 minutes

【目次】 連載:ADについて学ぼう

今回は、Active Directoryの認証の仕組みについて解説していきます。

ネットワーク上に複数のコンピューターが存在している場合、各コンピューターに名前を付けて管理する必要があります。小規模なネットワークであれは、名前を付けることでどのコンピューターにアクセスすればよいのかを区別することが出来ます。しかし、ネットワークの規模が拡大するにつれ、自分がアクセスしたいコンピューターの名前を探すのに時間がかかり、作業効率が低下することが考えられます。

そこで、その問題を解決するのが「ドメイン環境」で管理する方法です。以下では、「ワークグループ環境」と「ドメイン環境」における管理方法の違いについて説明していきます。

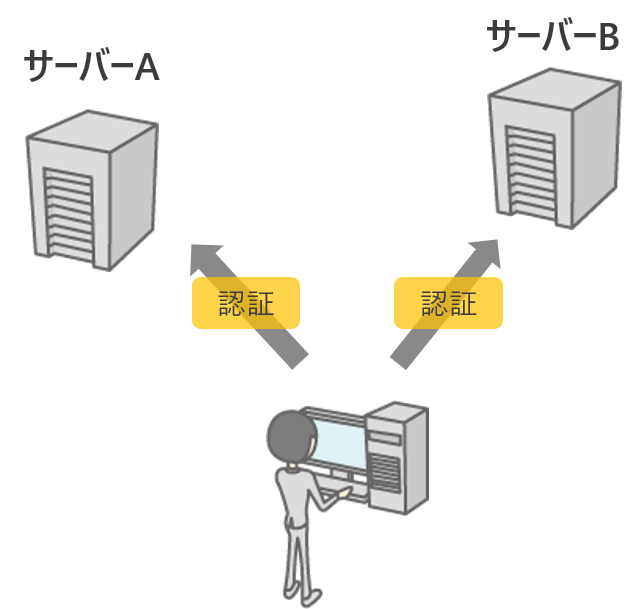

【ワークグループ環境】

ワークグループ環境では、各コンピューターに専用の「SAMデータベース」があり、リソース管理やユーザー認証は各コンピューターごとに実行されます。最大のメリットは、サーバーを必要とせずクライアントPCだけで構築が可能であるため、「低コスト」かつ「容易」に構築することが出来るという点です。一方、ユーザーやコンピューターをそれぞれ管理しているため、台数が増加すると管理が大変になるというデメリットもあります。

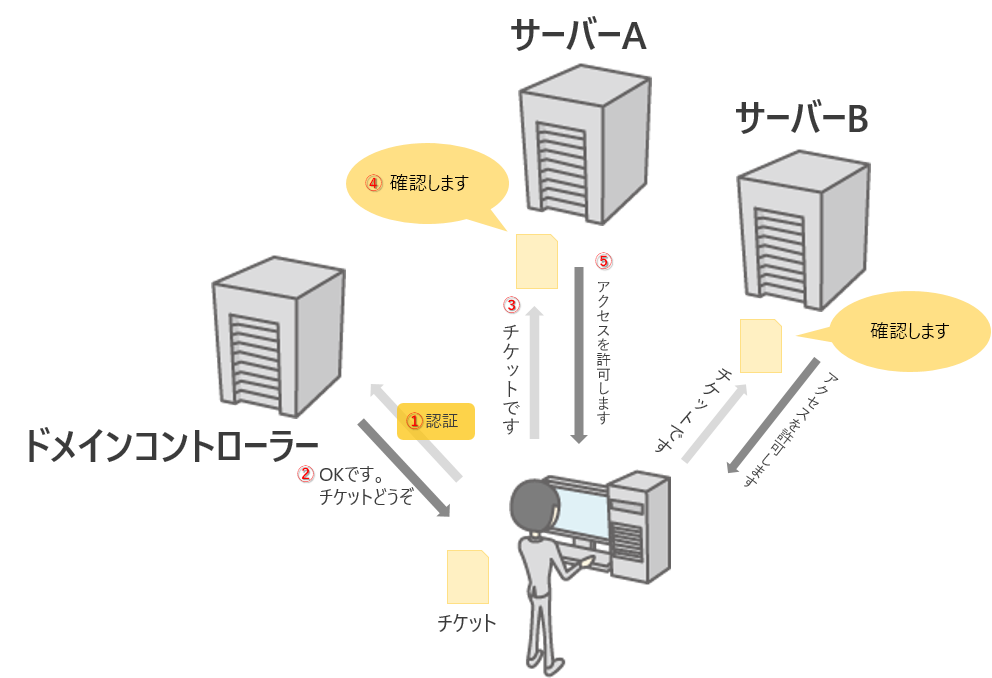

【ドメイン環境】

対してドメイン環境では、全てのユーザー・コンピューターがドメインに参加することにより、リソースを一元管理することが可能です。一元管理には、「ドメインコントローラー」という専用のサーバーが必要になります。

(1) ユーザーがドメインに参加しているコンピューターにログインする場合、認証データがドメインコントローラーに送られます。

(2) ドメインコントローラー側で認証データが正しいことが確認できた場合、チケットが発行されます。

(3) チケットを受け取ったクライアントは、次にそのチケットを提示することでアクセス先コンピューターに対して認証を行います。

(4) アクセス先コンピューターはこのチケットがドメインコントローラーから発行されたものであるかを確認し、

(5) 正しいチケットであればクライアントのアクセスを許可します。

以上の認証方法により、ユーザーは一度認証を受けると、どのコンピューターに対してもパスワードを要求されることなくアクセスすることが可能になります。

この認証方法のことを、「Kerberos認証」と呼びます。

さらに、ドメイン環境では各リソースの設定を、サーバーから一括で行うことが出来ます。例えば「パスワードポリシー」を設定することで、パスワードの長さや変更の頻度などの条件を指定でき、パスワードの使いまわしや推測されやすいパスワードの使用といった行為を防止することが出来ます。

このように、ネットワークの規模が大きくなる場合は、ドメイン環境で管理することで効率的にユーザーの認証・管理を行うことが可能となるのです。

<< 基礎編(1) Active Directoryとは?

>> 基礎編(3) Active Directoryの基本構成

関連ホワイトペーパーのご紹介

Active Directory 特権アクセスに対するセキュリティ対策ソリューション

Active Directoryの特権アカウントに対するセキュリティを向上させるためには、どこに注意し、どう対策をとるべきかを多方面から解説しています。特権アカウントに対するセキュリティを向上させたいという方、特権アカウントに対するコントロール不足を課題に感じている方に特におすすめです。

▼▼ダウンロードはこちら ▼▼

特権アクセスに対するセキュリティ対策ソリューション

フィードバックフォーム

当サイトで検証してほしいこと、記事にしてほしい題材などありましたら、以下のフィードバックフォームよりお気軽にお知らせください。