Reading Time: 1 minutes

Azure AD„Å®„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„ÇíÈñ¢ÈÄ£‰ªò„Åë„Ŷ„Äńɶ„ɺ„Ç∂„ɺ„Å´Azure AD„ÇíÁµåÁÅó„Ŷ„Ç¢„Ç؄Ǫ„Çπ„Åï„Åõ„Çå„Å∞„ÄÅË™∞„Åå„ÄÅ„Åфŧ„ÄÅ„Å©„ÅÆ„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„Å´„Ç¢„Ç؄Ǫ„Çπ„Åó„Åü„ÅãÔºü„ÇíAzure AD„Åß„Åæ„Å®„ÇńŶÂèÇÁÖß„Åß„Åç„Çã„Çà„ÅÜ„Å´„Å™„Çä„Åæ„Åô„ÄÇ„Åì„ÅÆ„Çà„ÅÜ„Å™„É≠„Ç∞„Å؉∏çÊ≠£„Ç¢„Ç؄Ǫ„Çπ„ÅÆʧúÂá∫„Å´ÂΩπÁ´ã„ŧ„ÅÝ„Åë„Åß„Å™„Åè„ÄÅÊßò„ÄÖ„Å™Ê≥§„Å´Âü∫„Å•„ÅфŶˮºË∑°„Çí‰øùÊåÅ„Åó„Å™„Åë„Çå„Å∞„Å™„Çâ„Å™„ÅÑ„Çà„ÅÜ„Å™„DZ„ɺ„Çπ„Å´„Åä„ÅфŶ„ÇÇÊúâÂäπ„Åß„Åô„ÄljªäÂõû„ÅØ„ÄÅAzure AD„ÅÆ„É≠„Ç∞„ÅÆÂèÇÁÖßÊñπÊ≥ï„ÇщøùÊåÅÊñπÊ≥ï„Å´„ŧ„ÅфŶËߣ˙¨„Åó„Åæ„Åô„ÄÇ

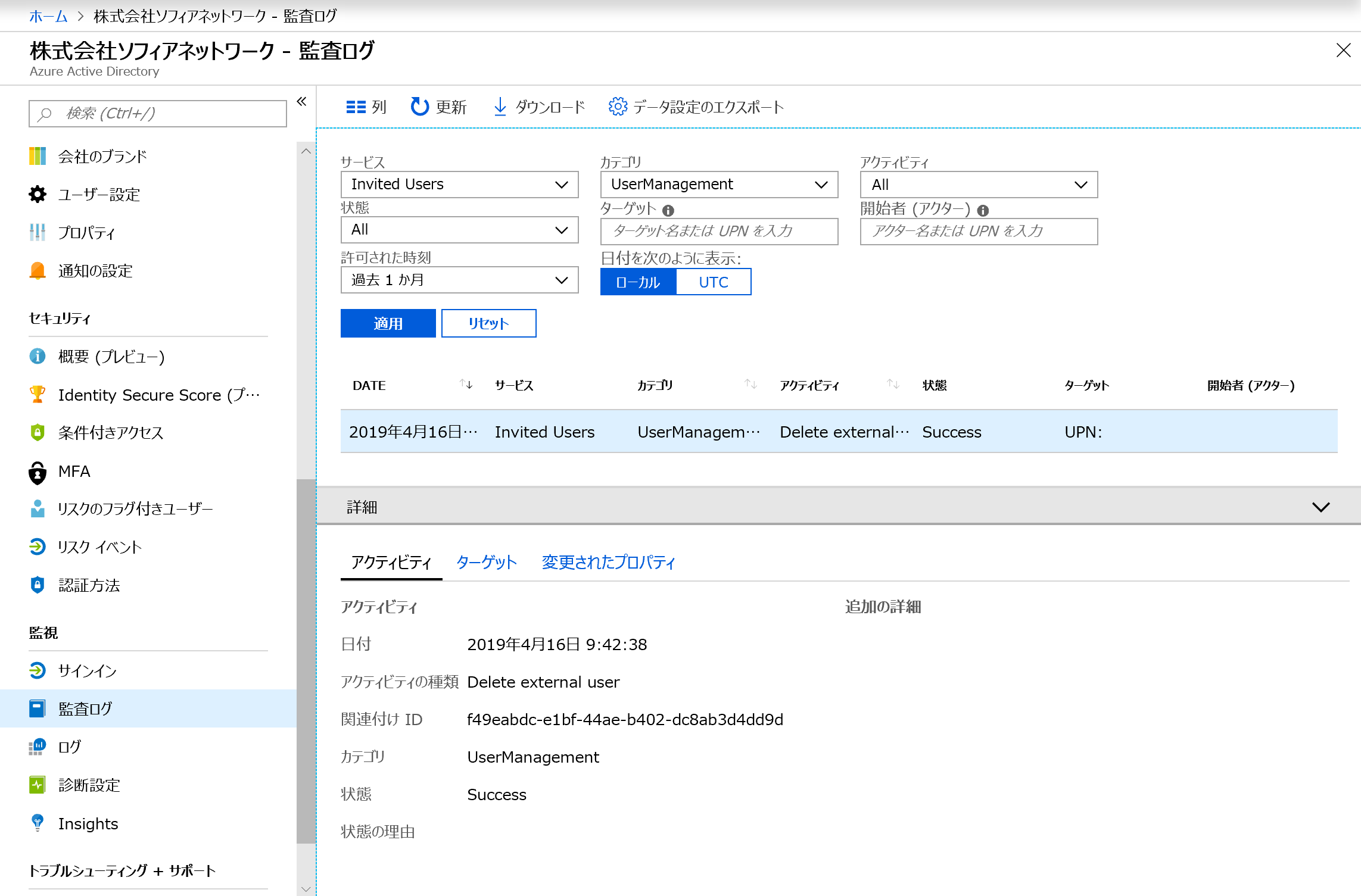

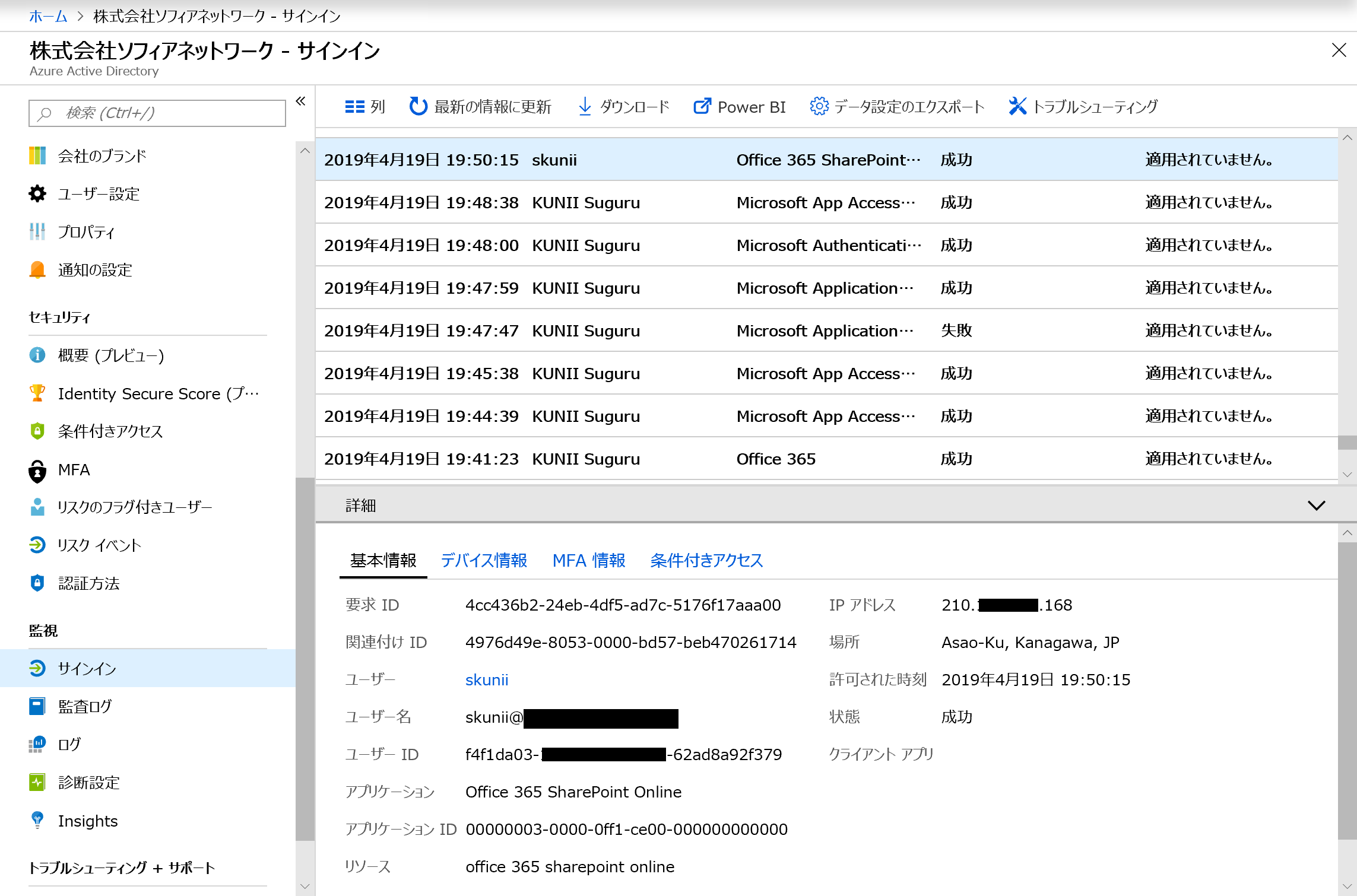

Azure ADでは、管理作業のログとユーザーによるアクセスログを別々に記録し、それぞれAzure管理ポータルの[Azure Active Directory]より確認できます。管理作業のログはAzure管理ポータルの[Azure Active Directory]-[監査ログ]、アクセスログは[Azure Active Directory]-[サインイン]よりそれぞれ参照します。

[Áõ£Êüª„É≠„Ç∞]„Åß„ÅØ„ÄÅÁÆ°Áê܉ΩúÊ•≠„ÅÆ„Ç∏„É£„É≥„É´„ÇÑ„Åù„ÅÆÊìç‰Ωú„ÅÆÁµêÊûú(ÊàêÂäü„ɪ§±Êïó)„ÄÅÂØæ˱°„Å®„Å™„Çã„ɶ„ɺ„Ç∂„ɺ„Å™„Å©„ÇíÈÅ∏Êäû„Åó„ÄÅ„Éï„Ç£„É´„Çø„ɺ„Åß„Åç„Åæ„Åô„Äljæã„Åà„Å∞„ÄÅÂà•„ÅÆAzure AD„Éá„Ç£„ɨ„ÇØ„Éà„É™„Å´‰Ωú„Çâ„Çå„Åü„ɶ„ɺ„Ç∂„ɺ„Çí„Ç≤„Çπ„Éà„ɶ„ɺ„Ç∂„ɺ„Å®„Åó„ŶÁôªÈå≤„Åó„Åü„ɶ„ɺ„Ç∂„ɺ„Å´ÂØæ„Åô„ÇãÊìç‰Ωú„Åß„ÅÇ„Çå„Å∞„ÄÅ„ÄåInvited Users„Äç„Å®„ÅÑ„Å܄ǵ„ɺ„Éì„ÇπÂêç„ÇíÈÅ∏Êäû„Åô„Çå„Å∞„ÄÅË©≤ÂΩì„ÅÆ„É≠„Ç∞„ÅÝ„Åë„ÅåË°®Á§∫„Åï„Çå„Åæ„Åô„ÄÇÁâπÂÆö„ÅÆ„É≠„Ç∞„ÅØ„ÇØ„É™„ÉÉ„ÇØ„Åô„Çã„Å®„ÄÅ„Åù„ÅÆË©≥Á¥∞„ÇíÂèÇÁÖß„Åß„Åç„ÄÅÊ󕉪ò„ÄÅ„Ç¢„ÇØ„ÉÜ„Ç£„Éì„ÉÜ„Ç£„ÅÆÁ®ÆÈ°û(„Å©„ÅÆ„Çà„ÅÜ„Å™Êìç‰Ωú„ÇíË°å„Å£„Åü„Åã)„ÄÅÁä∂ÊÖã(ÊàêÂäü„ɪ§±Êïó)„Å™„Å©„ÇíÁ¢∫Ë™ç„Åß„Åç„Åæ„Åô„Älj∏á„Åå‰∏Ä„Äʼn∏çÊ≠£„Ç¢„Ç؄Ǫ„Çπ„ÅåÁñë„Çè„Çå„Çã„Çà„ÅÜ„Å™‰∫ã˱°„Åå„ÅÇ„Å£„ÅüÂÝ¥Âêà„ÄÅÁõ£Êüª„É≠„Ç∞„ÇíÂèÇÁÖß„Åô„Çã„Åì„Å®„Åß„ÄÅ„Åù„ÅƉ∫ã˱°„ÅÆÁ¢∫Ë™ç„Åå„Åß„Åç„Çã„Çà„ÅÜ„Å´„Å™„Çä„Åæ„Åô„ÄÇ„Å°„Å™„Åø„Å´„Äʼn∏ã„ÅÆÁîªÈù¢„Åß„ÅØ„Ç≤„Çπ„Éà„ɶ„ɺ„Ç∂„ɺ„ÇíÂâäÈô§„Åó„Åü„Åì„Å®„ÇíË°®„Åó„Ŷ„ÅÑ„Åæ„Åô„ÄÇ

‰∏ÄÊñπ„ÄÅ[„ǵ„ǧ„É≥„ǧ„É≥]„É≠„Ç∞„Åß„ÅØAzure AD„Å´„ǵ„ǧ„É≥„ǧ„É≥„Åó„Åü„ɶ„ɺ„Ç∂„ɺ„Å®Ê󕉪ò„Äńǵ„ǧ„É≥„ǧ„É≥„Åó„Åü„ǵ„ɺ„Éì„Çπ„Å®„Åù„ÅÆÊìç‰Ωú„ÅÆÁµêÊûú(ÊàêÂäü„ɪ§±Êïó)„Å™„Å©„Çí‰∏Ä˶߄Åß„Åç„Åæ„Åô„ÄDŽǵ„ǧ„É≥„ǧ„É≥„É≠„Ç∞„ÇÇÁõ£Êüª„É≠„Ç∞„Å®ÂêåÊßò„Å´ÁâπÂÆö„ÅÆ„É≠„Ç∞„Çí„ÇØ„É™„ÉÉ„ÇØ„Åô„Çå„Å∞„ÄÅ„Åù„ÅÆË©≥Á¥∞„ÇíÂèÇÁÖß„Åß„Åç„Åæ„Åô„ÄÇ„Å™„Åä„Äńǵ„ǧ„É≥„ǧ„É≥„É≠„Ç∞„ÅÆË©≥Á¥∞„Åß„ÅØ„ÄÅÂÝ¥ÊâÄ„ÅÆÊÉÖÂݱ„ÅåË®òÈå≤„Åï„Çå„Åæ„Åô„Åå„ÄÅÂÝ¥ÊâÄ„ÅØIP„Ç¢„Éâ„ɨ„Çπ„ÇíÂâ≤„ÇäÂΩì„Ŷ„Çã„Éó„É≠„Éê„ǧ„ÉĄɺ„ÅÆÊÉÖÂݱ„Å´Âü∫„Å•„Åè„ÇÇ„ÅÆ„Åß„ÄÅÂà©Áî®ÂÝ¥ÊâÄ„ÇíÊ≠£Á¢∫„Å´Ë°®„Åó„Åü„ÇÇ„ÅÆ„Åß„ÅØ„Å™„ÅÑ„ÅÆ„Åß„ÄÅÂèÇËÄÉÁ®ãÂ∫¶„Ŵ˶ã„Ŷ„Åä„Åè„Çà„ÅÜ„Å´„Åó„Åæ„Åó„Çá„ÅÜ„ÄÇ

Azure AD„ÅÆ„É≠„Ç∞„ÅØAzure AD Premium P1„Åæ„Åü„ÅØP2„Çí•ëÁ¥Ñ„Åó„Ŷ„ÅÑ„ÇãÂÝ¥Âêà„ÄÅ30Êó•Èñì‰øùÁÆ°„Åï„Çå„Åæ„Åô„ÄÇ30Êó•„Å®„ÅÑ„ÅÜÊúüÈñì„Åاö„Åè„ÅƉºÅÊ•≠„Å´„Å®„Å£„ŶÂçÅÂàÜ„Å™ÊúüÈñì„Åß„ÅØ„Å™„ÅÑ„Åß„Åó„Çá„ÅÜ„ÄÇ„Åù„ÅÆ„Åü„ÇÅ„ÄÅAzure AD„Å´‰øùÂ≠ò„Åó„Åü„Åæ„Åæ„ÅÆÁä∂ÊÖã„Å´„ÅØ„Åõ„Åö„ÄÅÂÆöÊúüÁöÑ„Å´Âà•„ÅÆÂÝ¥ÊâÄ„Å´‰øùÂ≠ò„Åô„Çã„Çà„ÅÜ„Å´Ë®≠ÂÆö„Åó„Ŷ„Åè„ÅÝ„Åï„ÅÑ„ÄÇ„É≠„Ç∞„ÇíÂà•„ÅÆÂÝ¥ÊâÄ„Å´‰øùÂ≠ò„Åô„ÇãÊñπÊ≥ï„ÅØ2„ŧ„ÅÇ„Çä„ÄÅ„Å≤„Å®„ŧ„ÅØ„Ç®„ÇØ„Çπ„Éù„ɺ„ÉàÊìç‰Ωú„ÇíÈÄö„Åò„Ŷ„Éï„Ç°„ǧ„É´„Å®„Åó„Ŷ‰øùÂ≠ò„Åô„ÇãÊñπÊ≥ï„ÄÅ„ÇÇ„ÅÜ„Å≤„Å®„ŧ„ÅØAzure„Çπ„Éà„ɨ„ɺ„Ç∏„Å´‰øùÂ≠ò„Åô„Çã„Çà„ÅÜ„Å´Ë®≠ÂÆö„Åô„ÇãÊñπÊ≥ï„Åß„Åô„ÄÇ

„Ç®„ÇØ„Çπ„Éù„ɺ„ÉàÊìç‰Ωú„ÇíÈÄö„Åò„Ŷ„É≠„Ç∞„Çí„Éï„Ç°„ǧ„É´„Å®„Åó„Ŷ‰øùÂ≠ò„Åô„ÇãÂÝ¥Âêà„ÄÅ[„ǵ„ǧ„É≥„ǧ„É≥]„Åæ„Åü„ÅØ[Áõ£Êüª„É≠„Ç∞]ÁîªÈù¢„Åß„ÄÅ[„ÉĄǶ„É≥„É≠„ɺ„Éâ]„Çí„ÇØ„É™„ÉÉ„ÇØ„Åô„Çã„Å®„ÄÅCSVÂΩ¢Âºè„ÅÆ„Éï„Ç°„ǧ„É´„Å®„Åó„Ŷ„É≠„Ç∞„Çí‰øùÂ≠ò„Åß„Åç„Åæ„Åô„ÄÇ„Åü„ÅÝ„Åó„ÄÅÂÆöÊúüÁöÑ„Å´AzureÁÆ°ÁêÜ„Éù„ɺ„Çø„É´ÁîªÈù¢„Å´„Ç¢„Ç؄Ǫ„Çπ„Åó„Ŷ[„ÉĄǶ„É≥„É≠„ɺ„Éâ]„Éú„Çø„É≥„Çí„ÇØ„É™„ÉÉ„ÇØ„Åô„Çã„ÅÆ„ÇÇÁèæÂÆüÁöÑ„Åß„ÅØ„ÅÇ„Çä„Åæ„Åõ„Çì„ÄÇWindows PowerShell„Çí‰Ωø„Å£„Ŷ[„ÉĄǶ„É≥„É≠„ɺ„Éâ]„Éú„Çø„É≥„Çí„ÇØ„É™„ÉÉ„ÇØ„Åô„ÇãÊìç‰Ωú„ÇíÂÆüË°å„Åô„Çã„Åì„Å®„Åå„Åß„Åç„Çã„ÅÆ„Åß„ÄÅ„Çπ„ÇØ„É™„Éó„Éà„Çí‰ΩúÊàê„Åó„ŶÂÆöÊúüÁöÑ„Å´ÂÆüË°å„Åô„Çã„Çà„ÅÜ„Å´ÊßãÊàê„Åô„Çã„Å®„Çà„ÅÑ„Åß„Åó„Çá„ÅÜ„ÄDŽǵ„É≥„Éó„É´„Çπ„ÇØ„É™„Éó„Éà„Åå„Éû„ǧ„ÇØ„É≠„ÇΩ„Éï„Éà„ÅÆWeb„ǵ„ǧ„Éà„Å´Êé≤˺â(https://docs.microsoft.com/ja-jp/azure/active-directory/reports-monitoring/tutorial-access-api-with-certificates)„Åó„Ŷ„ÅÑ„Çã„ÅÆ„Åß„ÄÅ„Çà„Åë„Çå„Å∞ÂèÇËÄÉ„Å´„Åó„Ŷ„Åè„ÅÝ„Åï„ÅÑ„ÄÇ

‰∏ÄÊñπ„ÄÅAzure„Çπ„Éà„ɨ„ɺ„Ç∏„Å´‰øùÂ≠ò„Åô„ÇãÊñπÊ≥ï„ÅØ„ÄÅ[„ǵ„ǧ„É≥„ǧ„É≥]„Åæ„Åü„ÅØ[Áõ£Êüª„É≠„Ç∞]ÁîªÈù¢„Åß„ÄÅ[„Éá„ɺ„ÇøË®≠ÂÆö„ÅÆ„Ç®„ÇØ„Çπ„Éù„ɺ„Éà]„Çí„ÇØ„É™„ÉÉ„ÇØ„Åó„Ŷ˰å„ÅÑ„Åæ„Åô„ÄÇ„É≠„Ç∞„Éá„ɺ„Çø„ÅÆ„Ç®„ÇØ„Çπ„Éù„ɺ„ÉàÂÖà„Å´„ÅØ„ÄÅÂâçËø∞„ÅÆAzure„Çπ„Éà„ɨ„ɺ„Ç∏„ÅƄŪ„Åã„ÄÅAzure‰∏ä„ÅÆʱéÁî®ÁöÑ„Å™„É≠„Ç∞ÁÆ°Áê܄ǵ„ɺ„Éì„Çπ„Åß„ÅÇ„ÇãAzure Event Hubs„Åæ„Åü„ÅØLog Analytics„ÇíÈÅ∏Êäû„Åô„Çã„Åì„Å®„Åå„Åß„Åç„Åæ„Åô„ÄÇ„Åì„Åì„ÅßAzure„Çπ„Éà„ɨ„ɺ„Ç∏„ÇíÈÅ∏Êäû„Åó„ÅüÂÝ¥Âêà„ÄʼnøùÂ≠òÂÖà„Å®„Å™„ÇãAzure„Çπ„Éà„ɨ„ɺ„Ç∏„ÅÆÈÅ∏Êäû„Å®„ÄÅ„Çπ„Éà„ɨ„ɺ„Ç∏„Ç¢„Ç´„Ƕ„É≥„Éà„Åß„ÅƉøùÂ≠òÊúüÈñì(ÁîªÈù¢‰∏ä„Åß„ÅØ[„É™„ÉÜ„É≥„Ç∑„Éß„É≥ÊúüÈñì]„Ů˰®Á§∫)„ÄʼnøùÂ≠ò„Åô„Çã„É≠„Ç∞„ÅÆÁ®ÆÈ°û(„ǵ„ǧ„É≥„ǧ„É≥„É≠„Ç∞„ÅØSignInLogs„ÄÅÁõ£Êüª„É≠„Ç∞„ÅØAuditLogs„Ů˰®Á§∫)„Çí„Åù„Çå„Åû„ÇåÈÅ∏Êäû„Åô„Çã„ÅÝ„Åë„Åß„Åô„ÄÇ„Åì„Çå„Å´„Çà„Çä„ÄÅËá™ÂãïÁöÑ„Å´ÊåáÂÆö„Åó„ÅüÈÝòÂüü„Å∏„É≠„Ç∞„ÅåË®òÈå≤„Åï„Çå„Çã„Çà„ÅÜ„Å´„Å™„Çä„Åæ„Åô„ÄÇ

Azure ADに限った話ではないですが、ログは参照してはじめて役立つものです。「とりあえず収集しているけど、内容を見たことがない」ということがないように定期的に参照し、不正アクセスが疑われるようなアクティビティがないか、確認するようにしましょう。もし、不正アクセスのサインインログを探すという操作そのものを自動化したいということであれば、Azure AD Premium P2のライセンスに含まれるAzure AD Identity Protectionサービスを利用するのもひとつの方法です。

Êݙº艺öÁ§æ„ÇΩ„Éï„Ç£„Ç¢„Éç„ÉÉ„Éà„É؄ɺ„ÇØÊâıû„ÄDŽǧ„É≥„Çø„ɺ„Éç„ÉÉ„Éà„ǵ„ɺ„Éì„Çπ„Éó„É≠„Éê„ǧ„ÉÄ„Åß„ÅÆÊ•≠ÂãôÁµåÈ®ì„ÇíÁµå„Ŷ„ÄÅ1997Âπ¥„Çà„Çä„Éû„ǧ„ÇØ„É≠„ÇΩ„Éï„ÉàË™çÂÆö„Éà„ɨ„ɺ„Éä„ɺ„Å®„Åó„Ŷ„ǧ„É≥„Éï„É©Âü∫Áõ§„Å´Èñ¢„Çè„Çã„Éà„ɨ„ɺ„Éã„É≥„Ç∞ÂÖ®Ë਄ÇíÊãÖÂΩì„ÄÇAzure AD„Çí‰∏≠ÂøÉ„Å®„Åó„Åü„Éà„ɨ„ɺ„Éã„É≥„Ç∞„ÅÆÁôªÂ£á„ÇÑ„Éà„ɨ„ɺ„Éã„É≥„Ç∞„Ç≥„ɺ„Çπ„ÅÆÈñãÁô∫„Å´Âæì‰∫ã„Åô„Çã„ÅÝ„Åë„Åß„Å™„Åè„ÄÅ„Éñ„É≠„Ç∞Á≠â„ÅÆ„Ç≥„Éü„É•„Éã„É܄ǣʥªÂãï„ÇÇË©ï‰æ°„Åï„Çå„ÄÅ2006Âπ¥„Åã„ÇâAzure AD/Active Directory„ÅÆÂàÜÈáé„Å´„Åä„Åë„ÇãMicrosoft MVP„Çí12Âπ¥ÈÄ£Á∂ö„ÅßÂèóË≥û„Åô„Çã„ÄÇ

主な著作に『ひと目でわかるAzure Information Protection』 (日経BP)、『徹底攻略MCP問題集 Windows Server 2016』 (インプレスジャパン)、『ひとり情シスのためのWindows Server逆引きデザインパターン』 (エクスナレッジ) など。

ゾーホー社員のつぶやき

こんにちは、ゾーホージャパンの前田です。今回は、Azure ADで行った管理作業の結果を確認できる[監査ログ]と、Azure ADへのアクセス履歴を確認できる[サインイン]ログの参照方法について学びました。Microsoft Azure Portal画面から各種ログを簡単に参照することができますが、さらに

「複数テナントのログを一元的に管理したい。」

「30日間より長い期間、ログを保管しておきたい。」

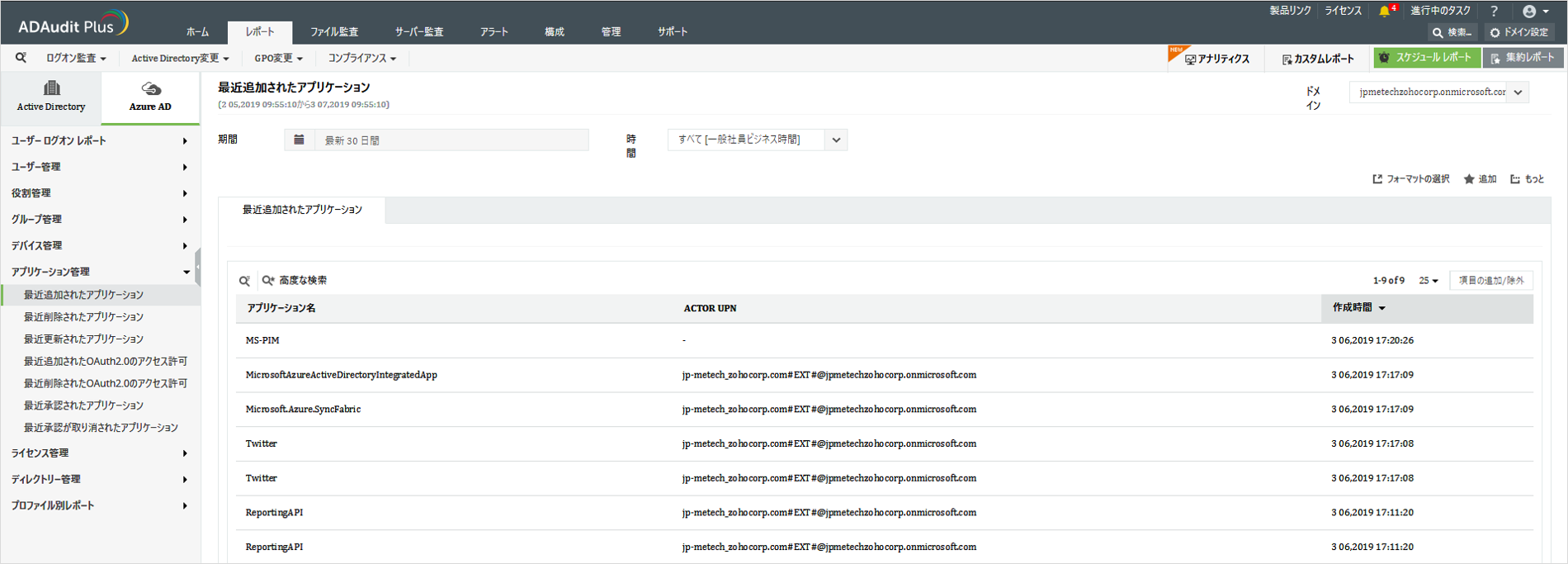

„Å®„ÅÑ„ÅÜÊñπ„Å´„ÅØ„ÄÅManageEngine„ÅåÊèê‰æõ„Åô„Çã„ÄåADAudit Plus„Äç„ÇíÊé®Â•®„Åï„Åõ„Ŷ„ÅÑ„Åü„ÅÝ„Åç„Åæ„Åô„ÄÇ

ADAudit Plusは、オンプレミス(Active Directory)とクラウド(Azure AD)の双方のログを一元的に管理し、あらかじめ用意されている豊富なレポートを元に 「誰でも、簡単に」 ログを監査することが可能となります。

‚ĪAzure AD„Å´Twitter„ÇíËøΩÂäÝ„Åó„ÅüÂÝ¥Âêà„ÄÅADAudit Plus„Å´„Å؉ª•‰∏ã„ÅÆ„Çà„ÅÜ„Å´Ë°®Á§∫„Åï„Çå„Åæ„Åô„ÄÇ

[ÊúÄËøëËøΩÂäÝ„Åï„Çå„Åü„Ç¢„Éó„É™„DZ„ɺ„Ç∑„Éß„É≥] „ɨ„Éù„ɺ„Éà

„Åæ„Åü„Äʼn∏ãË®òURL„Å´Azure ADÁõ£ÊüªÊ©üËÉΩ„Å´„ŧ„ÅфŶ„ÅîÁ¥π‰ªã„Åô„ÇãÂãïÁÇíÂÖ¨Èñã„Åó„Ŷ„ÅÑ„Åæ„Åô„ÅÆ„Åß„ÄÅ„ÅîËààÂë≥„ÅÆ„ÅÇ„ÇãÊñπ„ÅØÊòØÈùû„Ç¢„Ç؄Ǫ„Çπ„ÅÑ„Åü„ÅÝ„Åë„Çå„Å∞„Å®ÊÄù„ÅÑ„Åæ„Åô„ÄÇ

https://www.manageengine.jp/products/ADAudit_Plus/features.html#azuread

‚ñÝ ADAudit Plus„Å®„ÅØ?

Active Directory„ÅÆ„É≠„Ç∞„Çí„É™„Ç¢„É´„Çø„ǧ„ÉÝ„ÅßÂèéÈõÜ„Åó„Ŷ„ÄÅ200‰ª•‰∏ä„ÅƄɨ„Éù„ɺ„Éà„ÅßÂèØ˶ñÂåñ„ÄÅ„Åä„Çà„Å≥„Ç¢„É©„ɺ„ÉàÈÄöÁü•„Å™„Å©„ÇíË°å„ÅÜWeb„Éô„ɺ„Çπ„ÅÆ„Ç™„É≥„Éó„ɨ„Éü„ÇπÂûã„ÇΩ„Éï„Éà„Ƕ„Çß„Ç¢„Åß„Åô„ÄÇ„Éâ„É°„ǧ„É≥‰∏ä„ÅßÁÆ°ÁêÜ„Åï„Çå„Ŷ„ÅÑ„Çã„ÄÅ„Éâ„É°„ǧ„É≥„Ç≥„É≥„Éà„É≠„ɺ„É©„ɺԺè„Éï„Ç°„ǧ„É´„ǵ„ɺ„Éê„ɺԺè„É°„É≥„Éê„ɺ„ǵ„ɺ„Éê„ɺԺèPC„Å™„Å©„ÅÆIT„É™„ÇΩ„Éº„Çπ„ÄÅ„Åä„Çà„Å≥„ɶ„ɺ„Ç∂„ɺԺè„Ç∞„É´„ɺ„ÉóÔºè„Éù„É™„Ç∑„ɺ„Å™„Å©„ÅÆ„Ç™„Éñ„Ç∏„Çß„ÇØ„ÉàÊÉÖÂݱ„Åã„Çâ„ÄÅÁ∞°Âçò„Å´Áõ£Êüª„ɨ„Éù„ɺ„Éà„Çí‰ΩúÊàê„Åó„Åæ„Åô„ÄÇ

ADAudit Plus„Å´„ŧ„ÅфŶ˩≥„Åó„ÅèÁü•„Çä„Åü„ÅÑ„Äʼn∏ÄÂ∫¶‰Ωø„Å£„Ŷ„Åø„Åü„ÅÑ„Å®„ÅÑ„ÅÜÊñπ„ÅØ„ÄÅ„Åú„Å≤‰ª•‰∏ã„ÅÆURL„Å´„Ç¢„Ç؄Ǫ„Çπ„Åè„ÅÝ„Åï„ÅÑ„ÄÇ

【ADAudit Plusの製品ページ】

https://www.manageengine.jp/products/ADAudit_Plus/

【ADAudit Plusのダウンロードページ】

https://www.manageengine.jp/products/ADAudit_Plus/download.html

▼▼ 過去記事はこちら ▼▼

第10回 クラウドサービスへのアクセス制御(2)【MicrosoftのMVP解説!Azure ADの虎の巻】

第11回 クラウドサービスへのアクセス制御(3)【MicrosoftのMVP解説!Azure ADの虎の巻】

▼▼ 別シリーズのブログ記事もチェック! ▼▼

【MicrosoftのMVP解説!Active Directoryのハウツー読本】第1回 Active Directoryの必要性

„Éï„Ç£„ɺ„Éâ„Éê„ÉÉ„ÇØ„Éï„Ç©„ɺ„ÉÝ

ÂΩì„ǵ„ǧ„Éà„ÅßʧúË®º„Åó„Ŷ„Ū„Åó„ÅÑ„Åì„Å®„ÄÅË®ò‰∫ã„Å´„Åó„Ŷ„Ū„Åó„ÅÑÈ°åÊùê„Å™„Å©„ÅÇ„Çä„Åæ„Åó„Åü„Çâ„Äʼnª•‰∏ã„ÅÆ„Éï„Ç£„ɺ„Éâ„Éê„ÉÉ„ÇØ„Éï„Ç©„ɺ„ÉÝ„Çà„Çä„ÅäÊ∞ó軽に„ÅäÁü•„Çâ„Åõ„Åè„ÅÝ„Åï„ÅÑ„ÄÇ