Reading Time: 1 minutes

・ 条件付きアクセスを使用したより高度なアクセス制御方法を解説

ÂâçÂõû„Å®Ââç„ÄÖÂõû„Åß„ÄÅÊù°‰ª∂‰ªò„Åç„Ç¢„Ç؄Ǫ„Çπ„Çí‰Ωø„Å£„Ŷ„ÄÅAzure ADÁµåÁÅß„Ç¢„Ç؄Ǫ„Çπ„Åô„Çã„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„Å∏„ÅÆ„Ç¢„Ç؄Ǫ„ÇπÂà∂Âæ°„ÇíË°å„ÅÜÊñπÊ≥ï„Å´„ŧ„ÅфŶËߣ˙¨„Åó„Åæ„Åó„Åü„ÄÇOSÁ®ÆÈ°û„ÇÑÂÝ¥ÊâÄ„ÄÅ„Éâ„É°„ǧ„É≥„Å´ÂèÇÂäÝ„Åó„Ŷ„ÅÑ„Çã„Åã„ÄÅ„Å™„Å©„Éá„Éê„ǧ„Çπ„ÅÆÁä∂ÊÖã„Å´Âü∫„Å•„ÅфŶ„Ç¢„Ç؄Ǫ„ÇπÂà∂Âæ°„Åß„Åç„Çã„Åì„Å®„ÇíÁ¢∫Ë™ç„Åó„Åæ„Åó„Åü„ÄljªäÂõû„ÅØ„ÄÅ„ÇÇ„ÅÜ„Å≤„Å®„ŧ„ÅÆÊù°‰ª∂‰ªò„Åç„Ç¢„Ç؄Ǫ„Çπ„ÇíÂà∂Âæ°„Åô„ÇãÊñπÊ≥ï„Å®„Åó„Ŷ„Äŧö˶ÅÁ¥ÝË™çË®º„ÇíÊ¥ªÁÅó„Åü„Ç¢„Ç؄Ǫ„ÇπÂà∂Âæ°ÊñπÊ≥ï„Å´„ŧ„ÅфŶ„Åø„Ŷ„ÅÑ„Åç„Åæ„Åô„ÄÇ

§ö˶ÅÁ¥ÝË™çË®º„Å®„ÅØ„ÄÅ˧áÊï∞„ÅÆË™çË®ºË¶ÅÁ¥Ý„ÇíÂà©ÁÅó„ŶÊú¨‰∫∫Á¢∫Ë™ç„ÇíË°å„ÅÜÊñπÊ≥ï„Åß„ÄÅÈÄöÂ∏∏‰Ωø„Çè„Çå„Çã„ɶ„ɺ„Ç∂„ɺÂêç„Å®„Éë„Çπ„É؄ɺ„Éâ„Å´ÂäÝ„Åà„Ŷ„ÄåÂà•„ÅÆ˶ÅÁ¥Ý„Äç„ÇíÂà©ÁÅó„ŶÊú¨‰∫∫Á¢∫Ë™ç„ÇíË°å„ÅÑ„Åæ„Åô„ÄÇ„ÄåÂà•„ÅÆ˶ÅÁ¥Ý„Äç„Å®„Åó„ŶÂà©ÁÅô„ÇãÊñπÊ≥ï„Å´„ÅØ„Äʼn∏ª„Ŵʨ°„ÅÆÊñπÊ≥ï„Åå„ÅÇ„Çä„Åæ„Åô„ÄÇ

・電話をかけてもらって応答する方法

・SMSのメッセージを送ってもらってメッセージに書かれた番号をサインイン画面に打ち込む方法

・Microsoft Authenticatorアプリに通知を送ってもらい、その通知に応答する方法

Microsoft Authenticator„Å®„ÅØiOS, AndroidÁÅÆ„Ç¢„Éó„É™„Åß„ÄÅ„Åù„Çå„Åû„Çå„ÅÆ„Çπ„Éà„Ç¢„Åã„Çâ„ÉĄǶ„É≥„É≠„ɺ„Éâ„Åß„Åç„Çã„ÅÆ„Åß„Äʼn∫ãÂâç„Å´„ɶ„ɺ„Ç∂„ɺ„ÅÆ„Çπ„Éû„ɺ„Éà„Éï„Ç©„É≥/„Çø„Éñ„ɨ„ÉÉ„Éà„Å´„ǧ„É≥„Çπ„Éà„ɺ„É´„Åó„Ŷ„Åä„ÅфŶÂà©ÁÅó„Åæ„Åô„ÄDŽǧ„É≥„Çπ„Éà„ɺ„É´Âæå„Ŵ§ö˶ÅÁ¥ÝË™çË®º„ÇíË°å„Å܄ɶ„ɺ„Ç∂„ɺ„ÇíÁôªÈå≤„Åô„Çã„Å®„ÄÅʨ°Âõû„Åã„Çâ§ö˶ÅÁ¥ÝË™çË®º„ÅåÂøÖ˶ńř„Çø„ǧ„Éü„É≥„Ç∞„Å߉∏ã„ÅÆÂõ≥„ÅÆ„Çà„ÅÜ„Å™ÈÄöÁü•„ÅåË°®Á§∫„Åï„Çå„Åæ„Åô„ÄÇ

§ö˶ÅÁ¥ÝË™çË®º„ÇíÂà©ÁÅô„Çã„Å®„Åç„ÅØÊú¨Êù•„ÄÅAzureÁÆ°ÁêÜ„Éù„ɺ„Çø„É´„ÅÆ[Azure Active Directory] – [„ɶ„ɺ„Ç∂„ɺ] – [„Åô„Åπ„Ŷ„ÅƄɶ„ɺ„Ç∂„ɺ] – [Multi-Factor Authentication] „Åã„ÇâË®≠ÂÆö„Åó„Åæ„Åô„ÄÇ„Åó„Åã„Åó[Multi-Factor Authentication]ÁîªÈù¢„Åß„ÅÆË®≠ÂÆö„ÅØ„Äńɶ„ɺ„Ç∂„ɺÂçò‰Ωç„Åߧö˶ÅÁ¥ÝË™çË®º„ÅÆÊúâÂäπ/ÁÑ°Âäπ„ÇíË®≠ÂÆö„Åô„Çã„Åì„Å®„Å´„Å™„Çä„ÄÅ„ÅäÂÆ¢Êßò„Åã„Ç≺∫„ÅÜ„Åì„Å®„Åå§ö„ÅÑ„ÄÅ

„ÄåÁ§æ§ñ„Å´„ÅÑ„Çã„Å®„Åç„ÅÝ„Åë§ö˶ÅÁ¥ÝË™çË®º„ÇíÊúâÂäπÂåñ„Åó„Åü„ÅÑ„Äç

„ÄåÁâπÂÆö„ÅÆ„Ç¢„Éó„É™„Å´„Ç¢„Ç؄Ǫ„Çπ„Åô„Çã„Å®„Åç„ÅÝ„Åë§ö˶ÅÁ¥ÝË™çË®º„ÇíÊúâÂäπÂåñ„Åó„Åü„ÅÑ„Äç

のようなニーズにこたえることが難しくなります。

„Åù„Åì„Åß„ÄÅÊù°‰ª∂‰ªò„Åç„Ç¢„Ç؄Ǫ„Çπ„Çí‰Ωø„Å£„ŶÊù°‰ª∂„ÇíË®≠ÂÆö„Åó„ÄÅ„Åù„ÅÆÊù°‰ª∂„Å´ÂêàË᥄Åó„ÅüÊôÇ„Å´„Åاö˶ÅÁ¥ÝË™çË®º„Çí‰Ωø„ÅÜ„Çà„ÅÜ„Å´„Åó„Ŷ„Äʼn∏äË®ò„ÅÆ„Çà„ÅÜ„Å™„Éã„ɺ„Ç∫„Å´„Åì„Åü„Åà„Ŷ„ÅÑ„Åè„ÅÆ„Åß„Åô„ÄÇË®≠ÂÆö„ÅØÁ∞°Âçò„Åß„ÄÅ„Åì„Çå„Åæ„Åß„ÅÆÊù°‰ª∂‰ªò„Åç„Ç¢„Ç؄Ǫ„Çπ„Å®Âêå„Åò„Çà„Å܄Ŵ§ö˶ÅÁ¥ÝË™çË®º„ÇíÂà©ÁÅô„ÇãÊù°‰ª∂„Çí„ɶ„ɺ„Ç∂„ɺ/„Ç∞„É´„ɺ„Éó„ÄÅ„ÇØ„É©„Ƕ„Éâ„Ç¢„Éó„É™„ÄÅÊù°‰ª∂„ÅÆʨфÅß„Åù„Çå„Åû„ÇåË®≠ÂÆö„Åó„Åæ„Åô„ÄÇ„Åù„Åó„Ŷ„Äʼnª•‰∏ä„ÅÆË®≠ÂÆö„Åå„Åß„Åç„Åü„ÇâË®±ÂèØ/ÊãíÂ궄ÅÆË®≠ÂÆö„Åß„ÄÅ[„Ç¢„Ç؄Ǫ„ÇπÊ®©„ÅƉªò‰∏é] – [§ö˶ÅÁ¥ÝË™çË®º„Çí˶ÅʱDŽÅô„Çã]„ÇíÈÅ∏Êäû„Åó„Åæ„Åô„ÄÇ

„Åì„Åì„Åæ„Åß„ÅÆË®≠ÂÆö„Åߧö˶ÅÁ¥ÝË™çË®º„ÅÆÂà©Áî®Ë®≠ÂÆö„Åå„Åß„Åç„Åü„Çâ„ÄÅ„ÅÇ„Å®„Å؄ɶ„ɺ„Ç∂„ɺ„ÅåÂÆüÈöõ„Å´Êù°‰ª∂„Å´ÂêàË᥄Åô„Çã„Çà„ÅÜ„Å™„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„Å´„Ç¢„Ç؄Ǫ„Çπ„Åô„Çã„ÅÝ„Åë„Äǧö˶ÅÁ¥ÝË™çË®º„ÅåÂàù„ÇńŶ„Åß„ÅÇ„Çå„Å∞„ÄÅÈõªË©±„ÅßÈÄöË©±„Åô„Çã„Åã„ÄÅSMS„Çí‰Ωø„ÅÜ„Åã„ÄÅMicrosoft Authenticator„Çí‰Ωø„ÅÜ„Åã„Å™„Å©„ÅÆÂàùÊúüË®≠ÂÆö„ÇíË°å„ÅÑ„Äŧö˶ÅÁ¥ÝË™çË®º„Åß„ÅÆË™çË®º„ÅåÂßã„Åæ„Çã„Çà„ÅÜ„Å´„Å™„Çä„Åæ„Åô„ÄÇ

‚ñÝ Êù°‰ª∂‰ªò„Åç„Ç¢„Ç؄Ǫ„Çπ„ÅÆÈÅãÁî®

前々回から3回にわたって条件付きアクセスの設定について解説しました。最後にここまでのまとめとして条件付きアクセスの運用について考えてみたいと思います。

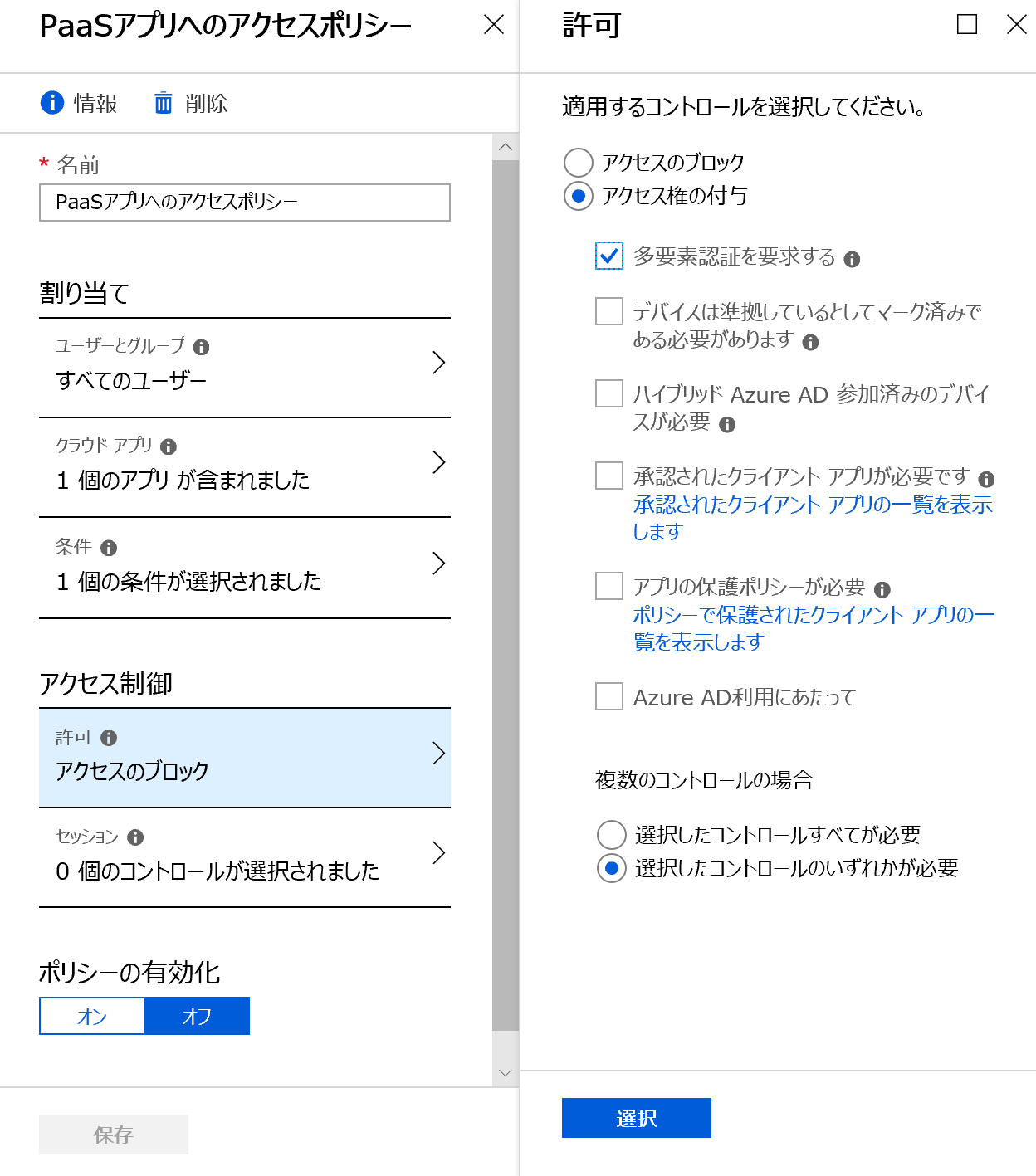

Azure ADでは関連付けて使いたいクラウドサービス(クラウドアプリ)をエンタープライズアプリケーションという機能を利用して登録し、ユーザーまたはグループに対してアクセス許可を与えることでアクセス制御を行う運用をしていました。これに対して条件付きアクセスでは、エンタープライズアプリケーションで設定したアクセス許可を上書きし、条件付きアクセスで設定した条件を満たさないとアクセスできないような設定できることを解説しました。

„Åæ„Åü„ÄÅÊù°‰ª∂‰ªò„Åç„Ç¢„Ç؄Ǫ„Çπ„Åß„ÅØÊßò„ÄÖ„Å™Êù°‰ª∂„ÇíË®≠ÂÆö„Åß„Åç„Çã„Åì„Å®„ÇíËߣ˙¨„Åó„Åæ„Åó„Åü„Åå„ÄÅÊßò„Äքř˶ʼnª∂„Å剺öÁ§æ„ÅƉ∏≠„Å´„ÅÇ„Çã„Å®„ÄÅ„Åù„ÅÆ˶ʼnª∂„ÇíÊ∫Ä„Åü„Åô„Çà„ÅÜ„Å´„ÅÇ„Çå„Åì„Çå„Å®Êù°‰ª∂‰ªò„Åç„Ç¢„Ç؄Ǫ„Çπ„ÅÆ„Éù„É™„Ç∑„ɺ„Çí‰ΩúÊàê„Åó„Ŷ„Åó„Åæ„ÅÑ„ÄÅÁµêÊûúÁöÑ„Å´‰Ωï„ÅåÈÅ©ÁÅï„Çå„Çã„Åã„Çè„Åã„Çâ„Å™„ÅÑÁä∂ÊÖã„Å´„Å™„Çä„Åæ„Åô„ÄÇÁâπ„Å´Êù°‰ª∂‰ªò„Åç„Ç¢„Ç؄Ǫ„Çπ„Å߉Ωú„Çâ„Çå„Åü˧áÊï∞„ÅÆ„Éù„É™„Ç∑„ɺ„Å´„ÅØÂÑ™ÂÖàÈÝ܉Ωç„Åå„Å™„ÅÑ„ÅÆ„Åß„ÄÅ„Å©„Å°„Çâ„ÇÇÈÅ©ÁÅï„Çå„Ŷ„Åó„Åæ„ÅÑ„ÄÅÈÅ©Áî®ÁµêÊûú„Çí‰∫àÊ∏¨„Åô„Çã„Åì„Å®„ÅØÈõ£„Åó„Åè„Å™„Çä„Åæ„Åô„ÄÇ

そこで、条件付きアクセスのポリシーを作成するときには、次のようにポリシーを分類し、運用するような工夫をするとよいでしょう。

・管理者に適用するポリシー

ÁÆ°ÁêÜËÄÖ„ÅØ„Ç¢„Éó„É™„ÇíÂïè„Çè„Åö„ÄÅÈ´ò„ÅфǪ„Ç≠„É•„É™„ÉÜ„Ç£„ɨ„Éô„É´„ÇíʱDŽÇÅ„Çâ„Çå„Åæ„Åô„ÄÇ„Åù„ÅÆ„Åü„ÇÅ„ÄÅÊù°‰ª∂„Çí„Äå„ɶ„ɺ„Ç∂„ɺ = ÁÆ°ÁêÜËÄÖ„Äç„Å®„ÅÝ„ÅëË®≠ÂÆö„Åó„Åü„Éù„É™„Ç∑„ɺ„Çí‰ΩúÊàê„Åó„Äŧö˶ÅÁ¥ÝË™çË®º„ÇíÊúâÂäπ„Å´„Åô„Çã„Çà„ÅÜ„Å´Ë®≠ÂÆö„Åó„Åæ„Åô„ÄÇ„Å°„Å™„Åø„Å´„Åì„ÅÆÊù°‰ª∂„ÇíË®≠ÂÆö„Åó„Åü„Éù„É™„Ç∑„ɺ„ÅØBaseline Policy„Å®„Åó„ŶÊó¢ÂÆö„ÅßÁî®ÊÑè„Åï„Çå„Ŷ„ÅÑ„Åæ„Åô„ÄÇ

・一般ユーザーに対するポリシー

„Ç¢„Ç؄Ǫ„Çπ„Åô„Çã„ÇØ„É©„Ƕ„Éâ„Ç¢„Éó„É™„ÇíÂïè„Çè„Åö„Äʼn∏ÄË਄ɶ„ɺ„Ç∂„ɺÂÖ®‰Ωì„Å´ÂØæ„Åó„Ŷˮ≠ÂÆö„Åó„Åü„Éù„É™„Ç∑„ɺ„Åå„ÅÇ„ÇãÂÝ¥Âêà„ÅØ„ÄÅ„Éù„É™„Ç∑„ɺ„ÇíÁã¨Á´ã„Åó„Ŷ„Å≤„Å®„ŧ‰ΩúÊàê„Åó„Åæ„Åô„Äljæã„Åà„Å∞„ÄÅ„Éâ„É°„ǧ„É≥„Å´ÂèÇÂäÝ„Åó„Ŷ„ÅÑ„Çã„Å®„Åç„ÅÝ„Åë„Ç¢„Ç؄Ǫ„Çπ„ÇíË®±ÂèØ„Åô„Çã„ÄÅIntune„Å´ÁôªÈå≤„Åï„Çå„Ŷ„ÅÑ„Çã„Éá„Éê„ǧ„Çπ„ÅÝ„Åë„Ç¢„Ç؄Ǫ„Çπ„ÇíË®±ÂèØ„Åô„Çã„ÄÅ„Å™„Å©„ÅÆË®≠ÂÆö„Åå„Åì„Çå„Å´ÂΩì„Åü„Çä„Åæ„Åô„ÄÇ

・Office 365に適用するポリシー

Office 365„ÅÆÂÝ¥Âêà„ÄÅ„Éñ„É©„Ƕ„Ç∂„ɺ„Åã„Çâ„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„Å´„Ç¢„Ç؄Ǫ„Çπ„Åô„Çã„ÅÝ„Åë„Åß„Å™„Åè„ÄÅÊßò„ÄÖ„Å™„ÇØ„É©„ǧ„Ç¢„É≥„Éà„Ç¢„Éó„É™„DZ„ɺ„Ç∑„Éß„É≥„Åã„Çâ„Ç¢„Ç؄Ǫ„Çπ„Åó„Åü„Çä„ÄÅ„É¢„Éê„ǧ„É´„Éá„Éê„ǧ„Çπ„Åß„ÅÇ„Çå„Å∞Exchange ActiveSync„Å®Â뺄Å∞„Çå„Çã„Éó„É≠„Éà„Ç≥„É´„Çí‰Ωø„Å£„Ŷ„Ç¢„Ç؄Ǫ„Çπ„Åô„Çã„Åì„Å®„ÇÇ„ÅÇ„Çã„Åß„Åó„Çá„ÅÜ„ÄÇÊù°‰ª∂‰ªò„Åç„Ç¢„Ç؄Ǫ„Çπ„Åß„ÅØ„ÄÅË®±ÂèØ/ÊãíÂ궄ÅÆË®≠ÂÆö„Å´„ÅÇ„Çã[„Ç¢„Ç؄Ǫ„ÇπÊ®©„ÅƉªò‰∏é] – [ÊâøË™ç„Åï„Çå„Åü„ÇØ„É©„ǧ„Ç¢„É≥„Éà„Ç¢„Éó„É™„ÅåÂøÖ˶ńÅß„Åô]„ÇíÊúâÂäπ„Å´„Åô„Çå„Å∞„ÄÅOffice 365„Å´„Ç¢„Ç؄Ǫ„Çπ„Åô„Çã„Å®„Åç„ÅØ„ÄÅ[ÊâøË™ç„Åï„Çå„Åü„ÇØ„É©„ǧ„Ç¢„É≥„Éà„Ç¢„Éó„É™„ÅåÂøÖ˶ńÅß„Åô]„ÅßÂÆö„ÇÅ„Çâ„Çå„ÅüOffice 365ÁÅÆ„ÇØ„É©„ǧ„Ç¢„É≥„Éà„Ç¢„Éó„É™„ÇíÂà©ÁÅó„Å™„Åë„Çå„Å∞„Å™„Çâ„Å™„ÅÑ„Å®„ÅÑ„ÅÜÊù°‰ª∂„ÇíË®≠ÂÆö„Åß„Åç„Åæ„Åô(„Ç¢„Éó„É™‰∏Ä˶߄Ŵ„ŧ„ÅфŶ„ÅØ„Éû„ǧ„ÇØ„É≠„ÇΩ„Éï„Éà„ÅÆWeb„ǵ„ǧ„Éà

https://docs.microsoft.com/ja-jp/azure/active-directory/conditional-access/technical-reference#approved-client-app-requirement„ÇíÂèÇÁÖß„Åó„Ŷ„Åè„ÅÝ„Åï„ÅÑ)„ÄÇ„Åó„Åã„Åó„ÄÅ„Åì„ÅÆ„Çà„ÅÜ„Å™„Éù„É™„Ç∑„ɺ„ÅØOffice 365„Åß„Åó„Åã‰Ωø„Çè„Å™„ÅÑ„ÇÇ„ÅÆ„Å™„ÅÆ„Åß„ÄÅOffice 365ÁÅÆ„Éù„É™„Ç∑„ɺ„Å®„Åù„Ç剪•Â§ñ„ÅÆ„Ç¢„Éó„É™ÁÉù„É™„Ç∑„ɺ„ÅØÂàÜ„Åë„ŶÈÅãÁÅó„Åæ„Åô„ÄÇ

・Office 365以外に適用するポリシー

Office 365‰ª•Â§ñ„ÅÆ„ÇØ„É©„Ƕ„Éâ„Ç¢„Éó„É™„Å´ÂØæ„Åó„Ŷˮ≠ÂÆö„Åô„ÇãÊù°‰ª∂„Åå„ÅÇ„ÇãÂÝ¥Âêà„ÅØÁã¨Á´ã„Åó„Åü„Éù„É™„Ç∑„ɺ„Çí‰ΩúÊàê„Åó„ÄÅË®≠ÂÆö„Åó„Åæ„Åô„Äljæã„Åà„Å∞„ÄÅWorkday„ÅÆ„Çà„ÅÜ„Å™‰∫∫‰∫ãÁ≥ª„ÇØ„É©„Ƕ„Éâ„Ç¢„Éó„É™„ÅØÁ§æÂÜÖ„Åã„Çâ„ÅÆ„Ç¢„Ç؄Ǫ„Çπ„ÅÆ„ÅøË®±ÂèØ„Åô„Çã„ÄÅ„ÅÆ„Çà„ÅÜ„Å™„Éã„ɺ„Ç∫„Åå„ÅÇ„ÇãÂÝ¥Âêà„ÅØ„Åì„Åì„ÅßË®≠ÂÆö„Åó„Åæ„Åô„ÄÇ

・ポリシーを設定しないユーザー

最後に、条件付きアクセスを設定するときに気を付けたいポイントをひとつ。

„Éù„É™„Ç∑„ɺ„ÅÆÂØæ˱°„Å®„Å™„Çã„ɶ„ɺ„Ç∂„ɺ/„Ç∞„É´„ɺ„Éó„Å´„Äå„Åô„Åπ„Ŷ„ÅƄɶ„ɺ„Ç∂„ɺ„Äç„ÅØÈÅ∏Êäû„Åó„Å™„ÅÑ„Åß„Åè„ÅÝ„Åï„ÅÑ„ÄÇ„Äå„Åô„Åπ„Ŷ„ÅƄɶ„ɺ„Ç∂„ɺ„Äç„Å´ÈÅ©ÁÅó„Åü„Éù„É™„Ç∑„ɺ„ÅÆË®≠ÂÆö„ÅåÈñìÈÅï„Å£„Ŷ„ÅÑ„ÅüÂÝ¥Âêà„ÄÅ„ÅÝ„Çå„ÇÇ„Ç¢„Ç؄Ǫ„Çπ„Åß„Åç„Å™„Åè„Å™„ÇãÂïèÈ°å„Åå˵∑„Åç„Çã„Åã„Çâ„Åß„Åô„ÄÇ„Åô„Åπ„Ŷ„ÅƄɶ„ɺ„Ç∂„ɺ„ÇíÂØæ˱°„Å®„Åó„Åü„ÅÑÂÝ¥Âêà„ÅØ„ÄÅÂøÖ„Åö‰æã§ñ„Å®„Å™„Çã„ɶ„ɺ„Ç∂„ɺ(„ŧ„Åæ„ÇäÁÑ°Êù°‰ª∂„Å´„Ç¢„Ç؄Ǫ„Çπ„Åß„Åç„Çã„ɶ„ɺ„Ç∂„ɺ)„ÇíË®≠ÂÆö„Åó„Äʼn∏á„Åå‰∏Ä„ÅƉ∫ãÊÖã„Å´ÂÇô„Åà„Çã„Çà„ÅÜ„Å´„Åó„Ŷ„Åè„ÅÝ„Åï„ÅÑ„ÄÇ„Å°„Å™„Åø„Å´‰æã§ñ„Å®„Å™„Çã„ɶ„ɺ„Ç∂„ɺ„ÅÆ„Åì„Å®„ÇíBreak Glass„Ç¢„Ç´„Ƕ„É≥„Éà„Å®Â뺄Å≥„Åæ„Åô„ÄÇBreak Glass„Ç¢„Ç´„Ƕ„É≥„Éà„ÅÆÈÅãÁî®ÊñπÊ≥ï„Å´„ŧ„ÅфŶ„ÅÆË©≥Á¥∞„ÅØ„Éû„ǧ„ÇØ„É≠„ÇΩ„Éï„Éà„ÅÆWeb„ǵ„ǧ„Éà(https://docs.microsoft.com/ja-jp/azure/active-directory/users-groups-roles/directory-emergency-access)„ÇíÂèÇËÄÉ„Å´„Åó„Ŷ„Åè„ÅÝ„Åï„ÅÑ„ÄÇ

条件付きアクセスはポリシーをいくつも設定していくと、複雑化し、最終的に適用される設定がわかりにくくなってしまいます。そのため、上記のようにいくつかのカテゴリを作成し、それに沿って必要な設定をポリシーに埋めていくような運用を行うとよいでしょう。

Êݙº艺öÁ§æ„ÇΩ„Éï„Ç£„Ç¢„Éç„ÉÉ„Éà„É؄ɺ„ÇØÊâıû„ÄDŽǧ„É≥„Çø„ɺ„Éç„ÉÉ„Éà„ǵ„ɺ„Éì„Çπ„Éó„É≠„Éê„ǧ„ÉÄ„Åß„ÅÆÊ•≠ÂãôÁµåÈ®ì„ÇíÁµå„Ŷ„ÄÅ1997Âπ¥„Çà„Çä„Éû„ǧ„ÇØ„É≠„ÇΩ„Éï„ÉàË™çÂÆö„Éà„ɨ„ɺ„Éä„ɺ„Å®„Åó„Ŷ„ǧ„É≥„Éï„É©Âü∫Áõ§„Å´Èñ¢„Çè„Çã„Éà„ɨ„ɺ„Éã„É≥„Ç∞ÂÖ®Ë਄ÇíÊãÖÂΩì„ÄÇAzure AD„Çí‰∏≠ÂøÉ„Å®„Åó„Åü„Éà„ɨ„ɺ„Éã„É≥„Ç∞„ÅÆÁôªÂ£á„ÇÑ„Éà„ɨ„ɺ„Éã„É≥„Ç∞„Ç≥„ɺ„Çπ„ÅÆÈñãÁô∫„Å´Âæì‰∫ã„Åô„Çã„ÅÝ„Åë„Åß„Å™„Åè„ÄÅ„Éñ„É≠„Ç∞Á≠â„ÅÆ„Ç≥„Éü„É•„Éã„É܄ǣʥªÂãï„ÇÇË©ï‰æ°„Åï„Çå„ÄÅ2006Âπ¥„Åã„ÇâAzure AD/Active Directory„ÅÆÂàÜÈáé„Å´„Åä„Åë„ÇãMicrosoft MVP„Çí12Âπ¥ÈÄ£Á∂ö„ÅßÂèóË≥û„Åô„Çã„ÄÇ

主な著作に『ひと目でわかるAzure Information Protection』 (日経BP)、『徹底攻略MCP問題集 Windows Server 2016』 (インプレスジャパン)、『ひとり情シスのためのWindows Server逆引きデザインパターン』 (エクスナレッジ) など。

▼▼ 過去記事はこちら ▼▼

第9回 クラウドサービスへのアクセス制御(1)【MicrosoftのMVP解説!Azure ADの虎の巻】

第10回 クラウドサービスへのアクセス制御(2)【MicrosoftのMVP解説!Azure ADの虎の巻】

▼▼ 別シリーズのブログ記事もチェック! ▼▼

【MicrosoftのMVP解説!Active Directoryのハウツー読本】第1回 Active Directoryの必要性

„Éï„Ç£„ɺ„Éâ„Éê„ÉÉ„ÇØ„Éï„Ç©„ɺ„ÉÝ

ÂΩì„ǵ„ǧ„Éà„ÅßʧúË®º„Åó„Ŷ„Ū„Åó„ÅÑ„Åì„Å®„ÄÅË®ò‰∫ã„Å´„Åó„Ŷ„Ū„Åó„ÅÑÈ°åÊùê„Å™„Å©„ÅÇ„Çä„Åæ„Åó„Åü„Çâ„Äʼnª•‰∏ã„ÅÆ„Éï„Ç£„ɺ„Éâ„Éê„ÉÉ„ÇØ„Éï„Ç©„ɺ„ÉÝ„Çà„Çä„ÅäÊ∞ó軽に„ÅäÁü•„Çâ„Åõ„Åè„ÅÝ„Åï„ÅÑ„ÄÇ