Reading Time: 1 minutes

ÂâçÂõû„ÄÅÊù°‰ª∂‰ªò„Åç„Ç¢„Ç؄Ǫ„Çπ„Çí‰Ωø„Å£„Ŷ„ÄÅAzure ADÁµåÁÅß„Ç¢„Ç؄Ǫ„Çπ„Åô„Çã„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„Å∏„ÅÆ„Ç¢„Ç؄Ǫ„ÇπÂà∂Âæ°„ÇíË°å„ÅÜÊñπÊ≥ï„Å´„ŧ„ÅфŶËߣ˙¨„Åó„Åæ„Åó„Åü„ÄÇÂÖ∑‰ΩìÁöÑ„Å´„ÅØOSÁ®ÆÈ°û„Å´Âü∫„Å•„ÅфŶ„Ç¢„Ç؄Ǫ„ÇπÂà∂Âæ°„ÇíË°å„ÅÜÊñπÊ≥ï„ÇíËߣ˙¨„Åó„Åæ„Åó„Åü„Åå„ÄÅ„Åù„ÅƄŪ„Åã„Å´„ÇÇÊßò„ÄÖ„Å™Êù°‰ª∂„Çí„ÇÇ„Å®„Å´„Ç¢„Ç؄Ǫ„ÇπÂà∂Âæ°„Åå„Åß„Åç„Çã„ÅÆ„Åß„ÄʼnªäÂõû„ÅØ„Åù„ÅƉ∏≠„Åß„ÇÇ„Éã„ɺ„Ç∫„ÅåÈ´ò„ÅÑ„ÄʼnºöÁ§æÊîØÁµ¶„ÅÆ„Éá„Éê„ǧ„Çπ„Åã„Çâ„Ç¢„Ç؄Ǫ„Çπ„Åó„Åü„Å®„Åç„ÅÝ„Åë„ÇíË®±ÂèØ„Åô„Çã„ÄÅ„Å®„ÅÑ„ÅÜË®≠ÂÆö„Å´„ŧ„ÅфŶ„Åø„Ŷ„ÅÑ„Åç„Åæ„Åô„ÄÇ

ÂâçÂõû„ÅÆ„Åä„Åï„Çâ„ÅÑ„Åß„Åô„Åå„ÄÅÊù°‰ª∂‰ªò„Åç„Ç¢„Ç؄Ǫ„Çπ„Åß„Å؄ɶ„ɺ„Ç∂„ɺ/„Ç∞„É´„ɺ„Éó„ÄÅ„ÇØ„É©„Ƕ„Éâ„Ç¢„Éó„É™„ÄÅÊù°‰ª∂„Çí„Åù„Çå„Åû„ÇåË®≠ÂÆö„Åó„ÄÅ„Åô„Åπ„Ŷ„ÅÆÊù°‰ª∂„Å´ÂêàË᥄Åó„ÅüÂÝ¥Âêà„Å´ÊãíÂ궄Åô„Çã„ÄÅ„Åæ„Åü„ÅØÊù°‰ª∂‰ªò„Åç„ÅßË®±ÂèØ„Åô„Çã„ÄÅ„Å®„ÅÑ„ÅÜË®≠ÂÆö„ÇíË°å„ÅÜ„ÇÇ„ÅÆ„Åß„Åó„Åü„ÄÇÂâçÂõû„ÅØ„ÄåWindows„Åæ„Åü„ÅØiOS‰ª•Â§ñ„ÅÆOS„Åã„Çâ„ÅÆ„Ç¢„Ç؄Ǫ„Çπ„ÇíÊãíÂ궄Åô„Çã„Äç„Å®„ÅÑ„ÅÜË®≠ÂÆö„ÇíË°å„ÅÑ„Åæ„Åó„Åü„Åå„ÄÅ„Åù„ÅÆÂÝ¥Âêà„ÄÅÊù°‰ª∂„Åß„ÄåWindows„Åæ„Åü„ÅØiOS‰ª•Â§ñ„ÅÆOS„Äç„ÄÅË®±ÂèØ/ÊãíÂ궄ÅÆÈÝÖÁõÆ„Åß„ÄåÊãíÂ궄Äç„Å®„ÅÑ„ÅÜË®≠ÂÆö„ÇíË°å„ÅÑ„Åæ„Åó„Åü„ÄÇ

Êù°‰ª∂‰ªò„Åç„Ç¢„Ç؄Ǫ„Çπ„ÅÆ„Åä„Åï„Çâ„ÅÑ„ÇíË∏è„Åæ„Åà„Ŷ‰ªäÂõû„ÅØ„Ä剺öÁ§æ„ÅßÊîØÁµ¶„Åó„Ŷ„ÅÑ„Çã„Éá„Éê„ǧ„Çπ„Åã„Çâ„Ç¢„Ç؄Ǫ„Çπ„Åó„ÅüÊôÇ„ÅÝ„ÅëË®±ÂèØ„Åô„Çã„Äç„Å®„ÅÑ„ÅÜË®≠ÂÆö„ÇíË°å„ÅÑ„Åæ„Åô„ÄÇ„Åì„ÅÆ„Çà„ÅÜ„Å™Êù°‰ª∂„ÇíË®≠ÂÆö„Åô„ÇãÂÝ¥Âêà„ÄÅÊúÄÂàù„Å´„Ä剺öÁ§æÊîØÁµ¶„ÅÆ„Éá„Éê„ǧ„Çπ„Äç„ÇíÂÆöÁæ©„Åó„Å™„Åë„Çå„Å∞„Å™„Çä„Åæ„Åõ„Çì„ÄÇÊù°‰ª∂‰ªò„Åç„Ç¢„Ç؄Ǫ„Çπ„Åß„ÅØ„ÄÅʨ°„ÅÆ2„ŧ„ÅÆÊñπÊ≥ï„Åß„Ä剺öÁ§æÊîØÁµ¶„ÅÆ„Éá„Éê„ǧ„Çπ„Äç„ÇíÂÆöÁæ©„Åß„Åç„Åæ„Åô„ÄÇ

・ Microsoft Intuneに登録されているデバイス

„ɪ „Ç™„É≥„Éó„ɨ„Éü„Çπ„ÅÆActive Directory„Éâ„É°„ǧ„É≥„Å´ÂèÇÂäÝ„Åó„Ŷ„ÅÑ„Çã„Éá„Éê„ǧ„Çπ

„Å©„Å°„Çâ„ÅÆÂÝ¥Âêà„ÇÇÂÄã‰∫∫ÊâÄÊúâ„ÅÆ„Éá„Éê„ǧ„Çπ„Åß„ÅÇ„Çå„Å∞„ÄÅ„Åì„Çå„Çâ„ÅÆÊù°‰ª∂„Å´ÂΩì„Ŷ„ÅØ„Åæ„Çã„Åì„Å®„ÅØ„Å™„ÅÑ„Å®ÊÄù„ÅÑ„Åæ„Åô„ÄÇ„Åß„Åô„ÅÆ„Åß„ÄʼnºöÁ§æÊîØÁµ¶„ÅÆ„Éá„Éê„ǧ„Çπ„Å®„Åó„Åæ„Åó„Çá„ÅÜ„ÄÅ„Å®ÂÆöÁæ©„Åó„Ŷ„ÅÑ„Åæ„Åô„ÄÇ„Åì„Çå„Çâ„ÅÆË®≠ÂÆö„ÅØÊù°‰ª∂‰ªò„Åç„Ç¢„Ç؄Ǫ„Çπ„ÅÆË®±ÂèØ/ÊãíÂ궄ÇíË®≠ÂÆö„Åô„ÇãÁîªÈù¢„Åã„Çâ[„Ç¢„Ç؄Ǫ„ÇπÊ®©„ÅƉªò‰∏é]„ÇíÈÅ∏Êäû„Åó„Ŷ˰å„ÅÑ„Åæ„Åô„ÄÇ

Microsoft Intune„Å´ÁôªÈå≤„Åï„Çå„Ŷ„ÅÑ„Çã„Éá„Éê„ǧ„Çπ„Åß„ÅÇ„Çå„Å∞„Ç¢„Ç؄Ǫ„Çπ„ÇíË®±ÂèØ„Åô„ÇãÂÝ¥Âêà„ÅØ[„Éá„Éê„ǧ„Çπ„ÅØÊ∫ñÊãÝ„Åó„Ŷ„ÅÑ„Çã„Å®„Åó„Ŷ„Éû„ɺ„ÇØÊ∏à„Åø„Åß„ÅÇ„ÇãÂøÖ˶ńÅå„ÅÇ„Çä„Åæ„Åô]„ÇíÈÅ∏Êäû„Åó„ÄÅ„Ç™„É≥„Éó„ɨ„Éü„Çπ„ÅÆActive Directory„Éâ„É°„ǧ„É≥„Å´ÂèÇÂäÝ„Åó„Ŷ„ÅÑ„Çã„Éá„Éê„ǧ„Çπ„Åß„ÅÇ„Çå„Å∞„Ç¢„Ç؄Ǫ„Çπ„ÇíË®±ÂèØ„Åô„ÇãÂÝ¥Âêà„ÅØ[„Éè„ǧ„Éñ„É™„ÉÉ„Éâ Azure AD ÂèÇÂäÝÊ∏à„Åø„ÅÆ„Éá„Éê„ǧ„Çπ„ÅåÂøÖ˶Å]„ÇíÈÅ∏Êäû„Åó„Åæ„Åô„ÄÇ

„Åì„Çå„Çâ„ÅÆË®≠ÂÆö„ÅØ„ÄÅÂçòÁ¥î„Å´„ÉÅ„Çß„ÉÉ„ÇØ„Éú„ÉÉ„ÇØ„Çπ„Å´„ÉÅ„Çß„ÉÉ„ÇØ„Ç퉪ò„Åë„Çã„ÅÝ„Åë„Åß„Å™„Åè„ÄÅÂêåÊôÇ„Å´Ë°å„Çè„Å™„Åë„Çå„Å∞„Å™„Çâ„Å™„ÅÑË®≠ÂÆö„ÇÇ„ÅÇ„Çã„ÅÆ„Åß„ÄÅÈÝÜÁŴÁ¢∫Ë™ç„Åó„Ŷ„ÅÑ„Åç„Åæ„Åó„Çá„ÅÜ„ÄÇ

‚ñÝ Microsoft Intune„Å´ÁôªÈå≤„Åï„Çå„Ŷ„ÅÑ„Çã„Éá„Éê„ǧ„Çπ

Microsoft Intune„Å®„ÅØ„É¢„Éê„ǧ„É´„Éá„Éê„ǧ„ÇπÁÆ°ÁêÜ„ÅÆ„Åü„ÇÅ„ÅÆ„ÇØ„É©„Ƕ„Éâ„ǵ„ɺ„Éì„Çπ„Åß„ÄÅiOS„ÇÑAndroid„Å™„Å©„ÅÆ„Éá„Éê„ǧ„Çπ„ÅØ„ÇÇ„Å°„Çç„Çì„ÄÅWindows 10„Éá„Éê„ǧ„Çπ„ÇÇÁÆ°ÁêÜ„Åß„Åç„Çã„ǵ„ɺ„Éì„Çπ„Åß„Åô„ÄÇMicrosoft Intune„Åß„ÅØ„Éá„Éê„ǧ„Çπ„ÅåÁôªÈå≤„Åï„Çå„Çã„Å®„ÄÅ„Åù„ÅÆÊÉÖÂݱ„ÇíAzure AD„Å®ÂÖ±Êúâ„Åô„Çã„Åü„ÇÅ„ÄÅÊé•Á∂ö„Åó„Ŷ„Åç„Åü„Éá„Éê„ǧ„Çπ„ÅåIntune„Å´ÁôªÈå≤„Åï„Çå„Ŷ„ÅÑ„Çã„Éá„Éê„ǧ„Çπ„Åß„ÅÇ„Çã„ÅãÁ¢∫Ë™ç„Åß„Åç„Çã„Çà„ÅÜ„Å´„Å™„Å£„Ŷ„ÅÑ„Åæ„Åô„ÄÇ

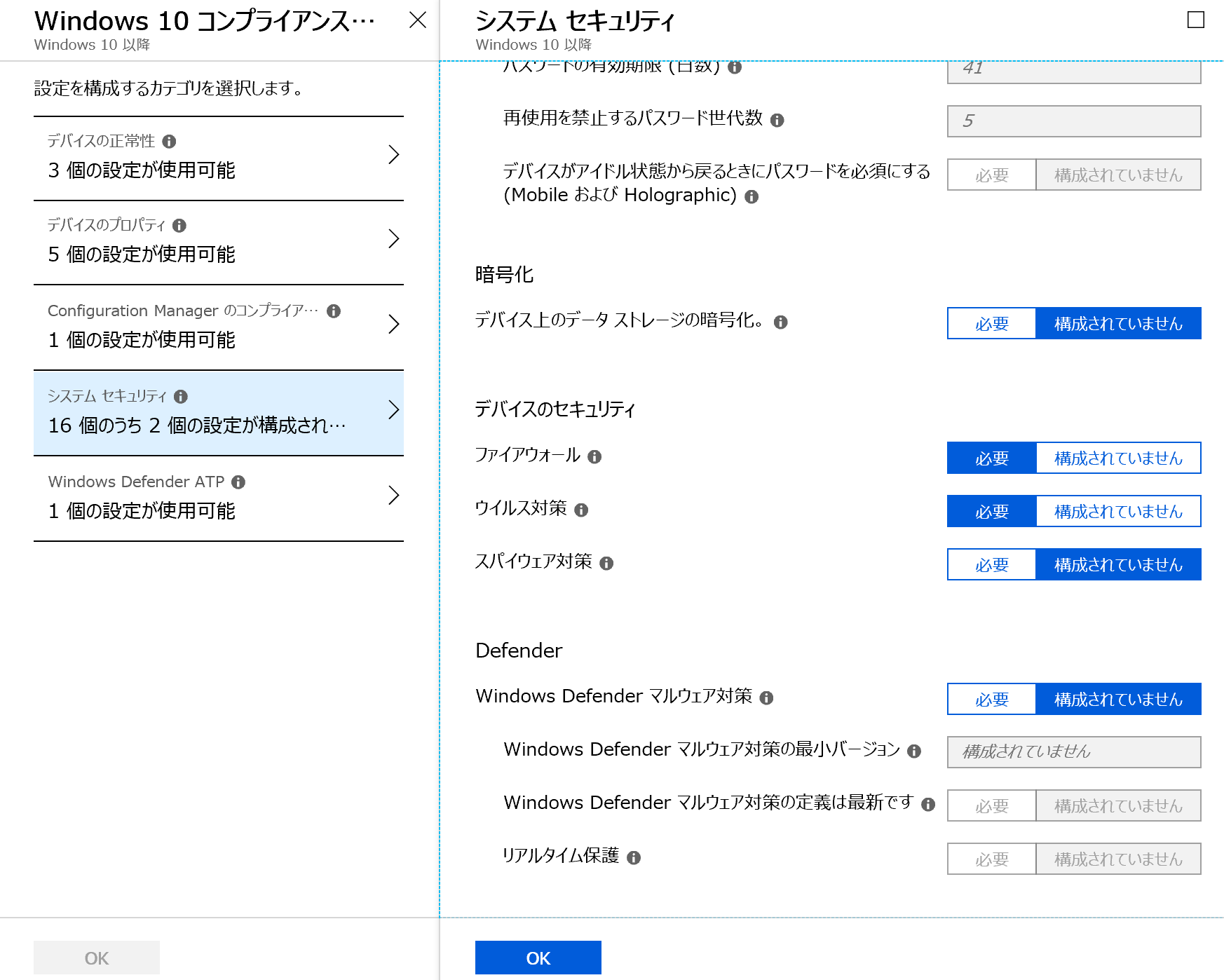

„Åó„Åã„Åó„ÄÅÊù°‰ª∂‰ªò„Åç„Ç¢„Ç؄Ǫ„Çπ„Åß„ÅØIntune„Å´„Éá„Éê„ǧ„Çπ„ÅåÁôªÈå≤„Åï„Çå„Ŷ„ÅÑ„Çã„ÅÝ„Åë„Åß„Å™„Åè„ÄÅ„Ç≥„É≥„Éó„É©„ǧ„Ç¢„É≥„Çπ„Éù„É™„Ç∑„ɺ„Å®Â뺄Å∞„Çå„ÇãË®≠ÂÆö„Å´Ê∫ñÊãÝ„Åó„Ŷ„ÅÑ„ÇãÂøÖ˶ńÅå„ÅÇ„Çä„Åæ„Åô„ÄÇ„Ç≥„É≥„Éó„É©„ǧ„Ç¢„É≥„Çπ„Éù„É™„Ç∑„ɺ„ÅØIntune„ÅƉ∏≠„ÅßÊßãÊàêÂèØËÉΩ„Å™„Éá„Éê„ǧ„ÇπÁÆ°ÁêÜ„ÅÆ„Éù„É™„Ç∑„ɺʩüËÉΩ„Åß„Äʼnª•‰∏ã„ÅÆ„Çà„Å܄řˮ≠ÂÆö„ÇíË°å„ÅÜ„Åì„Å®„Åå„Åß„Åç„Åæ„Åô„ÄÇ

< 主なコンプライアンスポリシーの設定 >

・ OSが特定のバージョンであるか?

・ BitLockerによるディスク暗号化が有効であるか?

・ ファイアウォールが有効であるか?

・ ウイルス対策機能が有効であるか?

・ ウイルス対策機能のパターンファイルが最新であるか?

・ 脱獄されたデバイスであるか?

・ パスワードの文字数や文字種が会社の規定通りであるか?

・ 特定のアプリがインストールされている/されていないか?

„Åì„Çå„Çâ„ÅÆË®≠ÂÆö„ÇíÂÆöÁæ©„Åó„ÅüÂÝ¥Âêà„Å´„ÅØ„Åù„ÅÆË®≠ÂÆö„Å´Ê∫ñÊãÝ„Åó„Ŷ„ÅÑ„Çã„Éá„Éê„ǧ„Çπ„ÅÝ„Åë„ÅåÊù°‰ª∂‰ªò„Åç„Ç¢„Ç؄Ǫ„Çπ„Å´„Çà„Å£„Ŷ„Ç¢„Ç؄Ǫ„Çπ„ÇíË®±ÂèØ„Åô„Çã„Åì„Å®„Å´„Å™„Çä„Åæ„Åô„ÄÇ

„Åì„Åì„Åæ„Åß„ÅÆË©±„Çí„Åæ„Å®„ÇÅ„Çã„Å®„ÄÅMicrosoft Intune„Å´ÁôªÈå≤„Åï„Çå„Ŷ„ÅÑ„Çã„Éá„Éê„ǧ„Çπ„Åß„ÅÇ„Çã„Åì„Å®„ÇíÊù°‰ª∂„Å´„Ç¢„Ç؄Ǫ„Çπ„ÇíË®±ÂèØ„Åô„ÇãÂÝ¥Âêà„ÄÅIntune„Å´„Éá„Éê„ǧ„Çπ„ÅåÁôªÈå≤„Åï„Çå„Ŷ„ÅÑ„Çã„Åì„Å®„ÄÅIntune„ÅßË®≠ÂÆö„Åó„Åü„Ç≥„É≥„Éó„É©„ǧ„Ç¢„É≥„Çπ„Éù„É™„Ç∑„ɺ„Å´Ê∫ñÊãÝ„Åó„Ŷ„ÅÑ„Çã„Åì„Å®„ÄÅ„Åì„ÅÆ2„ŧ„ÅÆÊù°‰ª∂„Çí„ÇØ„É™„Ç¢„Åó„Åü„Å®„Åç„Å´Êù°‰ª∂‰ªò„Åç„Ç¢„Ç؄Ǫ„Çπ„Åß„ÅØ„Ç¢„Ç؄Ǫ„Çπ„ÇíË®±ÂèØ„Åô„Çã„Åì„Å®„Å´„Å™„Çä„Åæ„Åô„ÄÇ

‚ñÝ „Ç™„É≥„Éó„ɨ„Éü„Çπ„ÅÆActive Directory„Éâ„É°„ǧ„É≥„Å´ÂèÇÂäÝ„Åó„Ŷ„ÅÑ„Çã„Éá„Éê„ǧ„Çπ

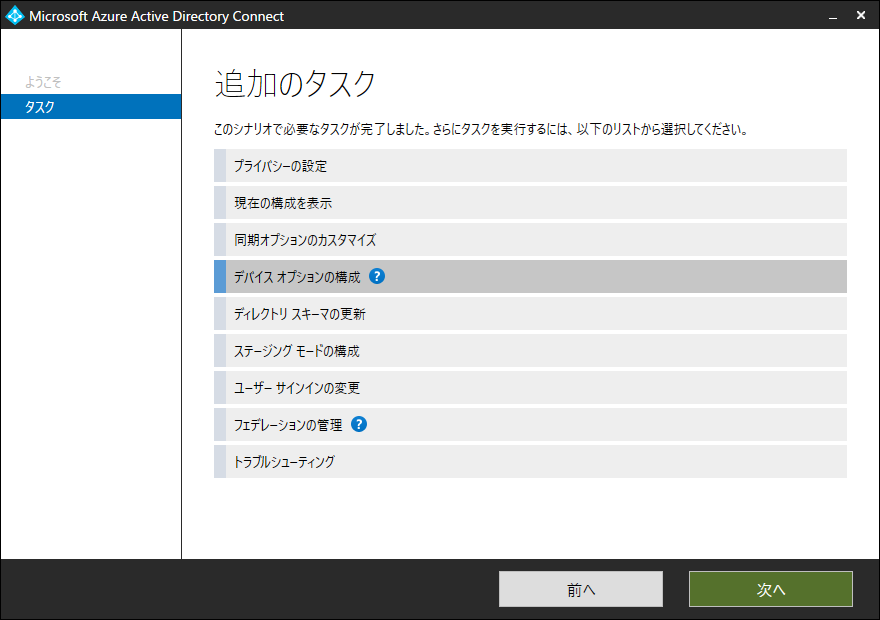

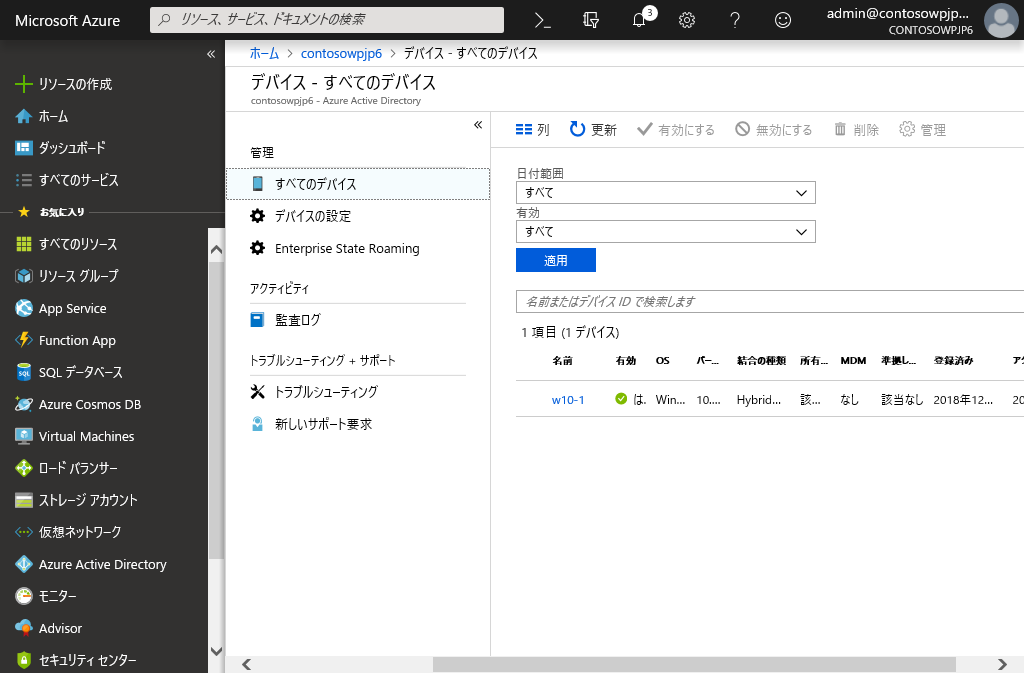

Azure AD„Åß„ÅØ„ÄÅ„Ç¢„Ç؄Ǫ„Çπ„Åô„Çã„Éá„Éê„ǧ„Çπ„Åå„Ç™„É≥„Éó„ɨ„Éü„Çπ„ÅÆActive Directory„Éâ„É°„ǧ„É≥„Å´ÂèÇÂäÝ„Åó„Ŷ„ÅÑ„Çã„Åì„Å®„ÇíË≠òÂà•„Åô„ÇãÊñπÊ≥ï„Åå„ÅÇ„Çä„Åæ„Åõ„Çì„ÄÇ„Åù„ÅÆ„Åü„ÇÅ„ÄÅAzure AD Connect „Çí‰Ωø„Å£„Ŷ„Éá„Éê„ǧ„ÇπÊÉÖÂݱ„ÇíÂêåÊúü„Åô„Çã„Åì„Å®„Å߉∫ãÂâç„Å´ÁôªÈå≤„Åó„Ŷ„Åä„Åç„Äʼn∫ãÂâçÁôªÈå≤„Åó„Åü„Éá„Éê„ǧ„Çπ„Åã„Çâ„ÅÆ„Ç¢„Ç؄Ǫ„Çπ„Åß„ÅÇ„Çã„Åã„ÉÅ„Çß„ÉÉ„ÇØ„Åô„Çã„Åì„Å®„ÅßÁ¢∫Ë™ç„Åó„Ŷ„ÅÑ„Åæ„Åô„ÄÇ„Åì„ÅÆÊ©üËÉΩ„ÇíÂà©ÁÅô„ÇãÂÝ¥Âêà„ÄÅʨ°„ÅÆ2„ŧ„ÅÆË®≠ÂÆö„ÇíË°å„ÅÑ„Åæ„Åô„ÄÇ

・Azure AD Connectでの同期設定

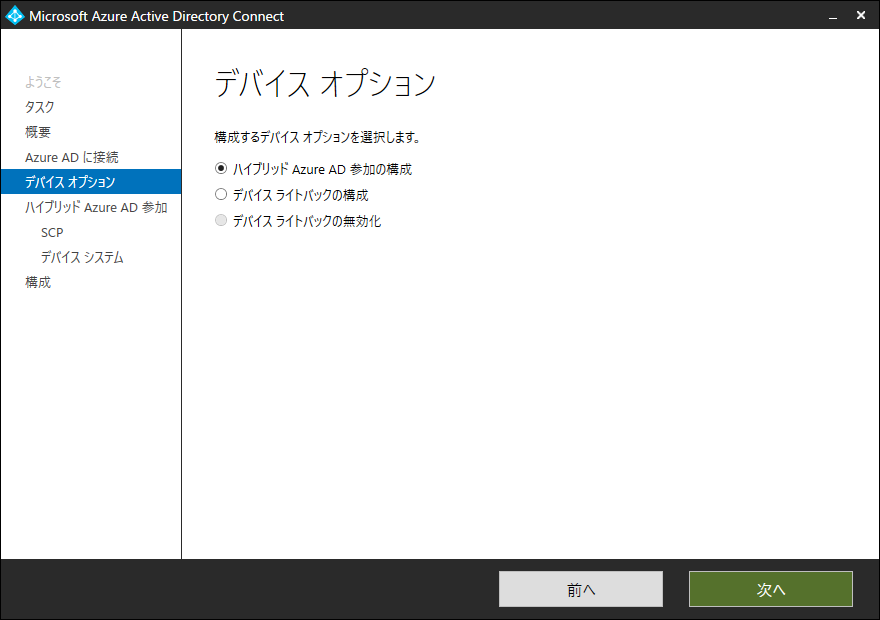

Azure AD Connect„Çí„ǧ„É≥„Çπ„Éà„ɺ„É´„Åó„Åü„ǵ„ɺ„Éê„ɺ„Åß„ÄÅ„Éá„Çπ„ÇØ„Éà„ÉÉ„Éó„Å´‰Ωú„Çâ„Çå„ÅüAzure AD Connect„ÅÆ„Ç¢„ǧ„Ç≥„É≥„Çí„ÉÄ„Éñ„É´„ÇØ„É™„ÉÉ„ÇØ„Åó„ÄńǶ„Ç£„Ç∂„ɺ„Éâ„É°„Éã„É•„ɺ„Åã„Çâ[„Éá„Éê„ǧ„Çπ„Ç™„Éó„Ç∑„Éß„É≥„ÅÆÊßãÊàê]„ÇíÈÅ∏Êäû„Åó„ÄÅ[„Éè„ǧ„Éñ„É™„ÉÉ„Éâ Azure ADÂèÇÂäÝ„ÅÆÊßãÊàê]„ÇíÈÅ∏Êäû„Åó„Åæ„Åô„ÄÇ„Åô„Çã„Å®„ÄÅ„Éá„Éê„ǧ„ÇπÊÉÖÂݱ„ÅåAzure AD„Å∏ÂêåÊúü„Åï„Çå„Çã„Çà„ÅÜ„Å´ÊßãÊàê„Åï„Çå„Åæ„Åô„ÄÇ

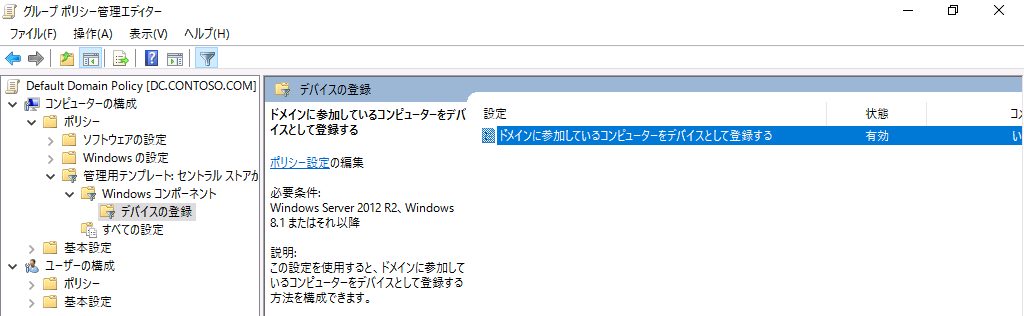

・グループポリシーによるクライアント側の設定

„Ç™„É≥„Éó„ɨ„Éü„Çπ„ÅÆActive Directory„Éâ„É°„ǧ„É≥„Åß„Ç∞„É´„ɺ„Éó„Éù„É™„Ç∑„ɺ„Ç™„Éñ„Ç∏„Çß„ÇØ„Éà(GPO)„ÇíÊñ∞˶è‰ΩúÊàê„Åó„Äʼnª•‰∏ã„ÅÆË®≠ÂÆöÈÝÖÁõÆ„ÇíÊúâÂäπ„Å´„Åó„Åæ„Åô„ÄÇ

„Ç≥„É≥„Éî„É•„ɺ„Çø„ɺ„ÅÆÊßãÊàêÔºû„Éù„É™„Ç∑„ɺԺûÁÆ°ÁêÜÁÉÜ„É≥„Éó„ɨ„ɺ„ÉàÔºûWindows„Ç≥„É≥„Éù„ɺ„Éç„É≥„ÉàÔºû„Éá„Éê„ǧ„Çπ„ÅÆÁôªÈå≤Ôºû„Éâ„É°„ǧ„É≥„Å´ÂèÇÂäÝ„Åó„Ŷ„ÅÑ„Çã„Ç≥„É≥„Éî„É•„ɺ„Çø„ɺ„Çí„Éá„Éê„ǧ„Çπ„Å®„Åó„ŶÁôªÈå≤„Åô„Çã

„Å™„Åä„ÄÅ„Åì„ÅÆË®≠ÂÆöÈÝÖÁõÆ„ÅØWindows 10ÁÅÆÁÆ°ÁêÜÁÉÜ„É≥„Éó„ɨ„ɺ„Éà„Åå„ǧ„É≥„Çπ„Éà„ɺ„É´„Åï„Çå„Ŷ„ÅÑ„Çã„Åì„Å®„ÅåÂâçÊèêÊù°‰ª∂„Å´„Å™„Çä„Åæ„Åô„ÄÇ„Éû„ǧ„ÇØ„É≠„ÇΩ„Éï„Éà„ÅÆWeb„ǵ„ǧ„Éà(https://www.microsoft.com/ja-JP/download/details.aspx?id=56880)„Åã„Çâ„Éфɺ„É´„Çí„ÉĄǶ„É≥„É≠„ɺ„Éâ„Åó„Äńǧ„É≥„Çπ„Éà„ɺ„É´„Åô„Çã„Å®„ÄÅPolicyDefinitions„Éï„Ç©„É´„ÉĄɺ„ÅåÂá∫Êù•‰∏ä„Åå„Çã„ÅÆ„Åß„ÄÅ„Éï„Ç©„É´„ÉĄɺ„Åî„Å®„Éâ„É°„ǧ„É≥„Ç≥„É≥„Éà„É≠„ɺ„É©„ɺ„ÅÆc:\windows\sysvol\domain\policies „Éï„Ç©„É´„ÉĄɺ„Å´„Ç≥„Éî„ɺ„Åó„Ŷ„Åè„ÅÝ„Åï„ÅÑ„Äljª•‰∏ä„ÅÆË®≠ÂÆö„Å´„Çà„Çä„Äʼn∏äË®ò„ÅÆGPOË®≠ÂÆöÈÝÖÁõÆ„ÅåÂà©ÁÅß„Åç„Çã„Çà„ÅÜ„Å´„Å™„Çä„Åæ„Åô„ÄÇ

„Åì„Åì„Åæ„Åß„ÅÆË®≠ÂÆö„Å´„Çà„Çä„ÄÅ„Éâ„É°„ǧ„É≥ÂèÇÂäÝ„Åó„Ŷ„ÅÑ„Çã„Éá„Éê„ǧ„Çπ„ÅÆÊÉÖÂݱ„ÅåAzureÁÆ°ÁêÜ„Éù„ɺ„Çø„É´„ÅÆ[Azure Active Directory]-[„Éá„Éê„ǧ„Çπ]-[„Åô„Åπ„Ŷ„ÅÆ„Éá„Éê„ǧ„Çπ]„Åã„ÇâÁ¢∫Ë™ç„Åß„Åç„Åæ„Åô„ÄÇ

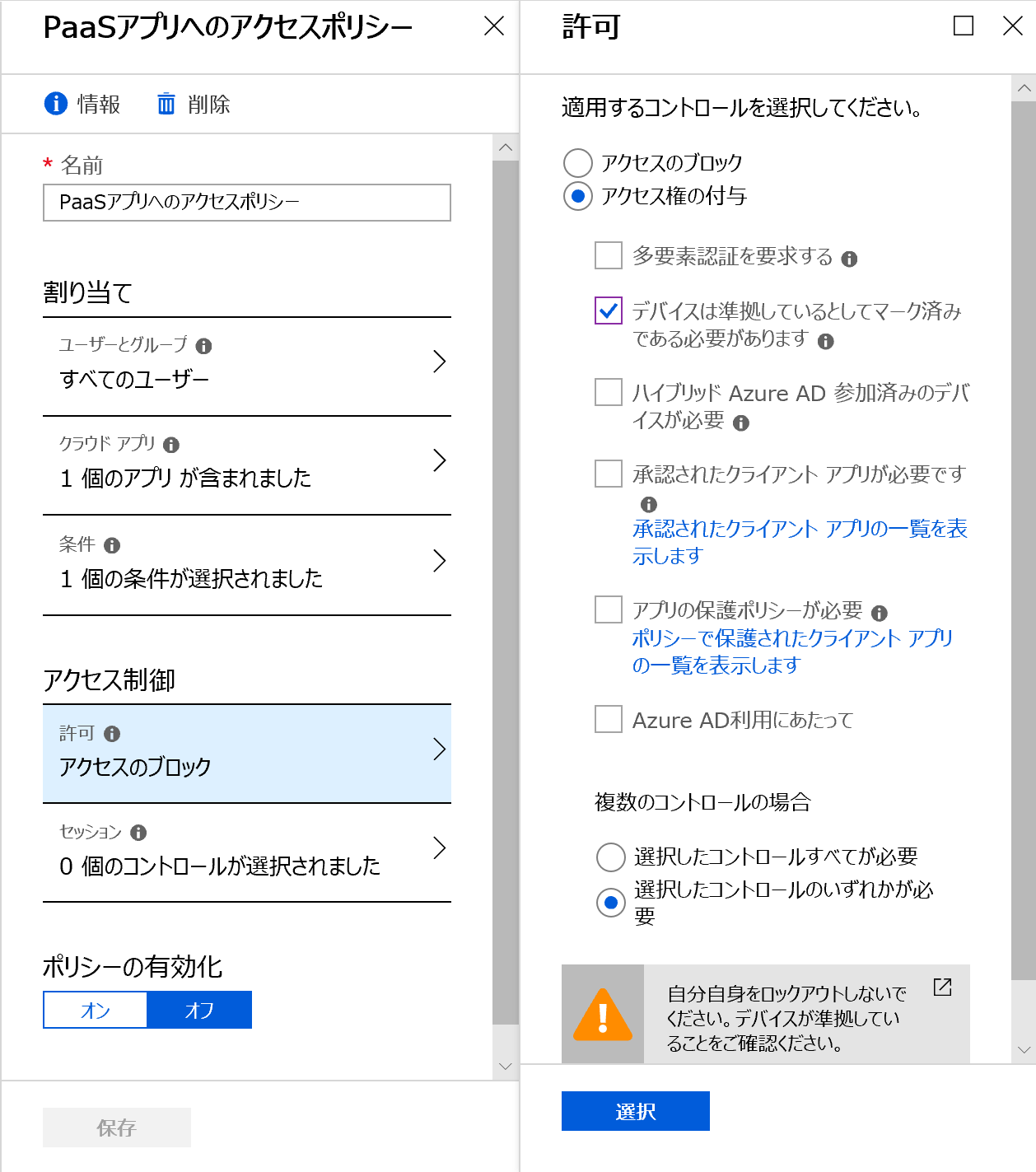

以上の設定が完了すると、条件付きアクセスがIntuneに登録されているデバイス、またはActive Directoryに登録されているデバイスを識別できるようになります。例えば、次のような条件付きアクセスポリシーを作成すると、

ユーザー/グループ:すべてのユーザー

クラウドアプリ:Webアプリケーション (第8回で作成したWebアプリを指定)

条件:なし

Ë®±ÂèØÔºöË®±ÂèØ – „Éè„ǧ„Éñ„É™„ÉÉ„Éâ Azure AD ÂèÇÂäÝÊ∏à„Åø„ÅÆ„Éá„Éê„ǧ„Çπ„ÅåÂøÖ˶Å

„Å©„ÅƄɶ„ɺ„Ç∂„ɺ„ÅåWeb„Ç¢„Éó„É™„DZ„ɺ„Ç∑„Éß„É≥„Å´„Ç¢„Ç؄Ǫ„Çπ„Åô„ÇãÂÝ¥Âêà„Åß„ÇÇ„ÄÅ„Éâ„É°„ǧ„É≥ÂèÇÂäÝ„Åó„Ŷ„ÅÑ„Çã„Éá„Éê„ǧ„Çπ„Åã„Çâ„Ç¢„Ç؄Ǫ„Çπ„Åó„Å™„ÅÑ„Å®„Ç¢„Ç؄Ǫ„Çπ„Åß„Åç„Å™„Åè„Å™„Çä„Åæ„Åô„ÄÇ

ʨ°Âõû„ÅØÊù°‰ª∂‰ªò„Åç„Ç¢„Ç؄Ǫ„Çπ„Çí‰Ωø„Å£„Åü§ö˶ÅÁ¥ÝË™çË®º„ÅÆÂà∂Âæ°„Å´„ŧ„ÅфŶÁ¥π‰ªã„Åó„Åæ„Åô„ÅÆ„Åß„ÄÅ„ÅäÊ•Ω„Åó„Åø„Å´„ÄÇ

Êݙº艺öÁ§æ„ÇΩ„Éï„Ç£„Ç¢„Éç„ÉÉ„Éà„É؄ɺ„ÇØÊâıû„ÄDŽǧ„É≥„Çø„ɺ„Éç„ÉÉ„Éà„ǵ„ɺ„Éì„Çπ„Éó„É≠„Éê„ǧ„ÉÄ„Åß„ÅÆÊ•≠ÂãôÁµåÈ®ì„ÇíÁµå„Ŷ„ÄÅ1997Âπ¥„Çà„Çä„Éû„ǧ„ÇØ„É≠„ÇΩ„Éï„ÉàË™çÂÆö„Éà„ɨ„ɺ„Éä„ɺ„Å®„Åó„Ŷ„ǧ„É≥„Éï„É©Âü∫Áõ§„Å´Èñ¢„Çè„Çã„Éà„ɨ„ɺ„Éã„É≥„Ç∞ÂÖ®Ë਄ÇíÊãÖÂΩì„ÄÇAzure AD„Çí‰∏≠ÂøÉ„Å®„Åó„Åü„Éà„ɨ„ɺ„Éã„É≥„Ç∞„ÅÆÁôªÂ£á„ÇÑ„Éà„ɨ„ɺ„Éã„É≥„Ç∞„Ç≥„ɺ„Çπ„ÅÆÈñãÁô∫„Å´Âæì‰∫ã„Åô„Çã„ÅÝ„Åë„Åß„Å™„Åè„ÄÅ„Éñ„É≠„Ç∞Á≠â„ÅÆ„Ç≥„Éü„É•„Éã„É܄ǣʥªÂãï„ÇÇË©ï‰æ°„Åï„Çå„ÄÅ2006Âπ¥„Åã„ÇâAzure AD/Active Directory„ÅÆÂàÜÈáé„Å´„Åä„Åë„ÇãMicrosoft MVP„Çí12Âπ¥ÈÄ£Á∂ö„ÅßÂèóË≥û„Åô„Çã„ÄÇ

主な著作に『ひと目でわかるAzure Information Protection』 (日経BP)、『徹底攻略MCP問題集 Windows Server 2016』 (インプレスジャパン)、『ひとり情シスのためのWindows Server逆引きデザインパターン』 (エクスナレッジ) など。

ゾーホー社員のつぶやき

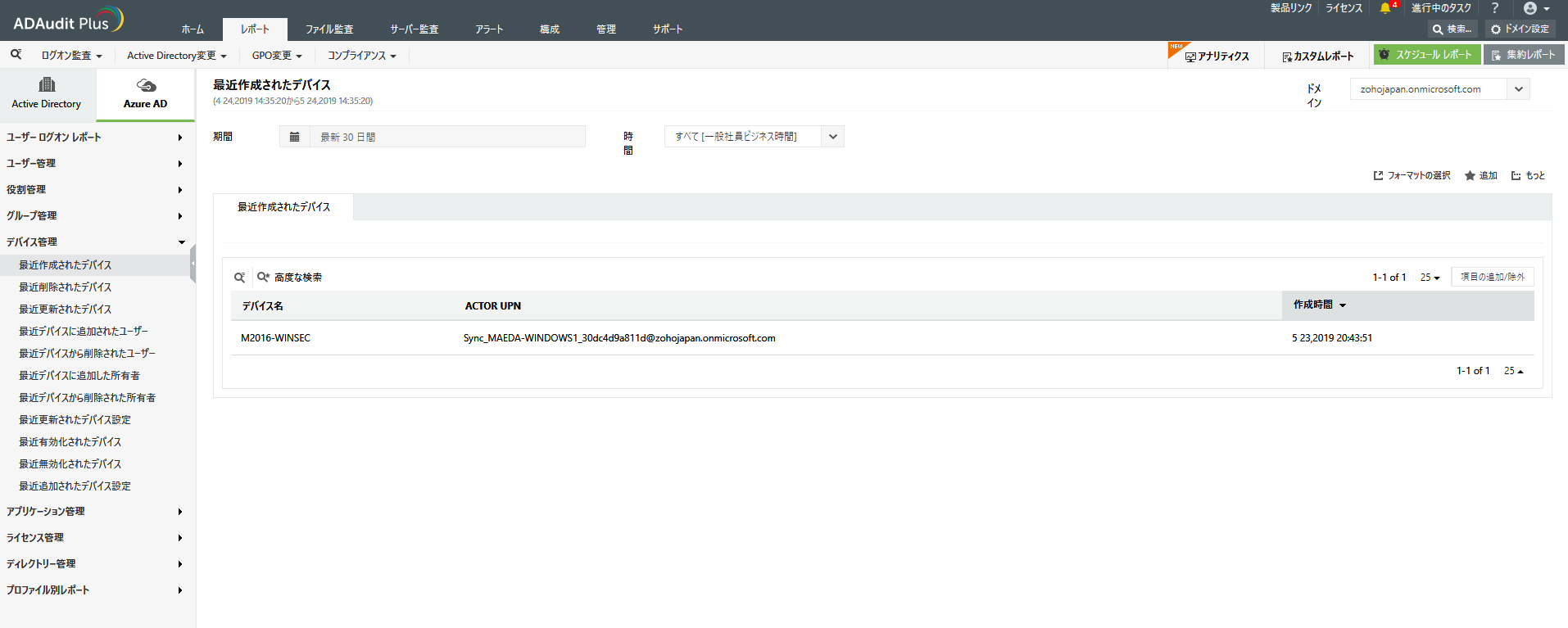

„Åì„Çì„Å´„Å°„ÅØ„ÄÅ„Çæ„ɺ„Éõ„ɺ„Ç∏„É£„Éë„É≥„ÅÆÂâçÁî∞„Åß„Åô„ÄljªäÂõû„ÅØ„ÄÅMicrosoft Intune„Å´ÁôªÈå≤„Åï„Çå„Ŷ„ÅÑ„Çã„Éá„Éê„ǧ„Çπ„Å®„ÄÅ„Ç™„É≥„Éó„ɨ„Éü„Çπ„ÅÆActive Directory„Éâ„É°„ǧ„É≥„Å´ÂèÇÂäÝ„Åó„Ŷ„ÅÑ„Çã„Éá„Éê„ǧ„Çπ„ÇíÂØæ˱°„Å®„Åó„Åü„Ç¢„Ç؄Ǫ„ÇπÂà∂Âæ°„ÅÆË®≠ÂÆöÊñπÊ≥ï„Å´„ŧ„ÅфŶÂ≠¶„Å≥„Åæ„Åó„Åü„ÄÇActive Directory„Å´ÂèÇÂäÝ„Åó„Ŷ„ÅÑ„Çã„Éá„Éê„ǧ„Çπ„ÇíÂØæ˱°„Å®„Åô„ÇãÂÝ¥Âêà„ÅØAzure AD Connect„ÅåÂà©ÁÅï„Çå„Ŷ„ÅÑ„Åæ„Åó„Åü„Åå„ÄÅManageEngine„ÅåÊèê‰æõ„Åô„Çã„ÄåADAudit Plus„Äç„Çí‰ΩøÁÅô„Çã„Å®„ÄÅ„Äå„Åфŧ„Äç„Äå„ÅÝ„Çå„Åå„Äç„Äå„Å©„ÅÆ„Éá„Éê„ǧ„Çπ„Çí„ÄçAzure AD„Å´ËøΩÂäÝ„Åó„Åü„ÅÆ„Åã„ÅåÁ∞°Âçò„Å´Á¢∫Ë™ç„Åß„Åç„Åæ„Åô„ÄÇ

‚ñÝ ADAudit Plus„Å®„ÅØ?

Active Directory„ÅÆ„É≠„Ç∞„Çí„É™„Ç¢„É´„Çø„ǧ„ÉÝ„ÅßÂèéÈõÜ„Åó„Ŷ„ÄÅ200‰ª•‰∏ä„ÅƄɨ„Éù„ɺ„Éà„ÅßÂèØ˶ñÂåñ„ÄÅ„Åä„Çà„Å≥„Ç¢„É©„ɺ„ÉàÈÄöÁü•„Å™„Å©„ÇíË°å„ÅÜWeb„Éô„ɺ„Çπ„ÅÆ„Ç™„É≥„Éó„ɨ„Éü„ÇπÂûã„ÇΩ„Éï„Éà„Ƕ„Çß„Ç¢„Åß„Åô„ÄÇ„Éâ„É°„ǧ„É≥‰∏ä„ÅßÁÆ°ÁêÜ„Åï„Çå„Ŷ„ÅÑ„Çã„ÄÅ„Éâ„É°„ǧ„É≥„Ç≥„É≥„Éà„É≠„ɺ„É©„ɺԺè„Éï„Ç°„ǧ„É´„ǵ„ɺ„Éê„ɺԺè„É°„É≥„Éê„ɺ„ǵ„ɺ„Éê„ɺԺèPC„Å™„Å©„ÅÆIT„É™„ÇΩ„Éº„Çπ„ÄÅ„Åä„Çà„Å≥„ɶ„ɺ„Ç∂„ɺԺè„Ç∞„É´„ɺ„ÉóÔºè„Éù„É™„Ç∑„ɺ„Å™„Å©„ÅÆ„Ç™„Éñ„Ç∏„Çß„ÇØ„ÉàÊÉÖÂݱ„Åã„Çâ„ÄÅÁ∞°Âçò„Å´Áõ£Êüª„ɨ„Éù„ɺ„Éà„Çí‰ΩúÊàê„Åó„Åæ„Åô„ÄÇ

ADAudit Plus„Å´„ŧ„ÅфŶ˩≥„Åó„ÅèÁü•„Çä„Åü„ÅÑ„Äʼn∏ÄÂ∫¶‰Ωø„Å£„Ŷ„Åø„Åü„ÅÑ„Å®„ÅÑ„ÅÜÊñπ„ÅØ„ÄÅ„Åú„Å≤‰ª•‰∏ã„ÅÆURL„Å´„Ç¢„Ç؄Ǫ„Çπ„Åè„ÅÝ„Åï„ÅÑ„ÄÇ

【ADAudit Plusの製品ページ】

https://www.manageengine.jp/products/ADAudit_Plus/

【ADAudit Plusのダウンロードページ】

https://www.manageengine.jp/products/ADAudit_Plus/download.html

▼▼ 過去記事はこちら ▼▼

第7回 Azure ADによるクラウドサービスの管理(2)【MicrosoftのMVP解説!Azure ADの虎の巻】

第8回 Azure ADによるクラウドサービスの管理(3)【MicrosoftのMVP解説!Azure ADの虎の巻】

▼▼ 別シリーズのブログ記事もチェック! ▼▼

【MicrosoftのMVP解説!Active Directoryのハウツー読本】第1回 Active Directoryの必要性

„Éï„Ç£„ɺ„Éâ„Éê„ÉÉ„ÇØ„Éï„Ç©„ɺ„ÉÝ

ÂΩì„ǵ„ǧ„Éà„ÅßʧúË®º„Åó„Ŷ„Ū„Åó„ÅÑ„Åì„Å®„ÄÅË®ò‰∫ã„Å´„Åó„Ŷ„Ū„Åó„ÅÑÈ°åÊùê„Å™„Å©„ÅÇ„Çä„Åæ„Åó„Åü„Çâ„Äʼnª•‰∏ã„ÅÆ„Éï„Ç£„ɺ„Éâ„Éê„ÉÉ„ÇØ„Éï„Ç©„ɺ„ÉÝ„Çà„Çä„ÅäÊ∞ó軽に„ÅäÁü•„Çâ„Åõ„Åè„ÅÝ„Åï„ÅÑ„ÄÇ