Reading Time: 2 minutes

ÁöÜ„Åï„Åæ„ÄÅ„Åì„Çì„Å´„Å°„ÅØ„ÄÇ

ManageEngine Desktop Centralの製品担当の植松です。

Êú¨Êó•„ÇÇ2018Âπ¥11ÊúàÂ∫¶„ÅÆMicrosoft„Ǫ„Ç≠„É•„É™„ÉÜ„Ç£Êõ¥Êñ∞„Éó„É≠„Ç∞„É©„ÉÝ„ÅÆʶÇ˶ńŮ„ÄÅ„Éë„ÉÉ„ÉÅÁÆ°Áê܄Ŵº∑„Åø„ÅÆ„ÅÇ„Çã„ÇØ„É©„ǧ„Ç¢„É≥„ÉàÁÆ°ÁêÜ„ÇΩ„Éï„ÉàManageEngine Desktop Central„Å´„ŧ„ÅфŶ„ÅîÁ¥π‰ªã„ÅÑ„Åü„Åó„Åæ„Åô„ÄÇ

【概要】

Microsoft„ÅØ„ÄÅ2018Âπ¥11Êúà14Êó•(Êó•Êú¨ÊôÇÈñì)„Å´„Äʼnª•‰∏ã„ÅÆ„ÇΩ„Éï„Éà„Ƕ„Çß„Ç¢„Å´Èñ¢„Åô„Çã„Ǫ„Ç≠„É•„É™„ÉÜ„Ç£Êõ¥Êñ∞„Éó„É≠„Ç∞„É©„ÉÝ„ÇíÂÖ¨Èñã„Åó„Åæ„Åó„Åü„ÄÇ

・Internet Explorer

・Microsoft Edge

・Microsoft Windows

・Microsoft Office、Microsoft Office Servers および Web Apps

・ChakraCore

・.NET Core

・Skype for Business

・Azure App Service on Azure Stack

・Team Foundation Server

・Microsoft Dynamics 365 (on-premises) version 8

・PowerShell Core

・Microsoft.PowerShell.Archive 1.2.2.0

‰ªäÂõû„ÅƄǪ„Ç≠„É•„É™„ÉÜ„Ç£Êõ¥Êñ∞„Éó„É≠„Ç∞„É©„ÉÝ„Åß„ÅØ62‰ª∂„ÅÆËÑܺ±ÊÄß„Åå‰øÆÊ≠£„Åï„Çå„Ŷ„ÅÑ„Åæ„Åô„Åå„ÄÅËÑܺ±ÊÄß„ÅÆÊ∑±ÂàªÂ∫¶„Åå„ÄåÁ∑äÊÄ•„Äç„Å´ÊåáÂÆö„Åï„Çå„Ŷ„ÅÑ„Çã„ÇÇ„ÅÆ„ÅØ12‰ª∂„Åî„Åñ„ÅÑ„Åæ„Åô„ÄÇ

また今回の月例パッチでは対処されていないゼロデイ脆弱性もあります。

ËÑܺ±ÊÄß„ÅÆʶÇ˶ńŴ„ŧ„ÅфŶ„Å؉ª•‰∏ã„ÅÆË°®„Çí„Åî˶߄Åè„ÅÝ„Åï„ÅÑ„ÄÇ

| 脆弱性の概要 | KB番号 | 深刻度 | 概要 | 影響を受ける製品 | 参考URL |

| CVE-2018-8476 | KB4467106 KB4467107 KB4467678 KB4467691 KB4467697 KB4467700 KB4467701 KB4467702 KB4467703 KB4467706 KB4467708 | 緊急 | Windows 展開サービス TFTP Server のリモートでコードが実行される脆弱性 | Windows Server 2008以降 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8476 |

| CVE-2018-8541 | KB4467702 KB4467708 | Á∑äÊÄ• | Chakra „Çπ„ÇØ„É™„Éó„Éà „Ç®„É≥„Ç∏„É≥„ÅÆ„É°„É¢„É™ÁÝ¥Êêç„ÅÆËÑܺ±ÊÄß | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8541 |

| CVE-2018-8542 | KB4467680 KB4467686 KB4467691 KB4467696 KB4467702 KB4467708 | Á∑äÊÄ• | Chakra „Çπ„ÇØ„É™„Éó„Éà „Ç®„É≥„Ç∏„É≥„ÅÆ„É°„É¢„É™ÁÝ¥Êêç„ÅÆËÑܺ±ÊÄß | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8542</a > |

| CVE-2018-8543 | KB4467680 KB4467686 KB4467691 KB4467696 KB4467702 KB4467708 | Á∑äÊÄ• | Chakra „Çπ„ÇØ„É™„Éó„Éà „Ç®„É≥„Ç∏„É≥„ÅÆ„É°„É¢„É™ÁÝ¥Êêç„ÅÆËÑܺ±ÊÄß | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8543 |

| CVE-2018-8544 | KB4467106 KB4467107 KB4467678 KB4467680 KB4467686 KB4467691 KB4467696 KB4467697 KB4467700 KB4467701 KB4467702 KB4467703 KB4467706 KB4467708 |

緊急 | Windows VBScript エンジンのリモートでコードが実行される脆弱性 | Windows7以降 Windows Server 2008以降 |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8544</a > |

| CVE-2018-8551 | KB4467686 KB4467696 KB4467702 KB4467708 | 警告 緊急 |

Chakra „Çπ„ÇØ„É™„Éó„Éà „Ç®„É≥„Ç∏„É≥„ÅÆ„É°„É¢„É™ÁÝ¥Êêç„ÅÆËÑܺ±ÊÄß | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8551 |

| CVE-2018-8553 | KB4467106 KB4467107 KB4467678 KB4467680 KB4467691 KB4467697 KB4467700 KB4467701 KB4467703 KB4467706 |

緊急 | Microsoft Graphics コンポーネントのリモートでコードが実行される脆弱性 | Windows 7以降 Windows Server 2008以降 |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8553 |

| CVE-2018-8555 | KB4467680 KB4467686 KB4467691 KB4467696 KB4467702 KB4467708 | Á∑äÊÄ• | Chakra „Çπ„ÇØ„É™„Éó„Éà „Ç®„É≥„Ç∏„É≥„ÅÆ„É°„É¢„É™ÁÝ¥Êêç„ÅÆËÑܺ±ÊÄß | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8555 |

| CVE-2018-8556 | KB4467680 KB4467686 KB4467691 KB4467696 KB4467702 KB4467708 | Á∑äÊÄ• | Chakra „Çπ„ÇØ„É™„Éó„Éà „Ç®„É≥„Ç∏„É≥„ÅÆ„É°„É¢„É™ÁÝ¥Êêç„ÅÆËÑܺ±ÊÄß | Microsoft Edge | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8556</a > |

| CVE-2018-8557 | KB4467680 KB4467686 KB4467691 KB4467696 KB4467702 KB4467708 | Á∑äÊÄ• | Chakra „Çπ„ÇØ„É™„Éó„Éà „Ç®„É≥„Ç∏„É≥„ÅÆ„É°„É¢„É™ÁÝ¥Êêç„ÅÆËÑܺ±ÊÄß | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8557 |

| CVE-2018-8588 | KB4467680 KB4467686 KB4467691 KB4467696 KB4467702 KB4467708 | Á∑äÊÄ• | Chakra „Çπ„ÇØ„É™„Éó„Éà „Ç®„É≥„Ç∏„É≥„ÅÆ„É°„É¢„É™ÁÝ¥Êêç„ÅÆËÑܺ±ÊÄß | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8588 |

| CVE-2018-8589 | KB4467106 KB4467107 KB4467700 KB4467706 | Èáç˶Š| Windows Win32k „ÅÆÁâπÊ®©„ÅÆÊòáÊݺ„ÅÆËÑܺ±ÊÄß | Windows7 Windows Server 2008 |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8589 |

| CVE-2018-8609 | KB4467675 | 緊急 | Microsoft Dynamics 365 (on-premises) version 8 Remote Code Execution Vulnerability | Microsoft Dynamics 365 (on-premises) version 8 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8609 |

CVE-2018-8589„ÅÆËÑܺ±ÊÄß„Å´„ŧ„ÅфŶ„ÄÅMicrosoftÁ§æ„ÅØËÑܺ±ÊÄßÊÇ™ÁÅƉ∫ãÂÆü„ÇíÁ¢∫Ë™çÊ∏à„Åø„Å®Â֨˰®„Åó„Ŷ„ÅÑ„Çã„Åü„ÇÅ„ÄÅË¢´ÂÆ≥„ÅåÊã°Â§ß„Åô„ÇãÂèØËÉΩÊÄß„Åå„ÅÇ„Çä„Åæ„Åô„ÄÇ„Åì„Çå„Çâ„ÅÆËÑܺ±ÊÄß„ÇíÊÇ™ÁÅï„Çå„ÅüÂÝ¥Âêà„ÄÅ„Ç¢„Éó„É™„DZ„ɺ„Ç∑„Éß„É≥„Éó„É≠„Ç∞„É©„ÉÝ„ÅÆÁï∞Â∏∏ÁµÇ‰∫Ü„ÇÑÊîªÊíÉËÄÖ„Å´„Çà„Çã„Ç≥„É≥„Éî„É•„ɺ„Çø„ɺÂà∂Âæ°„Å™„Å©„ÄÅÊßò„Äքřˢ´ÂÆ≥„ÅåÁô∫Áîü„Åô„ÇãÂèØËÉΩÊÄß„Åå„ÅÇ„Çä„Åæ„Åô„ÄÇ

¬Ý„ÄêÂØæÁ≠ñ„Äë

‰∏äË®ò„ÅÆËÑܺ±ÊÄß„Å∏„ÅÆÂØæÁ≠ñ„Å®„Åó„Ŷ„ÅØMicrosoft„ÅåÊèê‰æõ„Åó„Ŷ„ÅÑ„Çã„Ǫ„Ç≠„É•„É™„ÉÜ„Ç£Êõ¥Êñ∞„Éó„É≠„Ç∞„É©„ÉÝ„ÇíÈÅ©ÁÅô„ÇãÂøÖ˶ńÅå„ÅÇ„Çä„Åæ„Åô„ÄÇ

さて前回のブログでは、パッチテストによるパッチの承認設定についてご紹介いたしました。今回のブログでは前回のブログ内で告知した通り、パッチ自動配布タスクの作成方法(パッチ配布を自動化する方法)についてご紹介いたします。

„Éë„ÉÉ„ÉÅËá™ÂãïÈÖçÂ∏É„Çø„Çπ„ÇØ„ÅØ„Éó„É©„ÉÉ„Éà„Éï„Ç©„ɺ„ÉÝ„Åî„Å®„Å´‰ΩúÊàê„Åô„ÇãÂøÖ˶ńÅå„ÅÇ„Çä„Åæ„Åô„Åå„Äʼnª•‰∏ã„ÅÆ„Åü„Å£„Åü4„Çπ„ÉÜ„ÉÉ„Éó„ÅßÂÆå‰∫Ü„Åó„Åæ„Åô„ÄÇ

‚ëÝËá™ÂãïÈÖçÂ∏É„Åô„Çã„Ç¢„Éó„É™„DZ„ɺ„Ç∑„Éß„É≥„ÅÆÈÅ∏Êäû

②配布ポリシーの選択

③パッチ配布対象の選択

④通知設定

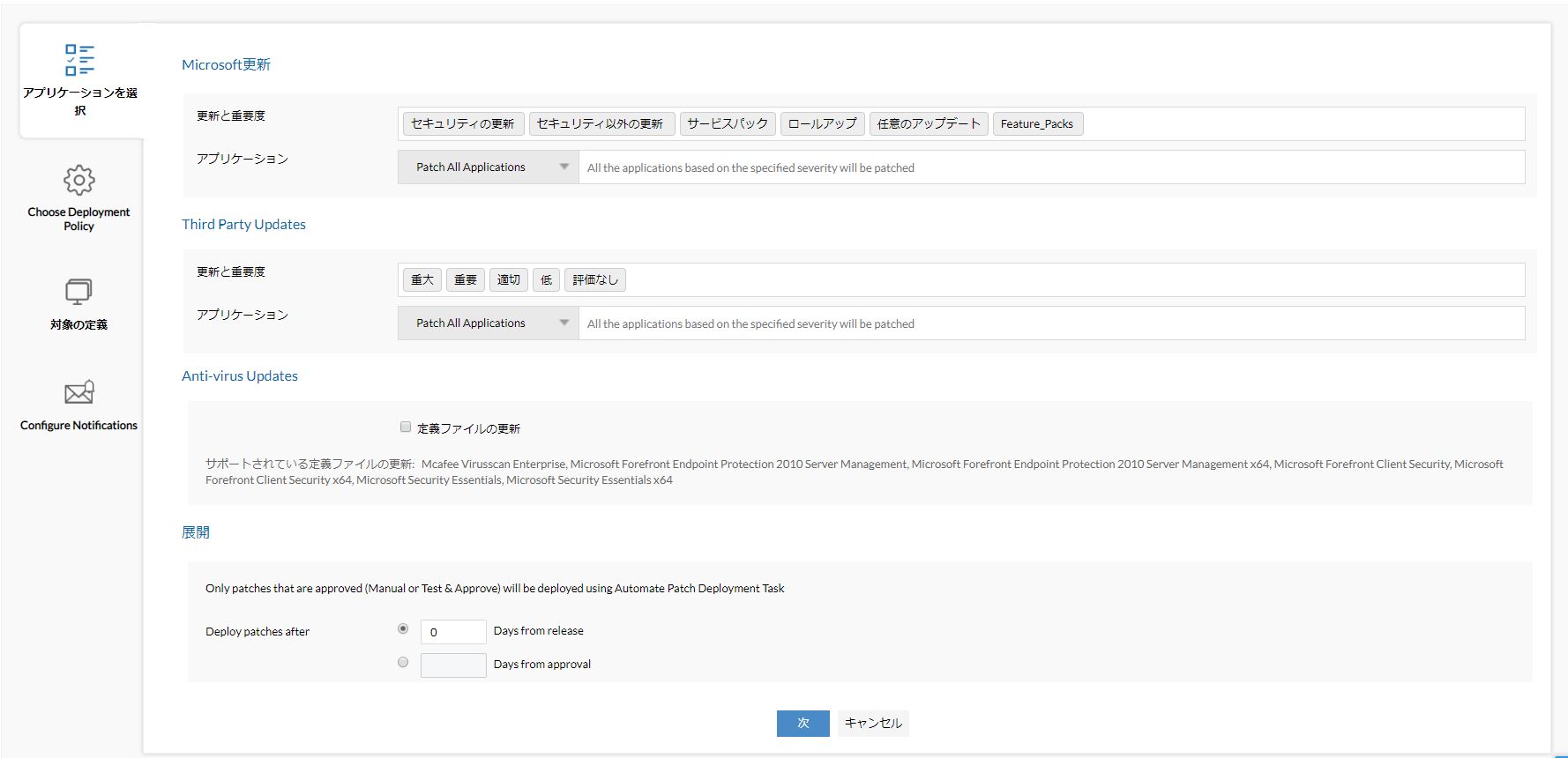

‚ëÝËá™ÂãïÈÖçÂ∏É„Åô„Çã„Ç¢„Éó„É™„DZ„ɺ„Ç∑„Éß„É≥„ÅÆÈÅ∏Êäû

パッチの重大度や、パッチの種類(Service Pack、Rollup、Feature Packsなど)ごとに自動でパッチを配布するアプリケーションを選択します。その際、特定のアプリケーションのみを選択したり、除外したりすることが可能です。こちらで特定のアプリケーションを除外することによって、固定のバージョンのままアプリケーションを利用することが可能になります。

※別途「パッチの拒否」機能においても、バージョンの固定化を行うことが可能です。パッチの拒否機能については次回のブログにてご紹介いたします。

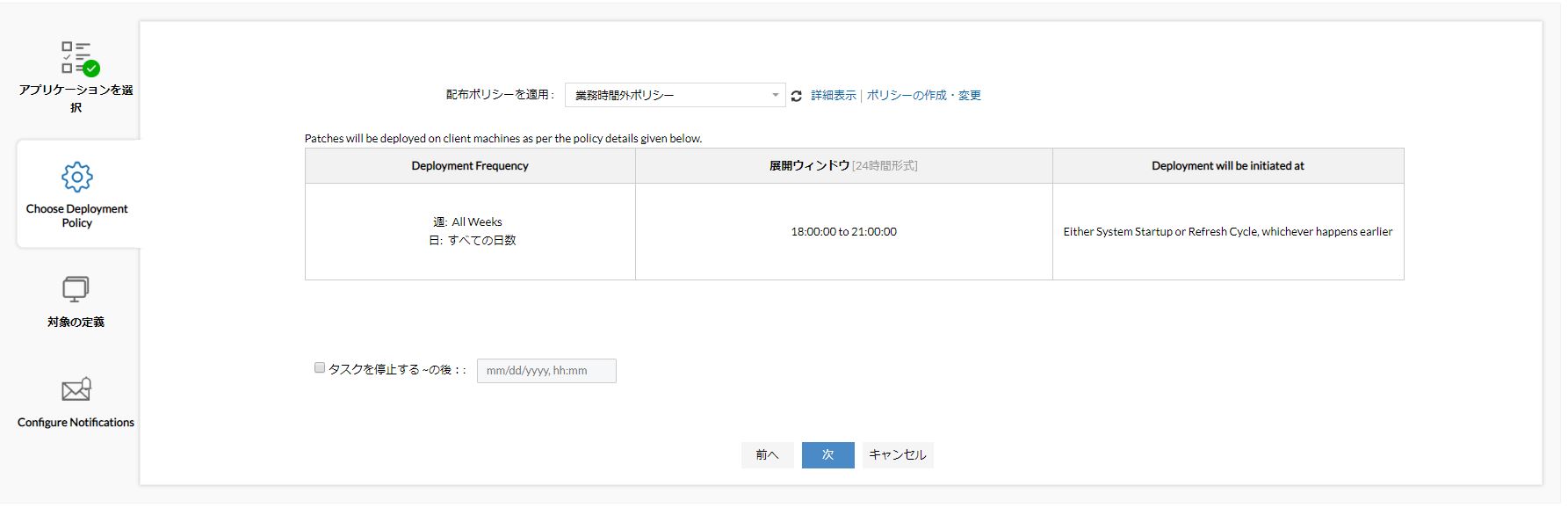

② 配布ポリシーの選択

„Åì„Å°„Çâ„Å߉∫ãÂâç„Å´‰ΩúÊàê„Åó„ÅüÈÖçÂ∏É„Éù„É™„Ç∑„ɺ„ÇíÈÅ∏Êäû„ÅÑ„Åü„Åó„Åæ„Åô„ÄÇÈÖçÂ∏É„Éù„É™„Ç∑„ɺ„ÅƉΩúÊàêÊñπÊ≥ï„ÇÑË©≥Á¥∞„Å´„ŧ„ÅфŶ„ÅØÂâç„ÄÖÂõû„ÅÆ„Éñ„É≠„Ç∞„Çí„ÅîÂèÇÁÖß„Åè„ÅÝ„Åï„ÅÑ„ÄÇ

③パッチ配布対象の選択

ÊãÝÁÇπÂçò‰Ωç„ÄÅ„Éâ„É°„ǧ„É≥Âçò‰Ωç„ÅßÈÖçÂ∏ÉÂØæ˱°„ÇíË®≠ÂÆö„Åß„Åç„Çã„Åì„Å®„ÅØ„ÇÇ„Å°„Çç„Çì„Åß„Åô„Åå„ÄÅ„Éï„Ç£„É´„Çø„É™„É≥„Ç∞„Åô„Çã„Åì„Å®„Å´„Çà„Å£„Ŷ„ÄÅÂêÑ„Éâ„É°„ǧ„É≥„Ç∞„É´„ɺ„ÉóÂçò‰Ωç„ÄÅOUÂçò‰Ωç„ÄÅ„Ç´„Çπ„Çø„ÉÝ„Ç∞„É´„ɺ„Éó(„Ç∞„É´„ɺ„Éó‰ΩúÊàêÊ©üËÉΩ„ÇíÁÅфŶ‰ΩúÊàê„Åï„Çå„Åü„Ç∞„É´„ɺ„Éó)Âçò‰Ωç„Å™„Å©„ÄÅË©≥Á¥∞„Å´ÈÖçÂ∏ÉÂØæ˱°„ÇíÁµû„ÇäË溄ÇÄ„Åì„Å®„ÅåÂèØËÉΩ„Åß„Åô„ÄÇ„Åù„ÅƄŪ„ÅãÈô§Â§ñ„Ç™„Éó„Ç∑„Éß„É≥„ÇÇ„Åî„Åñ„ÅÑ„Åæ„Åô„ÅÆ„Åß„ÄÅÁâπÂÆö„ÅÆÂØæ˱°„Å´„Éë„ÉÉ„ÉÅ„ÇíËá™ÂãïÈÖçÂ∏É„Åó„Å™„ÅÑ„Å®„ÅÑ„ÅÜË®≠ÂÆö„ÇÇÂèØËÉΩ„Åß„Åô„Äljæã„Åà„Å∞„ÄÅÁ§æÂÜÖ„ÅÆÂÖ®„ǵ„ɺ„Éê„ɺ„Çí„Ç´„Çπ„Çø„ÉÝ„Ç∞„É´„ɺ„ÉóÊ©üËÉΩ„Å´„Çà„Å£„Ŷ„ǵ„ɺ„Éê„ɺ„Ç∞„É´„ɺ„Éó„Çí‰ΩúÊàê„Åó„ÄÅ„Éë„ÉÉ„ÉÅ„ÅÆËá™ÂãïÈÖçÂ∏É„ÅÆÂØæ˱°„Åã„ÇâÈô§Â§ñ„Åô„Çã„Å™„Å©„ÅÆÈÅãÁÅåÂèØËÉΩ„Åß„Åô„ÄÇ

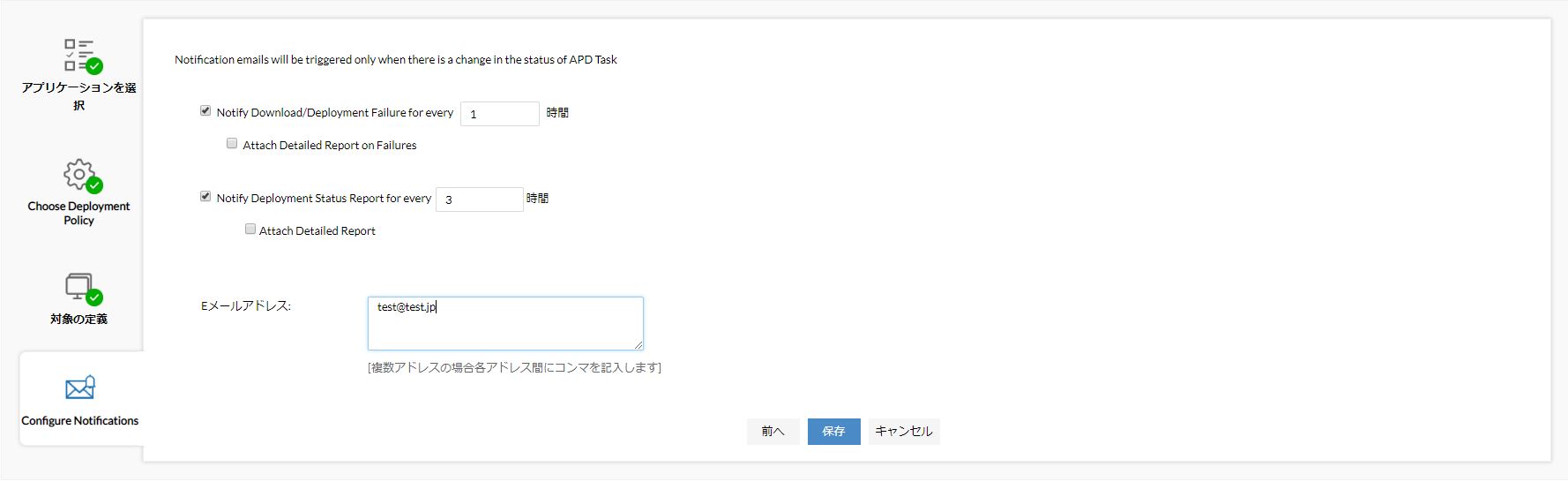

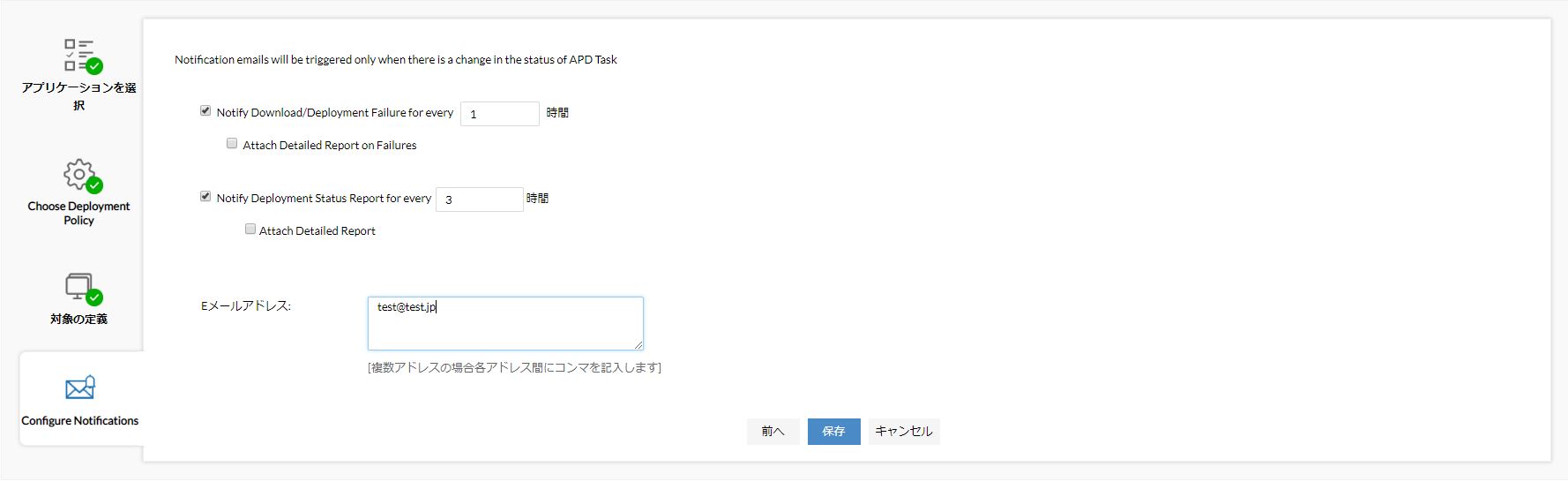

④通知設定

„Éë„ÉÉ„ÉÅÈÖçÂ∏É„ÇÑ„ÉĄǶ„É≥„É≠„ɺ„Éâ„Ŵ§±Êïó„Åó„ÅüÂÝ¥Âêà„ÇÑ„Éë„ÉÉ„ÉÅ„ÅÆÈÖçÂ∏ÉÁä∂Ê≥Å„ÇíÁü•„Çä„Åü„ÅÑÂÝ¥Âêà„Å™„Å©„ÄÅÊåáÂÆö„Åó„ÅüÈݪÂ∫¶„Åî„Å®„Å´„ÄÅE-mail„Ç¢„Éâ„ɨ„Çπ„Å´ÈÄöÁü•„ÇíË°å„ÅÜ„Åì„Å®„Åå„Åß„Åç„Åæ„Åô„ÄÇ

¬Ý‰ª•‰∏ä„Åß„Åô„ÄÇÊú¨Êó•„ÅØ2018Âπ¥11ÊúàÂ∫¶„ÅÆMicrosoft„Ǫ„Ç≠„É•„É™„ÉÜ„Ç£Êõ¥Êñ∞„Éó„É≠„Ç∞„É©„ÉÝ„ÅÆʶÇ˶ńŮ„ÄÅDesktop Central„ÅÆ„Éë„ÉÉ„ÉÅËá™ÂãïÈÖçÂ∏É„Çø„Çπ„ÇØ„Çí„ÅîÁ¥π‰ªã„ÅÑ„Åü„Åó„Åæ„Åó„Åü„ÄÇ

Desktop Central„Å´„ŧ„ÅфŶ„ÄÅÂ∞ë„Åó„Åß„ÇÇ„ÅîËààÂë≥„ÇíÊåÅ„Å£„Ŷ„ÅÑ„Åü„ÅÝ„Åë„Åæ„Åó„Åü„Çâ„ÄÅ„Äå30Êó•Èñì„ÅÆÁÑ°Êñô„Éà„É©„ǧ„Ç¢„É´ÔºàË©ï‰æ°ÁâàÔºâ„Äç„ÇíÊòØÈùû„ÅäË©¶„Åó„Åè„ÅÝ„Åï„ÅÑ„ÄÇË©ï‰æ°ÊúüÈñì‰∏≠„ÅØ„ÄÅÁÑ°ÂÑü„ÅߺäÁ§æ„ÅÆÊäÄË°ì„ǵ„Éù„ɺ„Éà„ÇíÂèó„Åë„Çâ„Çå„Åæ„Åô„ÄÇ

<<Desktop Centralのダウンロードページ>>

https://www.manageengine.jp/products/Desktop_Central/download.html

„Åù„Çå„Åß„ÅØSee you next month!

【参照先URL】

Microsoft社

2018 Âπ¥ 11Êúà„ÅƄǪ„Ç≠„É•„É™„ÉÜ„Ç£Êõ¥Êñ∞„Éó„É≠„Ç∞„É©„ÉÝ

https://portal.msrc.microsoft.com/ja-jp/security-guidance/releasenotedetail/ff746aa5-06a0-e811-a978-000d3a33c573

Microsoft社

2018 Âπ¥ 11Êúà„ÅƄǪ„Ç≠„É•„É™„ÉÜ„Ç£Êõ¥Êñ∞„Éó„É≠„Ç∞„É©„ÉÝ (Êúà‰æã)

https://blogs.technet.microsoft.com/jpsecurity/2018/11/14/201811-security-updates/¬Ý

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

2018Âπ¥ 11Êúà„Éû„ǧ„ÇØ„É≠„ÇΩ„Éï„Éà„Ǫ„Ç≠„É•„É™„ÉÜ„Ç£Êõ¥Êñ∞„Éó„É≠„Ç∞„É©„ÉÝ„Å´Èñ¢„Åô„ÇãÊ≥®ÊÑèÂñö˵∑https://www.jpcert.or.jp/at/2018/at180046.html

¬ÝIPA ÊÉÖÂݱÂá¶ÁêÜÊé®ÈÄ≤Ê©üÊßã

Microsoft 製品の脆弱性対策について(2018年11月)

https://www.ipa.go.jp/security/ciadr/vul/20181114-ms.html

„Éï„Ç£„ɺ„Éâ„Éê„ÉÉ„ÇØ„Éï„Ç©„ɺ„ÉÝ

ÂΩì„ǵ„ǧ„Éà„ÅßʧúË®º„Åó„Ŷ„Ū„Åó„ÅÑ„Åì„Å®„ÄÅË®ò‰∫ã„Å´„Åó„Ŷ„Ū„Åó„ÅÑÈ°åÊùê„Å™„Å©„ÅÇ„Çä„Åæ„Åó„Åü„Çâ„Äʼnª•‰∏ã„ÅÆ„Éï„Ç£„ɺ„Éâ„Éê„ÉÉ„ÇØ„Éï„Ç©„ɺ„ÉÝ„Çà„Çä„ÅäÊ∞ó軽に„ÅäÁü•„Çâ„Åõ„Åè„ÅÝ„Åï„ÅÑ„ÄÇ