Reading Time: 2 minutes

皆さま、こんにちは。

ManageEngine Desktop Centralの製品担当のUematsuです。

Microsoftのセキュリティ更新プログラムのリリースからすでに2週間経過してしまいましたが、既に適用は済みましたか?

本日も2018年9月度のMicrosoftセキュリティ更新プログラムの概要とManageEngine Desktop Centralについてご紹介いたします。

【概要】

2018年9月12日(日本時間)、Microsoftは以下のソフトウェアに関するセキュリティ更新プログラムを公開しました。

・Internet Explorer

・Microsoft Edge

・Microsoft Windows

・Microsoft Office, Micrsoft Office ServersおよびWeb Apps

・ChakraCore

・Adobe Flash Player

・.NET Framework

・Microsoft.Data.OData

・ASP.NET

今回のセキュリティ更新プログラムでは61件の脆弱性が修正されていますが、脆弱性の深刻度が「緊急」に指定されているものだけで18件ございます。

個人的に危険だと感じた脆弱性の概要については以下の表をご覧ください。

| 脆弱性の概要 | KB番号 | 深刻度 | 概要 | 影響を受ける製品 | 参考URL |

| ADV180023 | KB4457146 | 重要 | 権限昇格の脆弱性 | Adobe Flash Player | https://portal.msrc.microsoft.com/ja-jp/security-guidance/advisory/ADV180023 |

| CVE-2018-0965 | KB4457128 KB4457131 KB4457138 KB4457142 | 緊急 | Windows Hyper-V のリモートでコードが実行される脆弱性 | Windows 10 version 1607, 1703, 1803 Windwos Server 2016, Windows Server version 1709 1803 |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-0965 |

| CVE-2018-8332 | KB4457128 KB4457129 KB4457131 KB4457132 KB4457135 KB4457138 KB4457140 KB4457142 KB4457143 KB4457144 KB4457145 KB4457984 KB4458010 |

緊急 | Win32k Graphics のリモートでコードが実行される脆弱性 | Windows 7以降 Windows Server 2008以降 |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8332 |

| CVE-2018-8367 | KB4457128 KB4457131 KB4457132 KB4457138 KB4457142 | 緊急 | Chakra スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore, Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8367 |

| CVE-2018-8420 | KB4457128 KB4457129 KB4457131 KB4457132 KB4457135 KB4457138 KB4457140 KB4457142 KB4457143 KB4457144 KB4457145 KB4457984 KB4458010 |

緊急 | MS XML のリモートでコードが実行される脆弱性 | Windows 7以降 Windows Server 2008以降 |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8420 |

| CVE-2018-8421 | KB4457025 KB4457026 KB4457027 KB4457028 KB4457029 KB4457030 KB4457033 KB4457034 KB4457035 KB4457036 KB4457037 KB4457038 KB4457042 KB4457043 KB4457044 KB4457045 KB4457053 KB4457054 KB4457055 KB4457056 KB4457128 KB4457131 KB4457132 KB4457138 KB4457142 |

緊急 | .NET Framework のリモートでコードが実行される脆弱性 | Microsoft .NET Framework 2.0以降 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8421 |

| CVE-2018-8439 | KB4457128 KB4457129 KB4457131 KB4457132 KB4457138 KB4457142 KB4457143 |

緊急 | Windows Hyper-V のリモートでコードが実行される脆弱性 | Windows 8.1以降 Windows Server 2012以降 |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8439 |

| CVE-2018-8440 | KB4457128 KB4457129 KB4457131 KB4457132 KB4457135 KB4457138 KB4457142 KB4457143 KB4457144 KB4457145 KB4457984 KB4458010 KB4457143 |

重要 | Windows ALPC の特権の昇格の脆弱性 | Windows 7以降 Windows Server 2008以降 |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8440 |

| CVE-2018-8447 | KB4457128 KB4457129 KB4457131 KB4457132 KB4457138 KB4457142 KB4457144 KB4457426 |

緊急 | Internet Explorer のメモリ破損の脆弱性 | Internet Explorer 9以降 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8447 |

| CVE-2018-8456 | KB4457128 KB4457138 KB4457142 | 緊急 | スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore, Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8456 |

| CVE-2018-8457 | KB4457128 KB4457129 KB4457131 KB4457132 KB4457138 KB4457142 KB4457144 KB4457426 |

緊急 | スクリプト エンジンのメモリ破損の脆弱性 | Internet Explorer 10以降, Microsoft Edge | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8459 |

| CVE-2018-8459 | KB4457128 | 緊急 | スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore, Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8461 |

| CVE-2018-8461 | KB4457128 KB4457142 | 緊急 | Internet Explorer のメモリ破損の脆弱性 | Internet Explorer 11 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8461 |

| CVE-2018-8464 | KB4457128 KB4457131 KB4457132 KB4457138 KB4457142 | 緊急 | Microsoft Edge PDF のリモートでコードが実行される脆弱性 | ChakraCore, Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8464 |

| CVE-2018-8465 | KB4457128 KB4457131 KB4457138 KB4457142 | 緊急 | Chakra スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore, Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8465 |

| CVE-2018-8466 | KB4457128 KB4457131 KB4457132 KB4457138 KB4457142 | 緊急 警告 |

Chakra スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore, Internet Explorer 9以降, Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8466 |

| CVE-2018-8467 | KB4457128 KB4457131 KB4457132 KB4457138 KB4457142 | 緊急 警告 |

Chakra スクリプト エンジンのメモリ破損の脆弱性 | Microsoft Edge | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8467 |

| CVE-2018-8475 | KB4457128 KB4457129 KB4457131 KB4457132 KB4457135 KB4457138 KB4457140 KB4457142 KB4457143 KB4457144 KB4457145 KB4457984 KB4458010 |

緊急 | Windows のリモートでコードが実行される脆弱性 | Windows 7以降 Windows Server 2008以降 |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8475 |

これらの脆弱性が悪用された場合、アプリケーションの異常終了や任意のコードが実行されるなどの被害が発生する可能性があります。

特にCVE-2018-8440の脆弱性については、Microsoft社より「脆弱性悪用の事実を確認済」と公表しているため、被害が拡大する可能性があります。

【対策】

上記の脆弱性への対策としてはMicrosoftが提供しているセキュリティ更新プログラムを適用する必要があります。

さて前回のブログでは、パッチ管理に強みのあるクライアント管理ソフト ManageEngine Desktop Centralの簡単な概要と、Desktop Centralがいかにして最新のパッチ情報や脆弱性情報を取得しているか、などのアーキテクチャーを中心にご紹介いたしました。

本日はさらに踏み込み、パッチを実際にどのようにして配布・適用するかを決定する配布ポリシーについてをご紹介いたします。

突然ですが読者の皆様、パッチの適用について以下のようなお悩みを持っていませんか?

① パッチをいつ適用すればよいか決まっていない、またはわからない…。

② パッチ適用後、勝手に再起動されてしまって困る…。

③ 端末ごとにパッチを適用する必要があり、時間が大幅にかかる

Desktop Centralの配布ポリシーを用いると、パッチ適用に関する上記のようなお悩みをすべて解消することが可能です。

① パッチ配布の実施時期を細かく定めることが可能

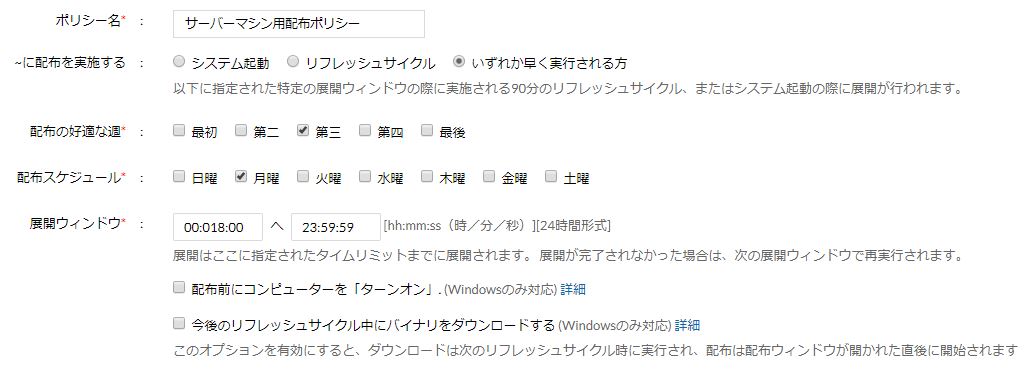

以下のスクリーンショットはDesktop Centralの配布ポリシーの作成画面の一部です。こちらでパッチをいつ配布を実施するのか?(週、曜日、配布実施時間)を細かく定めることが可能です。

以下の例の場合、第3週の月曜日18:00~24:00の間にパッチが配布されます。

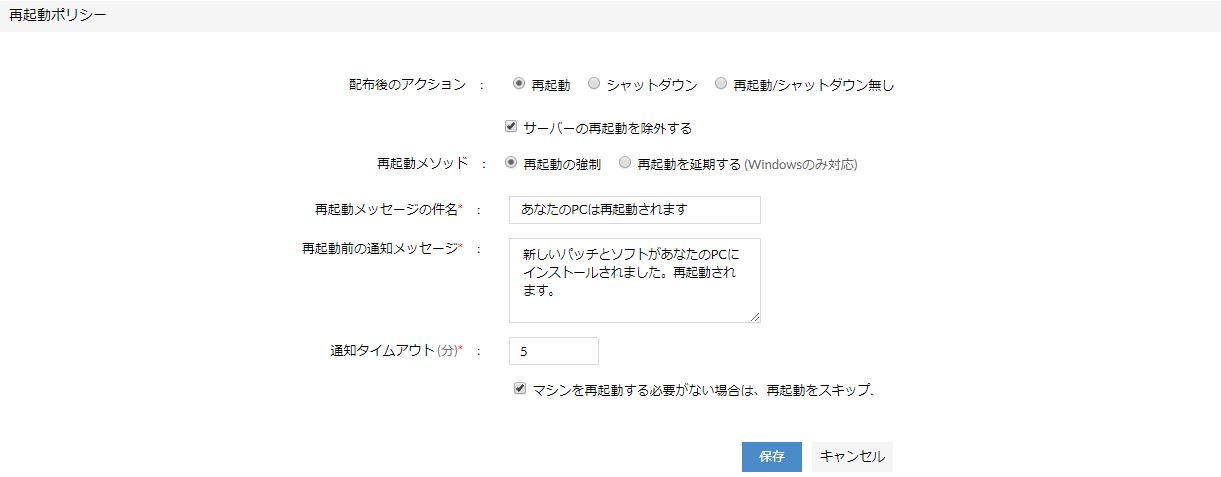

② パッチ配布後の動作(再起動/シャットダウン)を設定可能

以下のスクリーンショットもDesktop Centralの配布ポリシーの作成画面の一部ですが、こちらで再起動/シャットダウンの強制や、逆に再起動を一切させないなど、パッチ配布後の動作の制御が可能です。

また再起動/シャットダウン無しに設定していた場合、再起動が必須なパッチが配布された場合においても、端末の再起動はされません。そのためパッチ適用後に勝手に端末が再起動されるということを防ぐことができます。

③ 対応したOSであれば、複数の端末に対して簡単かつ効率的にパッチ適用が可能

以下の要件を満たす端末であれば、簡単にパッチ適用が可能です

・Desktop Centralエージェントをインストールする

・パッチ管理機能に対応していること

現在Windows、Mac、Linux(Ubuntu, Debianのみ)に対応しているDesktop Centralですが、近い将来、Red hat Enterprise LinuxとCentOSのパッチ管理機能のサポートを開始予定ですので、是非お楽しみにお待ちください。

以上です。本日は2018年9月度のMicrosoftセキュリティ更新プログラムの概要と、Desktop Centralの配布ポリシーについてをご紹介いたしました。

Desktop Centralという製品について、少しでもご興味を持っていただけましたら、「30日間の無料トライアル(評価版)」を是非お試しください。評価期間中は、無償で弊社の技術サポートを受けられます。

<<Desktop Centralのダウンロードページ>>

https://www.manageengine.jp/products/Desktop_Central/download.html

また10月度についてもMicrosoftのセキュリティ更新プログラムが公開されるはずですので、ブログを投稿したいと思います。

それではSee you next month!

【参照先URL】

Microsoft社

2018 年 9月のセキュリティ更新プログラム

https://portal.msrc.microsoft.com/ja-jp/security-guidance/releasenotedetail/498f2484-a096-e811-a978-000d3a33c573

Microsoft社

2018 年 9 月のセキュリティ更新プログラム (月例)

https://blogs.technet.microsoft.com/jpsecurity/2018/09/12/201809-security-updates/

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

2018年 9月マイクロソフトセキュリティ更新プログラムに関する注意喚起

https://www.jpcert.or.jp/at/2018/at180038.html

IPA 情報処理推進機構

Microsoft 製品の脆弱性対策について(2018年9月)

https://www.ipa.go.jp/security/ciadr/vul/20180912-ms.html

フィードバックフォーム

当サイトで検証してほしいこと、記事にしてほしい題材などありましたら、以下のフィードバックフォームよりお気軽にお知らせください。